首先感谢ctf平台和各位出题的大佬

接下来了让我们开始ctf-web的旅行吧!

目录

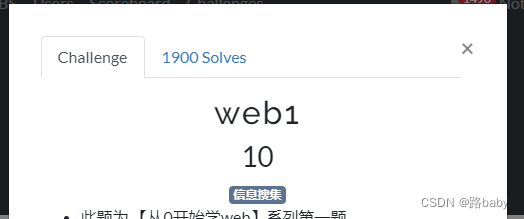

web1

打开环境

直接右键查看源代码

ctfshow{21bd494e-c81f-4bcf-9a94-6debd1a3d398} ( •̀ ω •́ )y

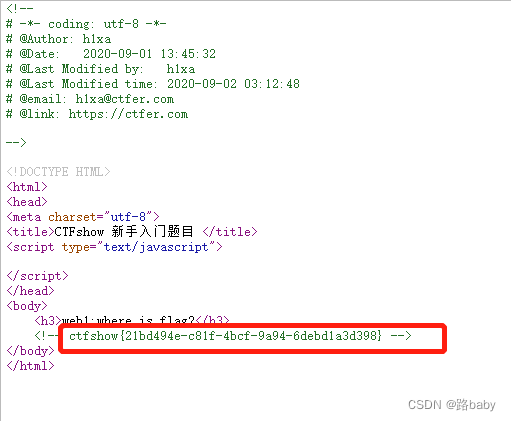

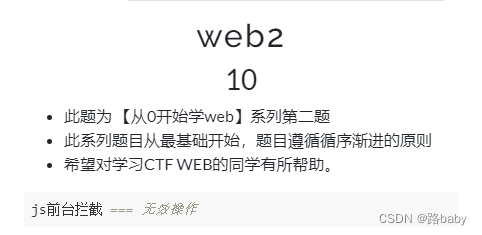

web2

打开环境

发现右键无法打开,F12都无法打开源代码

第一种直接打开开发者模式

第二种就是在网站上直接加上view-source

ctfshow{f72805f7-8a10-462e-9d2b-24c4fb53f6fc} ( •̀ ω •́ )y

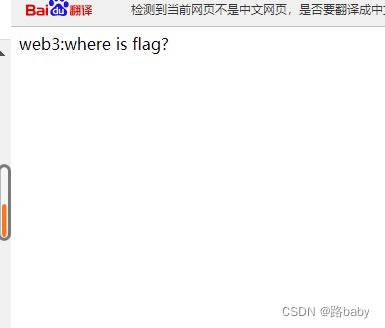

web3

打开链接

源代码也没有什么东西

提示说抓包 那咱就抓包

想抓包你们可以试试

也可以直接打开开发者模式 在network 中找到特定的协议头

得到

ctfshow{fdafddbd-962b-4a7d-b6cb-9fbb2ea935a2} ( •̀ ω •́ )y

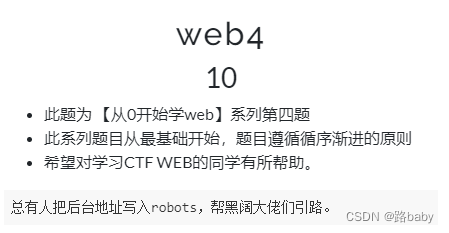

web4

打开链接

一样的页面

提示

总有人把后台地址写入robots,帮黑阔大佬们引路。

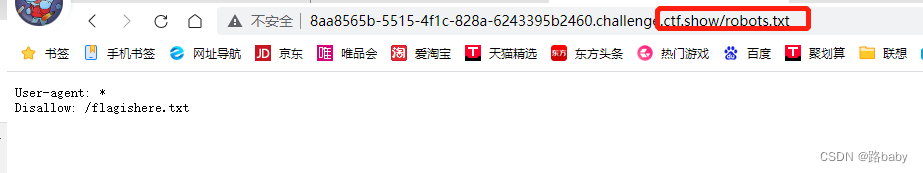

所以直接链接加上robots.txt

找到了flag的存放文件

所以直接打开

ctfshow{0540e470-7e15-4db4-845a-5bd38718a576} ( •̀ ω •́ )y

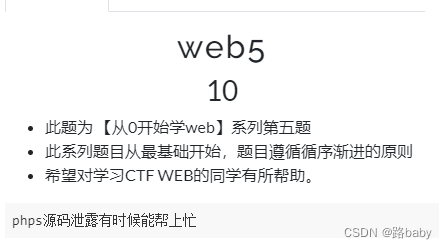

web5

提示:phps源码泄露有时候能帮上忙

一样的页面

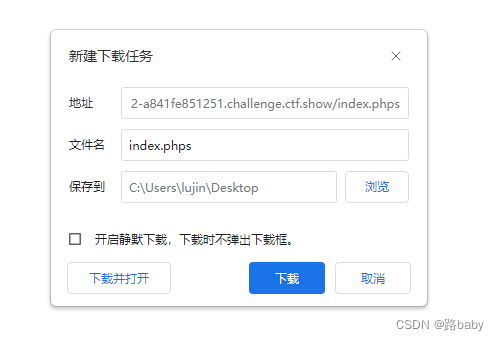

php源码泄露 链接后面加上index.php

没有什么用处

直接在后面再加上一个s

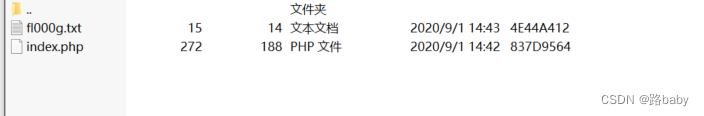

就可以报PHP文件下载下来

ctfshow{e8325868-bc77-4bc1-99d2-18dba88bf244} ( •̀ ω •́ )y

web6

解压源码到当前目录,测试正常,收工

既然说了是解压源码 说明源码包在当前目录 所以我们直接下载源码包

就找一些简单试试

![]()

成功

打开压缩包

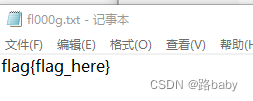

打开 txt 发现flag 但提交不上去 错误

为什么呢 为什么是错误呢

为什么源码包里有这个文件呢,因为服务器里有这个文件

但是内容不一定是源码包里面的内容 因为源码包里面别人是可以自定义的

所以要直接去访问fl000g.txt这个文件

直接在网页上访问这个txt文件

ctfshow{304fddca-9c57-4aa0-a444-bd4530f41452} ( •̀ ω •́ )y

web7

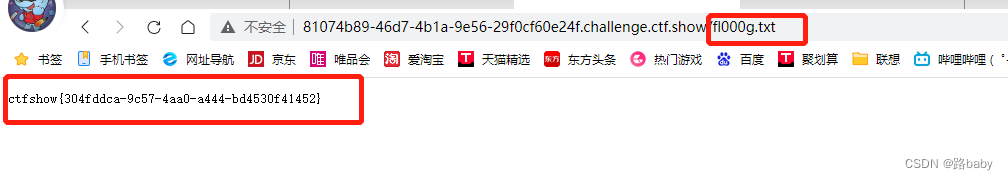

这里直接在后面加上 .git

拿到flag

ctfshow{ac950fb6-21de-47d9-850b-d2eb0e33907b} ( •̀ ω •́ )y

点.开头的文件夹在Linux应该属于隐藏文件 因为隐藏了,所以很多时候就将他部署到网站里了 就会造成一些开发的信息源码泄露 为什么提示说 (版本控制很重要,但不要部署到生产环境更重要。) 因为.git她是一个版本的控制系统 她可以向多人进行协调 (避免代码覆盖)

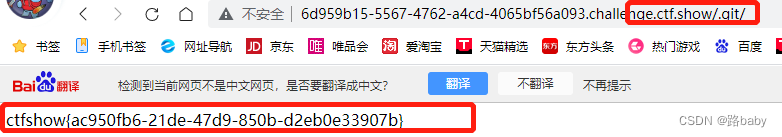

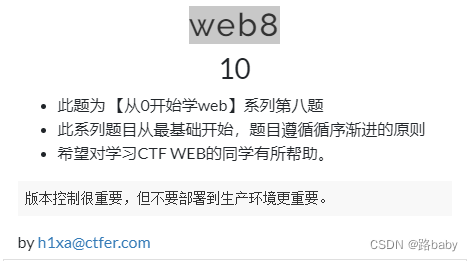

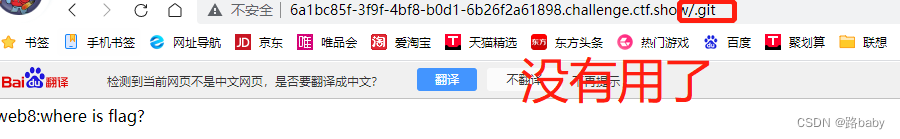

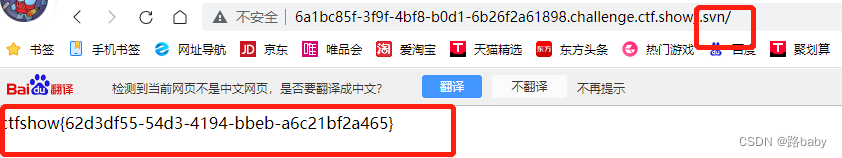

web8

熟悉的页面熟悉的版本控制

我们这里在属于.git已经没用了

这时就要换一种了 .svn 也是可以的

ctfshow{62d3df55-54d3-4194-bbeb-a6c21bf2a465} ( •̀ ω •́ )y

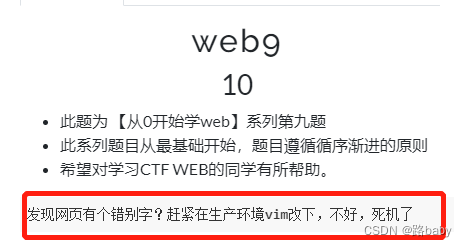

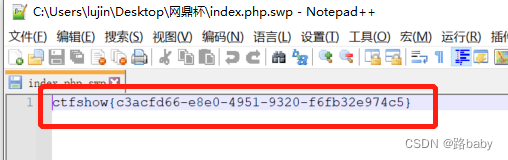

web9

vim 这一看提示 应该是vim泄露

index.php 先访问一下首页

再访问一下交换文件 .swp

再访问一下交换文件 .swp

回车之后就可以直接下载

打开就得到flag

ctfshow{c3acfd66-e8e0-4951-9320-f6fb32e974c5} ( •̀ ω •́ )y

在正常使用vim的过程中 如果是非正常退出的话 就会产生一个swp的交换文件

这个交换文件在atp服务器中是一个非解析的内容 可以变为二进制下载

所以我们可以拿到他的源码

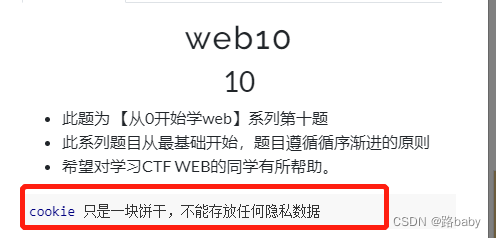

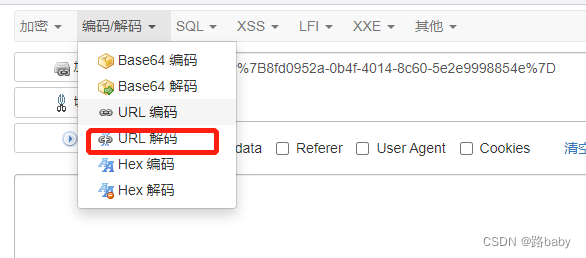

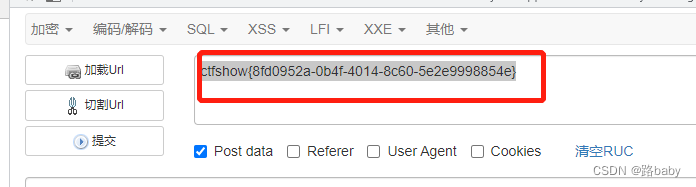

web10

提示都说了要用到cookie的

直接进去网页F12打开控制台

得到ctfshow%7B8fd0952a-0b4f-4014-8c60-5e2e9998854e%7D

不是完整的

可以在hackbar里

ctfshow{8fd0952a-0b4f-4014-8c60-5e2e9998854e} ( •̀ ω •́ )y

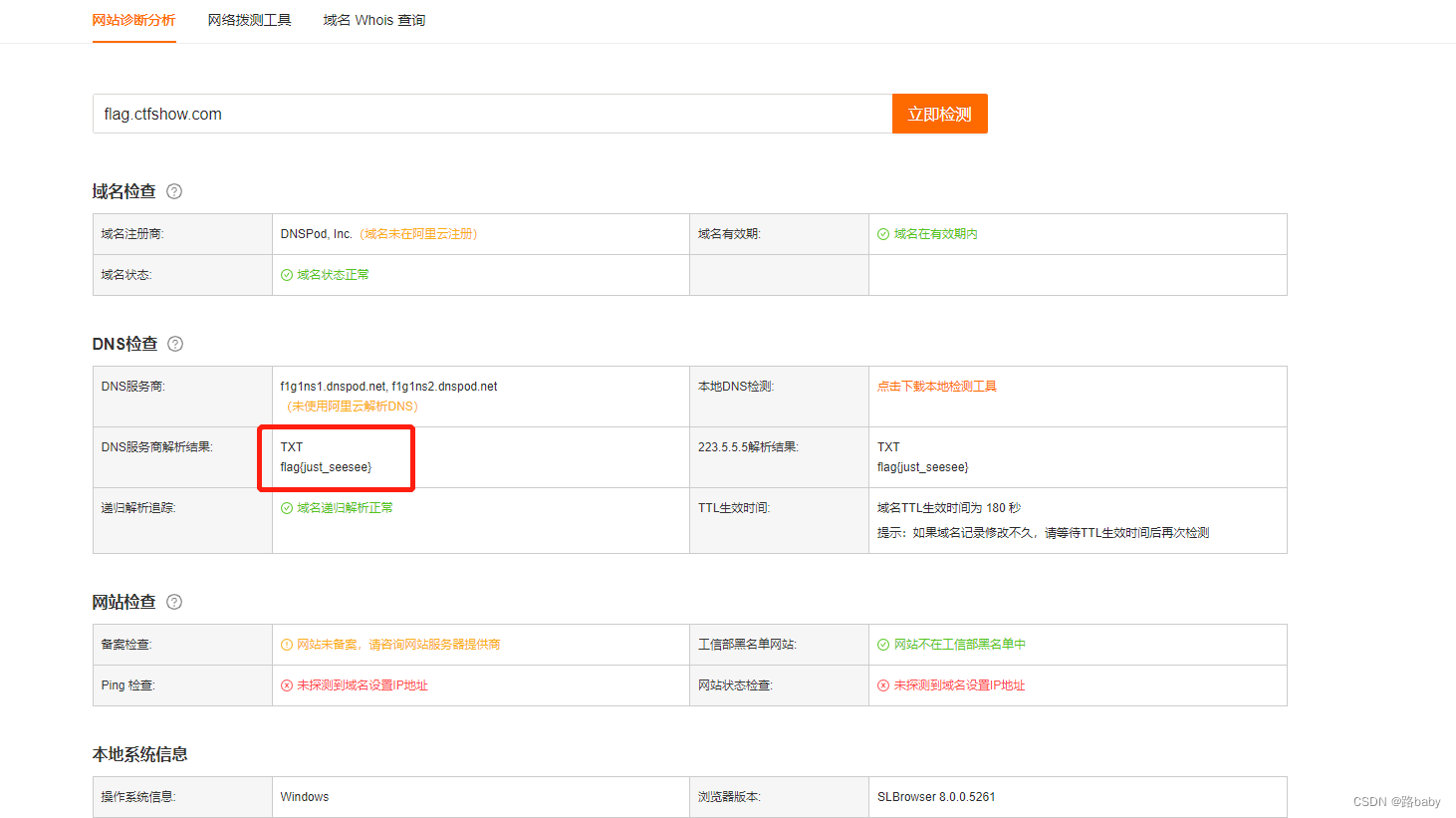

web11

直接打开 网站![]()

得到flag

同样也可以在域名解析查询(A/Txt/Cname/Mx/Srv/Aaaa...)

flag{just_seesee} ( •̀ ω •́ )y

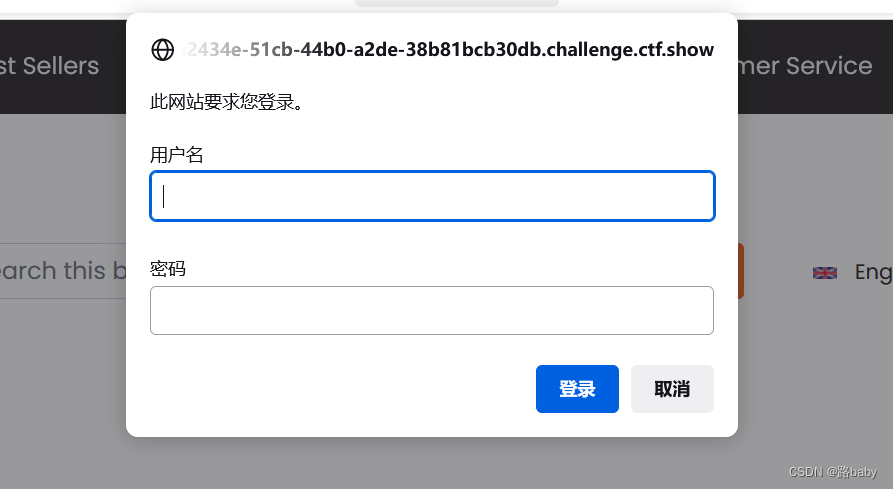

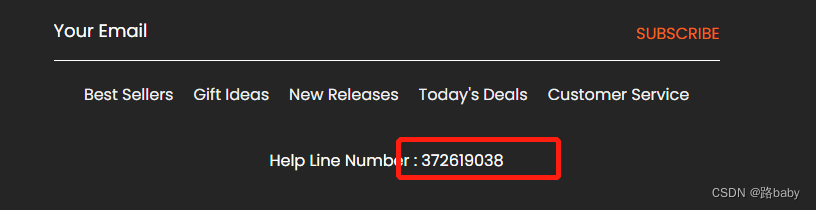

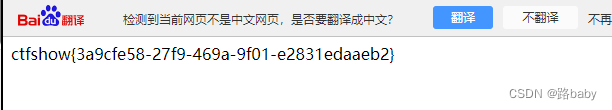

web12

打开是一个网站的页面

既然有提示那我们直接进入管理员登录界面

后面加admin

得到一个登录页面

正常的账号密码打不开

翻找页面找到信息

账号 admin

得到flag

ctfshow{3a9cfe58-27f9-469a-9f01-e2831edaaeb2} ( •̀ ω •́ )y

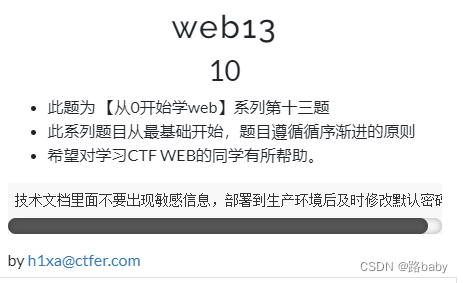

web13

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

打开是一个机顶盒的网页

我们继续使用上题的方法 发现没什么用

那就在网页里面寻找信息

在尾部发现

红框圈的你会发现他的首字母是大写的 没用链接

但蓝框圈的他首字母是小写 而且有链接

那我们就打开他

是一个pdf的文档 最后一页是一个后台地址

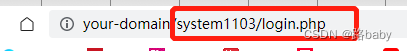

那我们直接打开

你会发现无法访问(至于为什么我建议你们自己百度一下最好)

粘贴到 pdf后面![]()

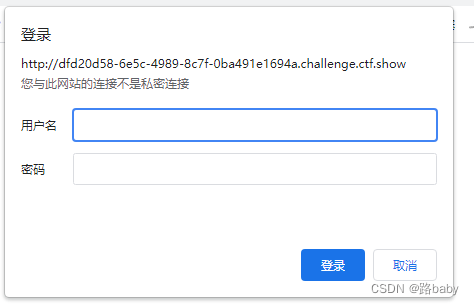

得到登陆页面

输入账号密码

得到flag

ctfshow{ca9f2b11-4e67-4e8c-bf55-77668927d59d} ( •̀ ω •́ )y

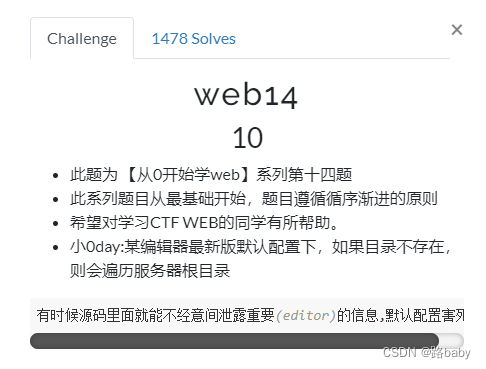

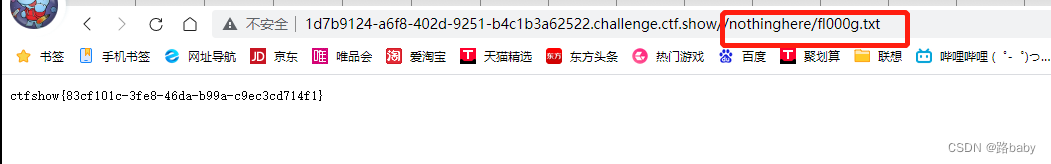

web14

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

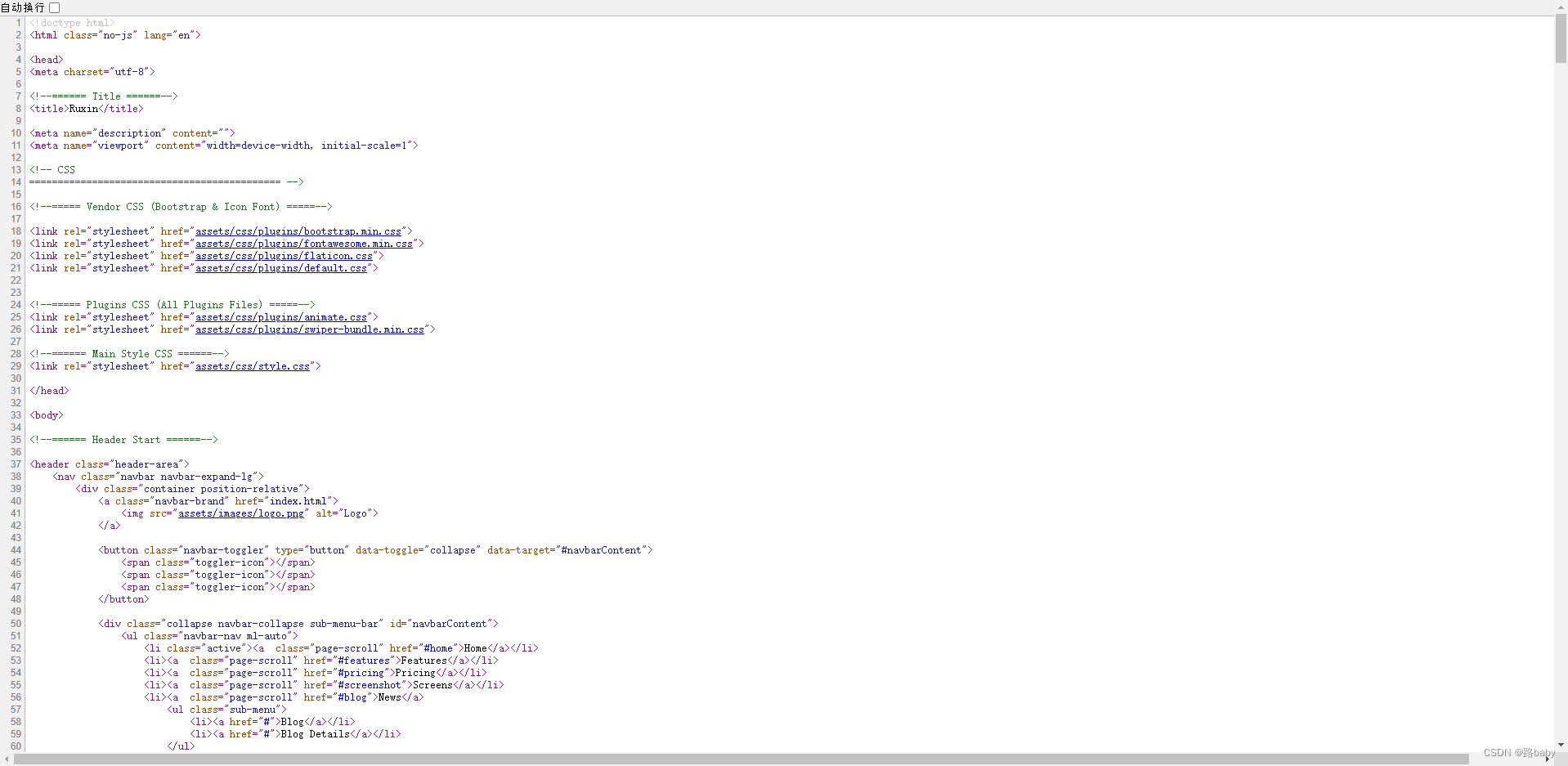

既然提示说了源码 那肯定要查看源码呀

那你就继续根据提示搜索editor

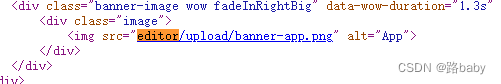

我们试试看看能不能访问 编辑器

可以打开

既然打开编辑器那我们就可以直接查看文件了

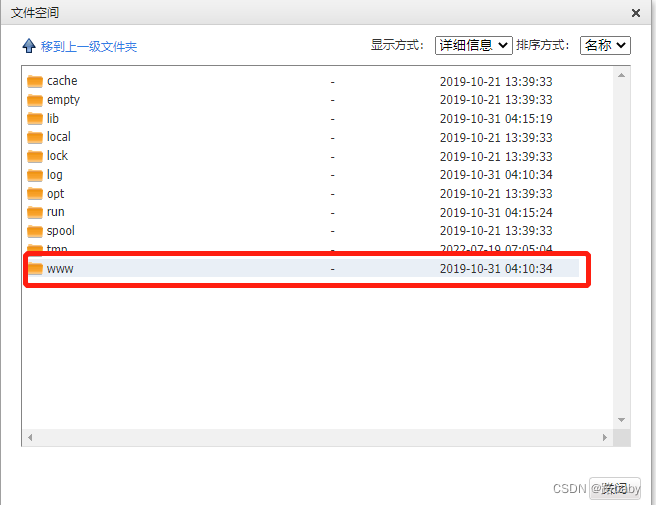

打开文件空间我们肯定是要先访问他们的网页文件

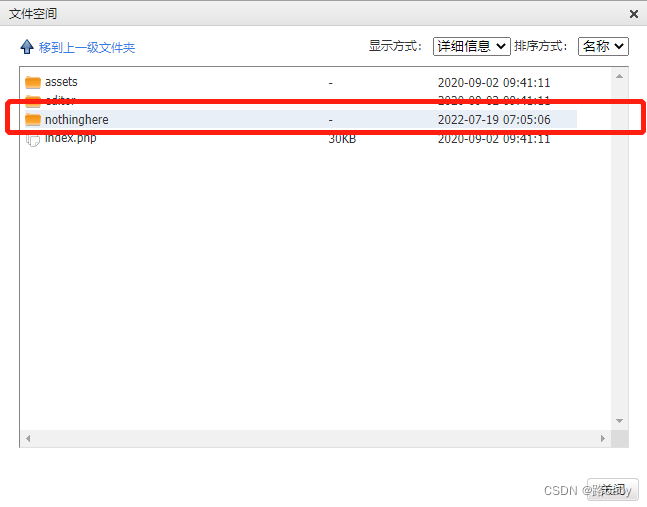

这里你会看到一个nothing的文件 这个就太明显了

![]()

找到一个txt

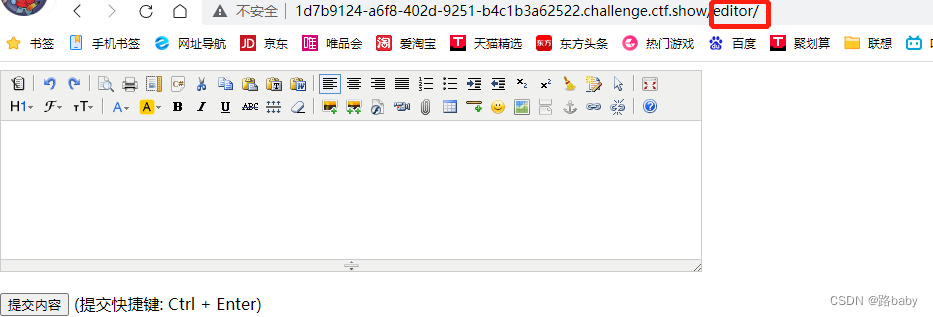

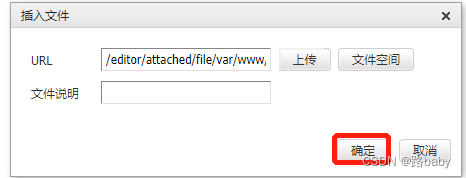

你会得到一个地址

我们肯定是要想办法去访问他

![]()

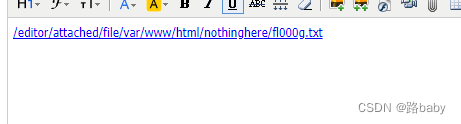

这里补充一点前面的是文件路径 后面的才是可以访问的

得到flag

ctfshow{83cf101c-3fe8-46da-b99a-c9ec3cd714f1} ( •̀ ω •́ )y

web15

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

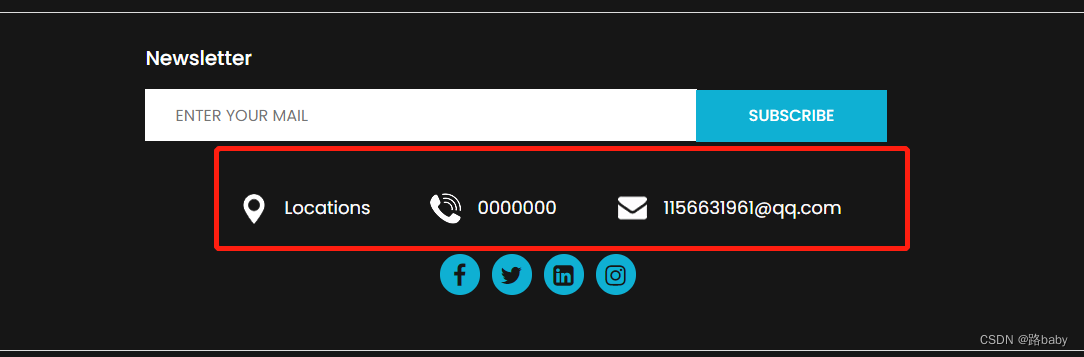

打开链接 是一个卖耳机的网页

既然提示说了 邮箱

我们就直接找邮箱

这些信息我们先记下

再试试能不能直接访问他的后台

可以访问

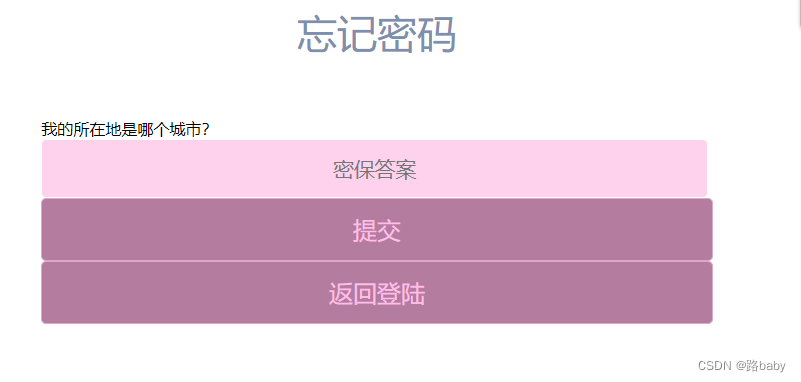

直接忘记密码 因为我们不知道

有密保

通过刚刚的邮箱

我们可以直接QQ搜索 得到他的所在的城市 西安

提交之后 得到重置密码

直接去登录 得到 flag

ctfshow{bdfc7ba0-7bfe-484e-88e9-d0a409b70bbb} ( •̀ ω •́ )y

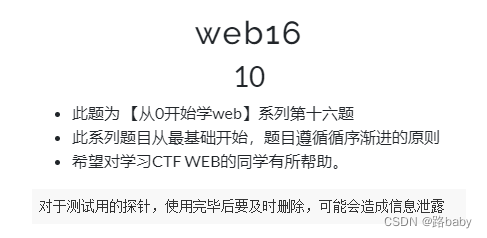

web16

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

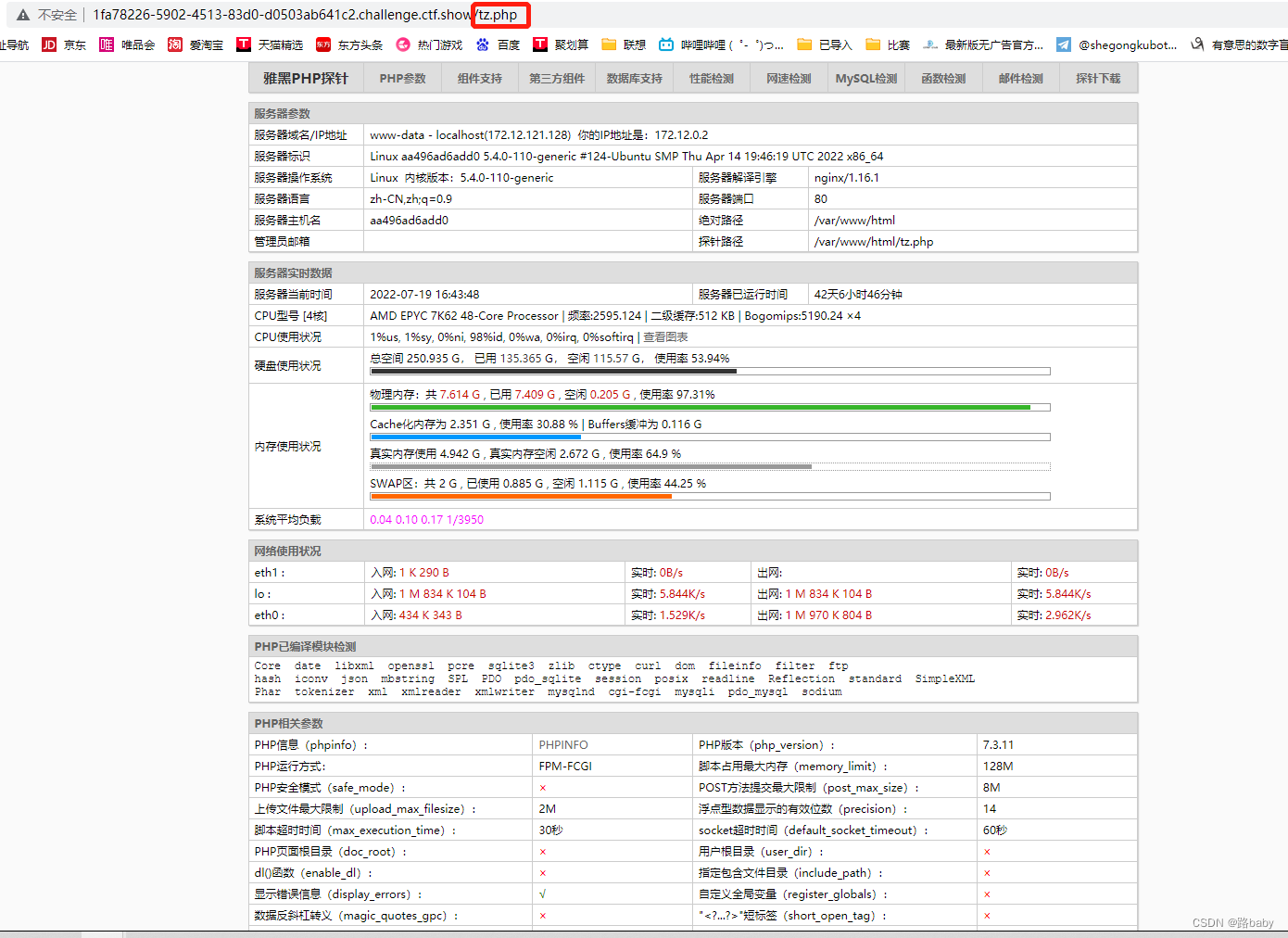

直接去访问一个探针文件

在这里我就不一一给你们尝试了 毕竟功能按键挺多的 大家下去可以试试

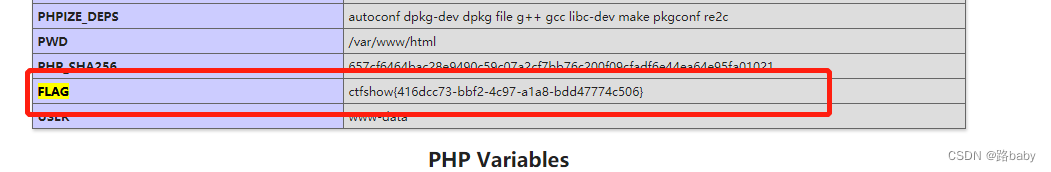

我们道道PHP相关参数 找到phpinfo

打开链接

是这样一个表单

往下翻可以找到需要的信息

得到flag

ctfshow{416dcc73-bbf2-4c97-a1a8-bdd47774c506} ( •̀ ω •́ )y

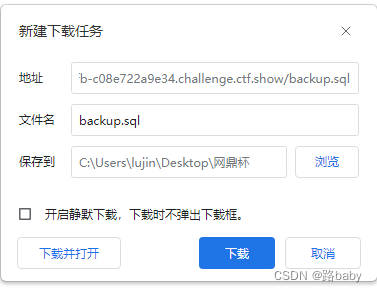

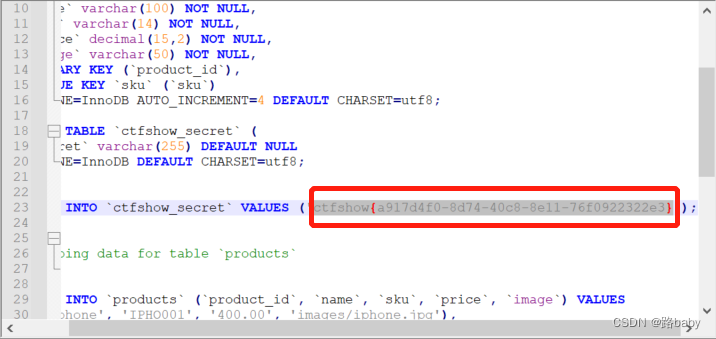

web17

备份的sql文件会泄露敏感信息

明显存在数据库,根据提示访问sql备份文件即可获得Flag

原理:backup.sql

URL/backup.sql

得到flag

ctfshow{a917d4f0-8d74-40c8-8e11-76f0922322e3} ( •̀ ω •́ )y

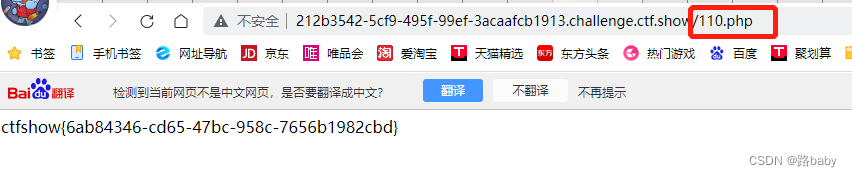

web18

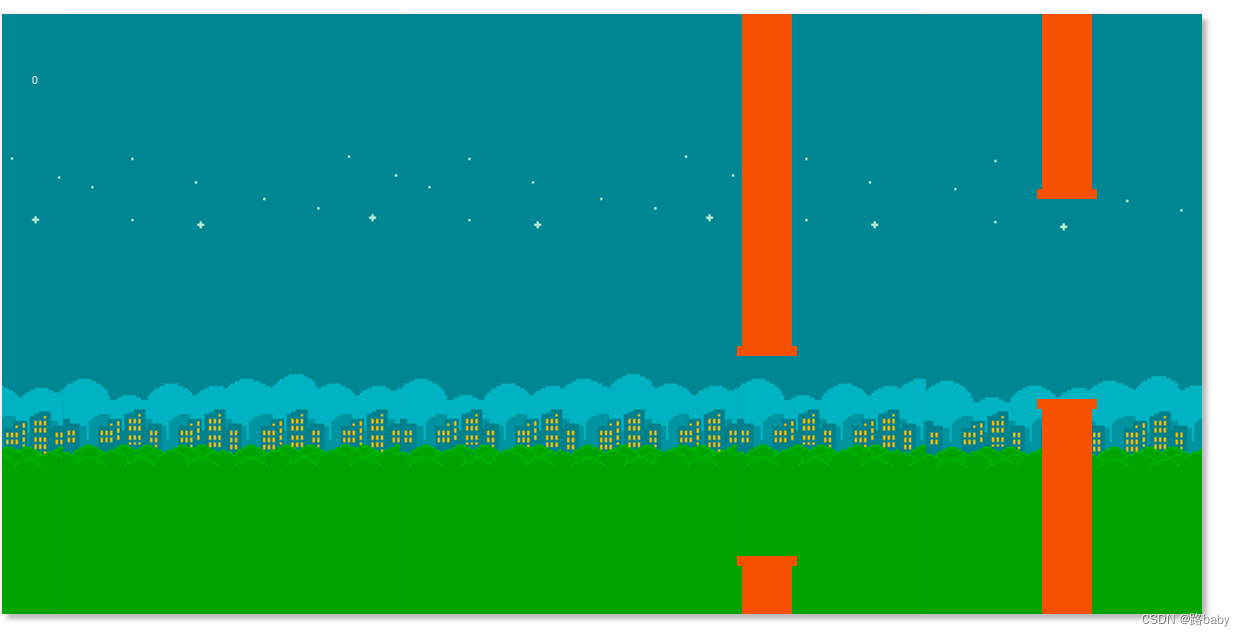

是一个小游戏

我们可以先试着玩玩 知道他的原理

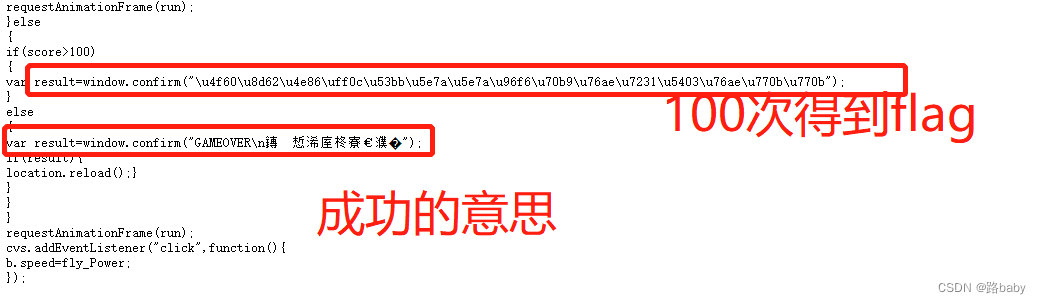

得到101分就会给你flag

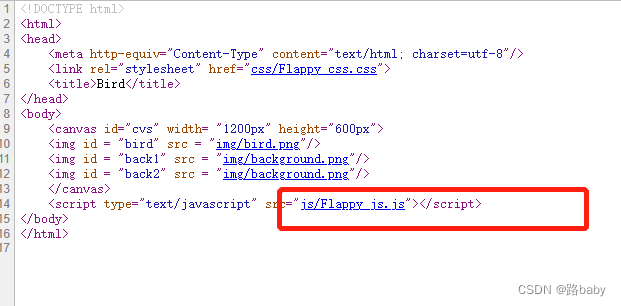

我们直接查看源码

直接查看这个文件

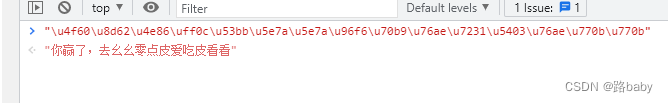

"你赢了,去幺幺零点皮爱吃皮看看"

那我们就访问110.PHP

ctfshow{6ab84346-cd65-47bc-958c-7656b1982cbd} ( •̀ ω •́ )y

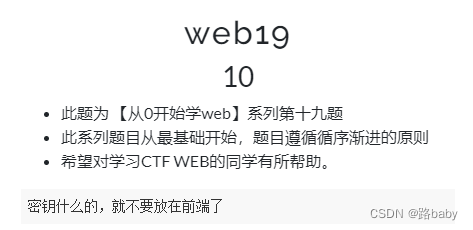

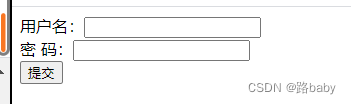

web19

密钥什么的,就不要放在前端了

直接查看源码

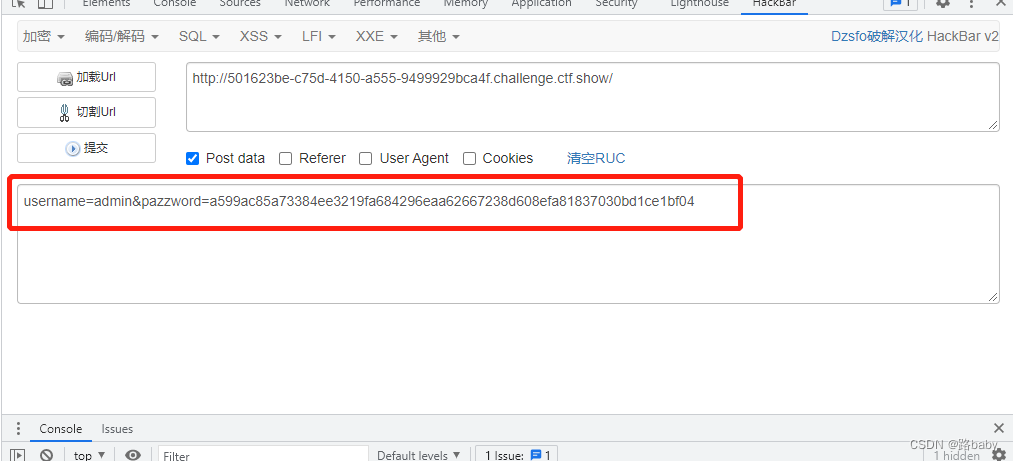

可以直接在HackBar里进行传参

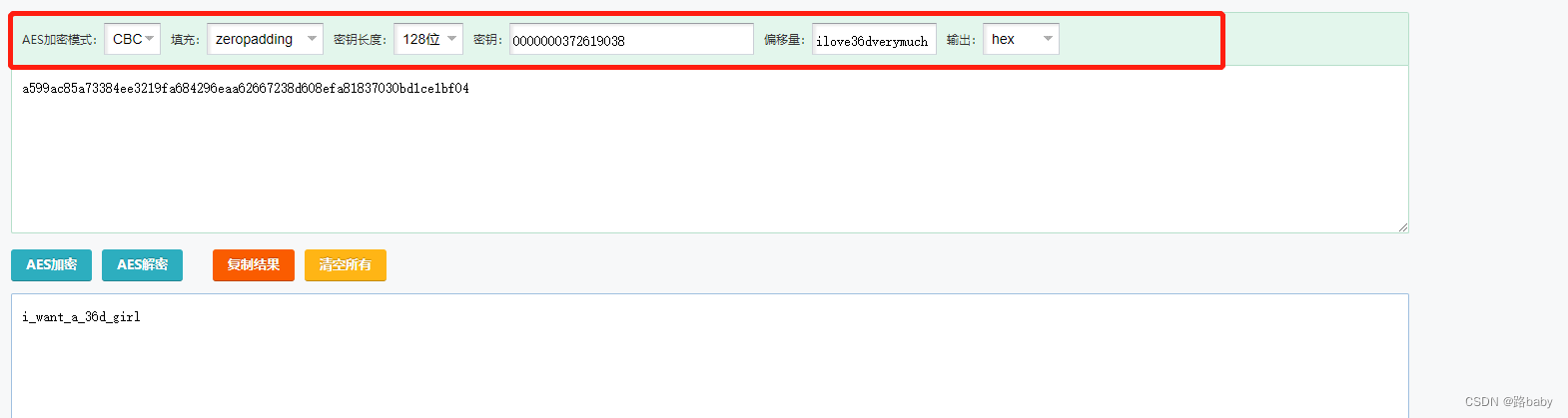

还有一种方法 直接去破译密码

因为他是aes编码

找一个在线网站

得到密码 i_want_a_36d_girl

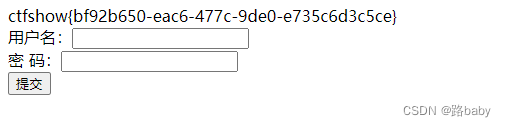

输入账号密码

得到flag

ctfshow{bf92b650-eac6-477c-9de0-e735c6d3c5ce} ( •̀ ω •́ )y

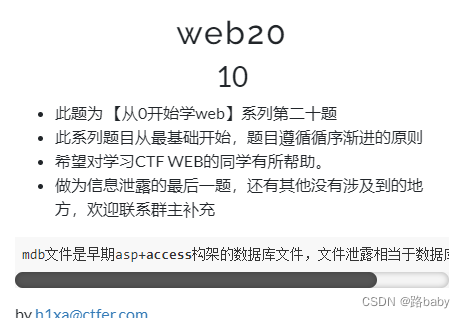

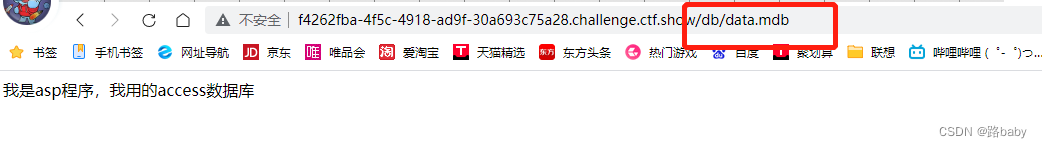

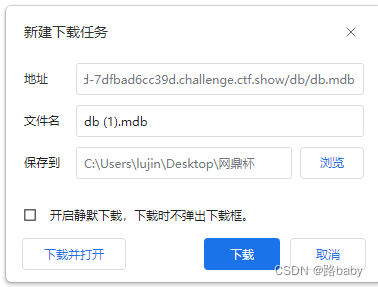

web20

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

在后面加上db/db.mdb/

得到到db.mdb

打开搜索flag

flag{ctfshow_old_database} ( •̀ ω •́ )y

创作不易,点个关注吧

希望本文章对各位有帮助