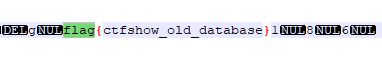

web1

开发注释未及时删除

f12获得flag

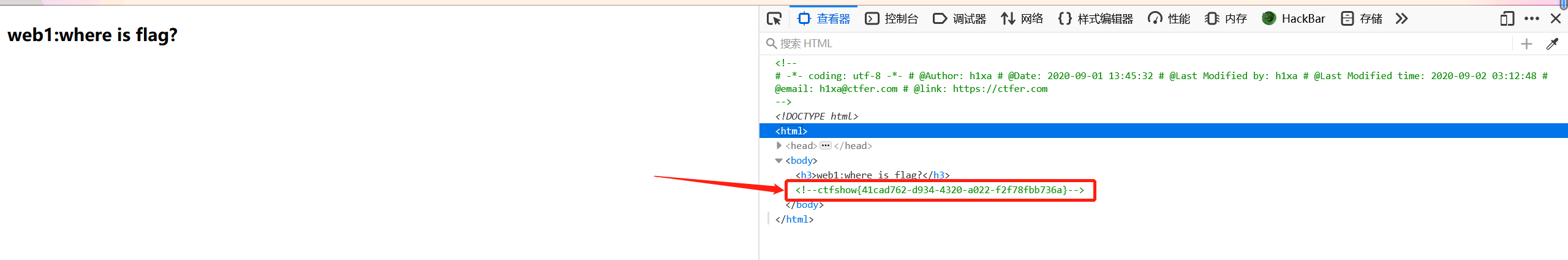

web2

js前台拦截 === 无效操作

显示无法查看源代码,f12和鼠标右键都不行,这里可以选择burp抓包,也可以选择ctrl+u直接看

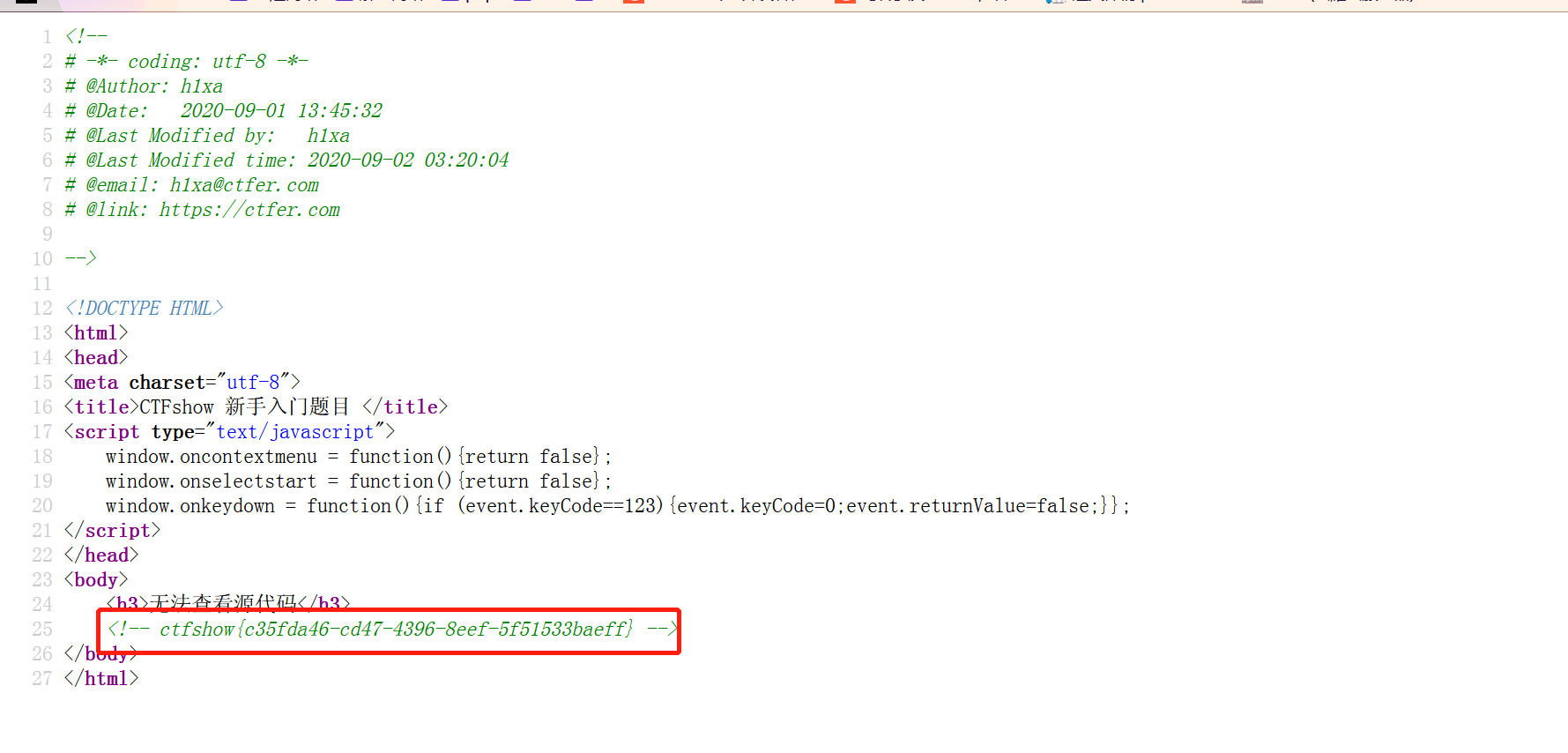

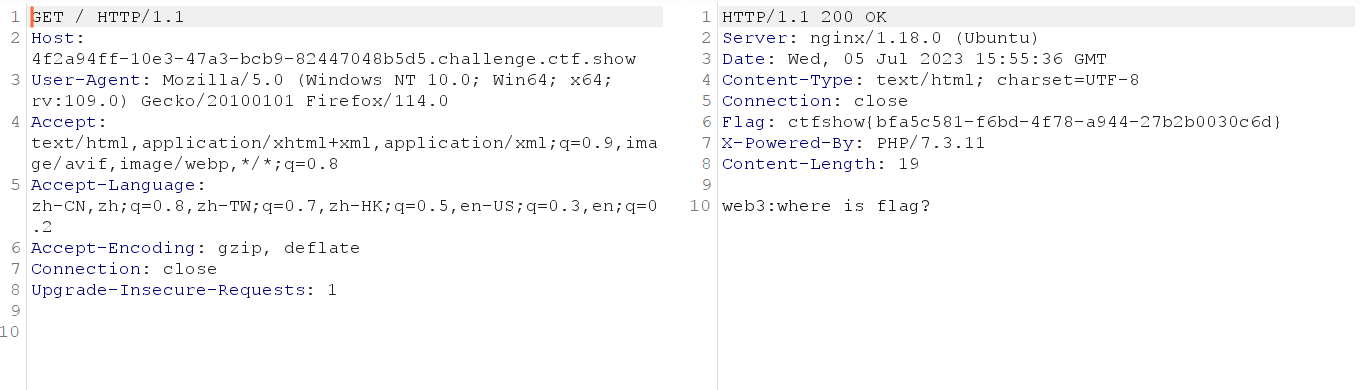

web3

没思路的时候抓个包看看,可能会有意外收获

这一次f12什么都没有了,利用burp抓个包试试

得到flag,flag在响应头里

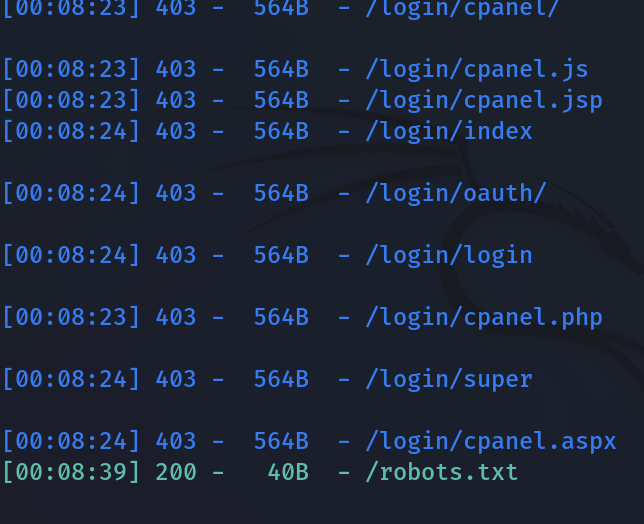

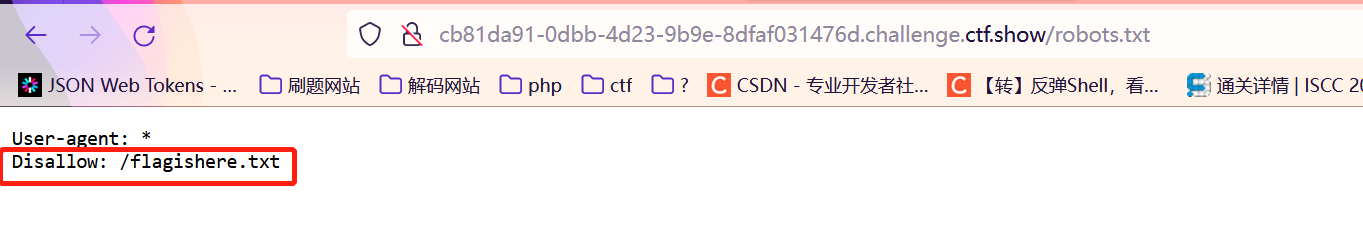

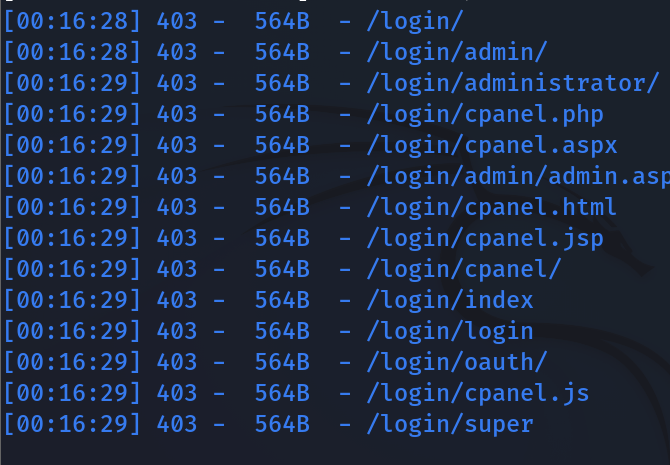

web4

总有人把后台地址写入robots,帮黑阔大佬们引路。

题目开始界面和上一题一样,虽然题目有hint是robots但是有时候题目往往不会给提示,所以先用dirsearch扫一下

扫描出来有/robots.txt文件,接下来去访问,显示有/flagishere.txt文件

访问/flagishere.txt文件,得到flag

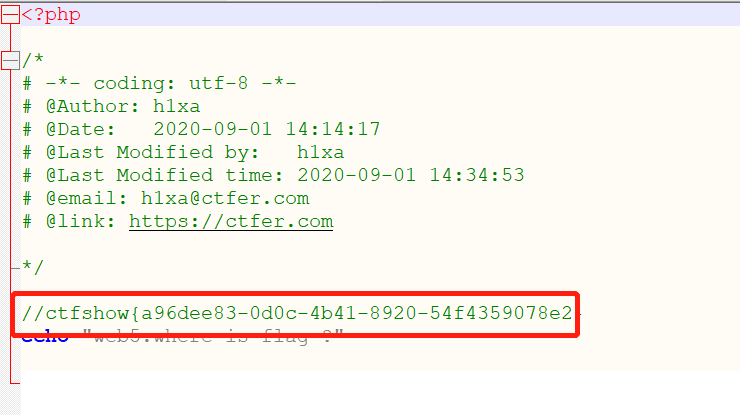

web5

phps源码泄露有时候能帮上忙

f12还是什么都没有,dirsearch扫也扫不出来什么东西

根据题目hint,phps源码泄露,访问/index.phps会下载一个文件,查看内容后得到flag

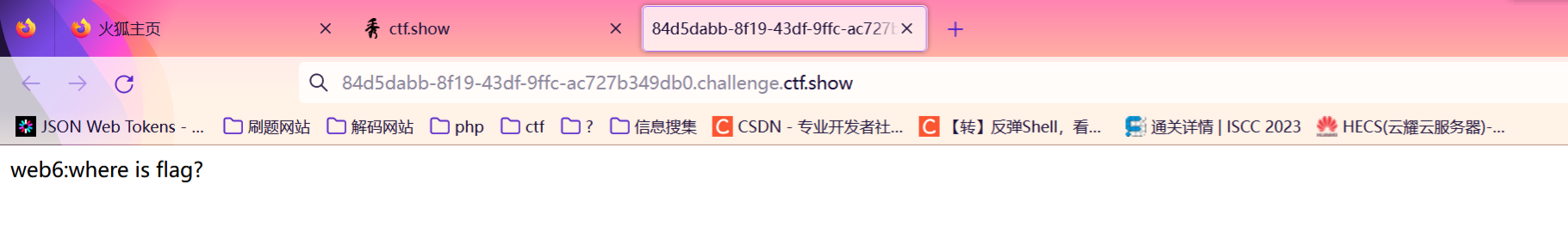

web6

解压源码到当前目录,测试正常,收工

猜测是/www.zip直接访问后悔下载文件,得到flag

web7

版本控制很重要,但不要部署到生产环境更重要。

抓包没有得到什么东西

dirsearch扫一下,发现/.git源码泄露,访问得到flag

web8

版本控制很重要,但不要部署到生产环境更重要。

跟上一题一样,burp也抓不到,直接dirsearch开扫

扫到了/.svn文件,访问后得到flag

web9

发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

dirsearch直接扫了,但是没啥东西

burp抓包也没啥东西

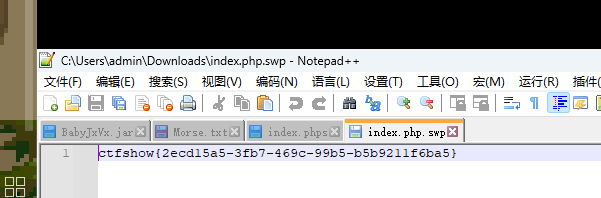

只能根据hint了,hint提示vim缓存泄露,访问index.php.swp即可,payload:

http://b1aecb15-06c9-48a7-996e-06bfe79cab32.challenge.ctf.show/index.php.swp

会下载一个文件,用记事本打开得到flag

web10

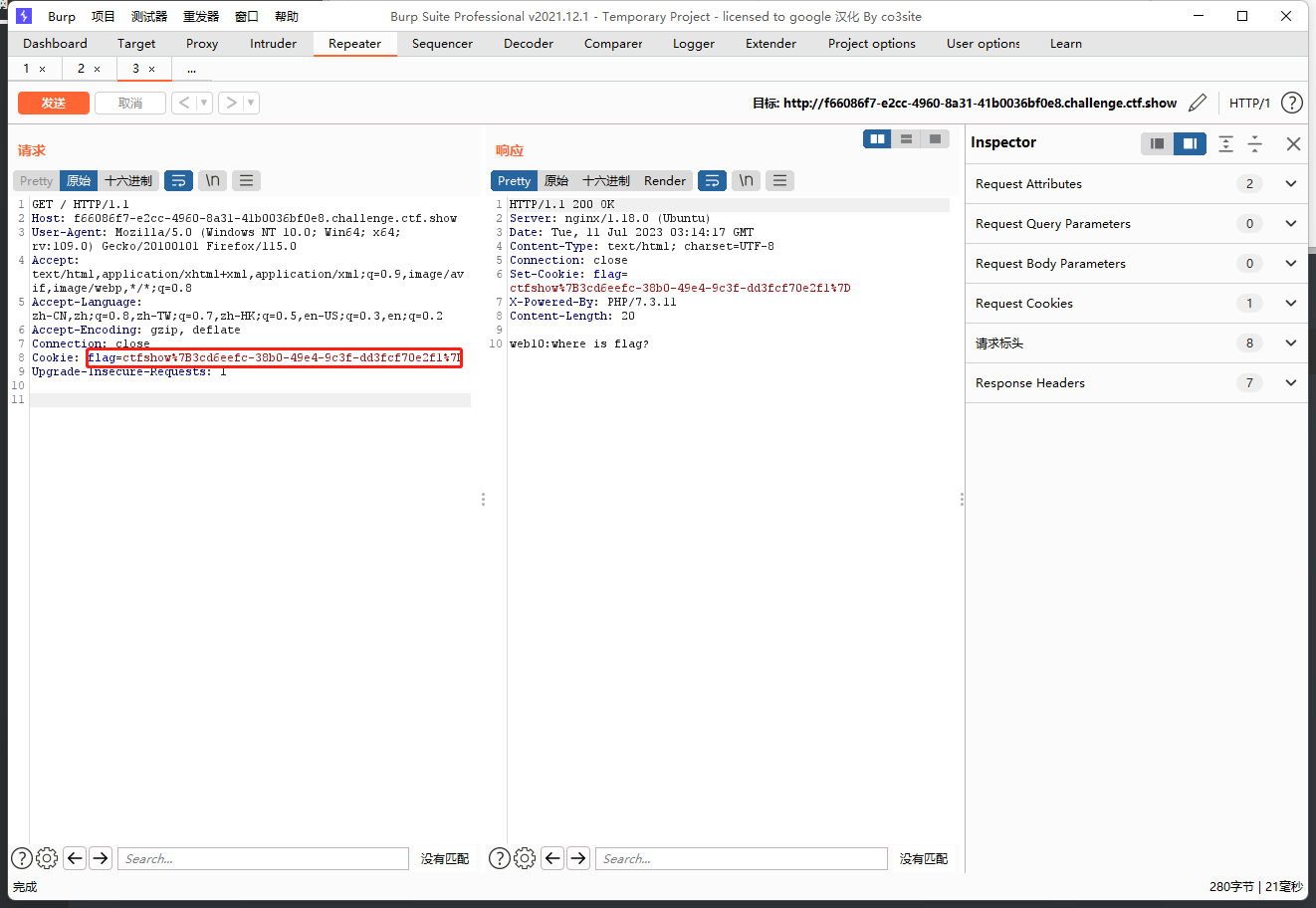

cookie 只是一块饼干,不能存放任何隐私数据

burp抓包发现flag在cookie里,url解码一下就行

web11

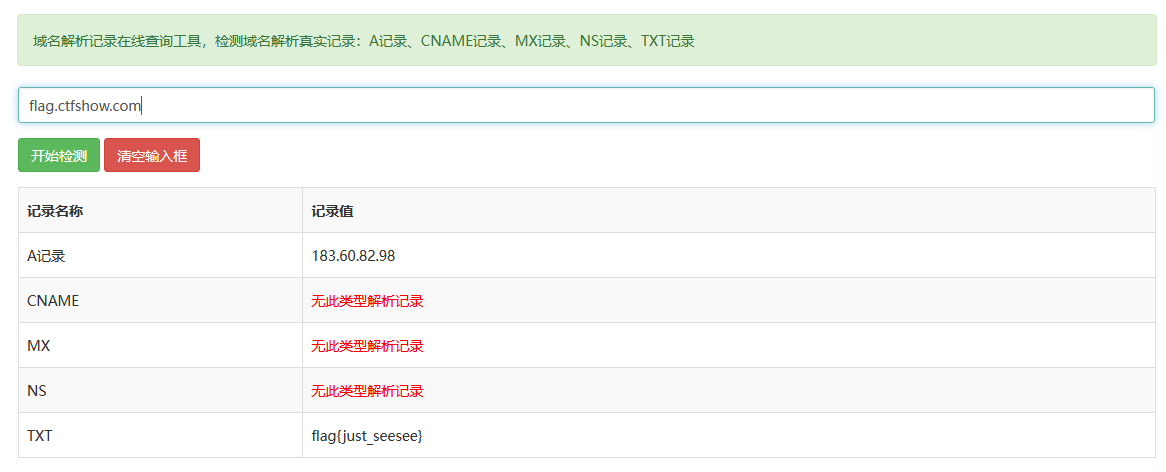

域名其实也可以隐藏信息,比如flag.ctfshow.com 就隐藏了一条信息

利用域名解析记录网站:域名解析记录在线查询工具:Nslookup检测域名解析真实记录

可以看到txt记录,得到flag

web12

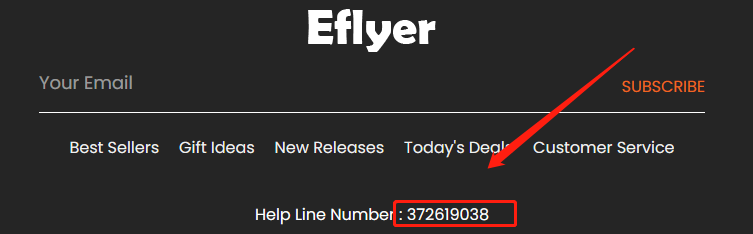

有时候网站上的公开信息,就是管理员常用密码

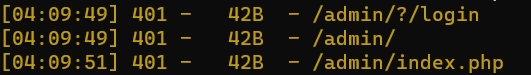

进入环境后用dirsearch扫一下(不知道为什么我扫就是1秒一个文件,很难蚌)

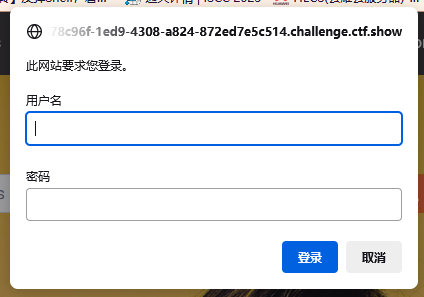

访问/admin,提示输入账号密码,但是需要用户名和密码

账号是admin,密码根据题目描述在网站的公开信息,是372619038

登录后得到flag

web13

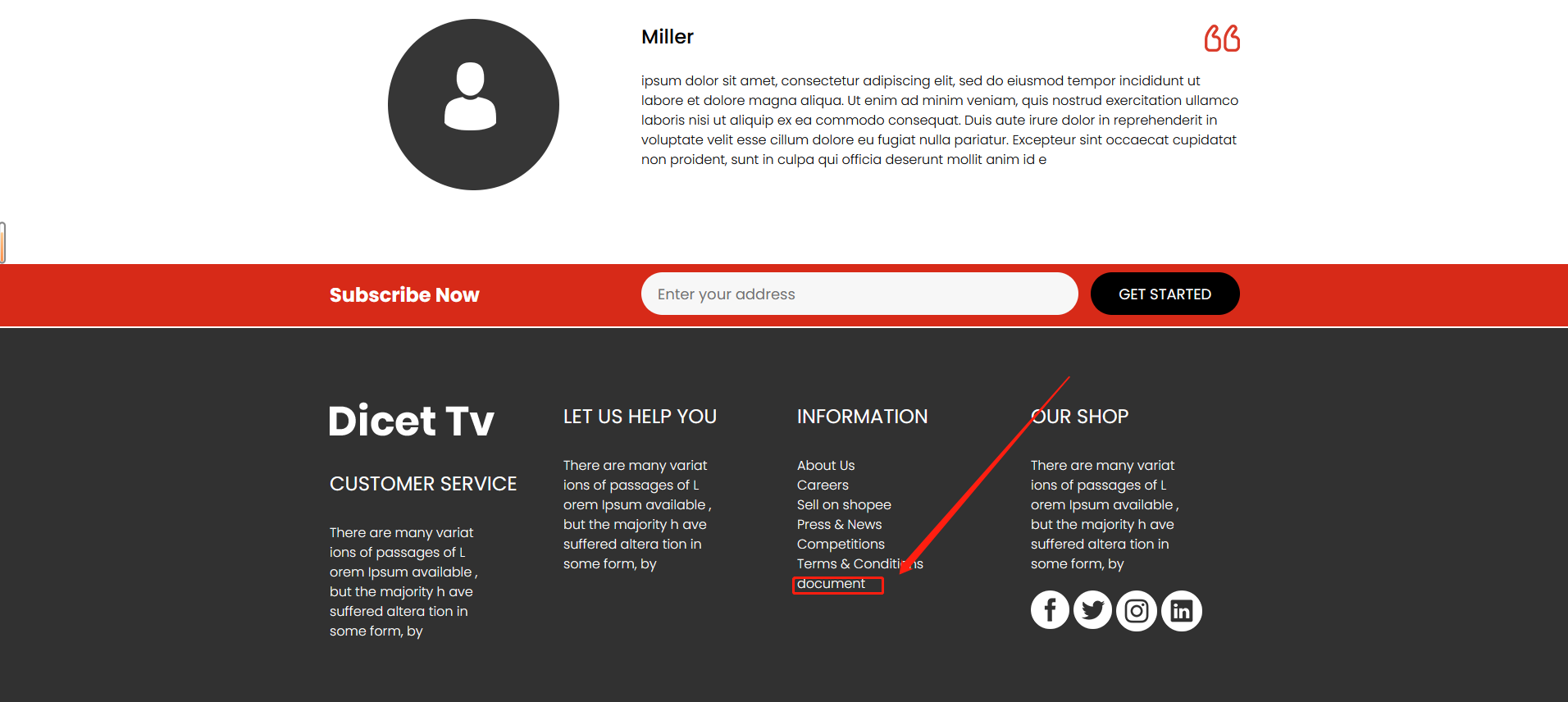

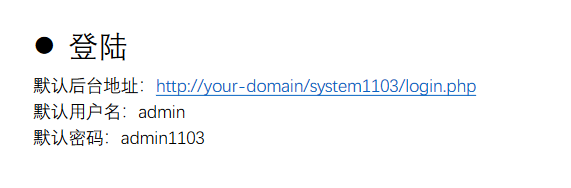

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

先用dirsearch扫一下,啥有用的都没有

将网站往下拉,看到document,点它

将文档下滑

去访问/system1103/login.php,用户admin,密码admin1103登陆成功后得到flag

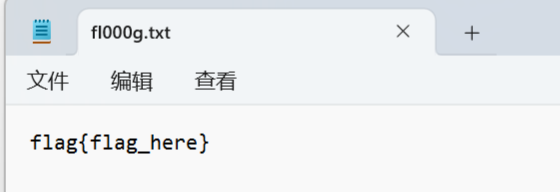

web14

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

老规矩,先用dirsearch扫一下

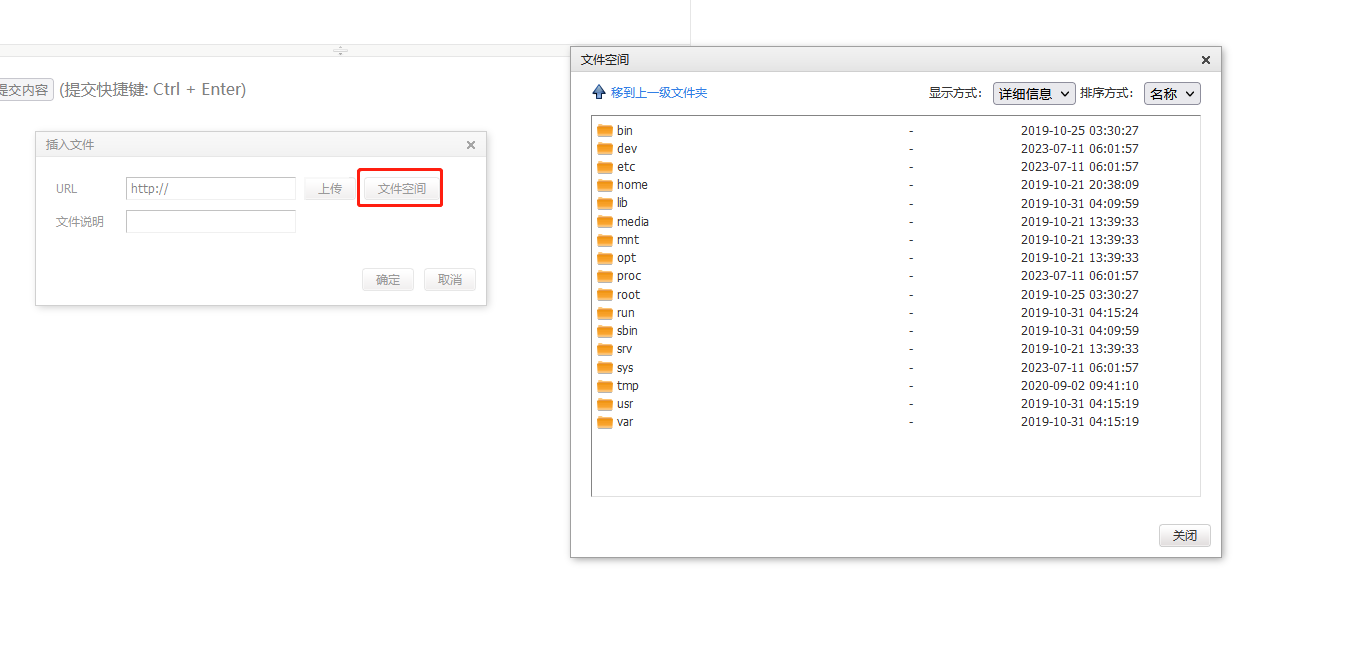

可以扫出来editor,访问一下,到达编辑界面,然后点这两个按钮

可以通过文件空间来找到flag,var->www->html->nothinghere->fl000g.txt

构造payload来访问文件

http://8c753168-a6de-4c82-9253-4b8580dc83e2.challenge.ctf.show/nothinghere/fl000g.txt

web15

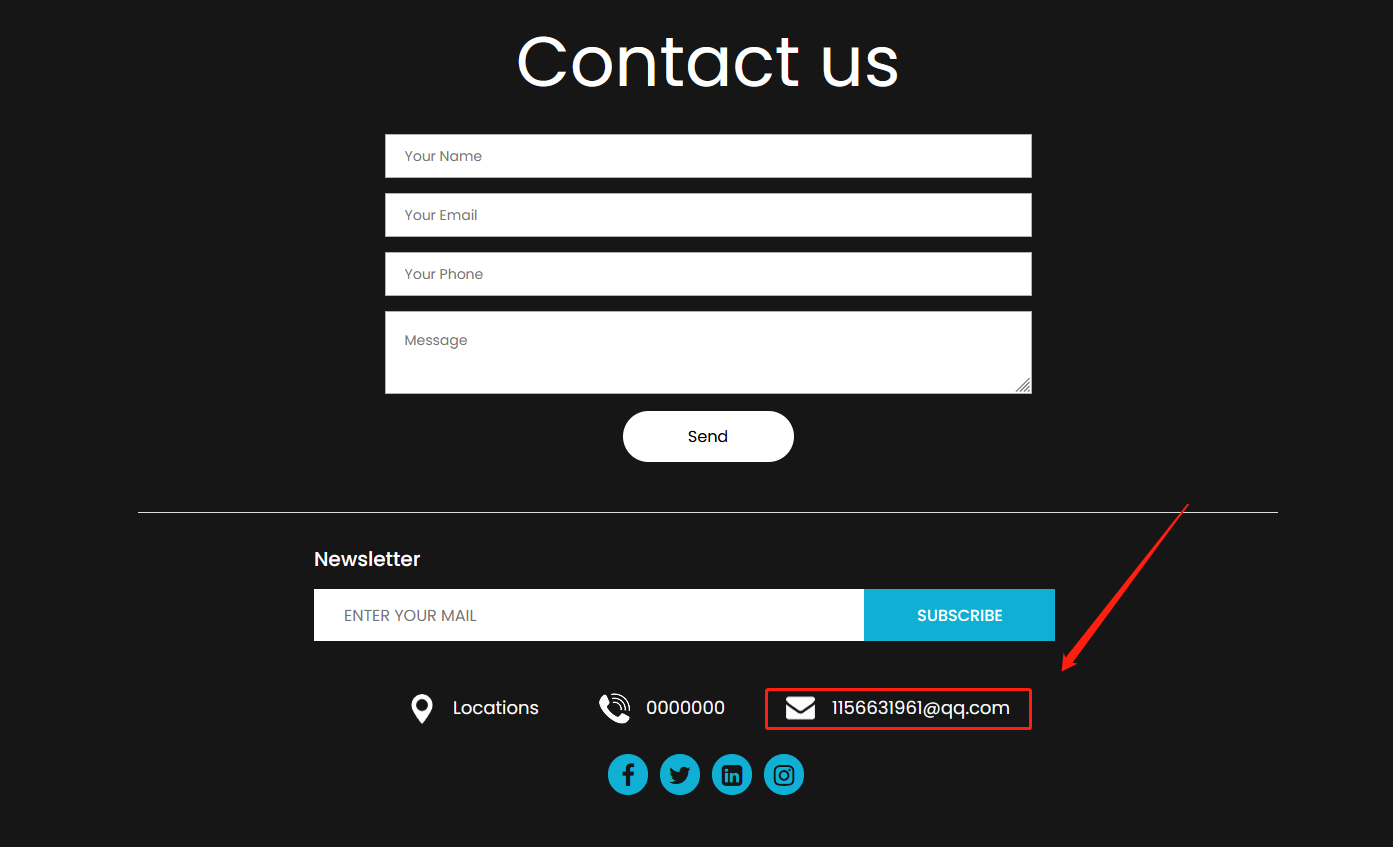

公开的信息比如邮箱,可能造成信息泄露,产生严重后果

dirsearch扫到/admin路径,访问一下,忘记密码

需要知道他的城市,网站划到最下面有个QQ邮箱,QQ添加一下这个QQ号

一开始以为是邮箱反查,纯小丑

加个好友,在西安,

把西安填上去,已重置密码

登录,账号admin,密码是admin7789,得到flag

web16

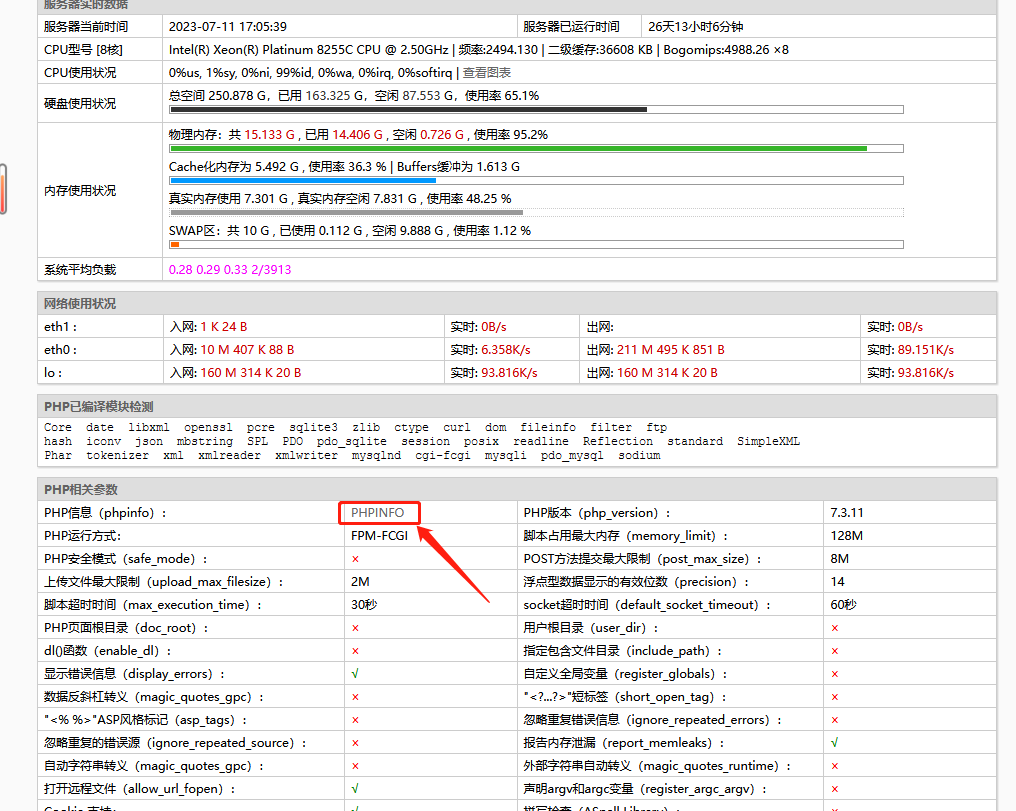

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

dirsearch扫不到什么东西,抓包也没啥东西

hint显示说是探针,探针的默认文件是tz.php访问一下

从这里可以查看phpinfo

web17

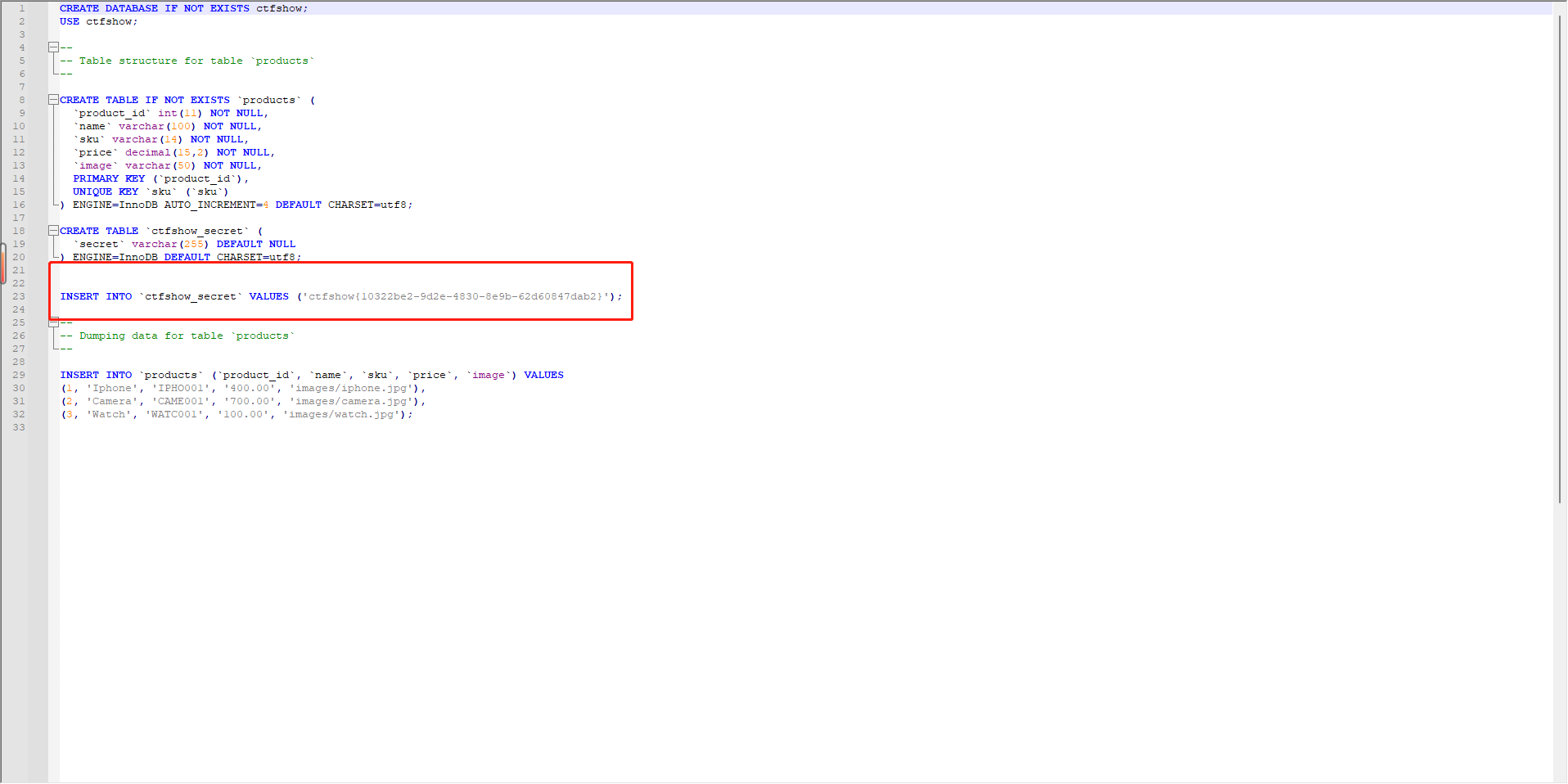

备份的sql文件会泄露敏感信息

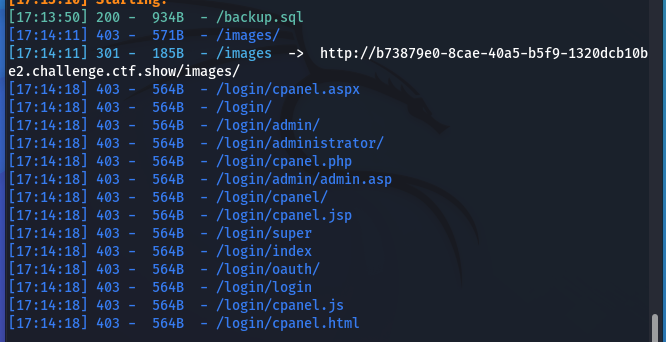

dirseach扫到backup.sql

会下载一个文件,打开得到flag

web18

不要着急,休息,休息一会儿,玩101分给你flag

f12查看源代码

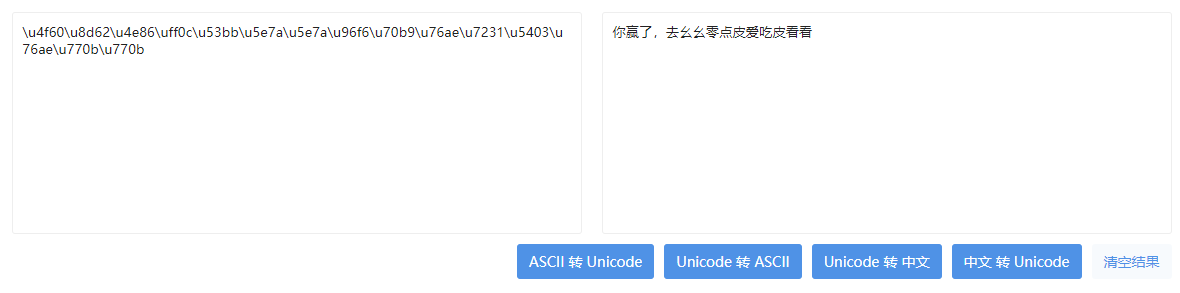

可以得知这是unicode加密,解密一下

访问110.php得到flag

web19

密钥什么的,就不要放在前端了

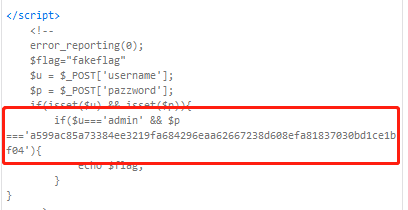

f12查看源代码,发现关键

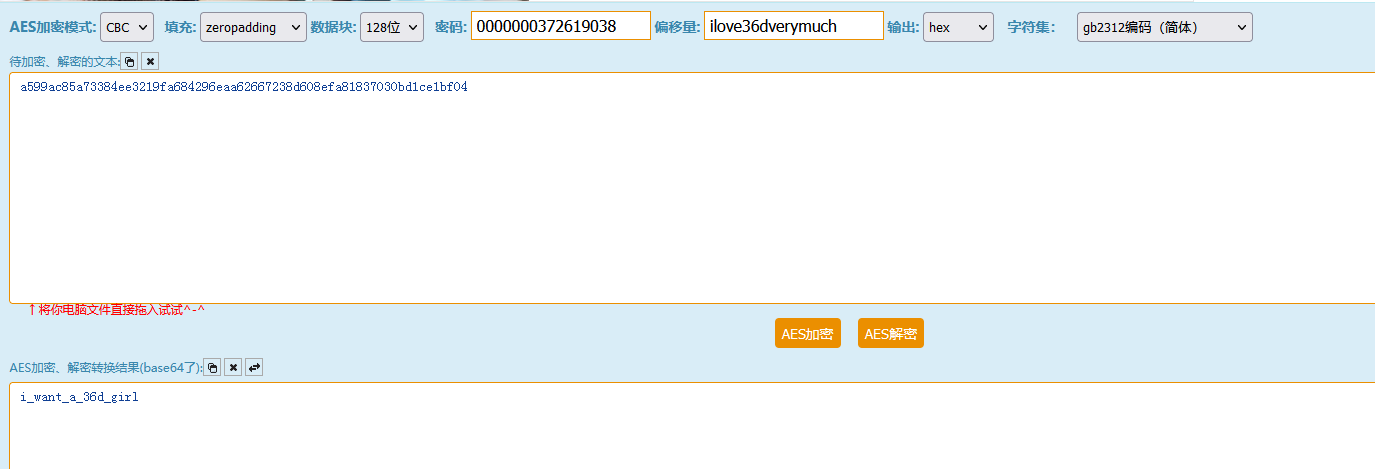

需要我们的用户名是admin,密码是加密之后的a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04,那就去看加密的代码

通过代码我们可以知道是AES加密

如果我们想要解密,需要AES的加密模式,填充,密码,偏移量,输出,代码中已经都给出了

key=0000000372619038是密码,iv = ilove36dverymuch是偏移量,16位字符串告诉了我们是输出,CBC是模式,ZeroPadding是填充,在线解密

密码是i_want_a_36d_girl(这真的是能说的么),账号admin,登录得到flag

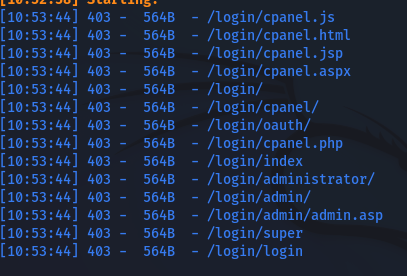

web20

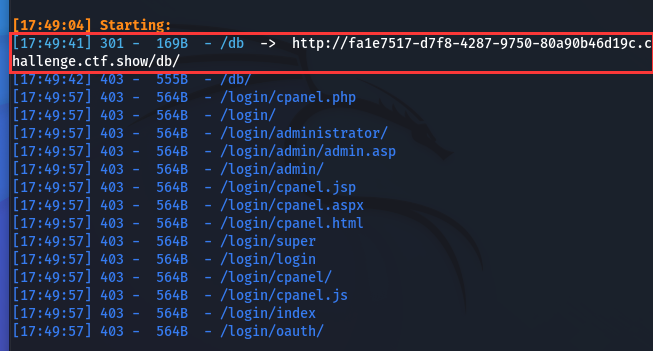

dirsearch没扫到什么东西,burp也抓不到啥

但是扫描本目录没什么东西,不代表别的目录没有,通过扫描结果可以看到还有个/db/目录

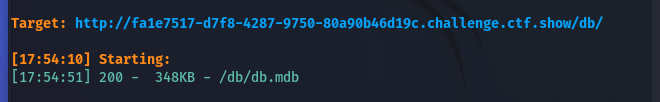

扫描/db/目录,看到有/dn.mdb文件

访问一下,会下载db.mdb文件,打开后ctrl+f搜索flag得到