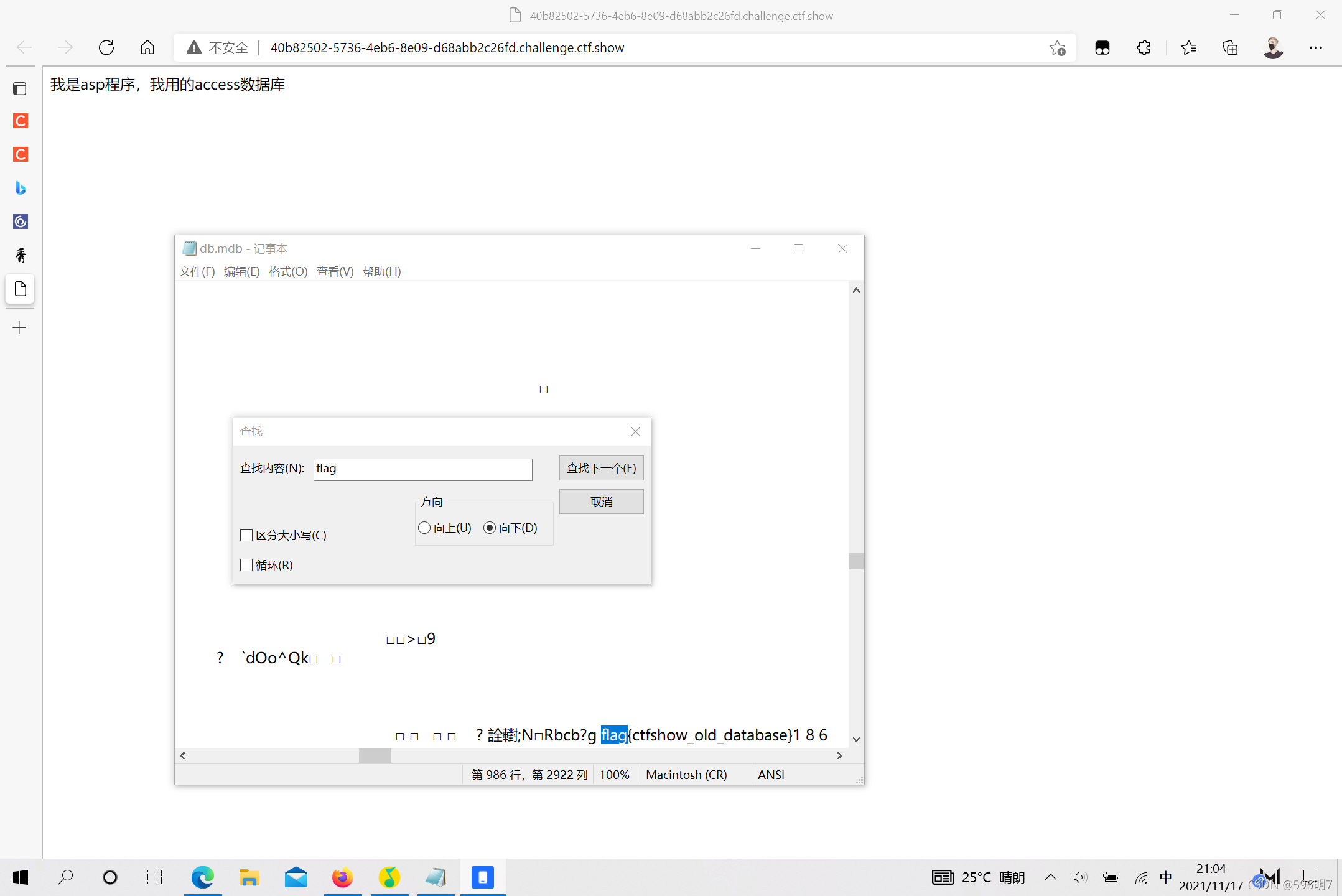

- web-1 where is flag?

此题直接点击F12,查看其源代码就可以找到flag

ctfshow{1121142c-011b-43e7-9268-7bc9b5024a75}

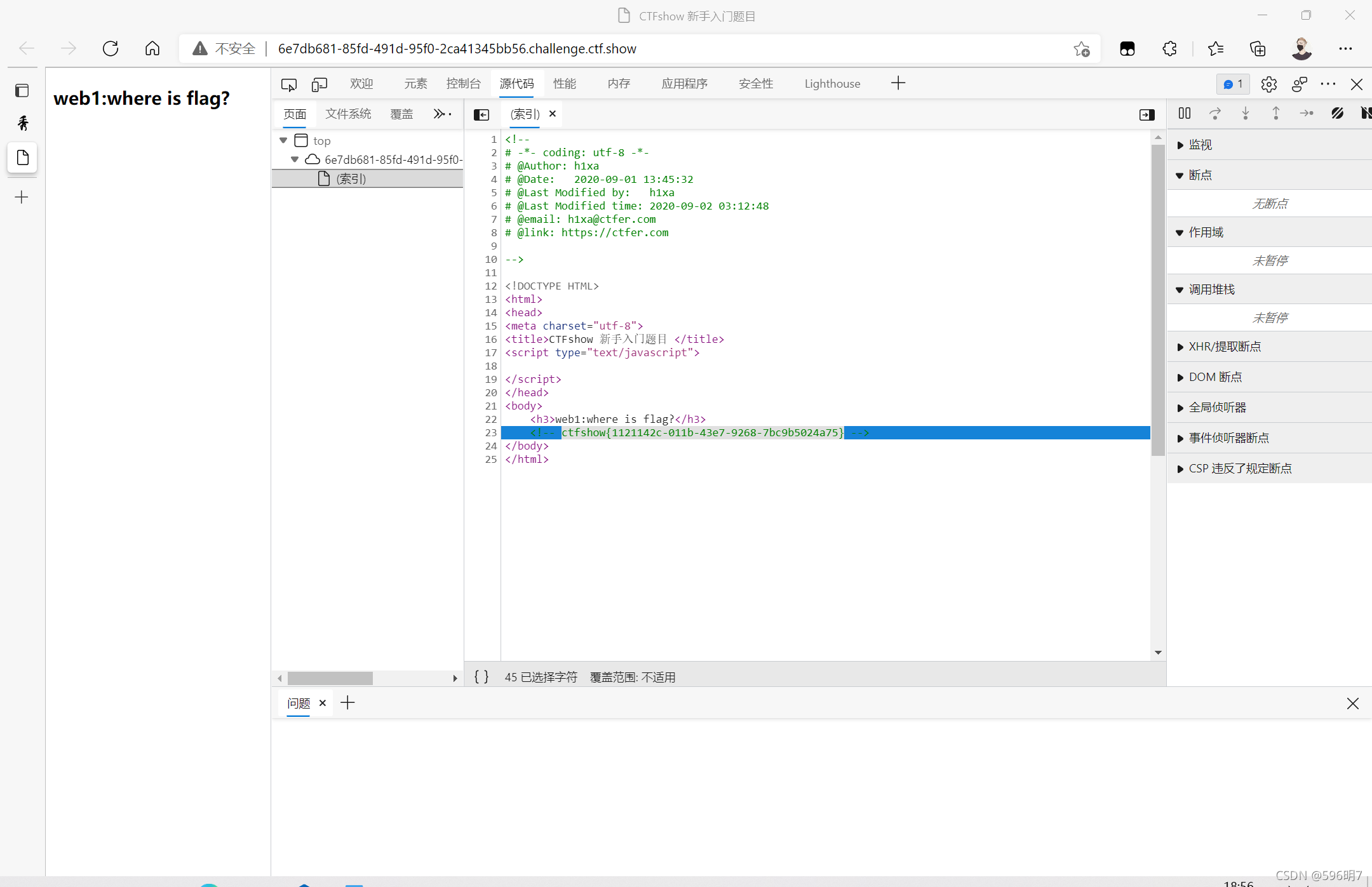

2.web-2无法查看源代码:

从更多工具里面有一个开发人员工具,打开点击索引就可以找到flag

ctfshow{d73c7c81-36de-42e9-bbc5-13a9b2a80677}

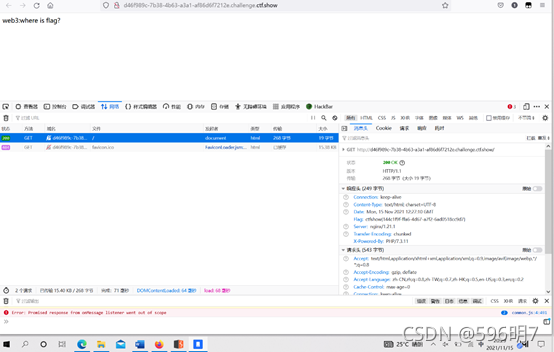

- web-3

第一种方法:在打开链接后发现还是where is flag 通过F12,在网络里面的响应头里面发现了flag

ctfshow{144c1f9f-ffa6-4d67-a7f2-6ad0518cc9d7}

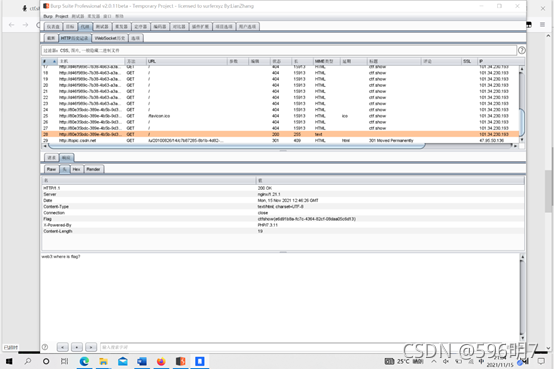

第二种方法:通过burp抓包,在响应头那里发现flag:ctfshow{e6d91b8a-fc7c-4364-82cf-08daa05c6d13}

-

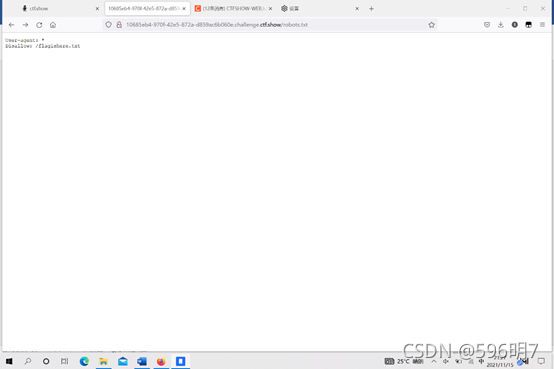

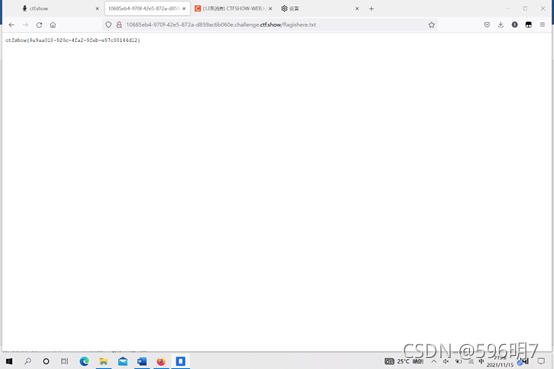

web4-总有人把后台地址写入robots,帮黑阔大佬们引路。

本题通过提示,在地址后面加上robots.txt,得到/flagishere.txt,将其放在地址后面,得到flag

-

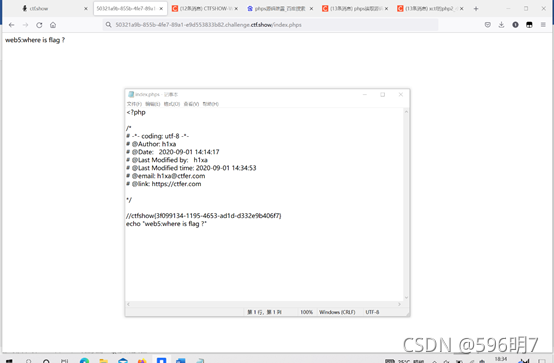

web-phps源码泄露有时候能帮上忙

通过提示是phps源码泄露,在地址得后面加上index.phps下载文件,打开下载好的文件,得到flag,flag:ctfshow{3f099134-1195-4653-ad1d-d332e9b406f7}

-

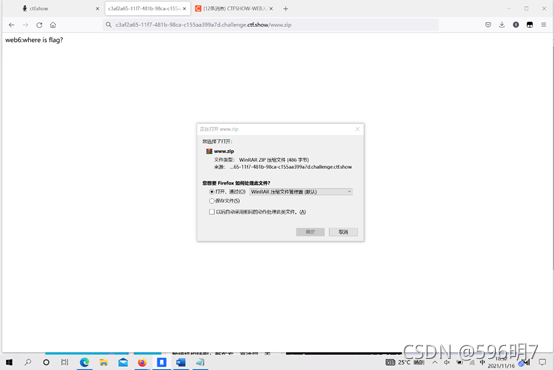

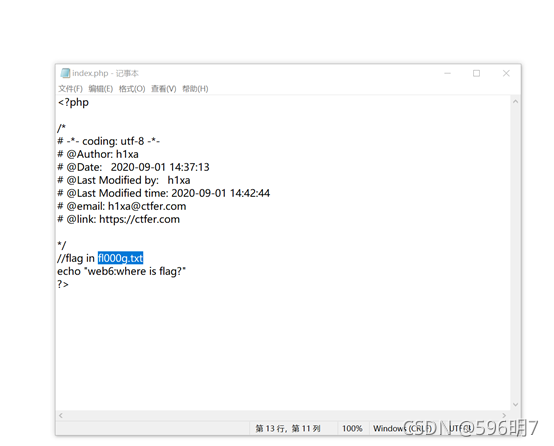

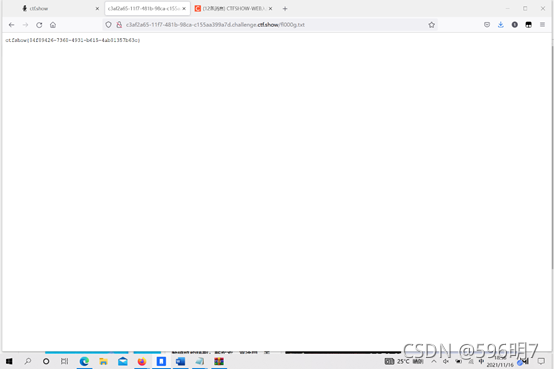

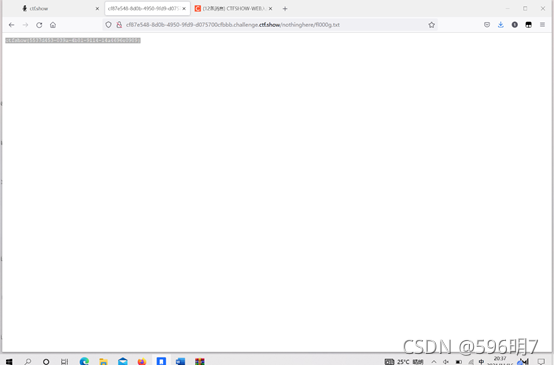

web-解压源码到当前目录,测试正常,收工

题目提示解压源码,将地址后面加上www.zip下载压缩包,得到里面的txt文件,

根据提示,将fl000g.txt加在地址后面得到flag

Flag:ctfshow{84f89426-7368-4931-b615-4ab81357b63c}

-

web-版本控制很重要,但不要部署到生产环境更重要。

在地址后面加上/.git,得到flag:ctfshow{2f2a36fa-3fb3-4968-b2ca-c13731251589}

-

web-版本控制很重要,但不要部署到生产环境更重要。

这个题目与上一个类似,将/.git改为用/.svn,得到flag

git与svn的区别(git与svn是常用的版本控制工具):

1.git是分布式的,svn是集中式的

2.git将每个历史版本都存储完整的文件,svn只是存储差异的文件,历史版本不可恢复

3.git可以离线完成大部分的操作,svn不可以离线操作

4.git可以实现分支合并

5.git可以修改和撤销修改历史版本

6.git速度快,效率高

7.git有本地仓库

8.git以元数据方式存储,svn以原始文件存储

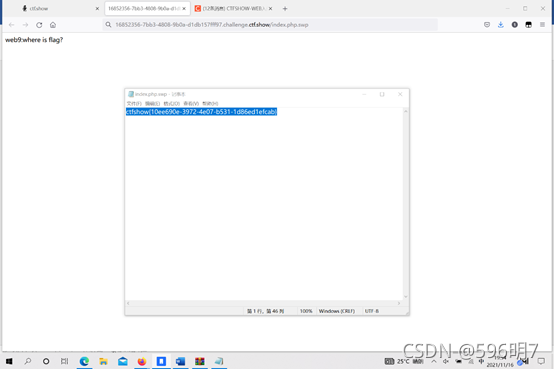

9.web-发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

了解到当非正常关闭vim编辑器时(比如直接关闭终端或者电脑断电),会生成一个.swp文件,这个文件是一个临时交换文件,用来备份缓冲区中的内容

所以了解到这后,我们直接在地址后面加上/index.php.swp直接就可以得到一个文件,里面就包含有flag:ctfshow{10ee690e-3972-4e07-b531-1d86ed1efcab}

-

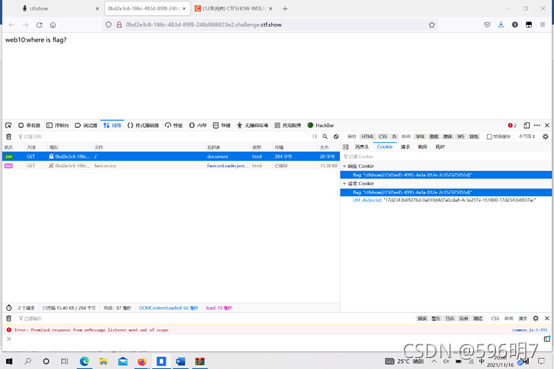

web-cookie 只是一块饼干,不能存放任何隐私数据

通过提示得知在cookie藏有flag,打开一看flag就在这

Flag:ctfshow{27505ed5-4995-4a3a-812e-2c352325955d}

-

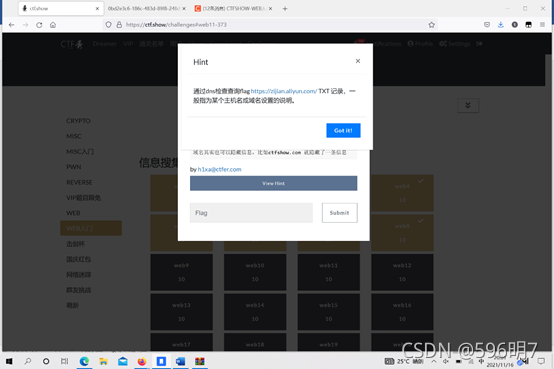

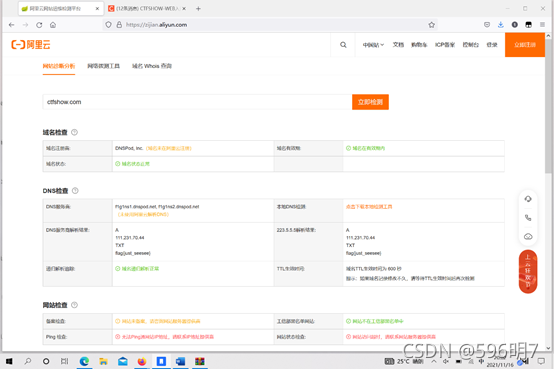

web-域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

根据提示打开他给的网址https://zijian.aliyun.com/,直接在里面搜索ctfshow.com得到flag:flag{just_seesee}

扫描二维码关注公众号,回复: 13463303 查看本文章

扫描二维码关注公众号,回复: 13463303 查看本文章

-

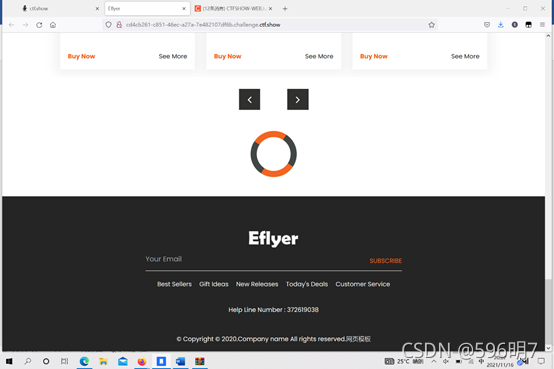

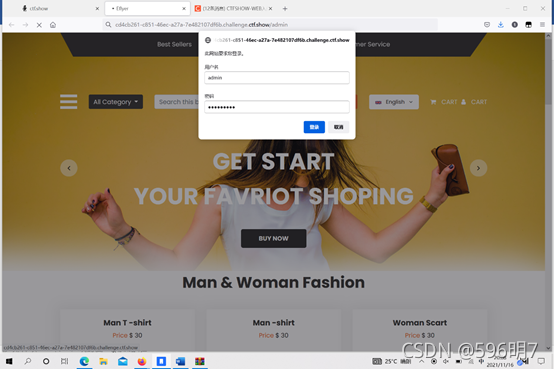

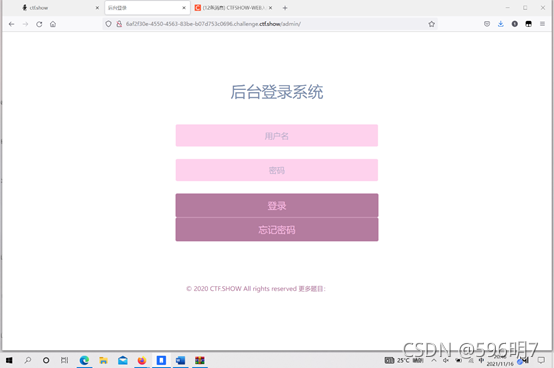

web-有时候网站上的公开信息,就是管理员常用密码

通过提示在地址后面直接加上/admin访问后台,猜想admin就是用户名,

Help Line Number : 372619038,就是密码,输入直接得到flag:ctfshow{17c36819-cad7-4306-a482-4711a61340ed}

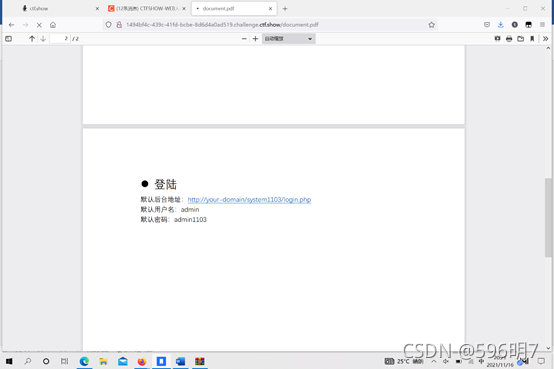

13.web-技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

通过提示,在网页底部找到了document,将其打开在最后得到密码与地址

通过后台地址的提示,将/system1103/login.php加在原地址后面出现登陆页面

按照提示的用户名和密码登录,得到flag:ctfshow{00004fb0-0c1e-4e7c-97a7-cbb09ffe122a}

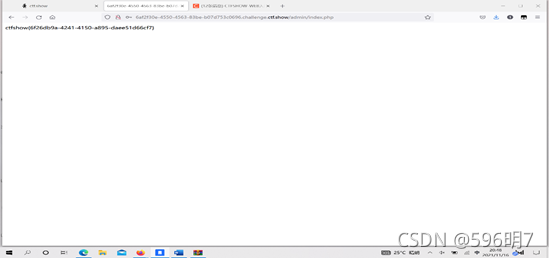

14.web-有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

通过提示在地址的后面加上/editor,出现一个编辑器,通过保存文档的路径,发现了在nothinghere下有一个fl000.txt文件

在原地址后面加上/nothinghere/fl000.txt得到flag

Flag:ctfshow{5537d453-039a-4b81-9114-14a4696e0989}

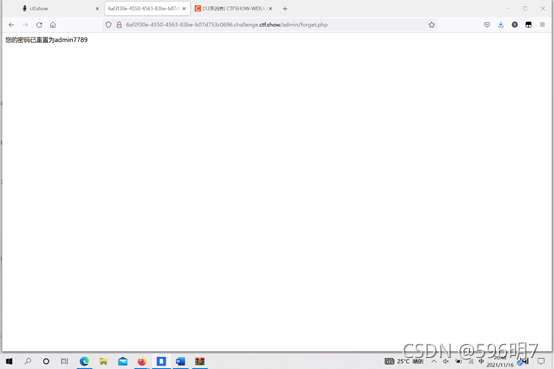

15.web-公开的信息比如邮箱,可能造成信息泄露,产生严重后果

通过提示,在底部发现了qq邮箱,查看后台,发现有忘记密码

忘记密码后的秘保是城市地点,将qq邮箱的qq号在qq上面查询发现地址是西安

然后输入西安,得到重置密码admin7789

返回去登录,得到flag:ctfshow{6f26db9a-4241-4150-a895-daee51d66cf7}

-

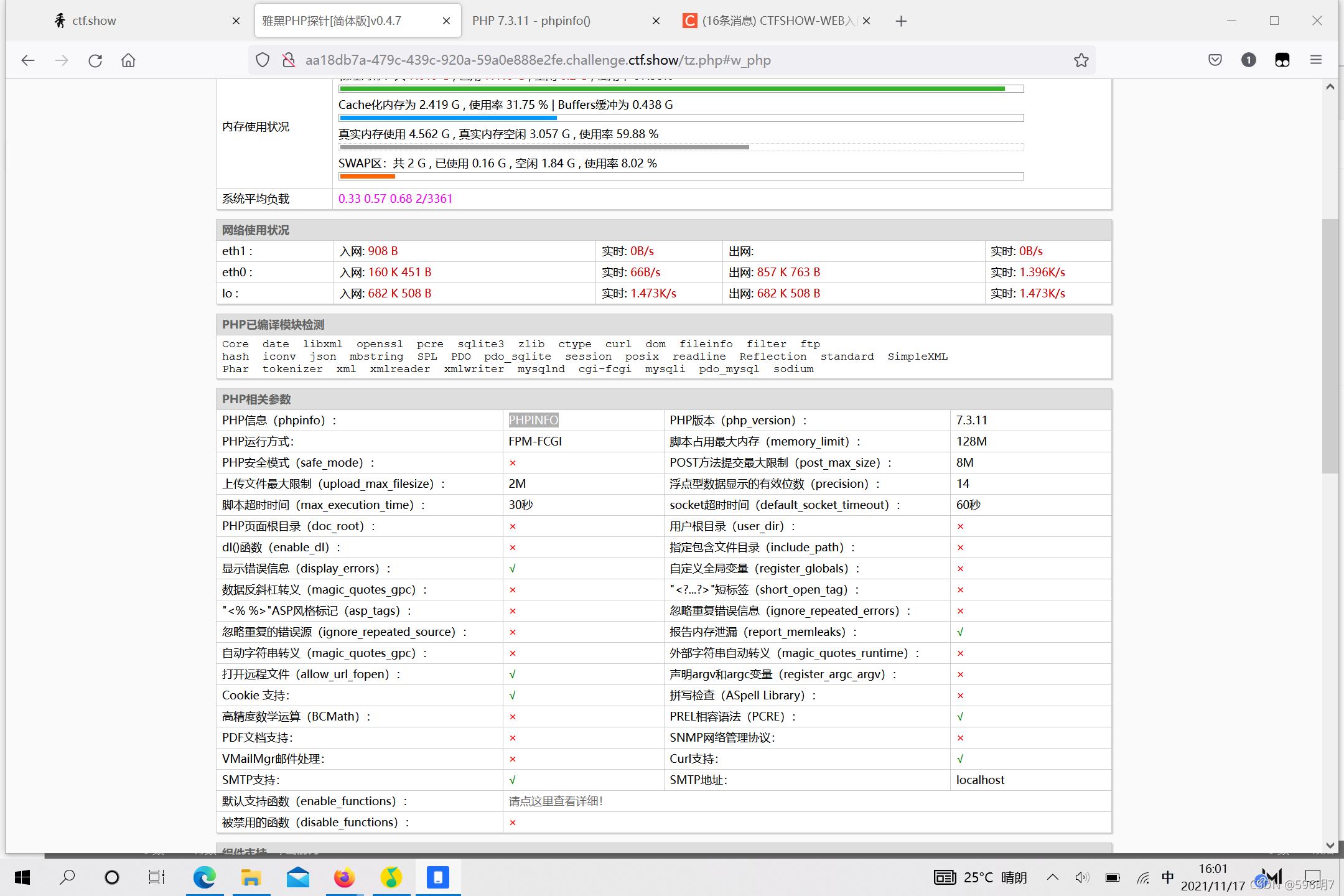

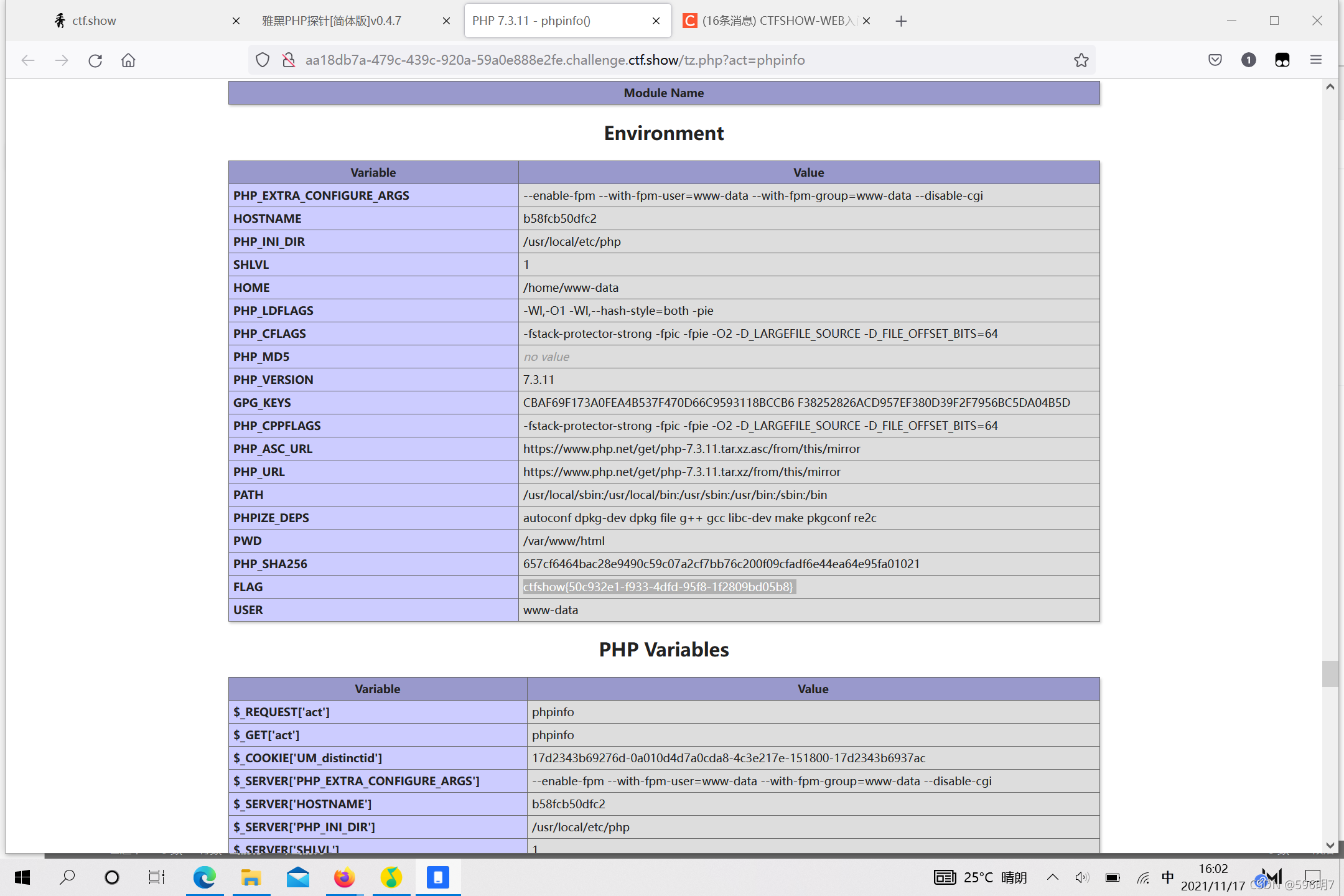

web-对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

打开地址后,根据提示,在地址后面加上/tz.php 然后找到PHPINFO,点击进去

然后在里面查找flag:ctfshow{50c932e1-f933-4dfd-95f8-1f2809bd05b8}

17.web-透过重重缓存,查找到ctfer.com的真实IP,提交flag{IP地址}

在IP地址查询的网页查询(https://www.ip138.com/)www.ctfshow.com的服务器IP,然后将IP放进flag{}里面便好。flag:flag{111.231.70.44}

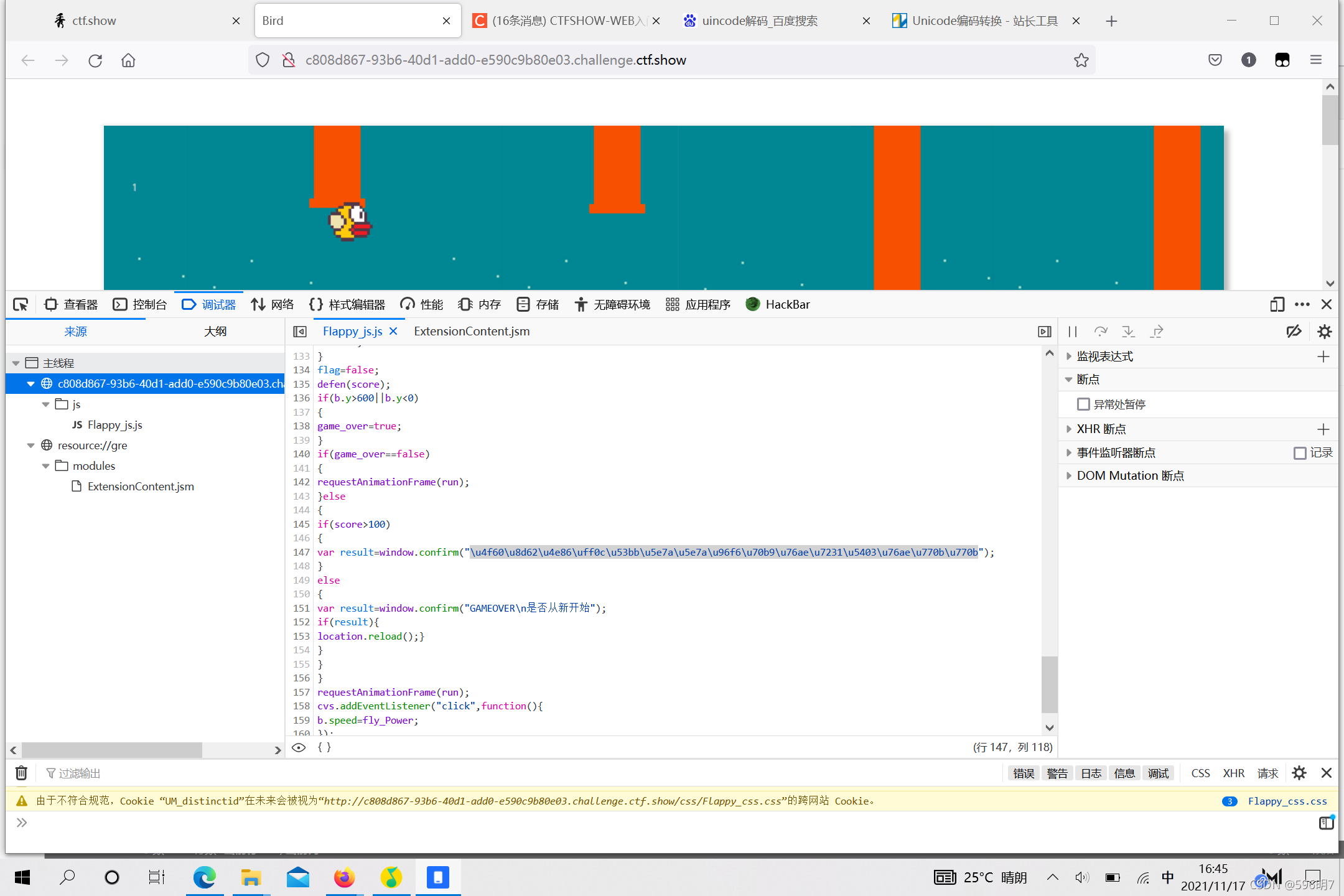

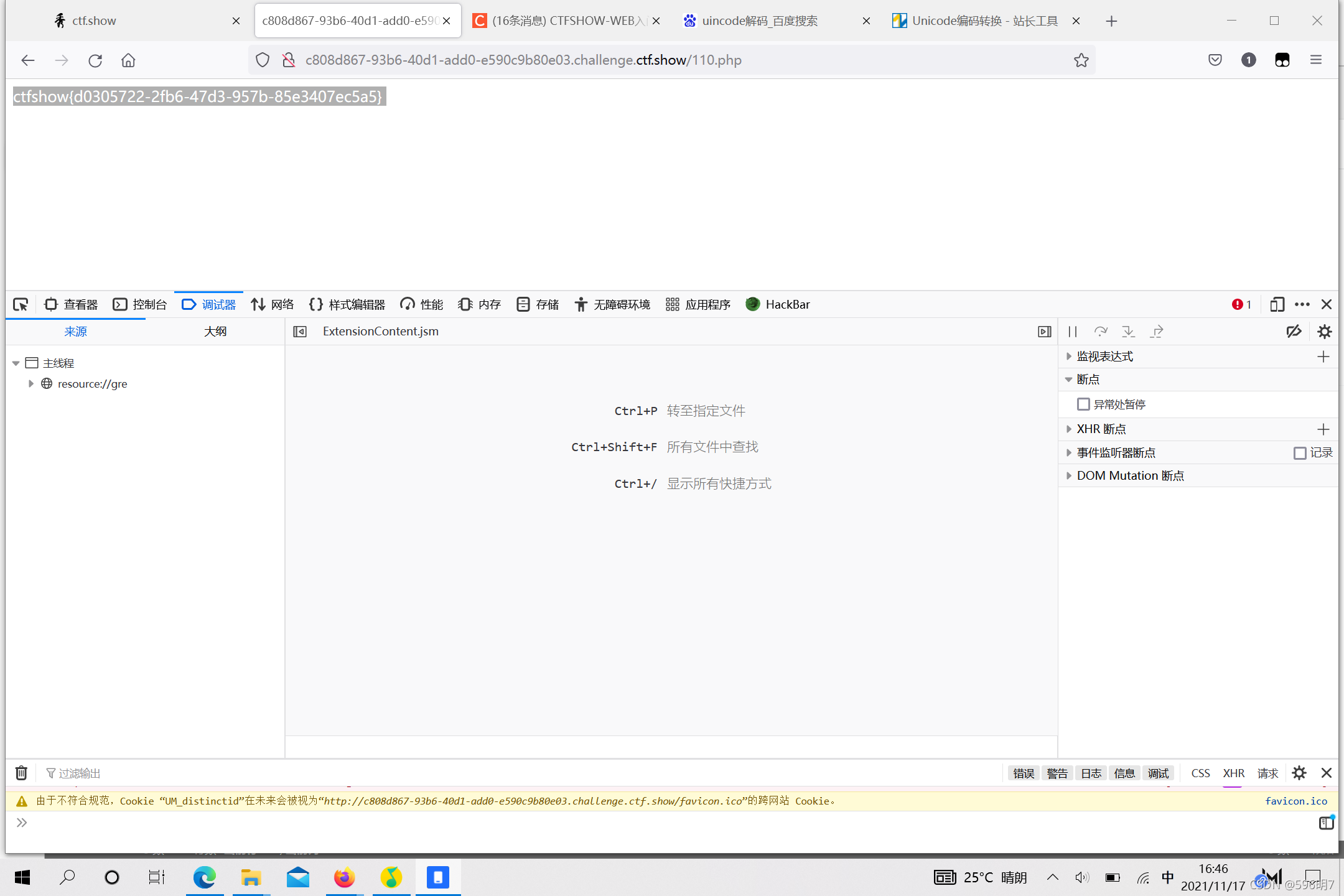

18.web-不要着急,休息,休息一会儿,玩101分给你flag在Flappy_js中发现了Unicode编码

将其解码得到提示“你赢了,去幺幺零点皮爱吃皮看看”

按照提示,在地址后面加上/110.php,直接就出现了flag

flag:ctfshow{d0305722-2fb6-47d3-957b-85e3407ec5a5}

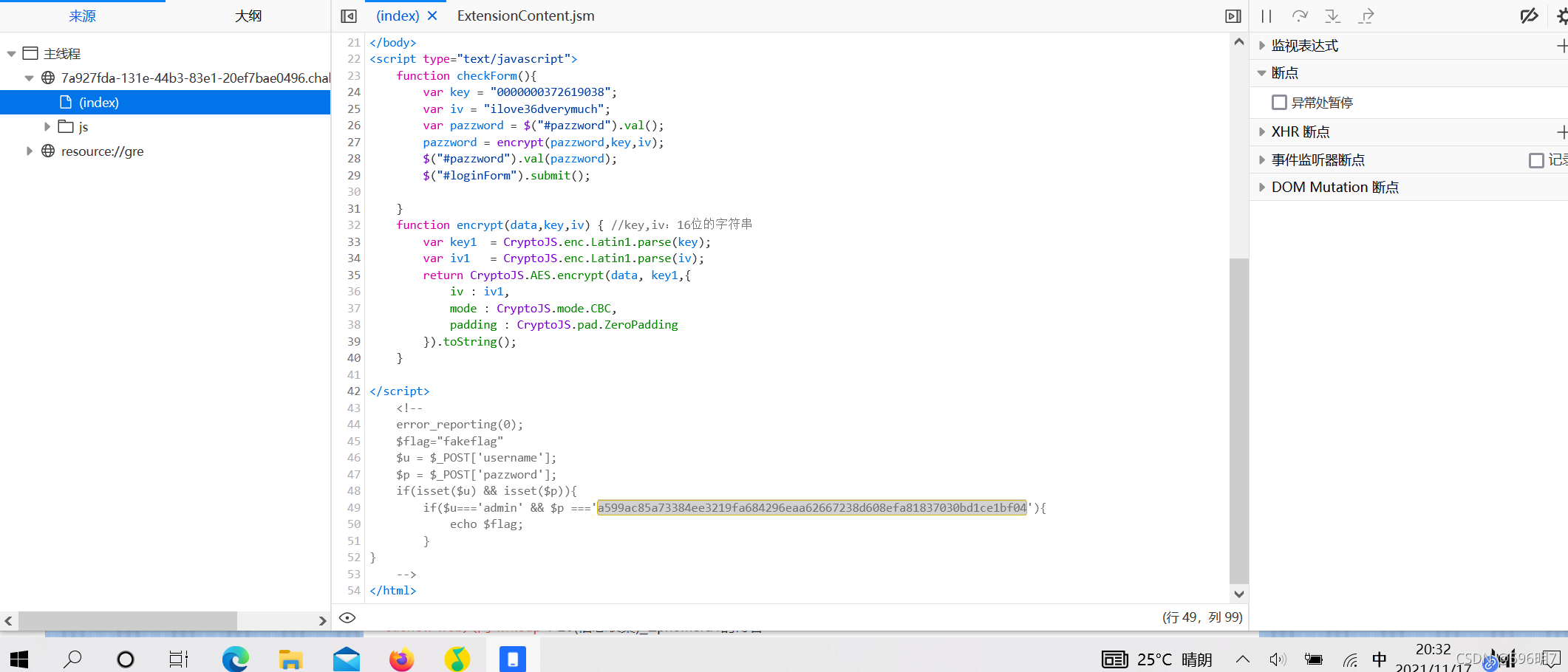

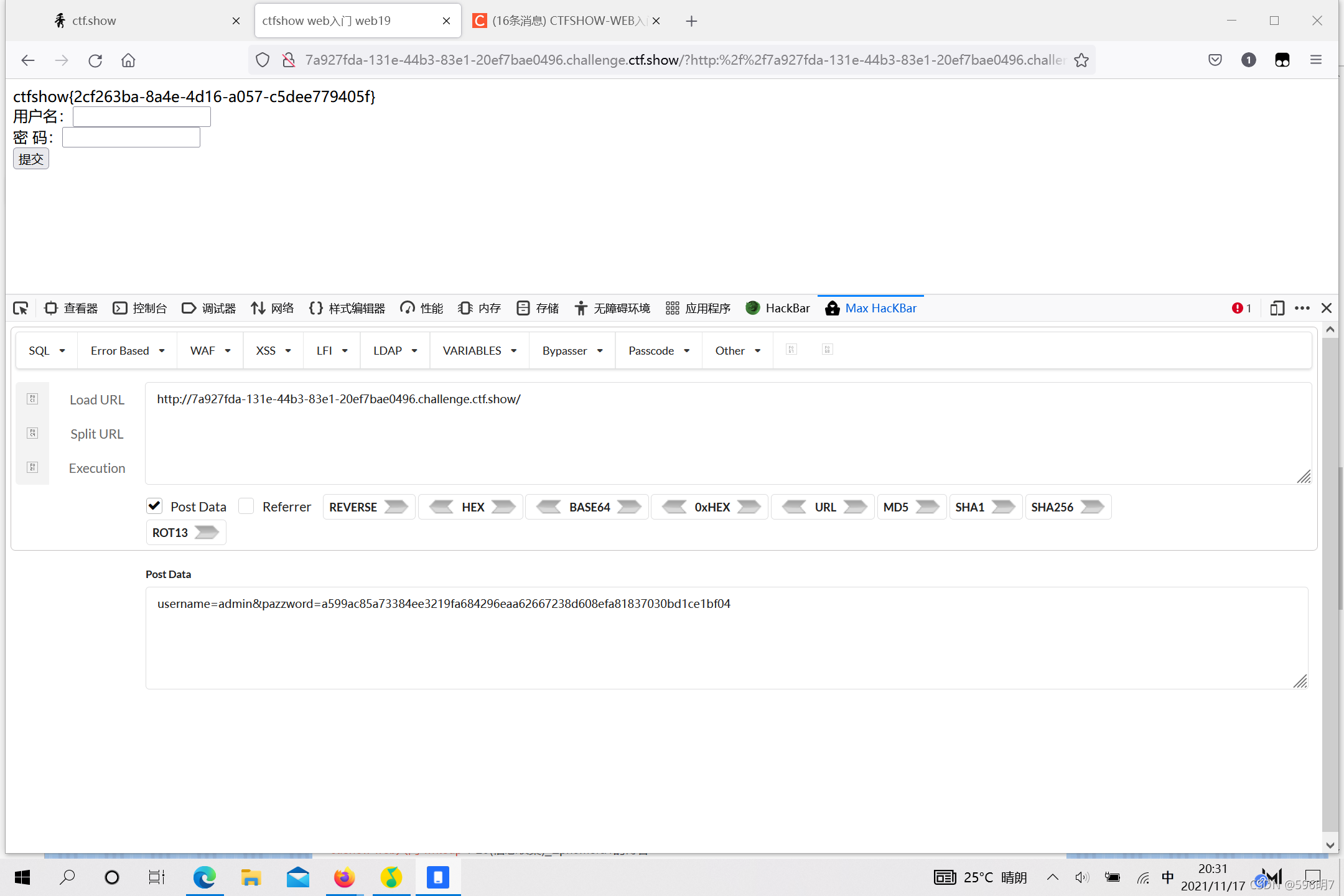

19.web-密钥什么的,就不要放在前端了

打开源代码,发现了用户名和密码,但是通过网页提交会显示错误,所以通过hackbar进行post data提交,得到flag

flag:ctfshow{2cf263ba-8a4e-4d16-a057-c5dee779405f}

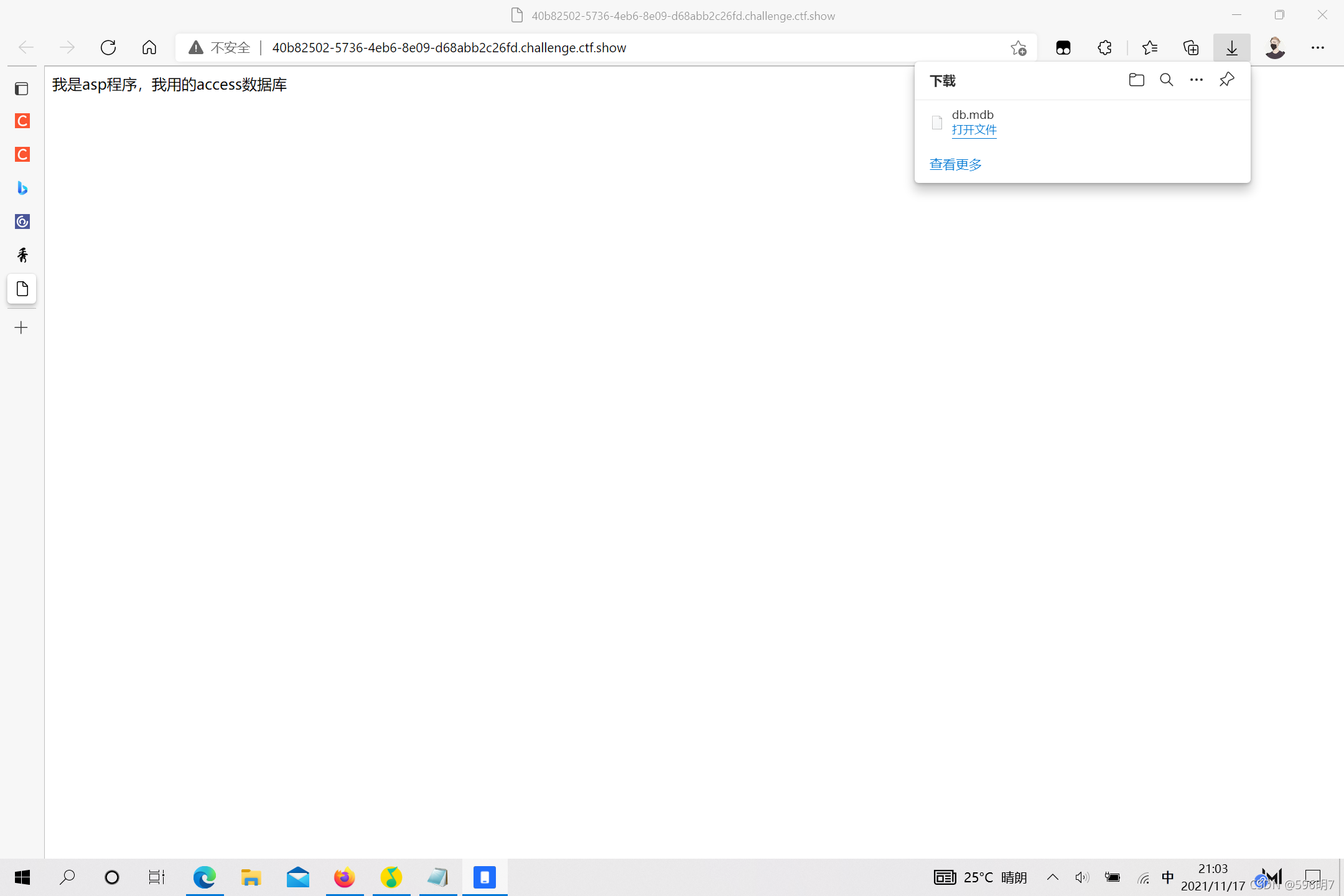

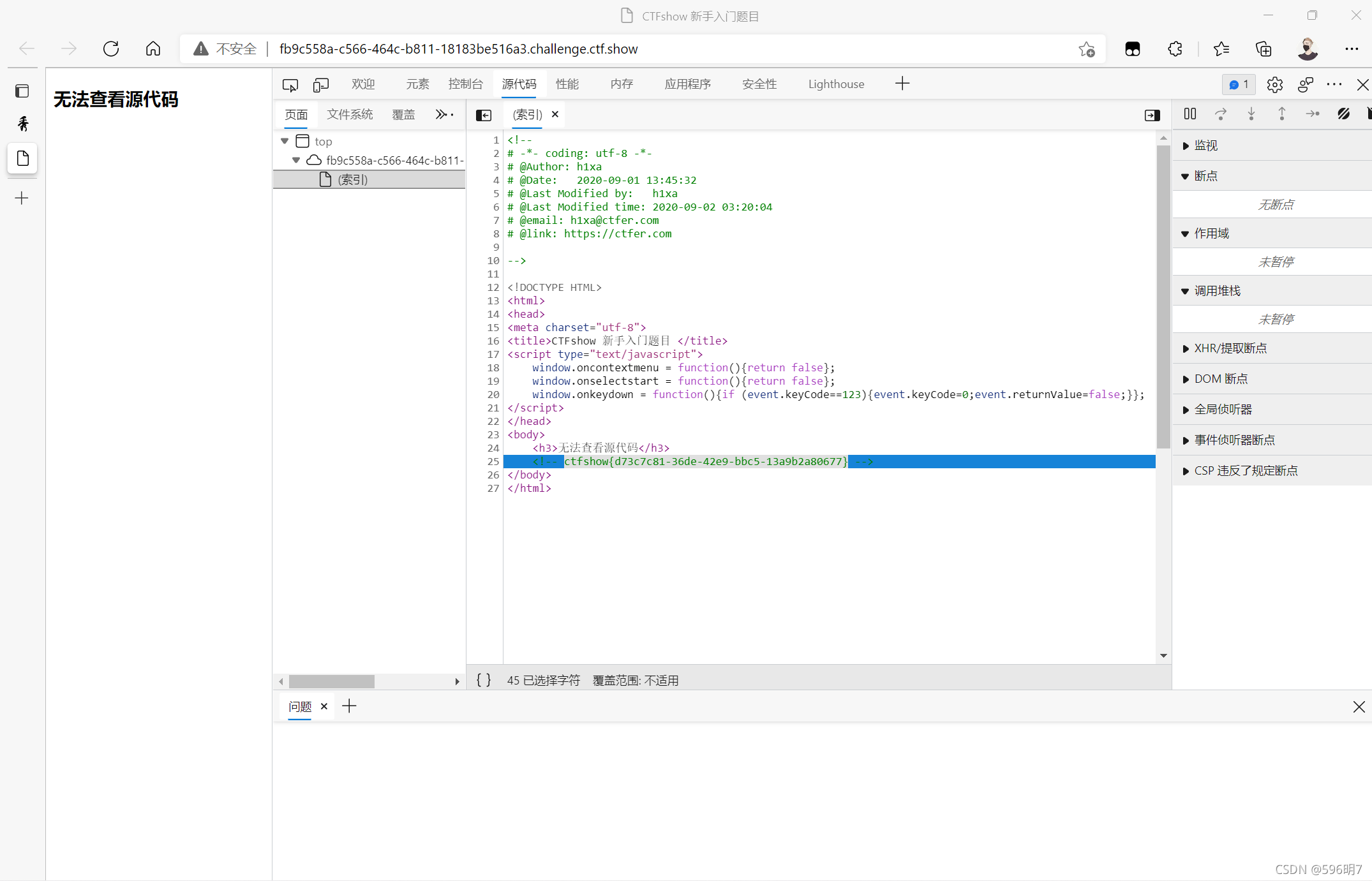

20.web-mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。在地址后面加上/db/db.mdb,下载好的文件直接用记事本打开,搜索flag,得到flag:flag{ctfshow_old_database}