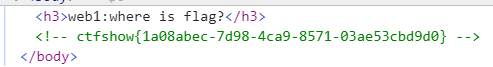

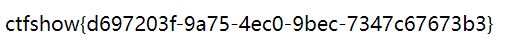

web1

F12直接出

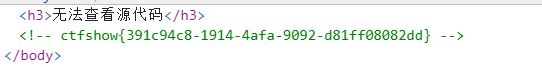

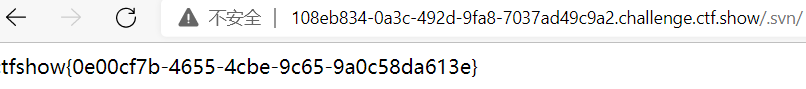

web2

禁用右键,F12还是可以看到源码

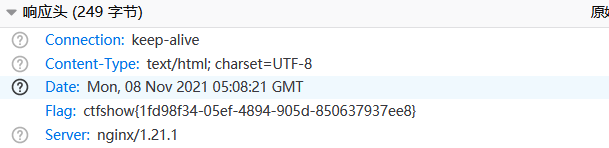

web3

这次后台没有源码了,火狐看响应头发现flag

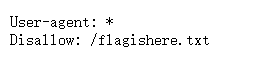

web4

题目提示robots协议,访问robots.txt

访问flagishere.txt

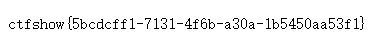

web5

题目提示phps源码泄露,访问index.phps下载源码

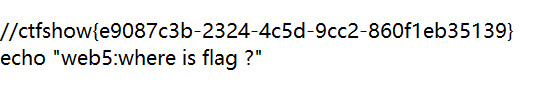

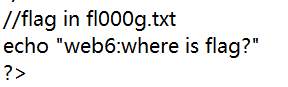

web6

题目提示解压源码到当前目录,猜测为www.zip访问下载解压,提示fl000g.txt,访问得到flag

web7

版本控制器,不是git泄露就是svn泄露 此题通过访问/.git/获得flag

web8

版本控制器,尝试另一种svn泄露,得到flag

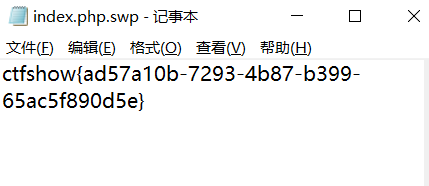

web9

提示在vim时死机了,vim断电后会产生swp备份文件,访问index.php.swp得到flag

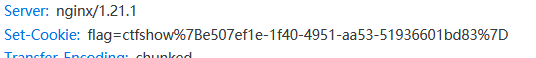

web10

提示cookie,在cookie中发现flag

web11

提示域名ctfshow.com隐藏了一条信息,通过常用的域名解析网址dbcha.com找到TXT中有flag

web12

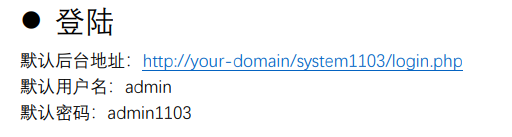

打开后是个网站,根据提示访问admin界面,猜测账号为admin,但密码一直都没猜对

后来发现站下面有个电话号猜测是密码登陆成功

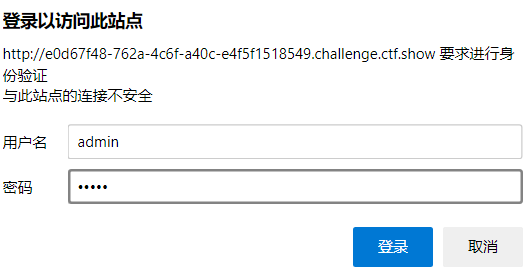

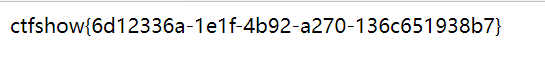

web13

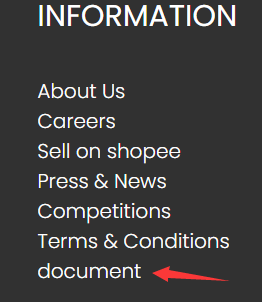

页面最下边都是不可点击的,只有document可以

单击后,发现敏感信息,登录得到flag

web14

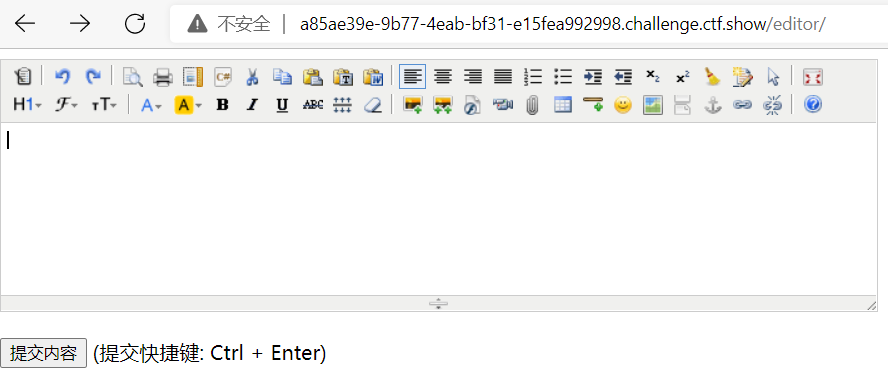

根据提示访问editor目录

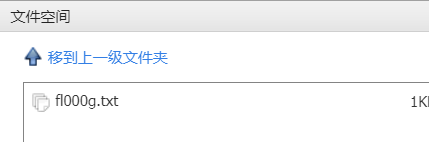

单击flash按钮,发现可以查看文件空间,看到flag目录

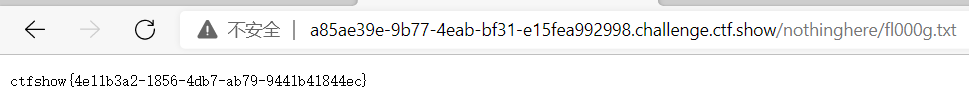

/editor/attached/flash/var/www/html/nothinghere/fl000g.txt

访问nothinghere/fl000g.txt得到flag

web15

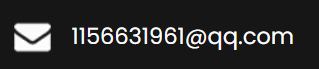

访问admin后台,密码根据提示输入网站下方的邮箱

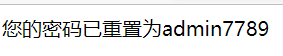

显示密码错误,选择忘记密码,问所在城市,搜索该qq号,发现在西安,密码重置为admin7789

登录账号得到flag

web16

题目提示:对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

根据提示访问tz.php,看到phpinfo

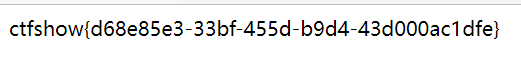

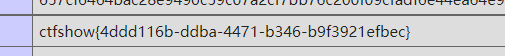

点开后在phpinfo界面发现flag

web17

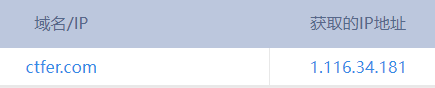

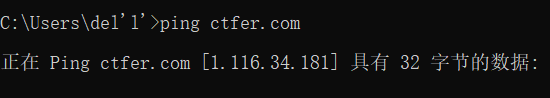

题目提示:查找ctfer.com的真实IP,提交flag{IP地址}

通过网站(https://ip.tool.chinaz.com/ipbatch)查找或ping一下都能得到ip地址

web18

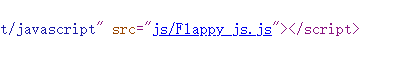

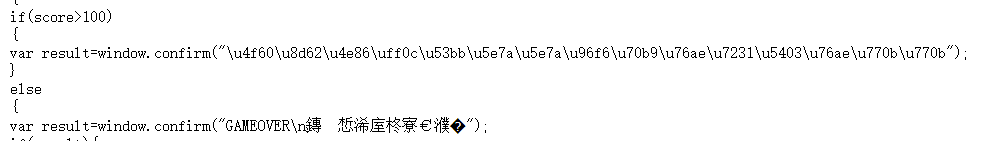

游戏题提示玩到101分给flag,但由于太菜玩到101是根本不可能的,查看源码发现js源文件

找到分数判定的语句

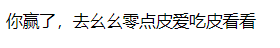

解码后提示110.php

访问110.php得到flag

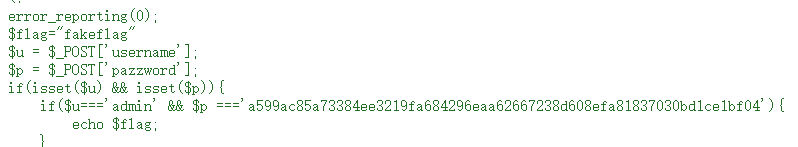

web19

源码提示username和pazzword只要是规定值,即输出flag

按提示传参

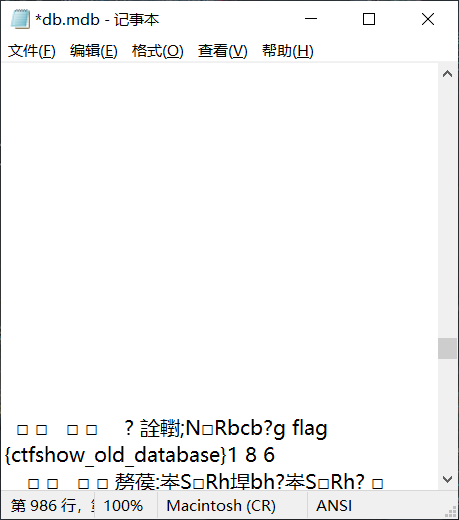

web20

题目提示:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

访问/db/db.mdb,下载后搜索flag