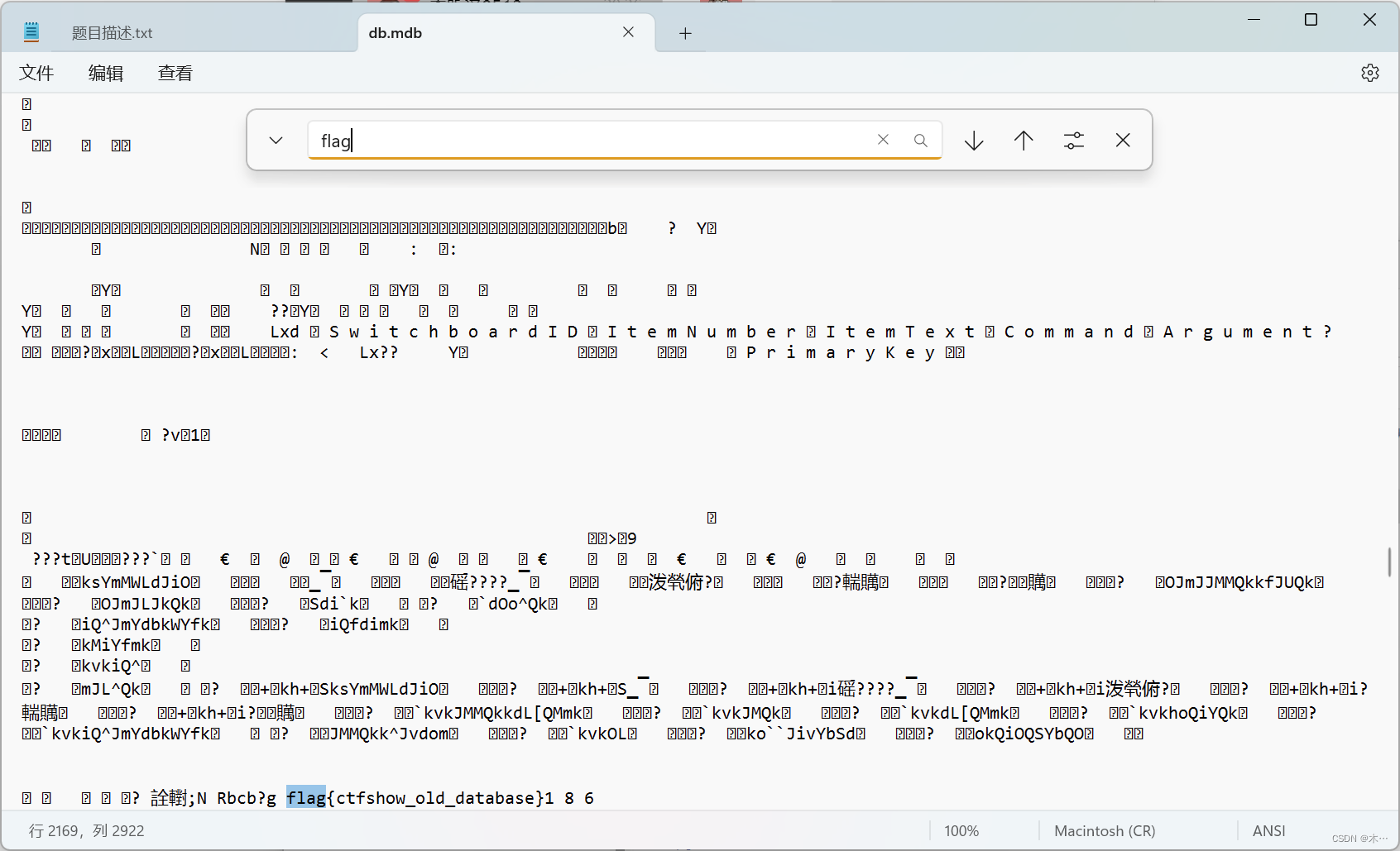

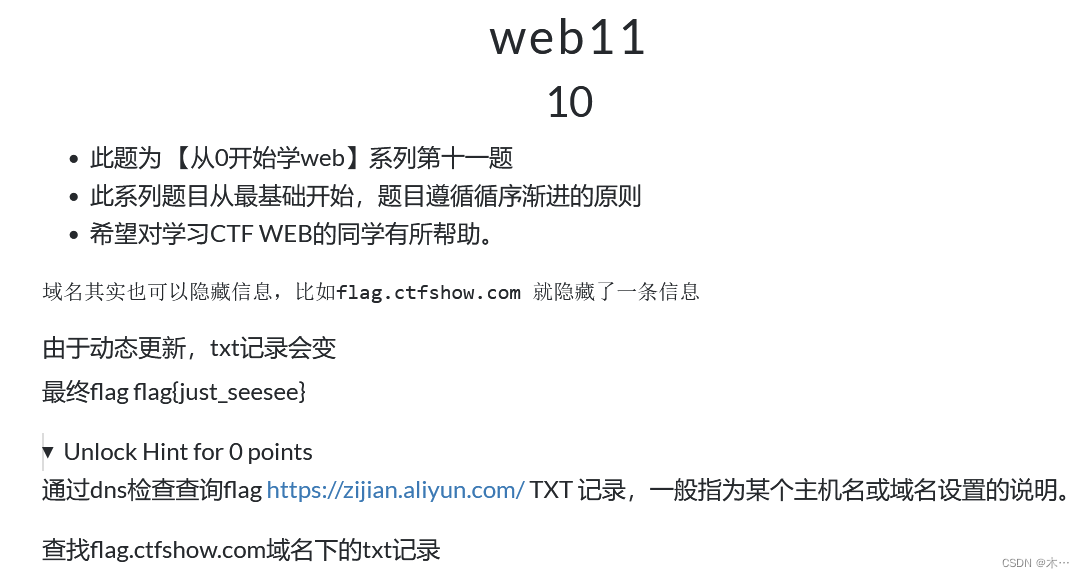

web11

打开这个网站,到网站诊断分析模块

搜索域名

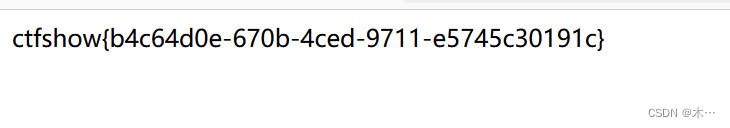

web12

提示

有时候网站上的公开信息,就是管理员常用密码打开,就是个购物网站

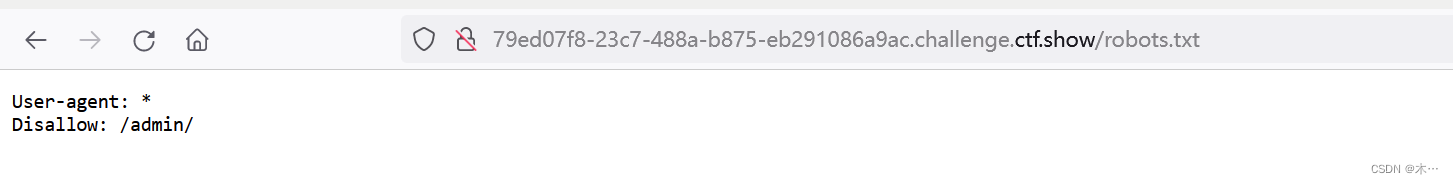

因为昨天刚做robots.txt

我就搜了一下

真的有,提示admin这个页面

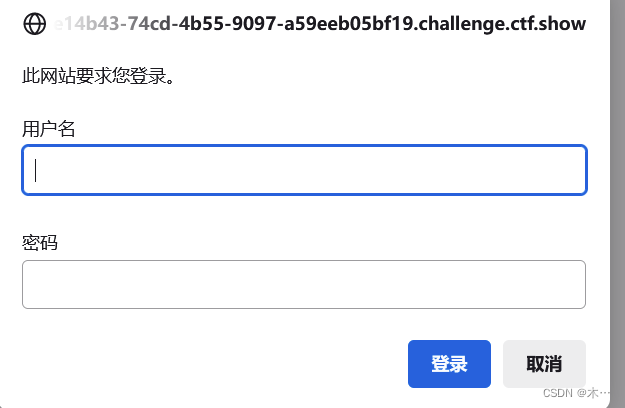

访问一下,username肯定是admin,但是密码。有点晕。但是看到提示

我就又去看了看原来的页面,有没有可疑的密码

在末尾看到这串数字,试一下8

ok成功了

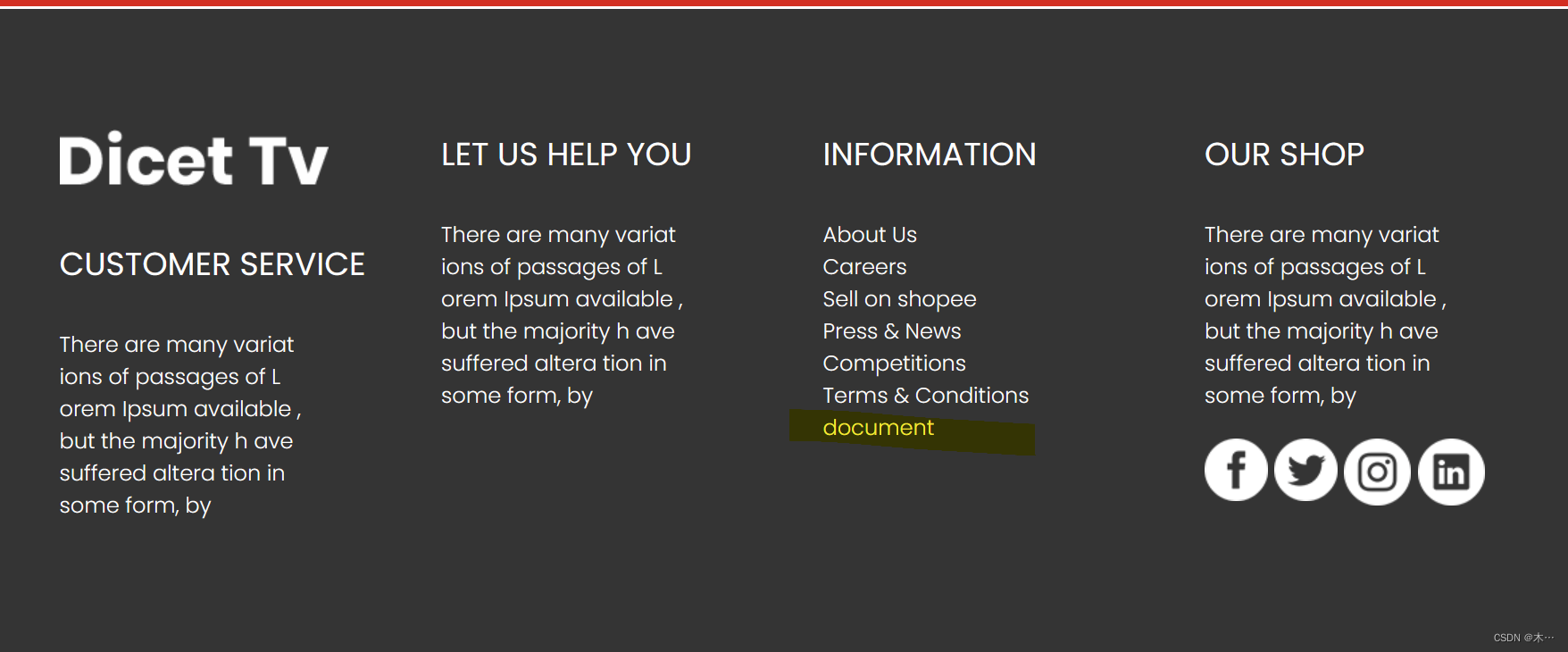

web13

提示:

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

然后我就在页面找找找 ,发现最后有个document

进去是个手册

末尾有这个

末尾有这个

进入登录界面

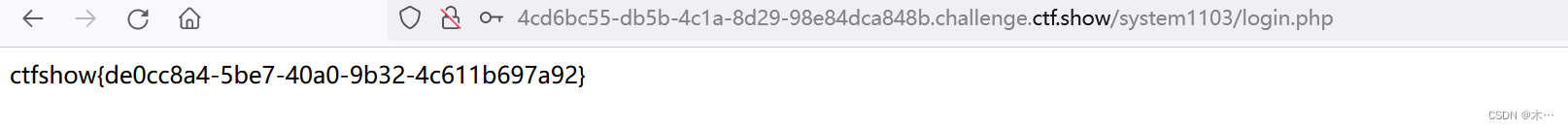

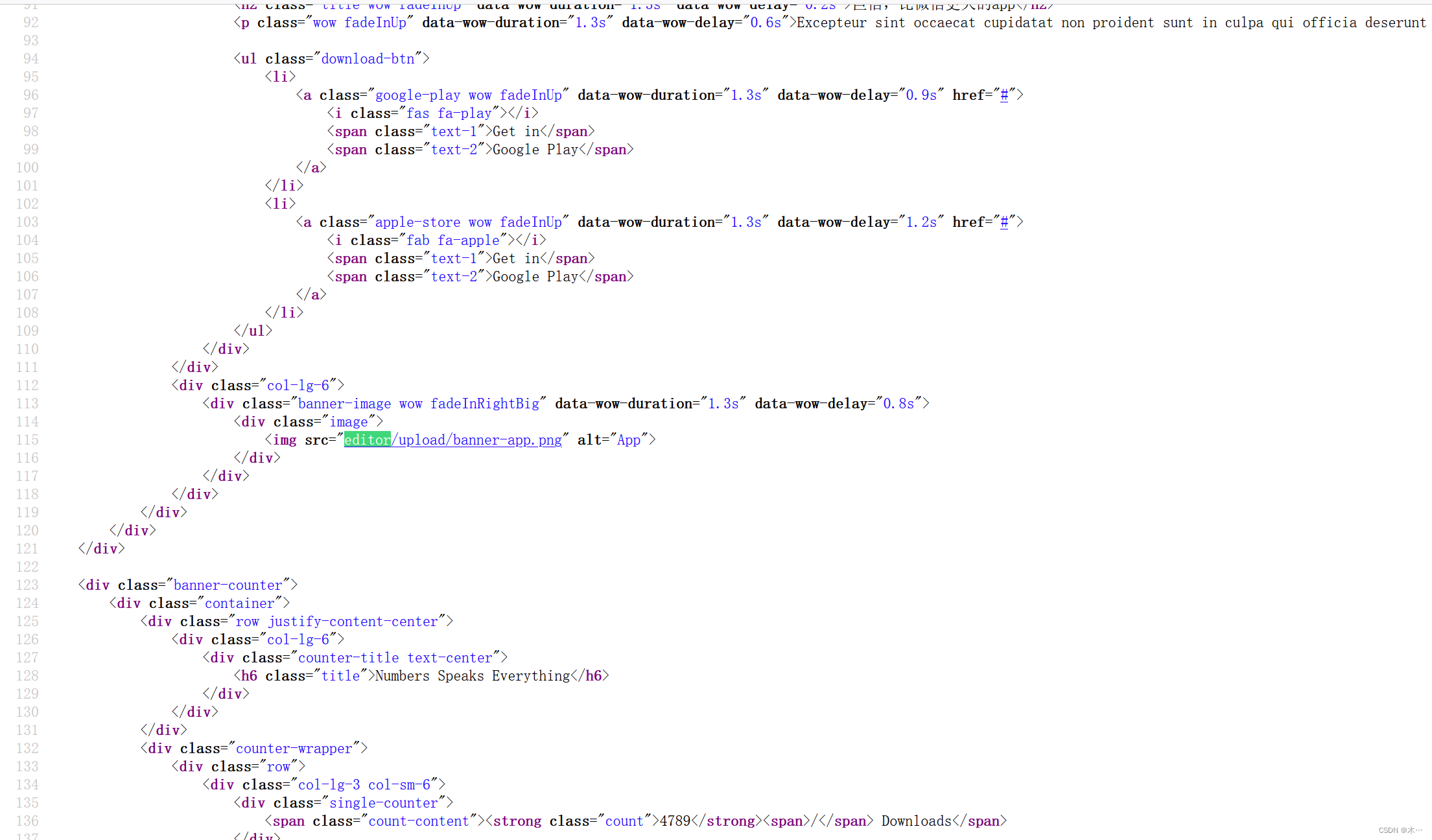

web14

提示:

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人有点好笑

查看源码,搜索editor

因为可以访问到这张图片,就看看/editor

上传图片,在图片空间里面找

上传图片,在图片空间里面找

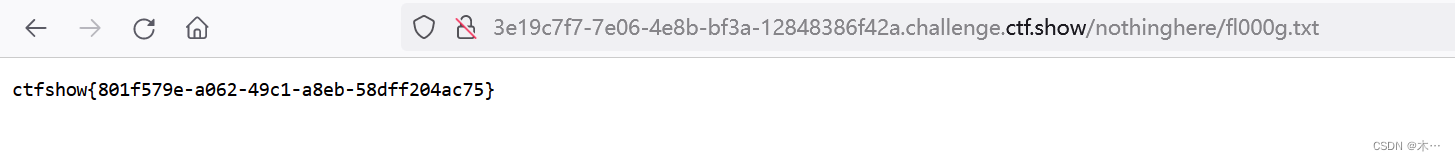

在/var/www/html/nothinghere 中找到一个fl000g.txt

访问一下

web15

提示:

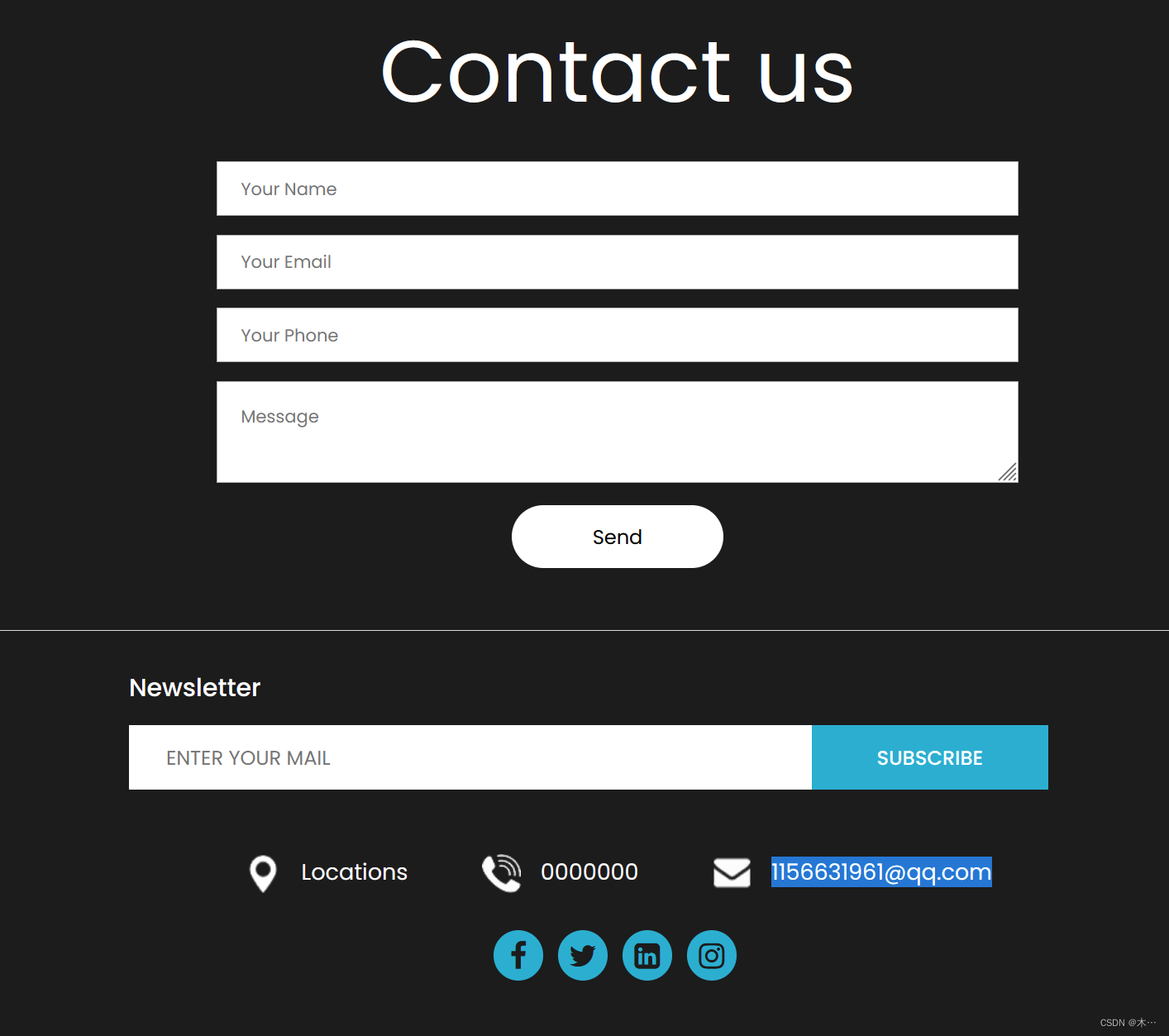

公开的信息比如邮箱,可能造成信息泄露,产生严重后果在页面的末尾有这个qq邮箱

访问/admin

访问/admin

但是不知道密码

忘记密码问的密保问题是地址

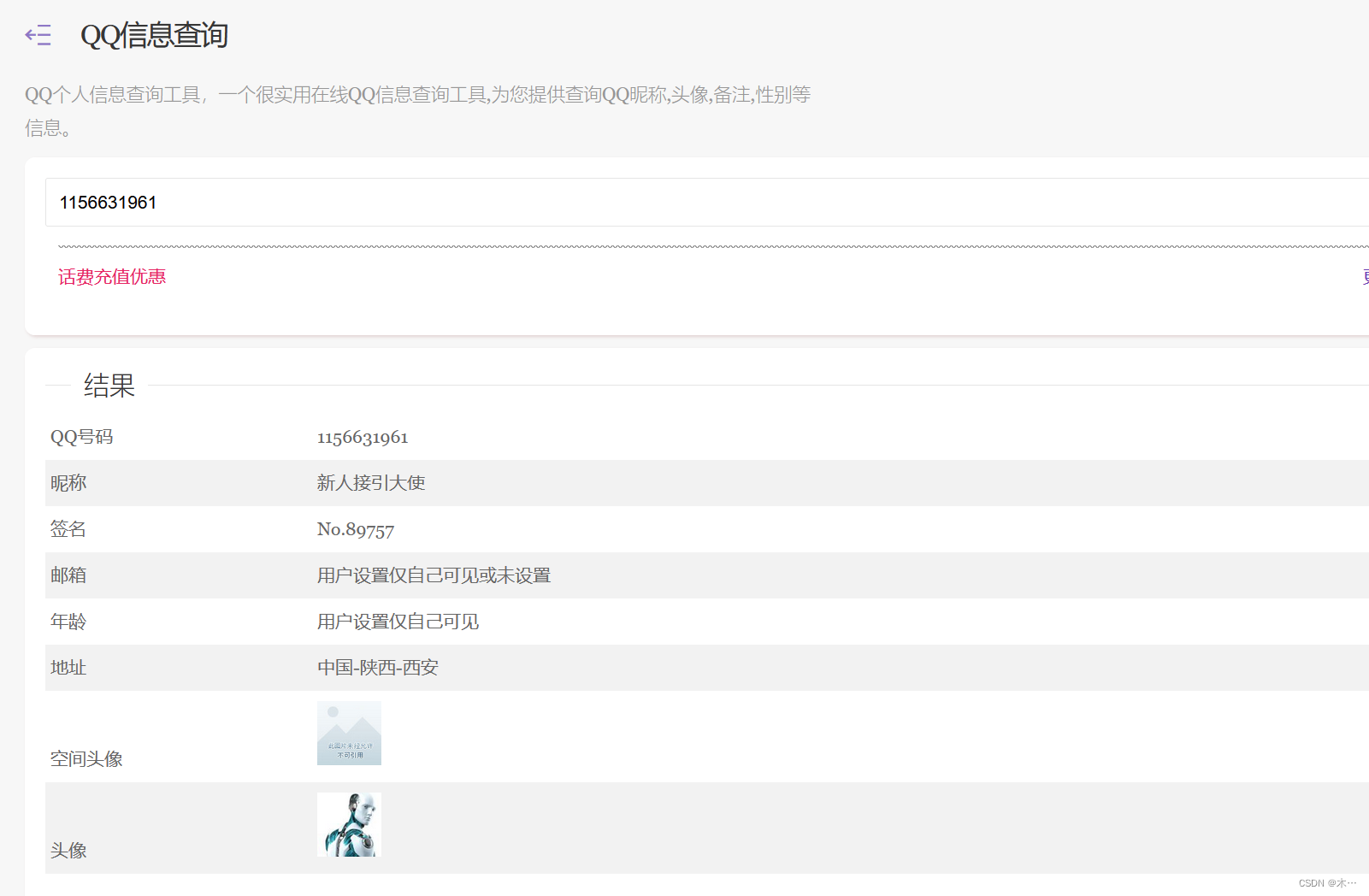

随便找了个工具搜索qq信息

发现地址是西安

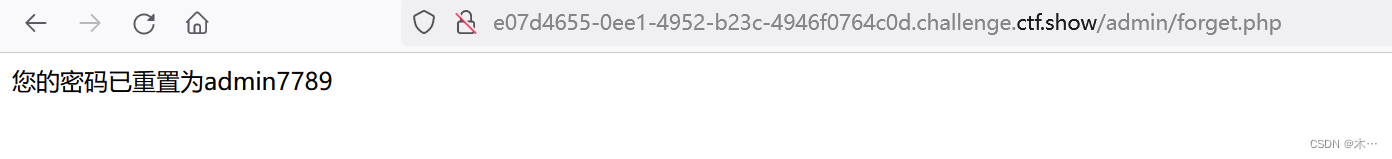

提交后发现密码被重置

重新登录,账号肯定是admin

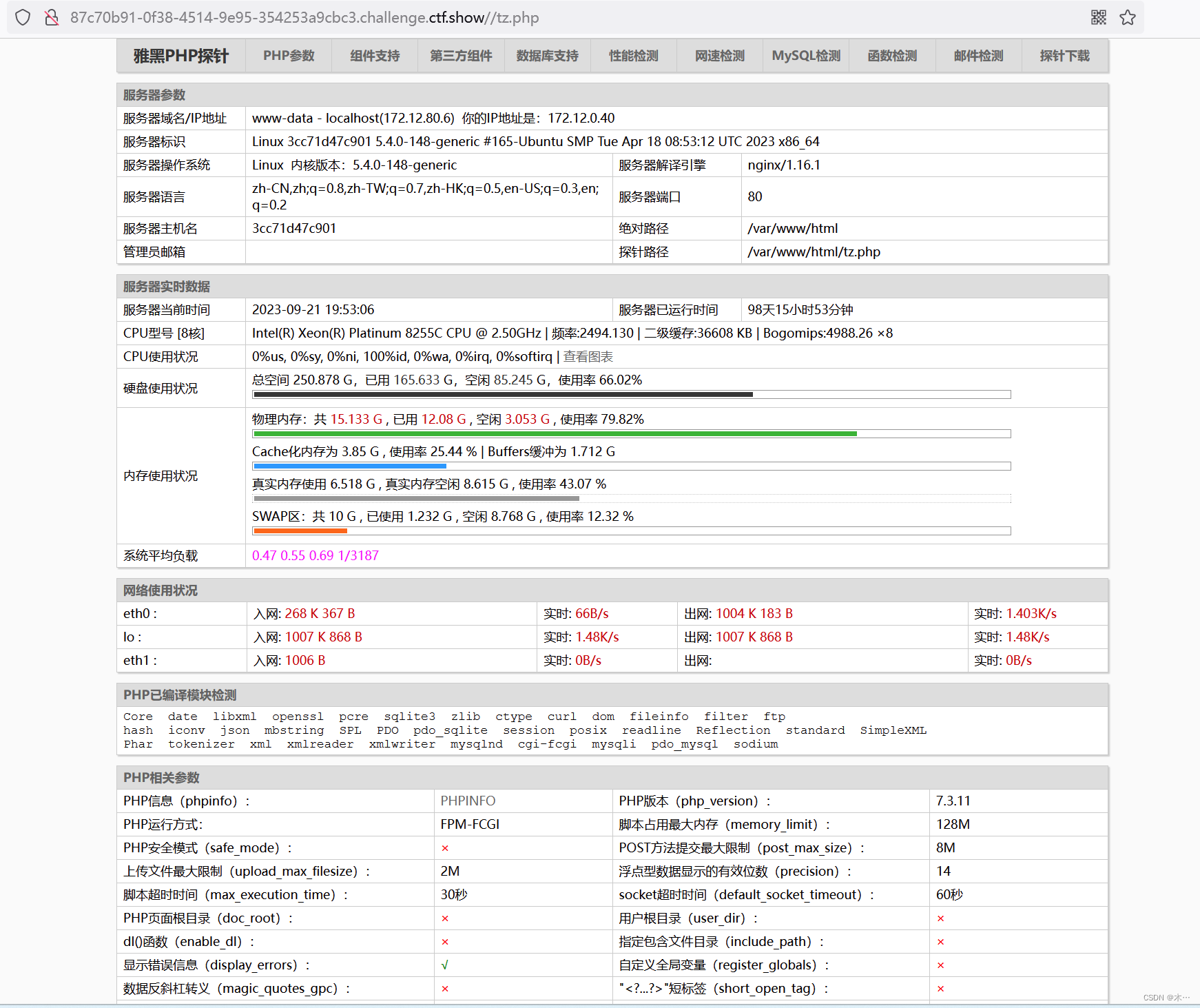

web16

提示

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。

直接查看phpinfo无果

输入URL/tz.php 即可打开雅黑PHP探针

点击phpinfo,直接搜索flag

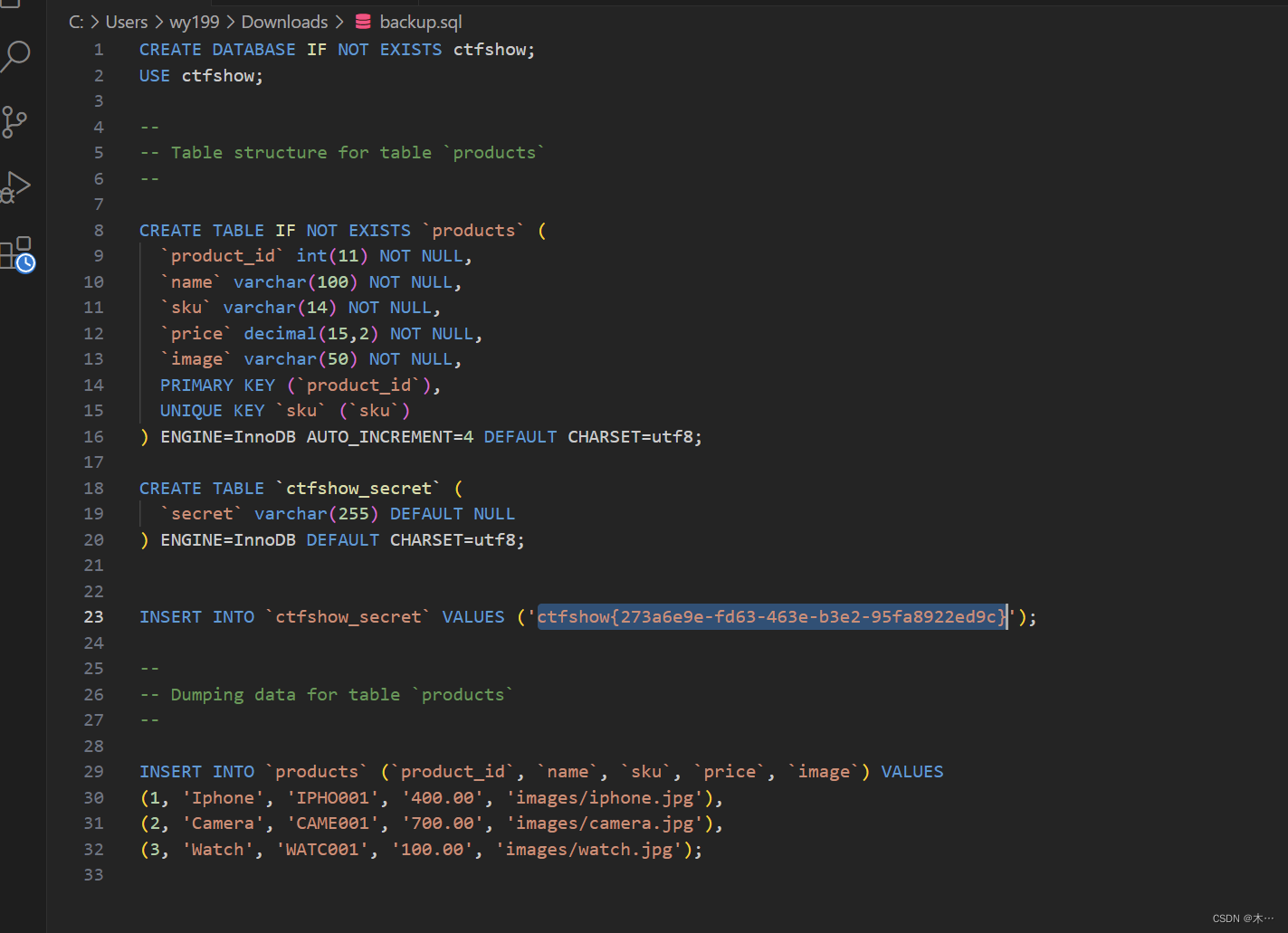

web17

提示

备份的sql文件会泄露敏感信息环境:

备份sql文件就是backup.sql

web18

不要着急,休息,休息一会儿,玩101分给你flag哈哈哈一道游戏,死的很快哈哈哈

查看源代码 ,看到有个有点像flag的js文件,打开看看

在js文件里面看到这一串unicode编码,,很熟悉是因为刚做过

解了一下下,笑死了

半天看出来,有点抽象

访问了下110.php

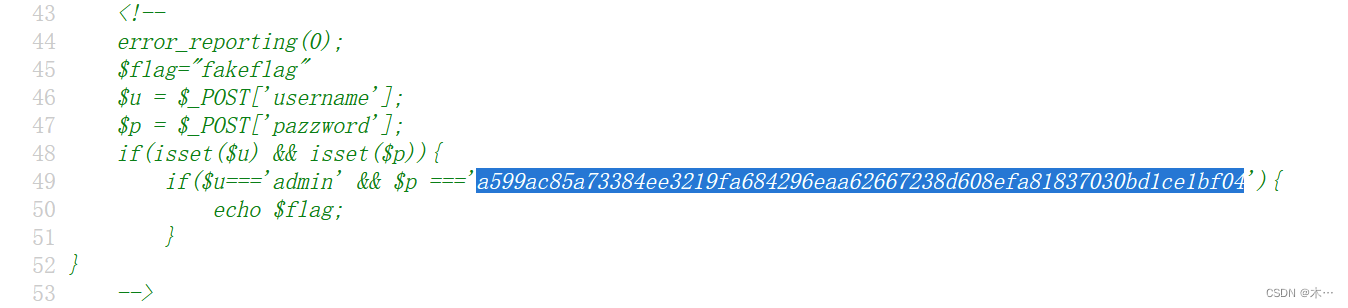

web19

密钥什么的,就不要放在前端了怎么做ctfshow越来越搞笑

查看源代码

一开始直接上交未果,使用post方式

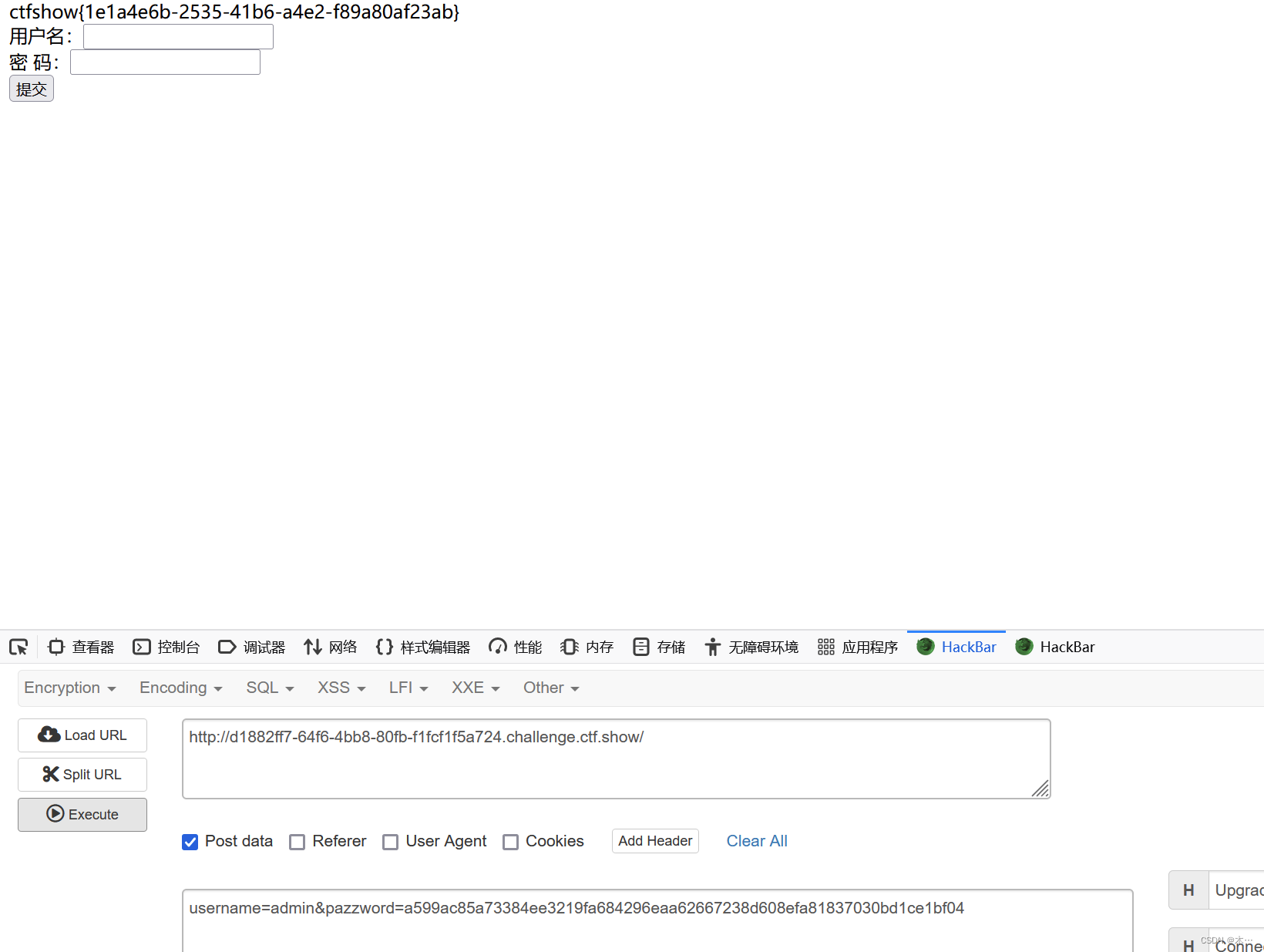

web20

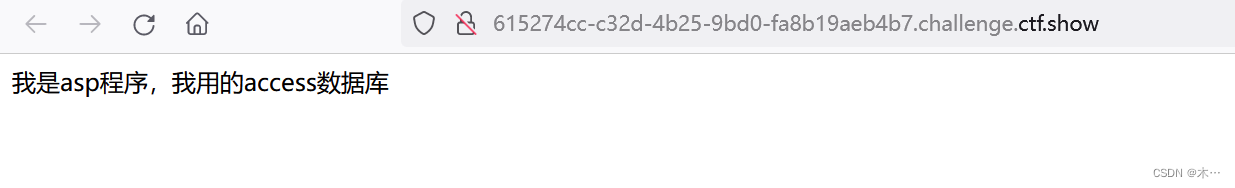

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。第一次做mdb文件

url路径添加/db/db.mdb 下载文件,txt打开他