文章目录

WEB1

F12查看源代码

WEB2

禁用javascript

WEB3

用burp抓包

WEB4

访问robots.txt

WEB5

phps文件泄露,访问index.phps

WEB6

www.zip文件泄露,访问得flag

WEB7

.git泄露,访问.git

WEB8

.svn泄露

WEB9

vim缓存文件,index.php.swp

WEB10

参考cookie,直接抓包,在请求数据包看到flag,注{ }通过了url编码

WEB11

通过dns检查查询flag https://zijian.aliyun.com/ TXT 记录,一般指为某个主机名或域名设置的说明。

WEB12

在主页面最下面有

访问/admin/,输入admin,372619038即可得到flag。

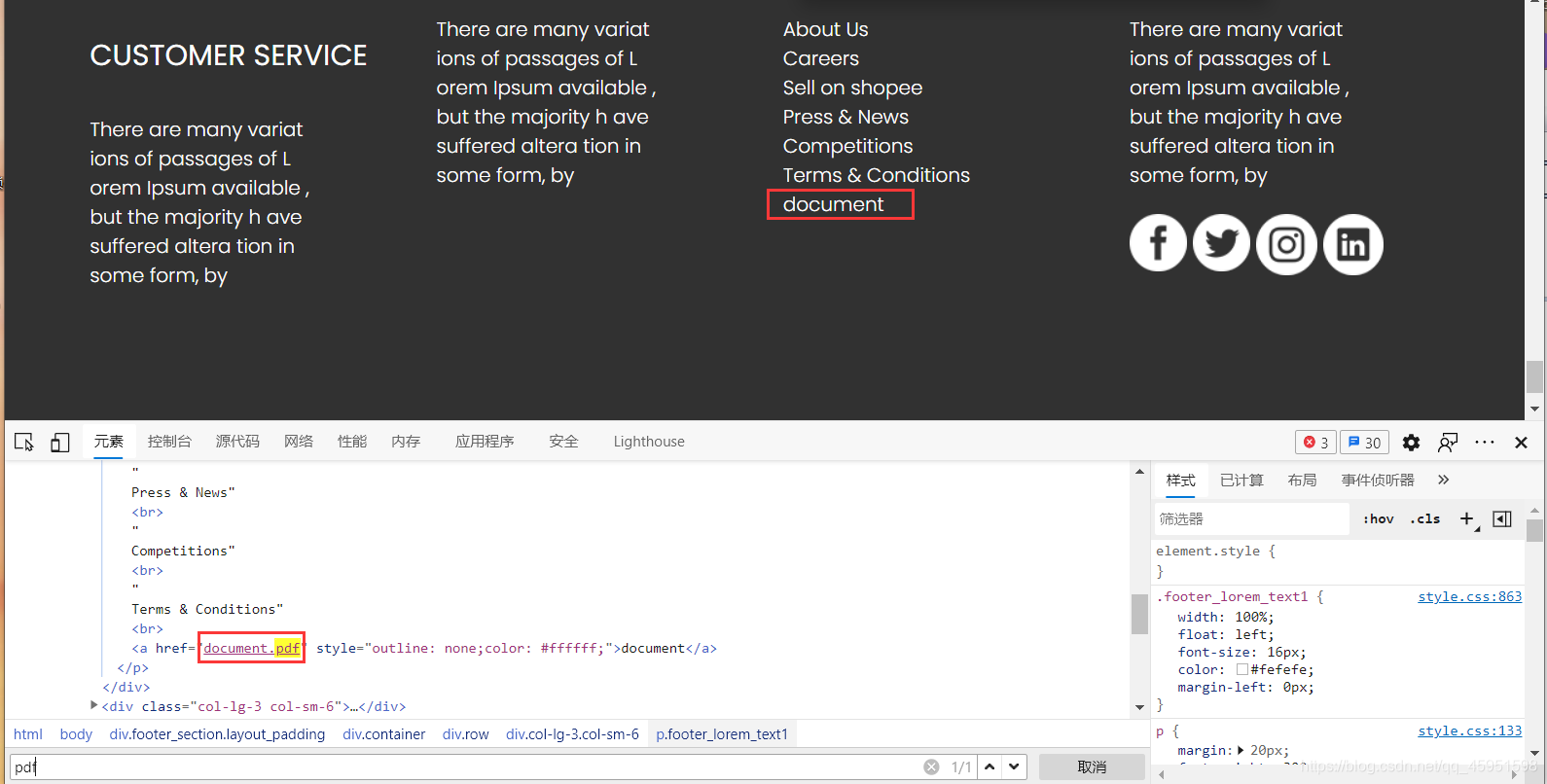

WEB13

搜索pdf文件,里面放有后台账号密码。

获得flag

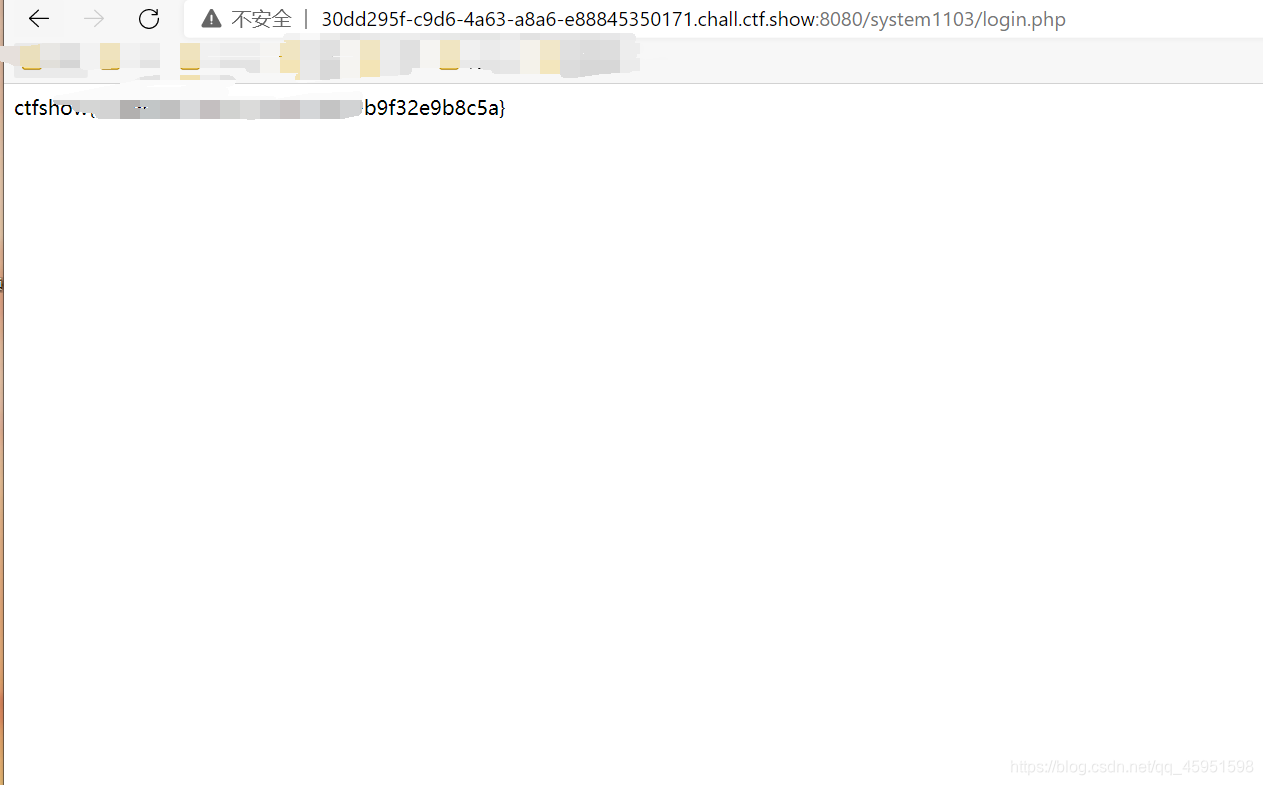

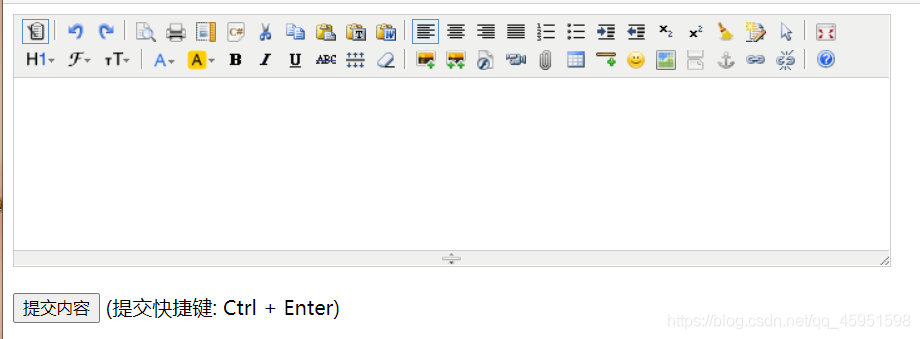

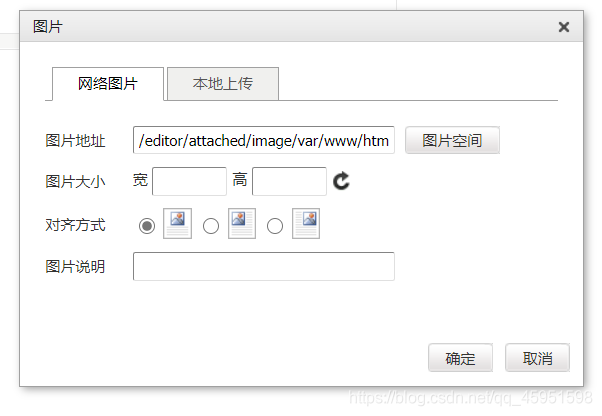

web14

泄露重要(editor)的信息 直接在url后面添加/editor,然后试一下文件上传,结果发现直接可以访问文件空间:

这里第一反应应该是试试文件上传,发现flag路径。

WEB15

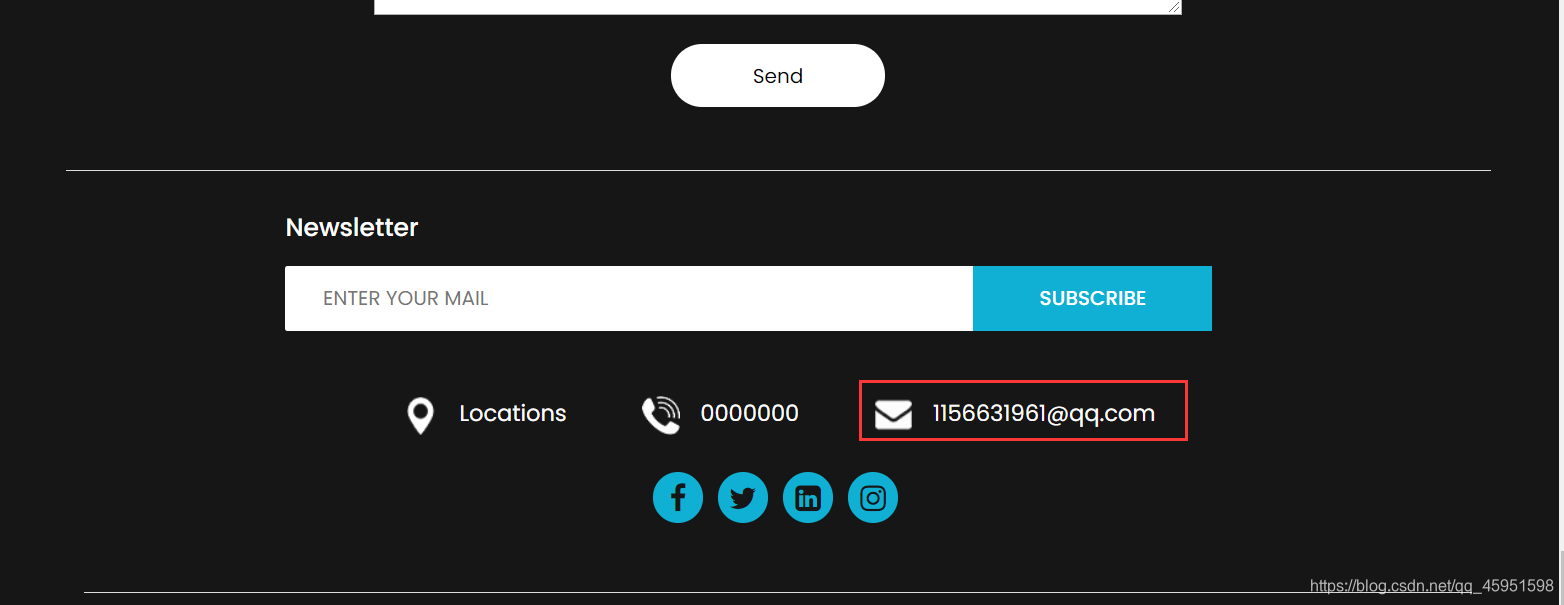

泄露了邮箱以及qq号可以社工

访问后台

这个可以根据前面的社工一下

flag就出来了。

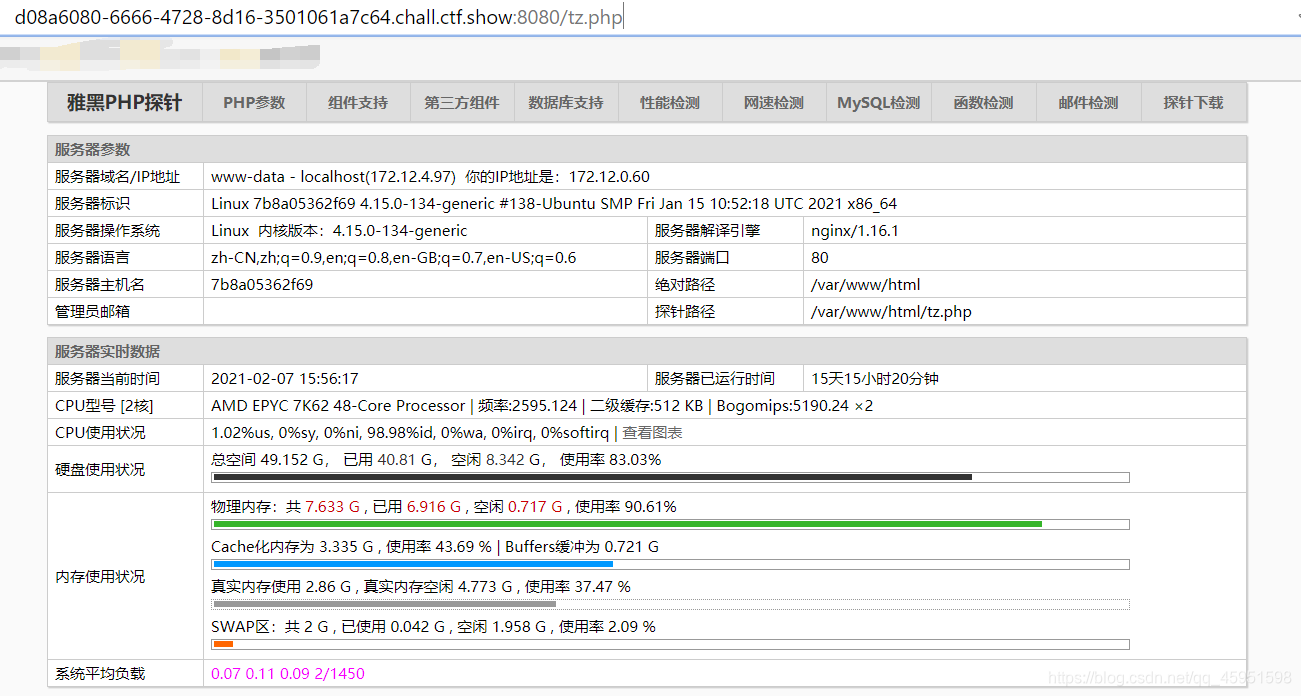

WEB16_探针

考察PHP探针php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。 url后缀名添加/tz.php 版本是雅黑PHP探针,然后查看phpinfo搜索flag.

产生原因是:因为在对网站测试的时候未删除探针文件。

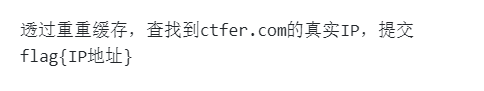

WEB17_IP

通过提升直接ping www.ctfshow.com即获得flag

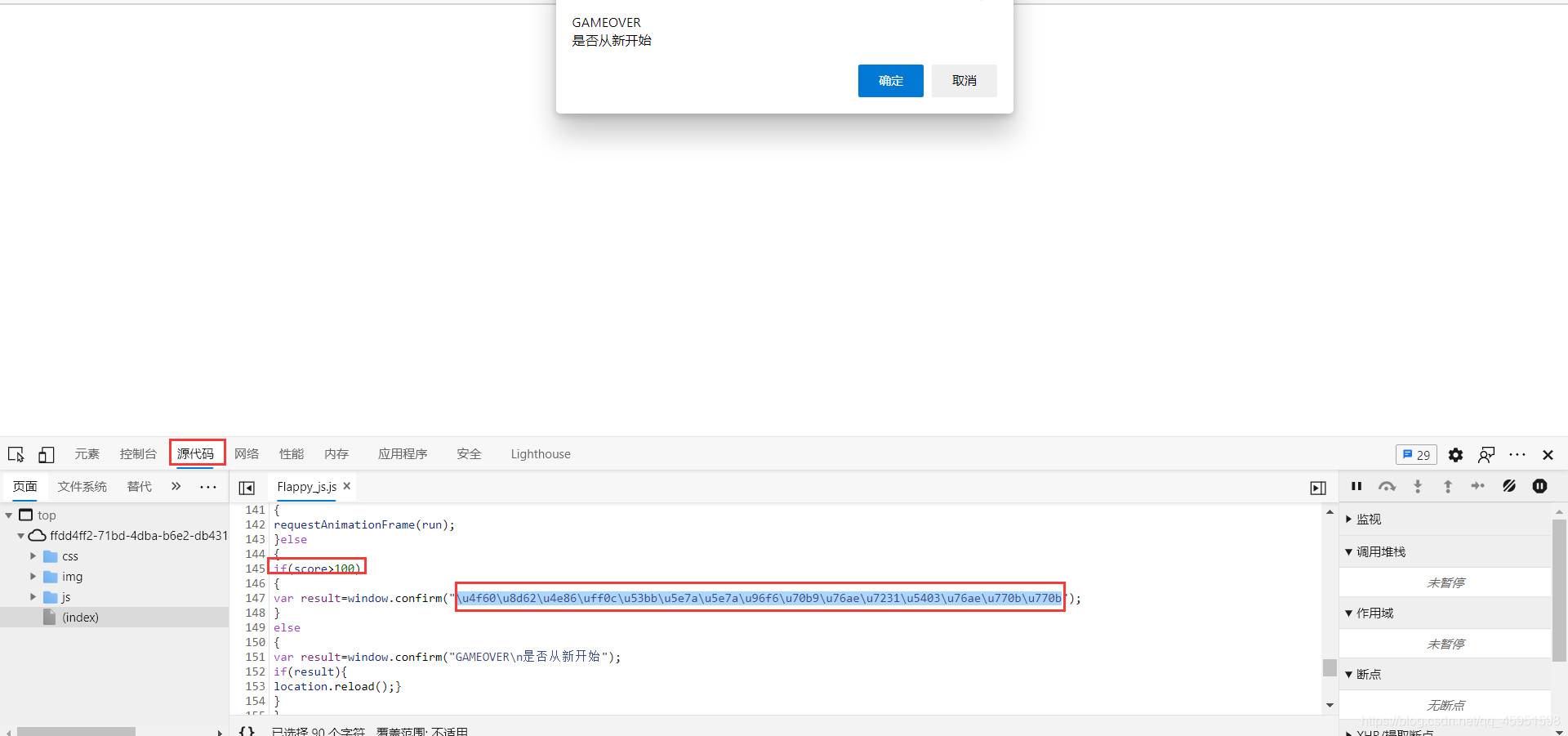

WEB18_查看js代码

进入游戏界面

然后查看源代码,看到源码之后,可以看到有个js文件,看到当大与100的时候输出一串unicode代码。

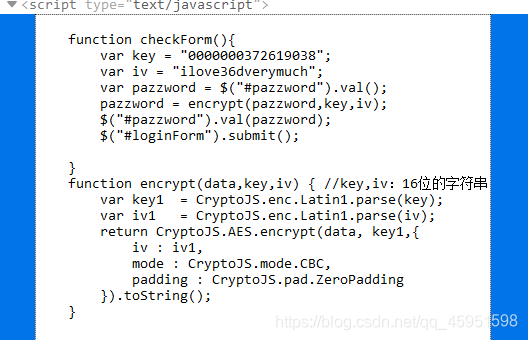

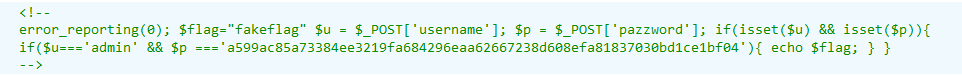

WEB19_前台js绕过

打开页面有一个登录界面,这里看到有个加密,

但是下面给出了账号密码

这里可以用burp重发绕过。

WEB20

mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者通过EasyAccess.exe打开搜索