总结一下,可能被IIS当做asp程序执行的后缀有:

.asp

.cer

.asa

.cdx

iis 6.0

iis+asp

资料:https://lcx.cc/post/1958/

1、/test.asp/test.jpg

2、test.asp;.jpg

、、、第一种是新建一个名为“test.asp”的目录,该目录中的任何文件都被IIS当做asp程序执行(特殊符号是“/”);

、、、第二种是上传名为“test.asp;.jpg”的文件,虽然该文件真正的后缀名是“.jpg”,但由于含有特殊符号“;”,仍会被IIS当做asp程序执行。

文件交给asp.delll来处理 iis6中asp.dell处理流程如下

iis 7.x

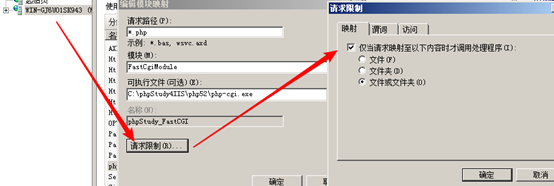

iis+php

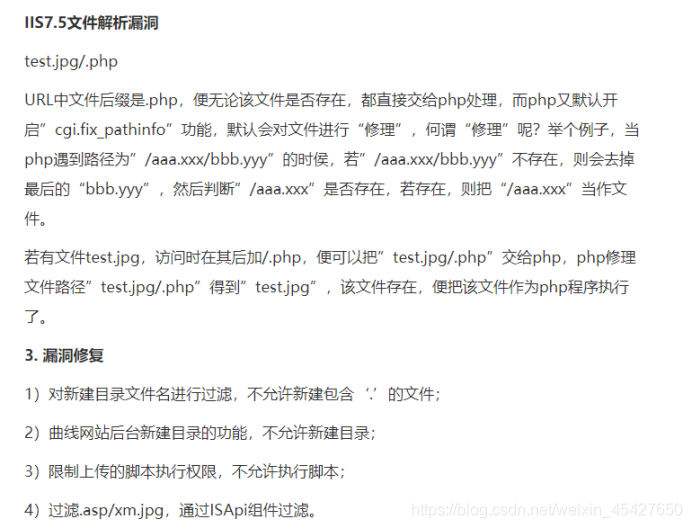

利用:IIS7/7.5在Fast-CGI运行模式下,在一个文件路径(/xx.jpg)后面加上/xx.php会将/xx.jpg/xx.php 解析为 php 文件。

漏洞成因:

1、当安装完成后, php.ini里默认cgi.fix_pathinfo=1,对其进行访问的时候,在URL路径后添加.php后缀名会当做php文件进行解析,漏洞由此产生

2、取消勾选

资料:https://www.jianshu.com/p/354fcf0939cc

https://blog.csdn.net/nzjdsds/article/details/81367930