漏洞介绍

XXE全称XML External Entity Injection,也就是XML外部实体注入攻击,漏洞是对非安全的外部实体数据进行处理时引发的安全问题。要了解XXE,就必须懂得XML的一些规则。

XML是用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

漏洞原理

DTD里声明XML外部实体<!ENTITY 实体名称 SYSTEM “url”>,url内容为一些敏感的本地文件路径或攻击链接或127.0.0.1:端口(端口扫描)

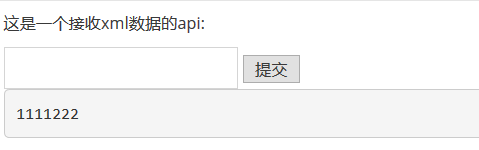

漏洞复现

Xml数据:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE name [

<!ENTITY aa SYSTEM "file:///C:/Users/Administrator/Desktop/1.txt" >

]>

<name>&aa;</name>

输入后效果:1.txt内容被显示到显示name的值处

漏洞危害

1.读取任意文件:外部实体内容为本地文件路径

2.URL请求:外部实体内容为指定url

3.Dos拒绝服务:递归调用,占用大量服务器资源