以*.asp命名的文件夹里的文件都将会被当成ASP文件执行。

*.asp;.jpg 像这种畸形文件名在“;”后面的直接被忽略,也就是说当成 *.asp文件执行。

目录解析复现

ii6.0的服务器开启Active Server Pages服务拓展

进行常规的访问 192.168.61.134/test.jpg

这个时候我们新建一个文件夹为test.asp并把刚刚的test.jpg拖进去,再次进行访问

文件解析漏洞

ii6.0的服务器开启Active Server Pages服务拓展

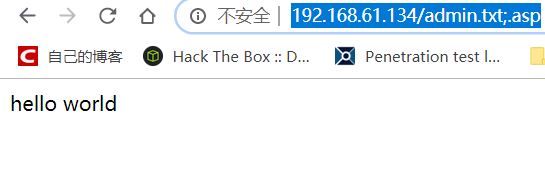

进行访问http://192.168.61.134/admin.txt;.asp

配合PUT漏洞GET shell

在iis6.0中若只开启了WebDAV,但并没有开放脚本资源的访问权限的话。是不能通过MOVE来把put

虽然没开脚本资源访问权限,但是可以通过move改成后缀为txt的文件名。配合文件解析漏洞可getshell。

在用move的方式改为shell.asp;.txt

然后用菜刀连接