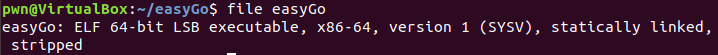

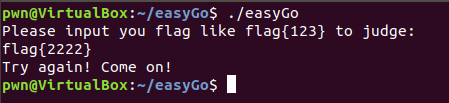

运行下看下

go语言程序,参考网上的wp,go语言无符号逆向,网上的wp大多数使用IDA脚本进行符号还原;我是来下,不懂为啥脚本在我的IDA7.0下都不正常。然后。。我就睡觉了

第二天起床又搜索了下,发现另一位大哥的方法很好,记录下

我在IDA中Shift+F12搜素关键字符串,没找到。大佬用WinHex搜索,学习下

搜索到一个提示成功的字符串,我们拿它的文件偏移加一下IDA的基质,在IDA中定位到字符串

In [1]: hex(0x400000 + 0xcee90)

Out[1]: '0x4cee90'

定位到这里,发现上面的地方有个引用,跟过去看看

还有引用,接着跟

跟到汇编代码出,猜测loc_495393这是个输出提示正确的分支,往上跟下,看是从哪跳过来的,

猜测A区域应该是提示错误的区域

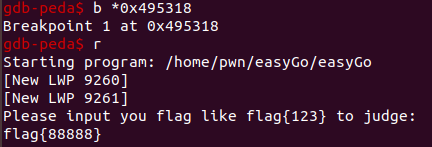

0x495318处有一个CMP,猜测这里可能是关键,动调一下,在这里下个断点,看下值。

这里根据我的分析,应该只是第一步判断用户输入的字符串长度是否位42,如果不是42则报错,如果是,应该是进入比较字符串的流程

这里已经不需要往下跟踪了,flag已经出来了,这次主要是学习了它这个定位关键代码的方法

flag

flag{92094daf-33c9-431e-a85a-8bfbd5df98ad}