一.进入实验。

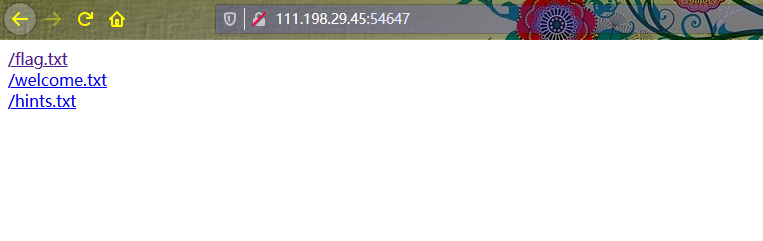

出现三个文件

分别访问这三个文件:

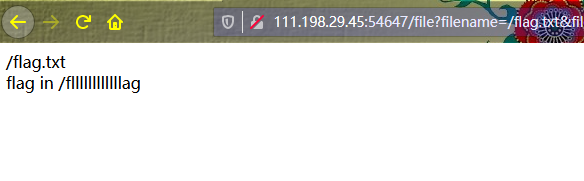

这个文件感觉应该是flag的文件名。

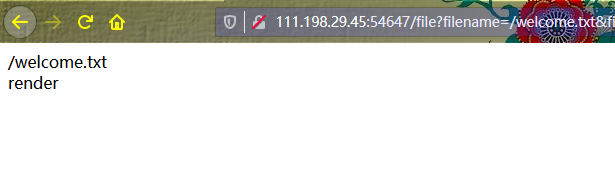

通过第三个文件我们可以知道只要知道了cookie_secret,就可以得到flag了。

根据签名的 文件名 /fllllllllllllag ,试图访问看看:发现报错

据了解tornado是python中的一个web应用框架,猜测可能存在SSTI

这里附上大佬的payload /error?msg={{handler.settings}}

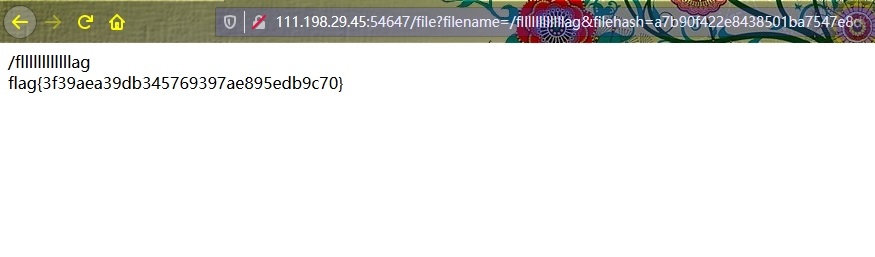

最后将cookie_sercret和md5加密后的filename拼接再md5加密,将该结果作为filehash的值传入,得到flag。