关于wireshark抓包和burpsuite抓包的具体比较

测试环境:

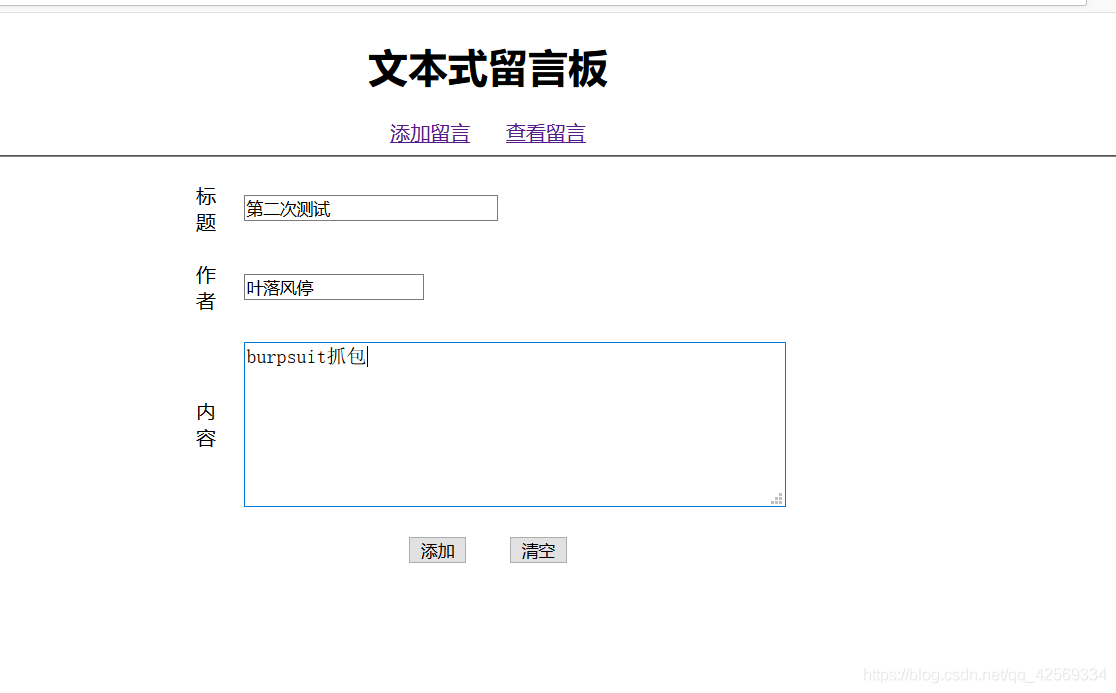

服务端:搭建win10+phpstudy,用php做一个简易的文本留言板,用来作为数据存储,同时用wireshark和burpsuite进行数据的分析

客户端:win10环境,浏览服务端的文本网站进行留言。

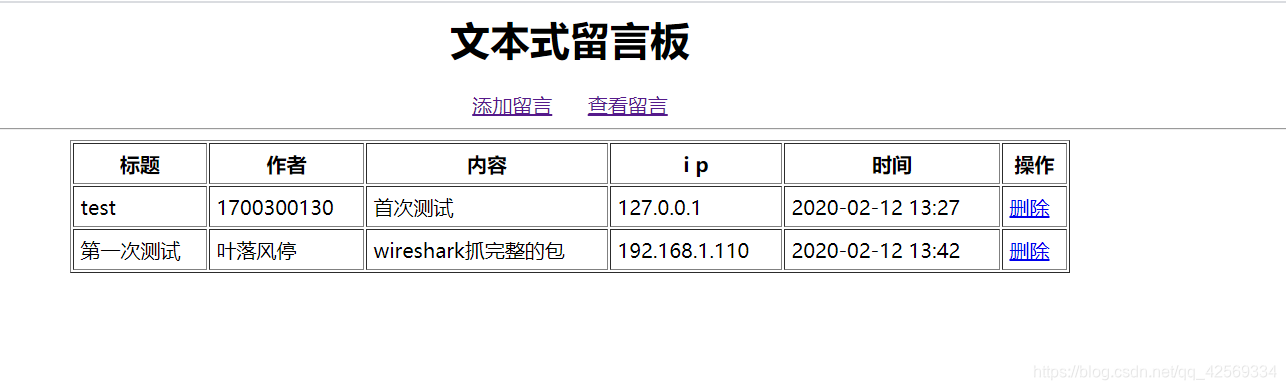

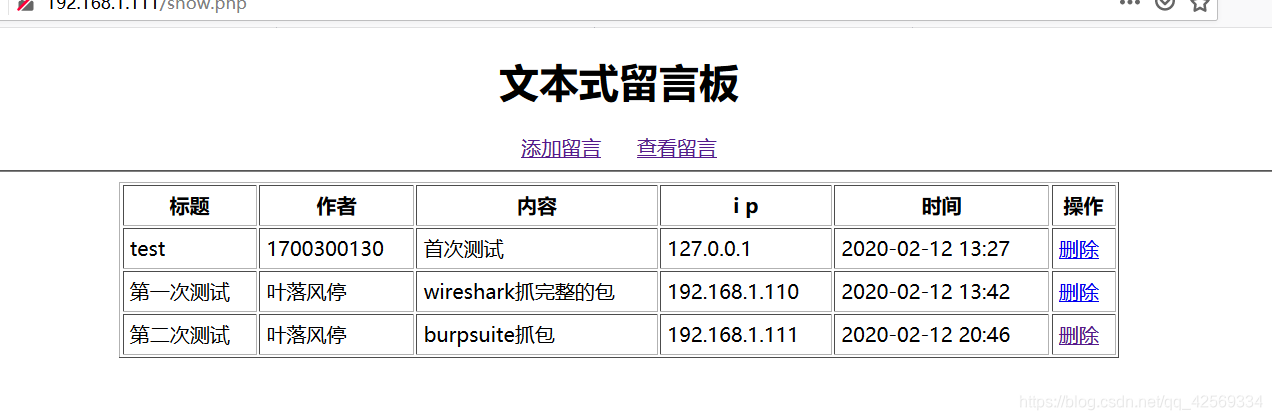

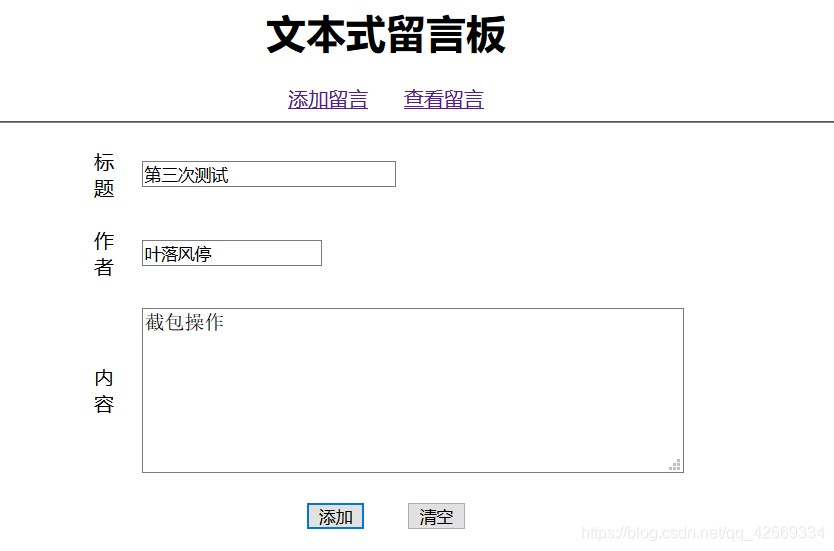

文本式留言板样式如下

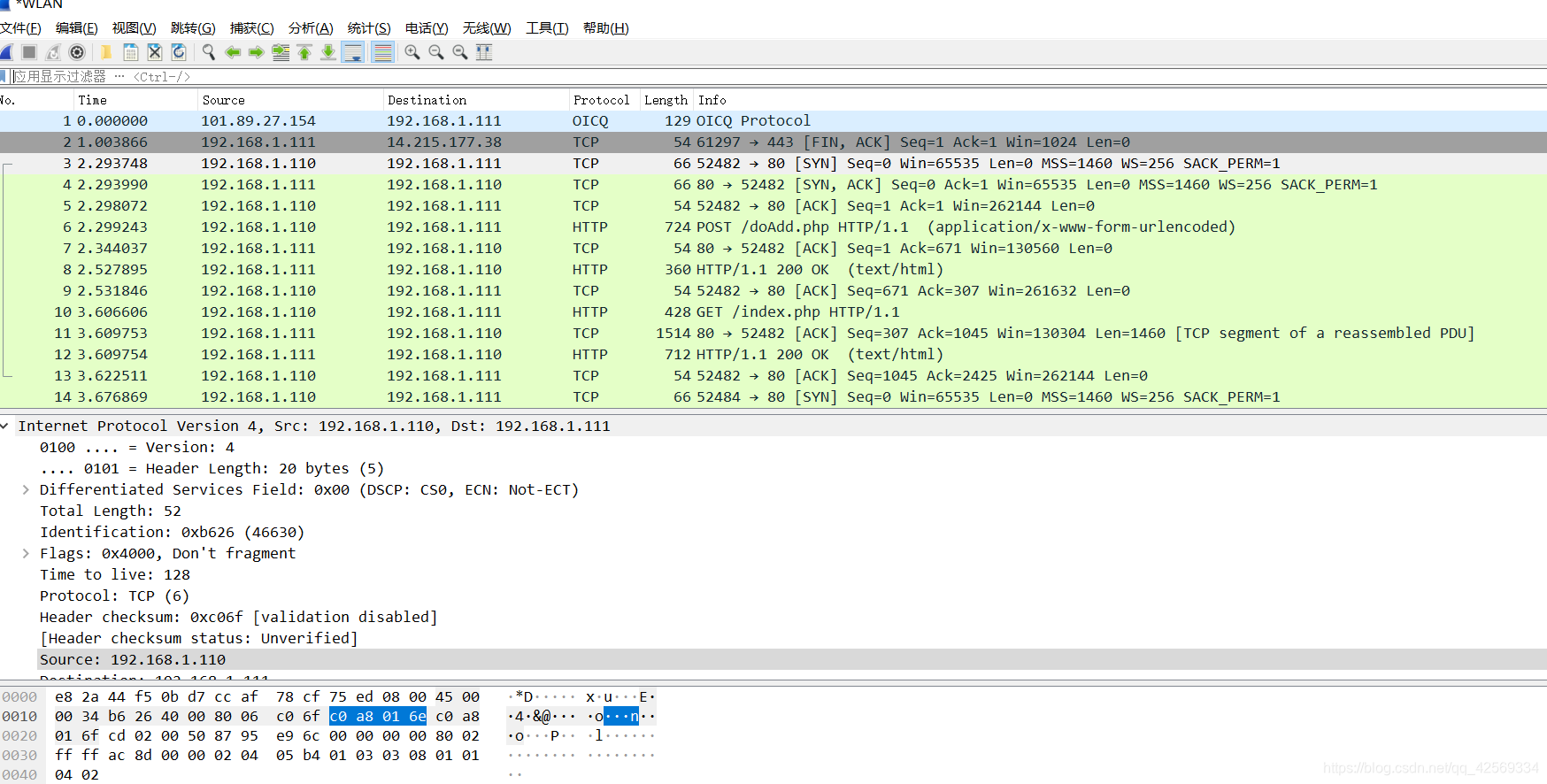

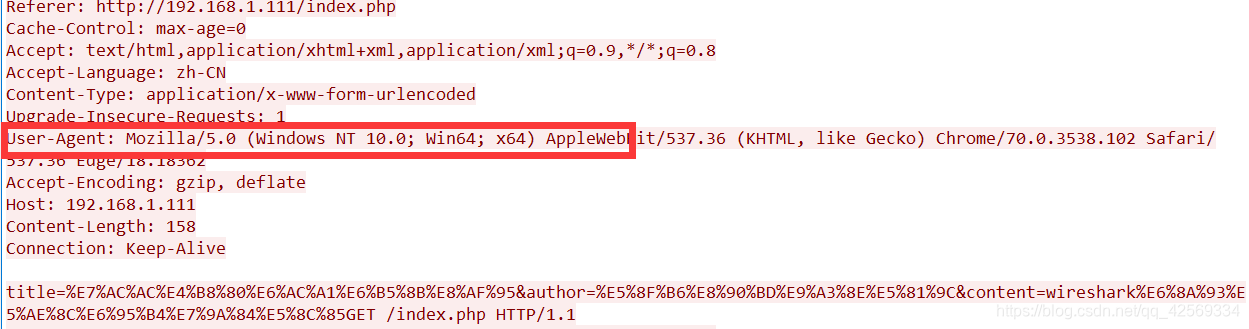

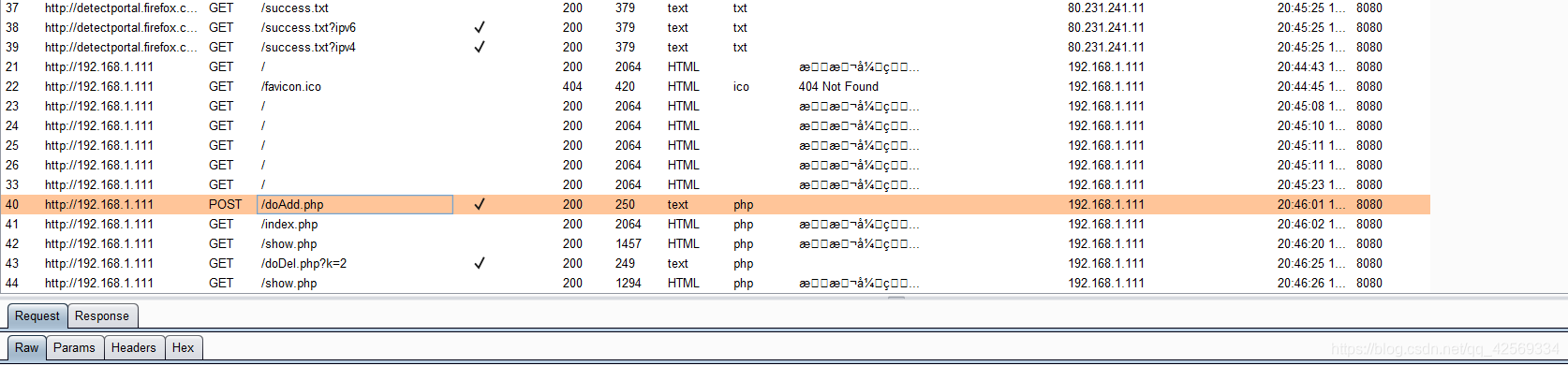

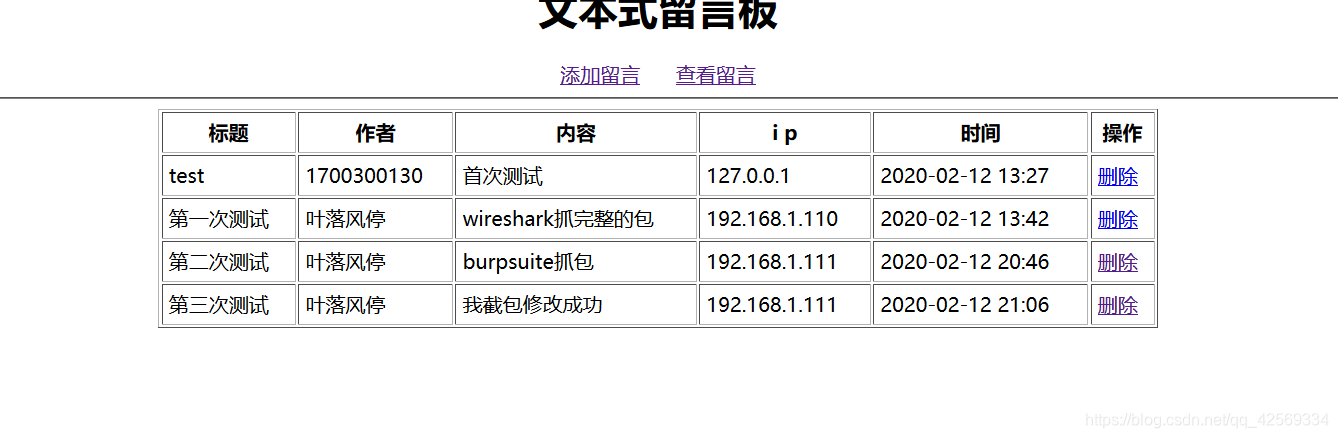

首先,我们用wireshark抓一个完整的包,数据情况如下

这个时候打开wireshark进行抓包,然后点击添加按钮。

这个时候打开wireshark进行抓包,然后点击添加按钮。

OK,我们已经抓到了,再看看服务端的留言信息。证明我们已经成功上传到了服务端。

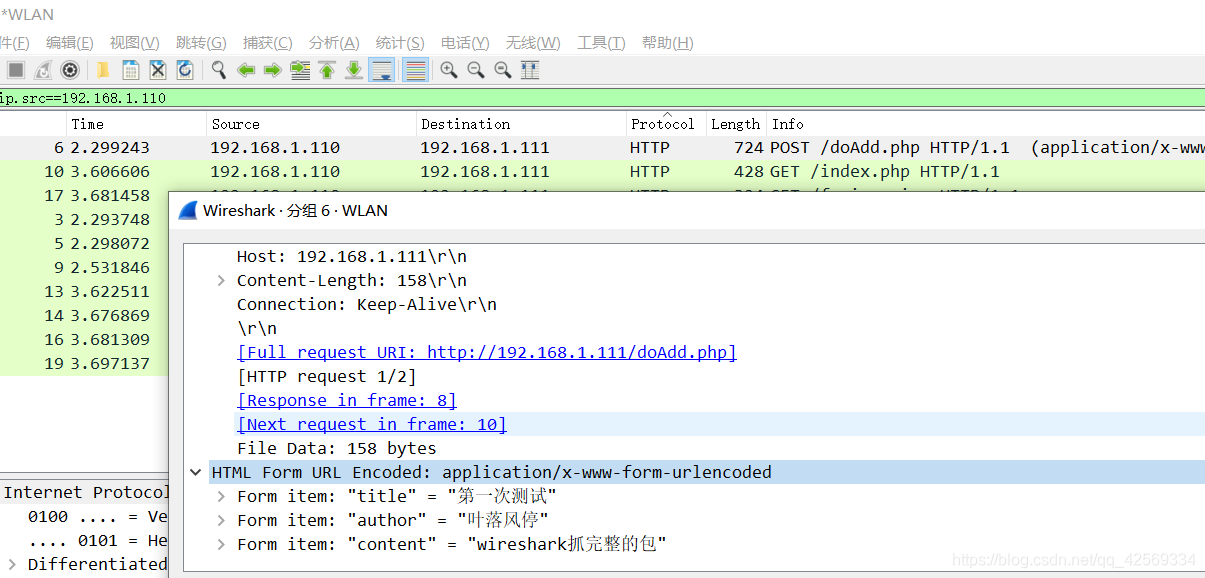

下面进行报文分析,由于wireshark抓包的是网络中的所有信息,所以我们可以适当的进行过滤。由于我们知道源IP地址,所以, ip.src==源ip可以进行初步的过滤。然后我们发现再http请求中,我们将学习传递给了服务端。

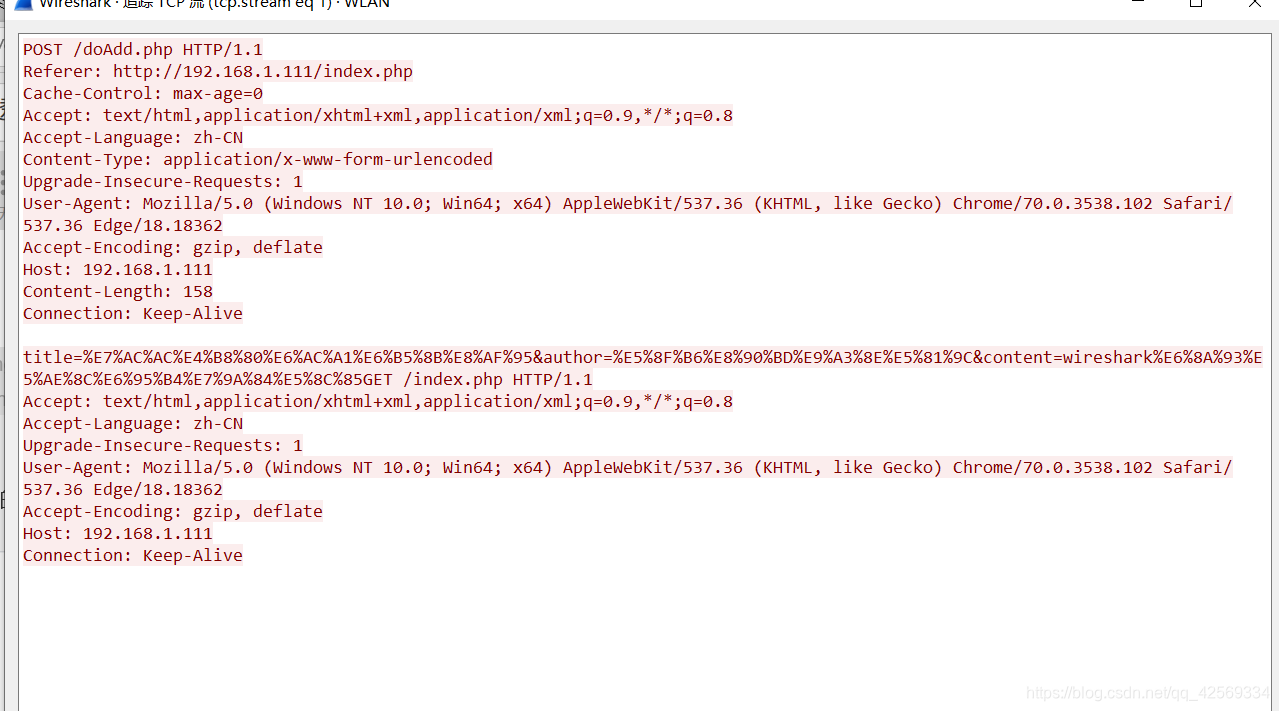

然后进行数据的追踪,tcp追踪,这里我们就看客户端发过来的信息。

在这里我们可以很清楚的看到客户端的主机信息。

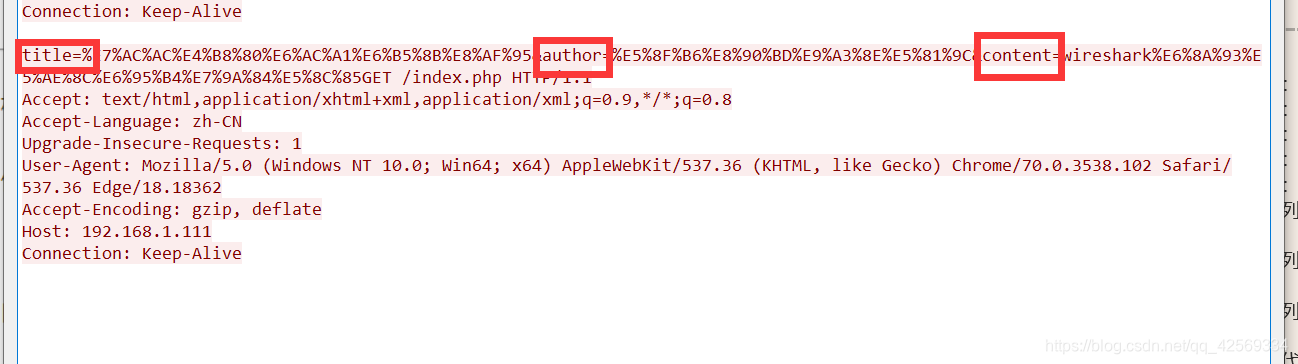

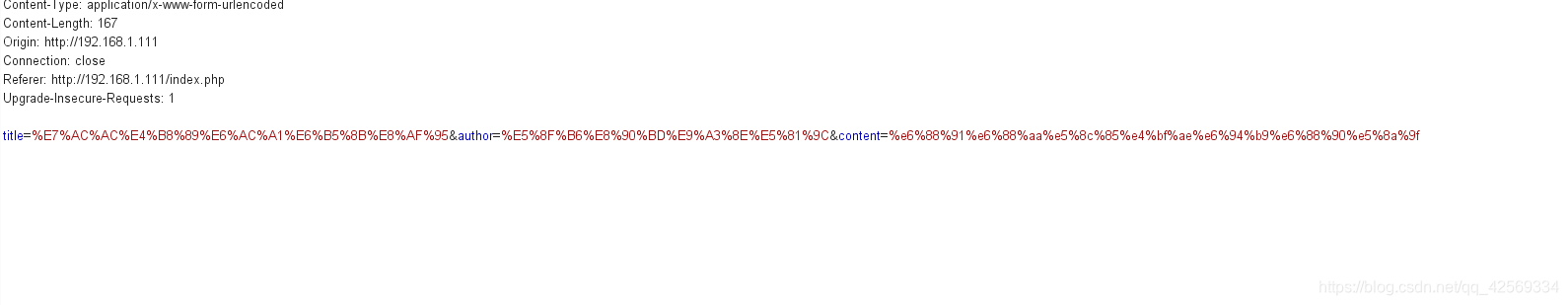

再看到下面的一条信息,由十六进制进行加密的加密方式未知,可以看到有三个重要的标签,正好是我们刚刚在客户端输入的那个。

那么我们现在要进行解密操作了。那么这个很明显,就是简单的十六进制加密(不要想太多),去掉百分号进行解码,以第一个为例,得到如下成果。

那么我们现在要进行解密操作了。那么这个很明显,就是简单的十六进制加密(不要想太多),去掉百分号进行解码,以第一个为例,得到如下成果。

很明显,正是我们输入的数据。那我们来尝试用burpsuite来进行抓包试试。

burpsuite安装方法链接附上 (需要java环境)https://www.cnblogs.com/tynam/p/10089111.html

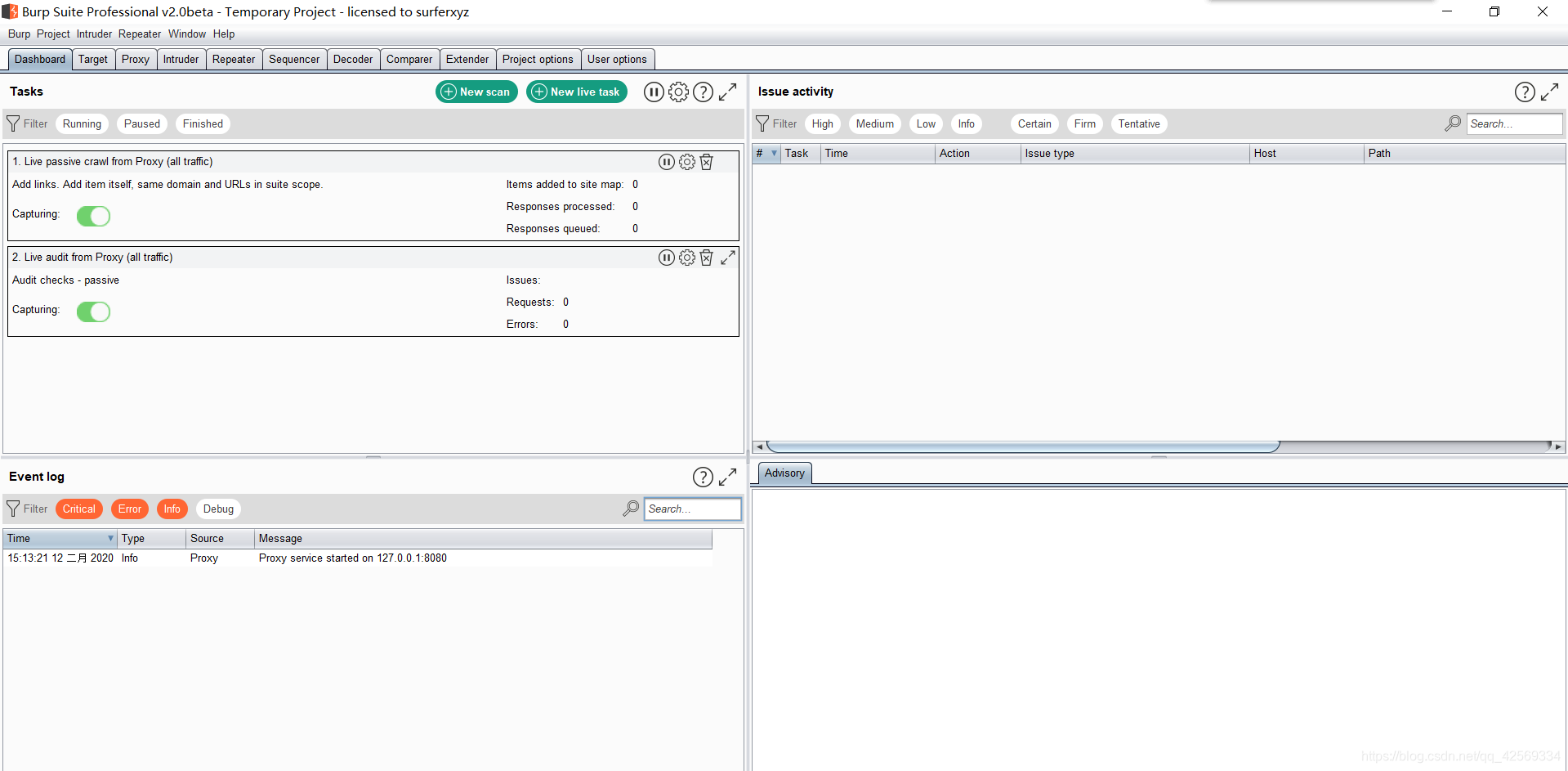

打开获得如下界面。

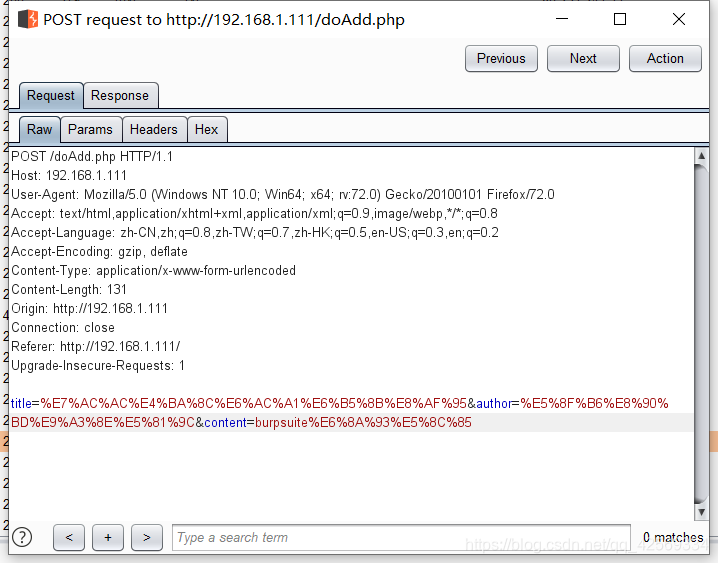

设置代理已经浏览器的证书什么的我就不说了,网上有,这里我只是演示一下。首先进行第二次实验。

证明我们已经成功写进去了,然后我们看一下我们抓包的数据。

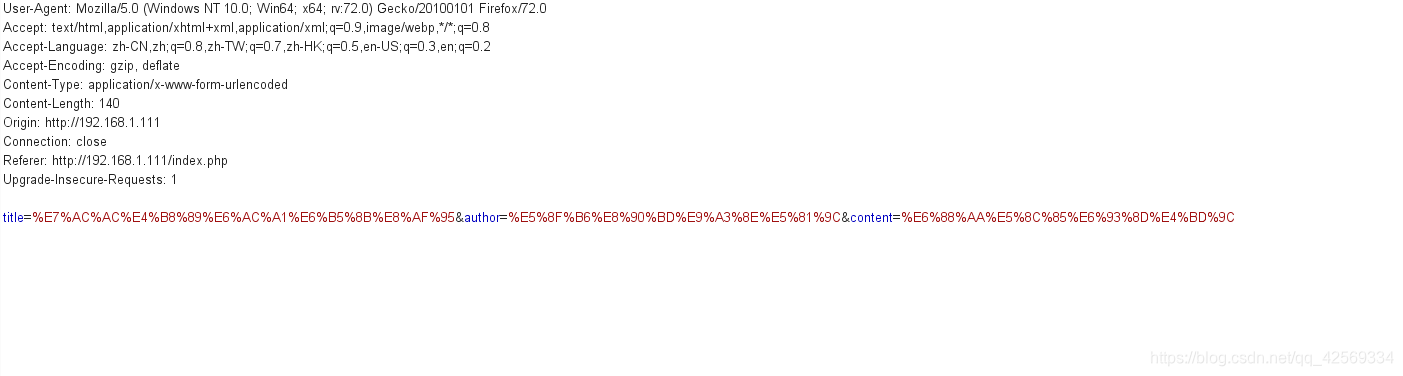

可以很明显的看到信息,和wireshark的信息基本上是一样的,但是burpsuite有一个wireshark没有的功能,那就是改包、发包,就是我们可以把数据包拦截进行修改再进行释放,这可是个好玩意儿。

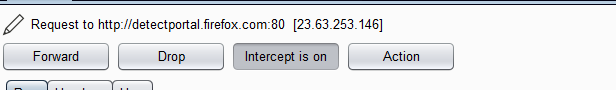

拦截的时候记得这个按钮是’on‘哦

这是我们接收到的请求,然后我们进行修改。(记得改为url编码)

修改完后点击forward进行数据包的释放,然后我们可以看到结果,通过burpsuite我们修改了对方的输入。

修改后

修改前

总结:

wireshark和burpsuite都是最常用一些网络抓包的工具,它们都是基于网络协议来进行嗅探信息的,从我们抓到的报文看出,其实他们两个的原理是一样的,唯一比较不同的是,wireshark是基于较大范围的网络信息的抓取,而且他侧重于数据的整理,而burpsuite则是较有针对性的信息攻击,他的数据报文修改比较适合在网络传输中进行渗透的操作。

这两者没有什么高下之分,wireshark适合的是在一个网络下的信息收集以及分析,同时找到自己要攻击的靶机信息,相当于是放大镜的作用,找到主要的信息来进行思考下一步的行动。在我看来,burpsuite就相当于是手术刀的作用,他更加的精细,更加的时候对具体目标进行漏洞渗透。