2019/5/9 - - -

关于IPsec VPN的介绍,与实验

IPsec VPN

建立IPsec VPN连接需要3个步骤:

1、流量触发 IPsec

需要借助扩展ACL去定义(匹配、permit)要保护的流量

How do?

access-list 100 permit ip 172.16.10.0 0.0.0.255 10.10.33.0 0.0.0.255

do show running-config | include access-list #查看access-list

补充:

标准ACL

列表编号:1-99

只能匹配数据包的源地址

扩展ACL

列表编号:100-199

对数据包更精细的匹配,可以基于数据包的

(源地址、目的地址、协议、端口)

2、建立管理连接

IKE

(1)协商采用何种方式建立管理连接

加密算法(DES、3DES、AES)

crypto isakmp policy 1

encryption aes

完整性(验证)算法(Hash算法,MD5\SHA1\SHA-2)

hash sha256

设备验证的类型,方式(证书、预共享密钥–Pre share key)

authentication pre-share

DH密钥组

group 5

DH1 768位

DH2 1024位

DH5 1536位

…

管理连接的生存周期

lifetime 3600

(2)通过DH算法共享密钥信息

(3)对等体彼此进行身份验证

命令:

crypto isakmp key 0 cisco address 200.0.20.2

show running | incl crypto

3、建立数据连接

AH

完整性

ESP

完整性

加密性

任务:

(1)定义对等体间需要保护何种流量

ACL

(2)定义用来保护数据的安全协议

AH

ESP

(3)定义传输模式

Tunnel隧道

(4)定义数据连接的生村周期以及密钥刷新的方式

流量或时间的长度

crypto ipsec transform-set xhset esp-aes esp-sha-hmac

crypto ipsec transform-set 传输集的名称 [参数1][参数2][参数3]

配置Crypto map

通过Crypto Map (加密映射图)关联上述任务参数,并命名,以调用到接口下

在Crypto Map 中,需要回答如下三个问题

(1)保护什么

ACL

(2)如何保护

传输集

(3)谁来保护

和peer(对等体)

通常路由器的接口上只对应一个crypto map , 但是可以通过设置不同的序列号来实现点到多点的访问

命令说明:

crypto map 名称 序列号 ipsec-isakmp

crypto map xhmap 113 ipsec-isakmp

set peer 对端地址

set peer 200.0.30.2

set transform-set 传输集的名称

set transform-set xhset

match address 引用的ACL

match address 113

把Crypto Map 调用到接口

举例:

interface fa0/0

crypto map xhmap

crypto map map的名称

实验

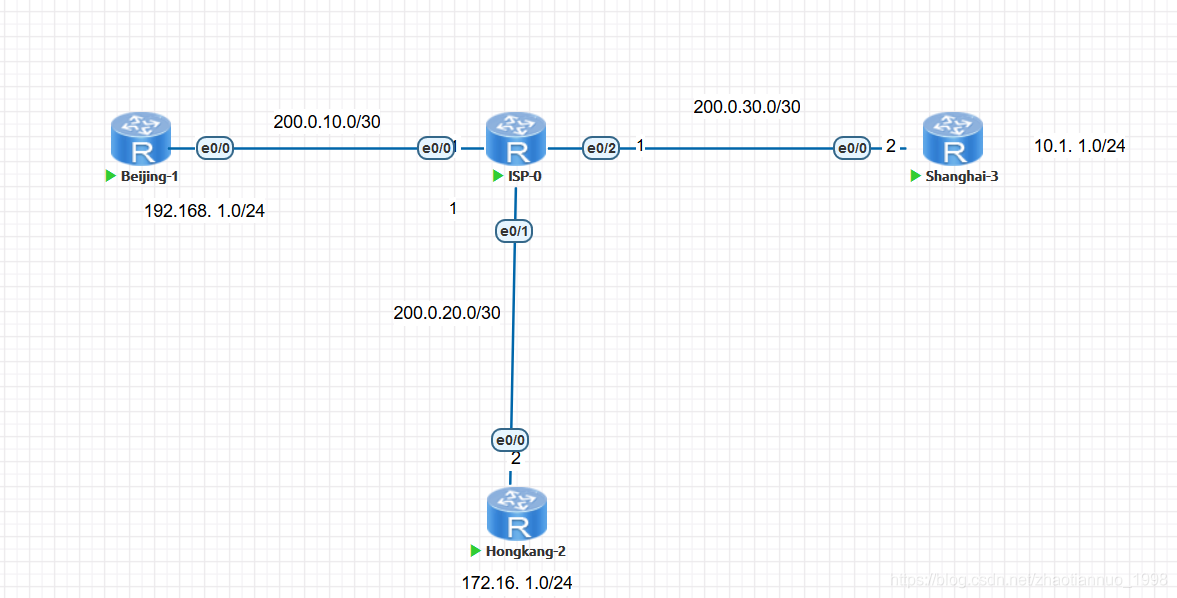

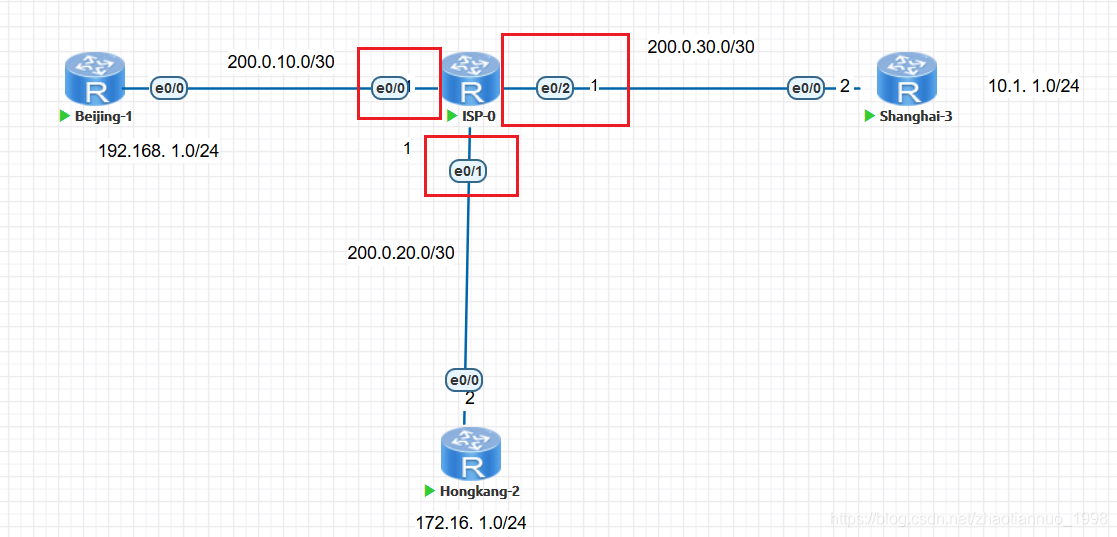

实验拓扑图

本次实验的软件工具,在这篇文章中《EVE-NG模拟器使用》

首先先开始路由器初始化配置

no ip domain lookup -- 不进行域名解析

line console 0 --进入到控制台接口

exec-timeout 0 0 --永不超时

logging synchronous --日志消息同步:避免弹出的消息打断正在输入的命令

show ip interface brief --查看接口的IP地址

write --保存配置

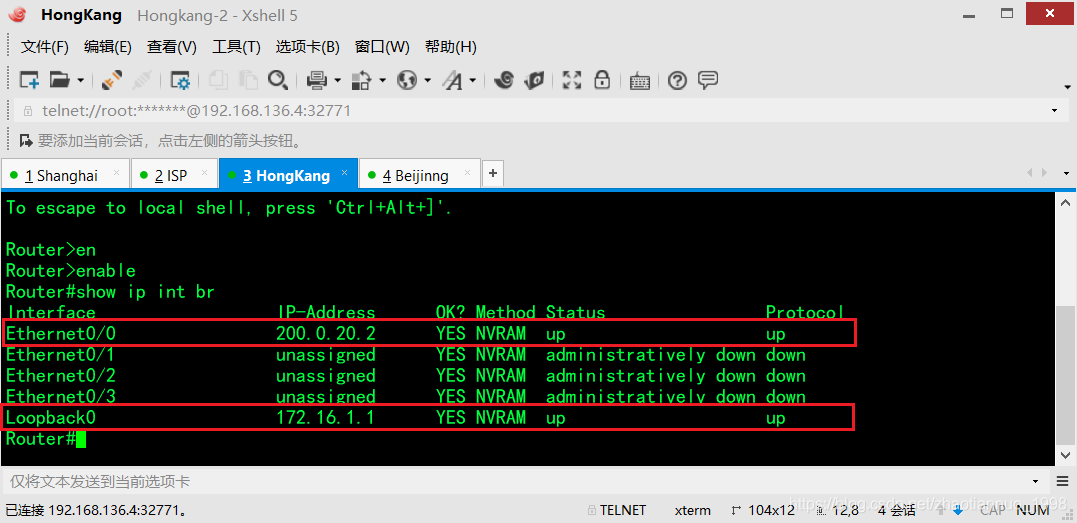

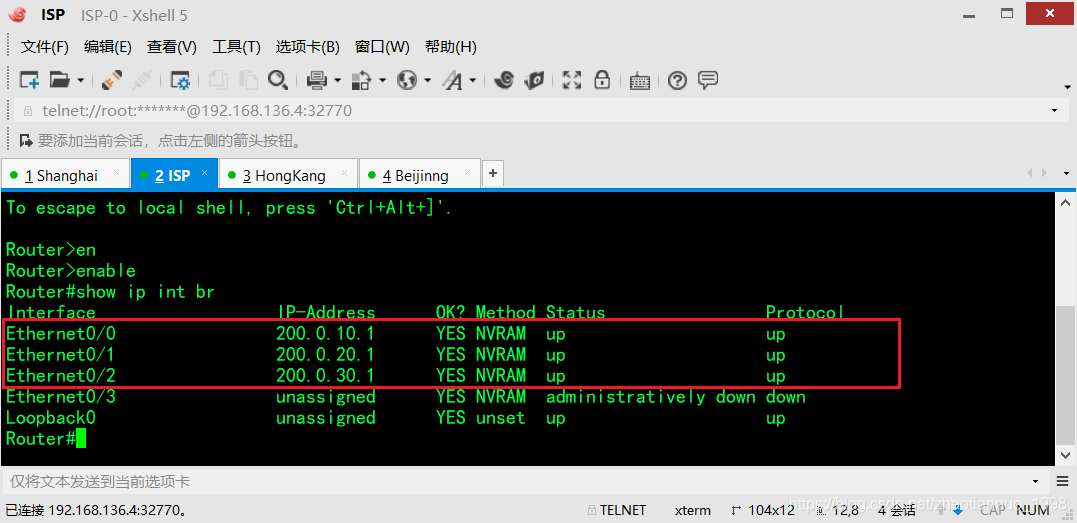

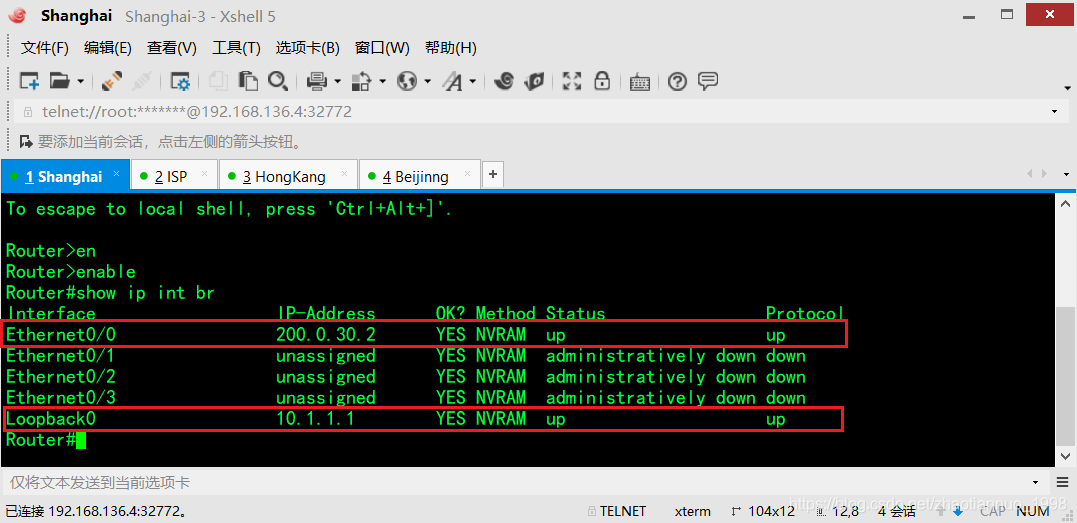

根据上面的拓扑图,进到相应的接口,进行添加IP的基本配置

所需命令

enable --进入特权模式

conf terminal --进入全局配置模式

interface ethernet 0/0 --进入以太网接口 0/0

ip address IP地址 255.255.255.0 --添加IP地址

no shutdown --开启端口

interface loopback 0 --进入回环接口,模拟子网

ip address IP地址 255.255.255.0 --添加IP地址

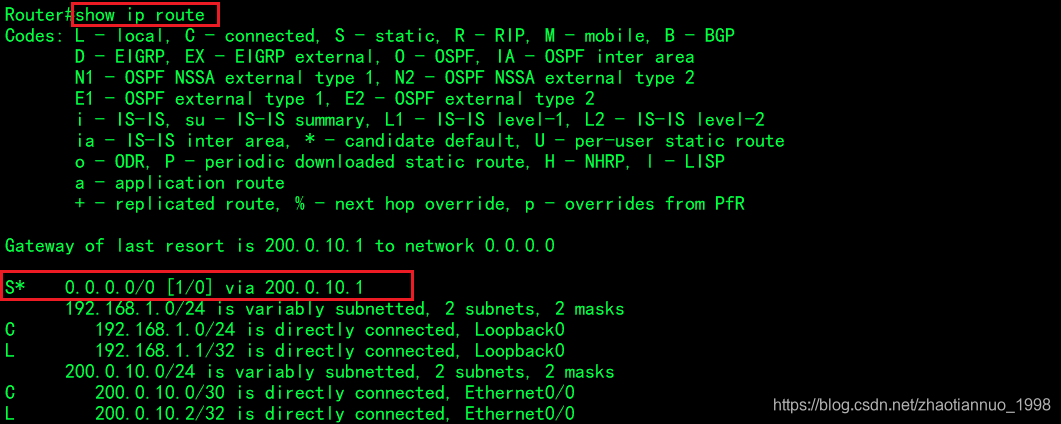

现在,除了ISP之外,都添加一条到ISP的默认路由

命令:

ip route 0.0.0.0 0.0.0.0 200.0.10.1

ip route 0.0.0.0 0.0.0.0 200.0.20.1

ip route 0.0.0.0 0.0.0.0 200.0.30.1

注:IP地址为ISP与自己相连接的接口的IP地址 ,也是下一跳IP地址

write 保存

以北京为例进行讲解

1、要保护的流量

北京1–香港2 192.168.1.0 — 172.16.1.0

北京1–上海3 192.168.1.0 —10.1.1.0

2、加密点

北京 — 香港 200.0.10.2 — 200.0.20.2

北京— 上海 200.0.10.2 — 200.0.30.2

第一步、流量触发IPsec

access-list 112 permit ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255

access-list 113 permit ip 192.168.1.0 0.0.0.255 10.1.1.0 0.0.0.255

第二步 、建立管理链接

1、协商采用何种方式建立管理链接

加密算法(DES、3DES、AES)

crypto isakmp policy 1

encryption aes

完整性(验证)算法(Hash算法,MD5\SHA1\SHA-2)

hash sha256

设备验证的类型,方式(证书、预共享密钥–Pre share key)

authentication pre-share

DH密钥组

group 5

管理连接的生存周期

lifetime 3600

查看配置

show crypto isakm policy

2、通过DH算法共享密钥信息

3、对等体彼此进行身份验证

命令:

crypto isakmp key cisco address 200.0.20.2

crypto isakmp key cisco address 200.0.30.2

查看配置

show running | incl crypto

第三步 、建立数据连接

任务:

定义对等体间需要保护何种流量

ACL

定义用来保护数据的安全协议

AH

ESP

定义传输模式

Tunnel隧道

定义数据连接的生村周期以及密钥刷新的方式

流量或时间的长度

crypto ipsec transform-set xhset esp-aes esp-sha-hmac

crypto ipsec transform-set 传输集的名称 [参数1][参数2][参数3]

点到多点

配置Crypto map

通过Crypto Map (加密映射图)关联上述任务参数,并命名,以调用到接口下

在Crypto Map 中,需要回答如下三个问题

定义保护什么

ACL

如何保护

传输集

谁来保护

和peer(对等体)

通常路由器的接口上只对应一个crypto map ,

但是可以通过设置不同的序列号来实现点到多点的访问

北京—香港的crypto map

crypto map 名称 序列号 ipsec-isakmp

crypto map xhmap 112 ipsec-isakmp

set peer 对端地址

set peer 200.0.20.2

set transform-set 传输集的名称

set transform-set xhset

match address 引用的ACL

match address 112

北京—上海

crypto map 名称 序列号 ipsec-isakmp

crypto map xhmap 103 ipsec-isakmp

set peer 对端地址

set peer 200.0.30.2

set transform-set 传输集的名称

set transform-set xhset

match address 引用的ACL

match address 113

把Crypto Map 调用到接口

interface e0/0

crypto map map的名称

crypto map xhmap

show ip access-lists

用导入的方式,事半功倍

这里提供了这样的文件,分别在相对应的位置上直接复制粘贴就可以。

链接:https://pan.baidu.com/s/1cjIN_cSHQbq3MjH8ti8B_w

提取码:cm7f

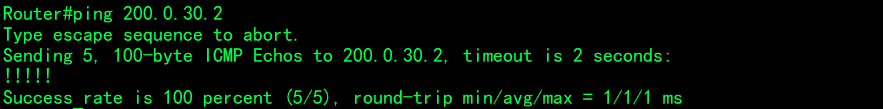

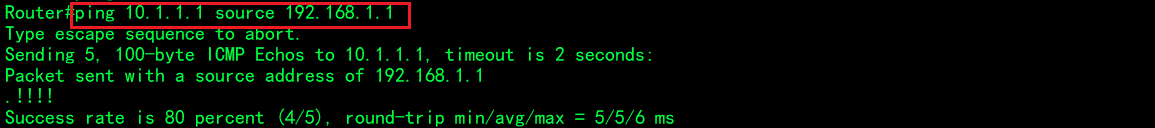

最终实现的效果

三个地方的公司实现了虚拟专用、安全可靠的传输:)

最后,讲述vpn验证,主要查看我们的配置,是否一致,有无问题

vpn 验证

1、show crypto isakmp policy

查看管理链接阶段的策略

2、show crypto isakmp sa

sa---安全联盟

查看IKE SA

3、show crypto ipsec transform-set

查看传输集

4、show crypto ipsec security-association lifetime

查看ipsec sa的生存周期

5、show crypto ipsec sa

查看ipsec sa

IKE udp/500 端口

spi安全索引参数

6、show crypto map

查看加密映射图

OK,有什么问题,欢迎评论交流O(∩_∩)O~