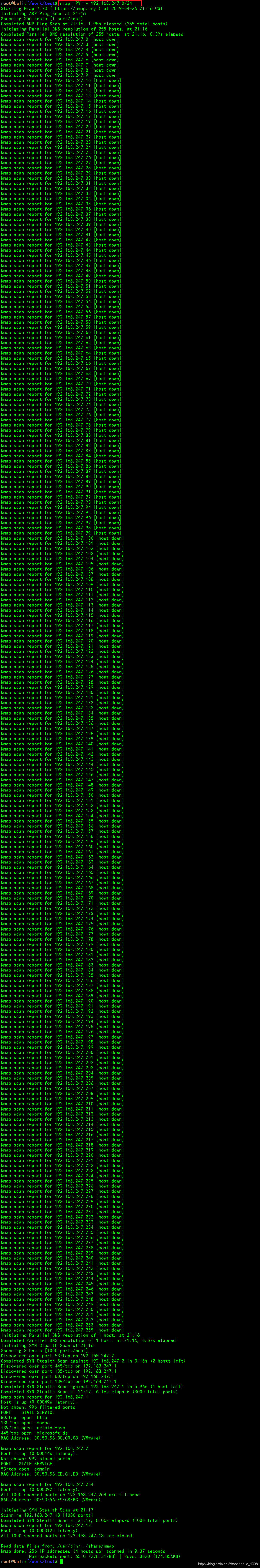

2019/4/26 - - -

关于kali linux 中扫描之王nmap的目标说明与主机发现部分(host discovery )进行讲解

nmap:可以用来扫描一个网络,监控网络服务,列出网络中的活动主机。

输入nmap,可以看到nmap都有什么选项。。

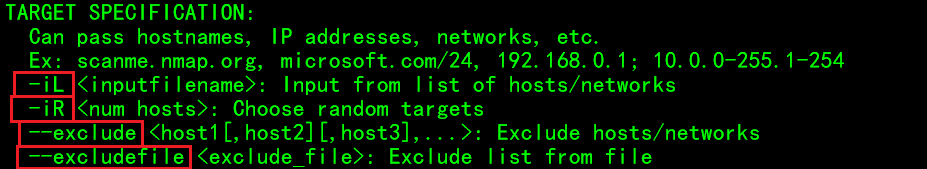

TARGET SPECIFICATION(目标说明):

iL介绍:

-iL:可以把扫描的目标写在一个文件中。

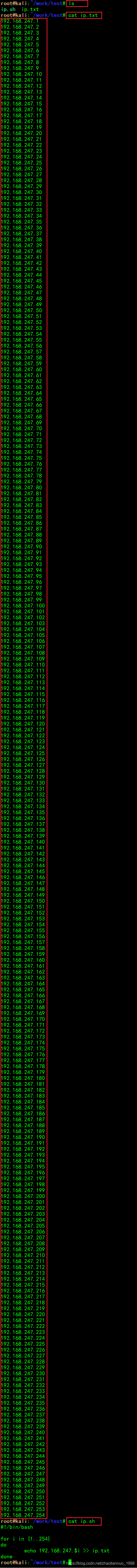

举例说明:

1、我先创建了一个带有ip地址的文件,名为ip.txt

然后再执行这条命令

nmap -sn -iL ip.txt

sn:是简单的ping扫描,不做端口扫描,速度较快。

现在发现是有4台主机开启的。

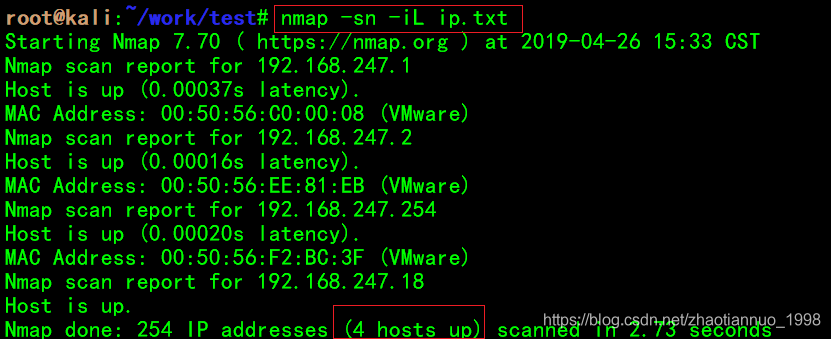

iR介绍:

iR:随机挑选指定的主机进行扫描

举例:

nmap -v -iR 10

v 做详细扫描,可以加多个。

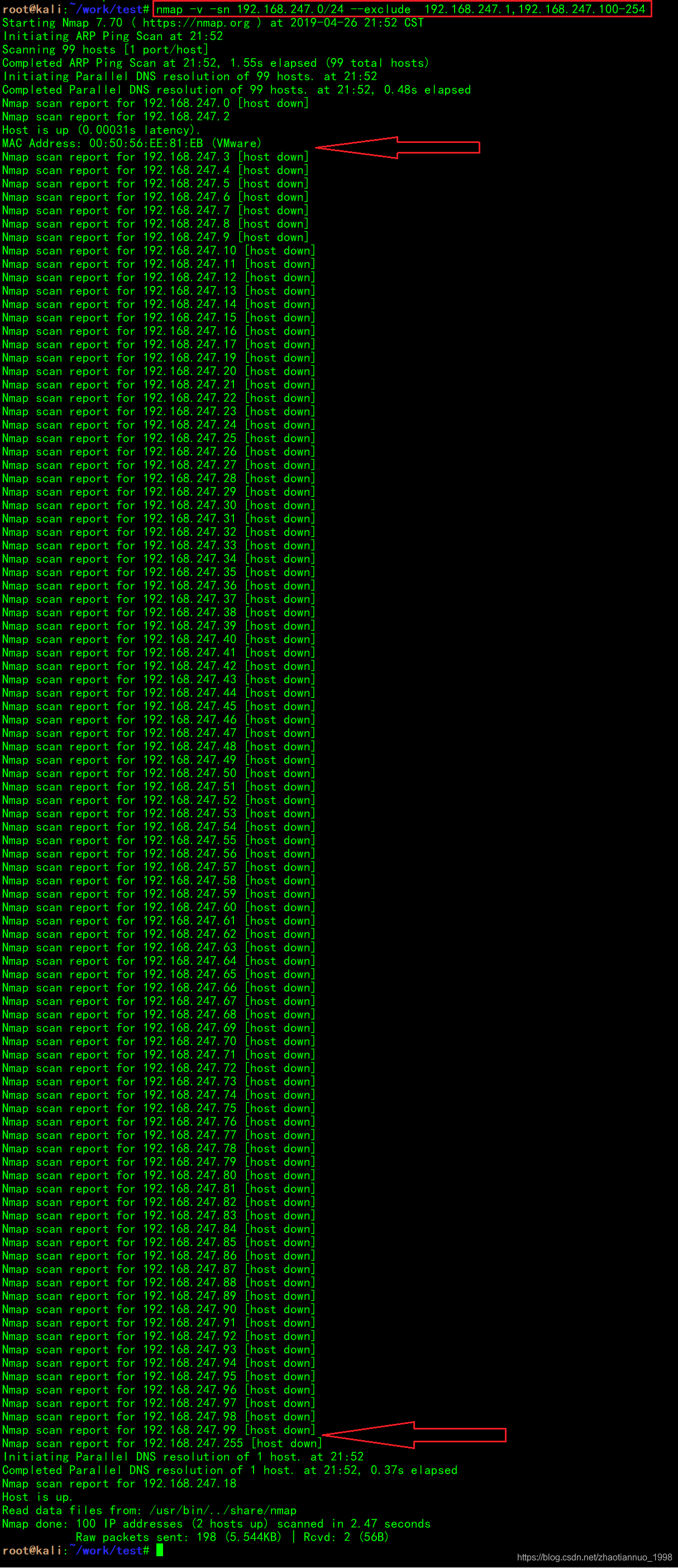

- -exdclude介绍:

--exdclude 排除某个地址,或某个范围的地址。

举例:

nmap -v -sn 192.168.247.0/24 --exclude 192.168.247.1,192.168.247.100-254

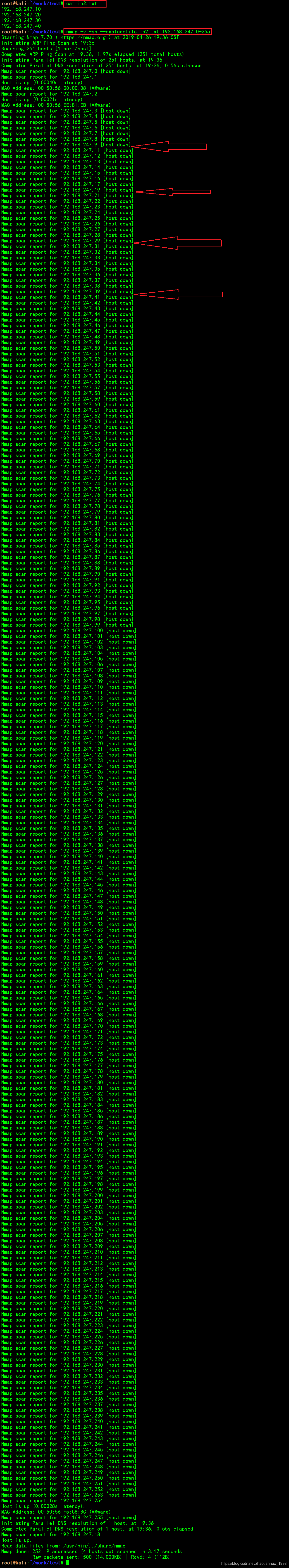

– -excludefile 介绍:

--excludefile: 排除文件中的地址

举例:

nmap -v -sn --excludefile ip2.txt 192.168.247.0-255

文件中有几个ip地址,扫描时会排除在外。。

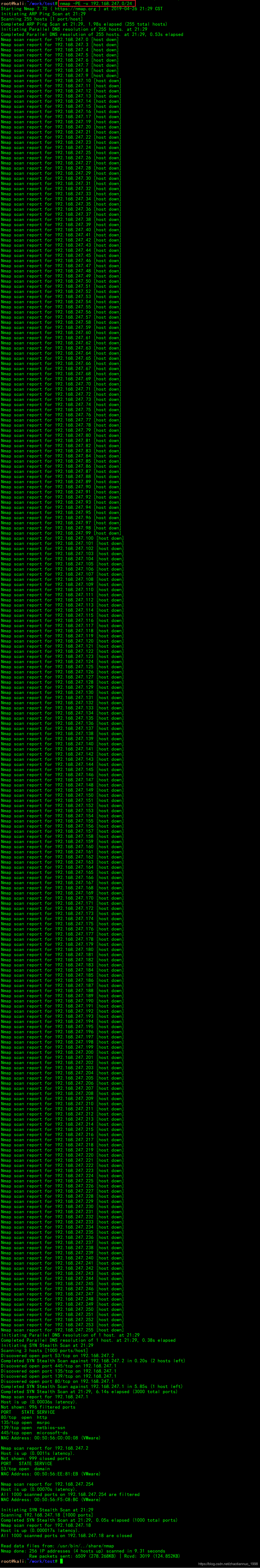

HOST DISCOVERY 主机发现:

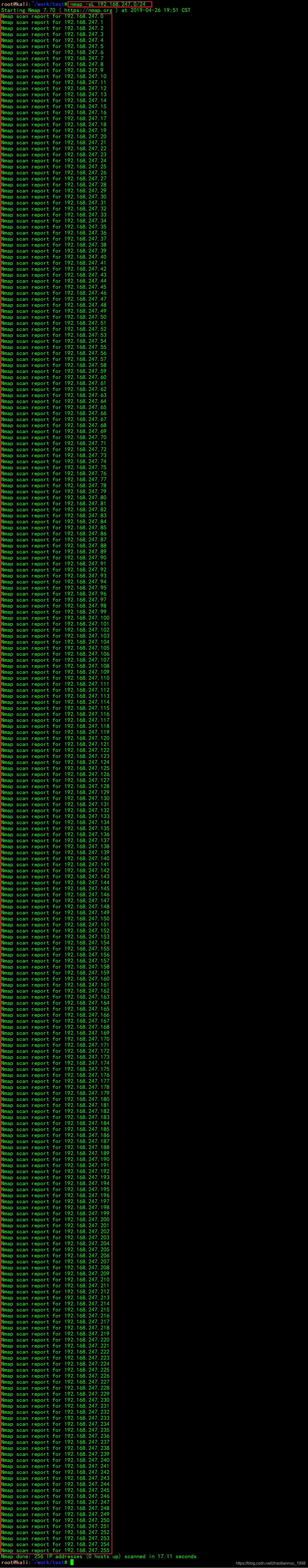

-sL介绍:

-sL 列表扫描,仅将指定的目标ip列举出来,不进行主机发现

举例:

nmap -sL 192.168.247.0/24

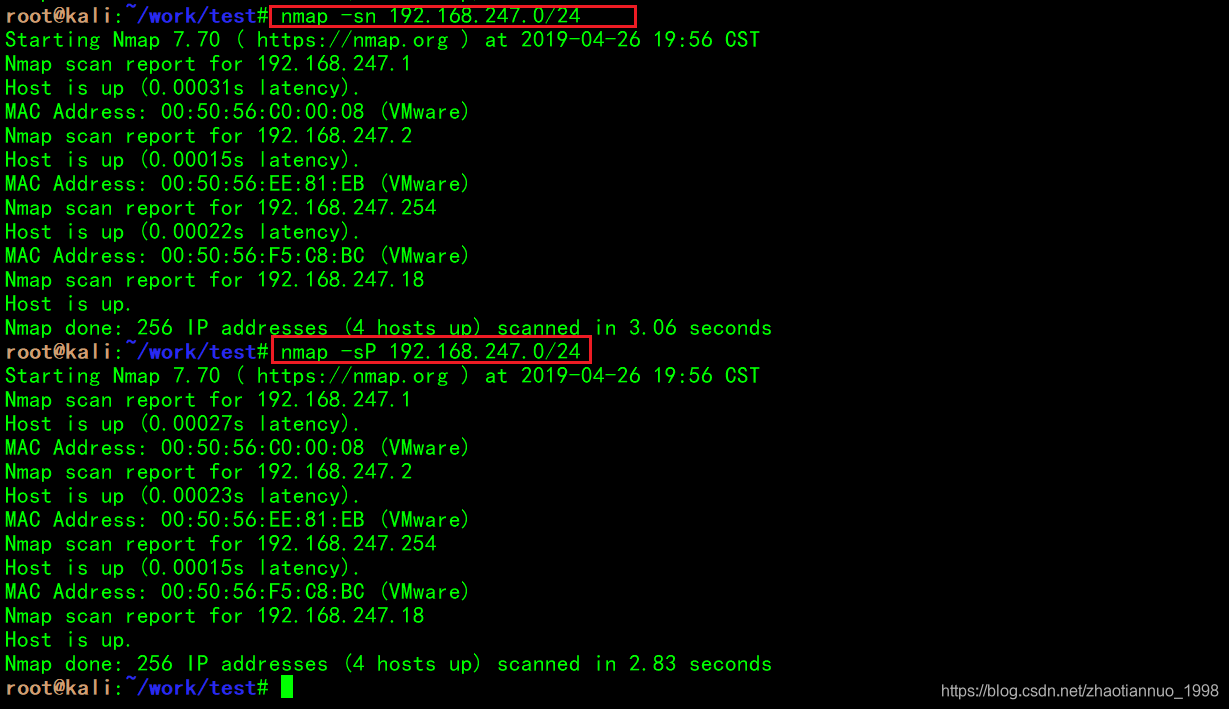

-sn 、-sP介绍:

-sn 和-sP一样,只利用ping扫描进行主机发现,不扫描目标主机的端口

举例:

nmap -sn 192.168.247.0/24

nmap -sP 192.168.247.0/24

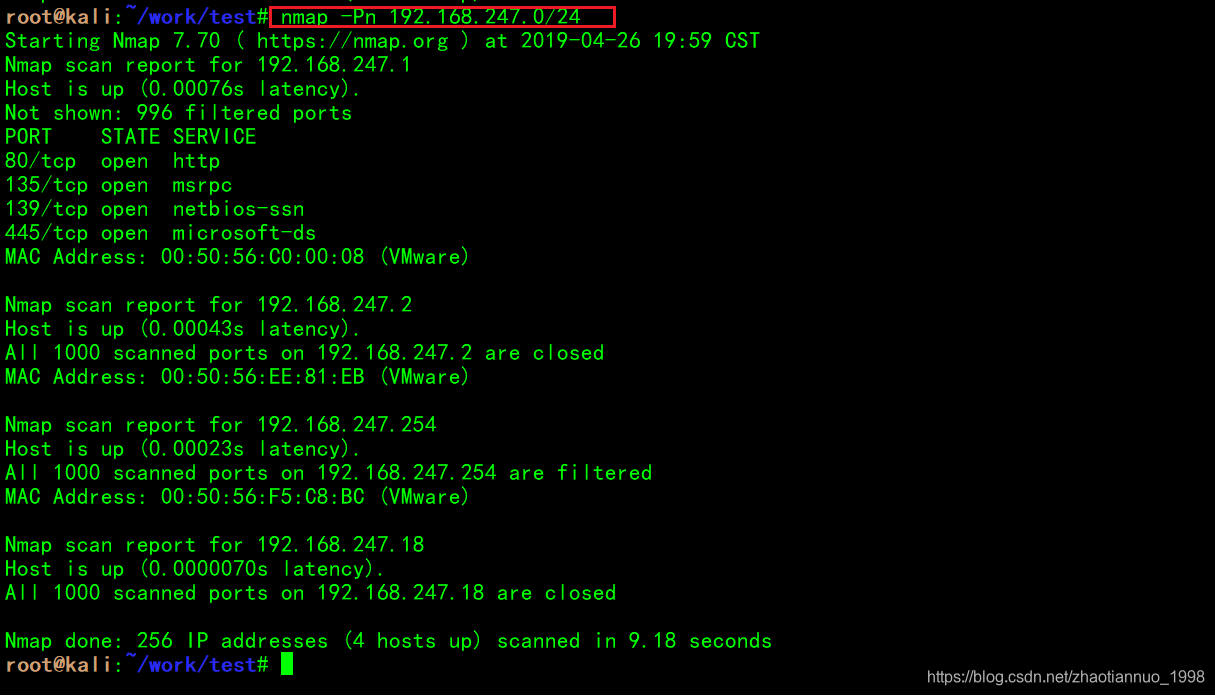

-Pn 介绍:

-Pn 将所有指定的主机视为已开启状态,跳过主机发现过程

举例:

nmap -Pn 192.168.247.0/24

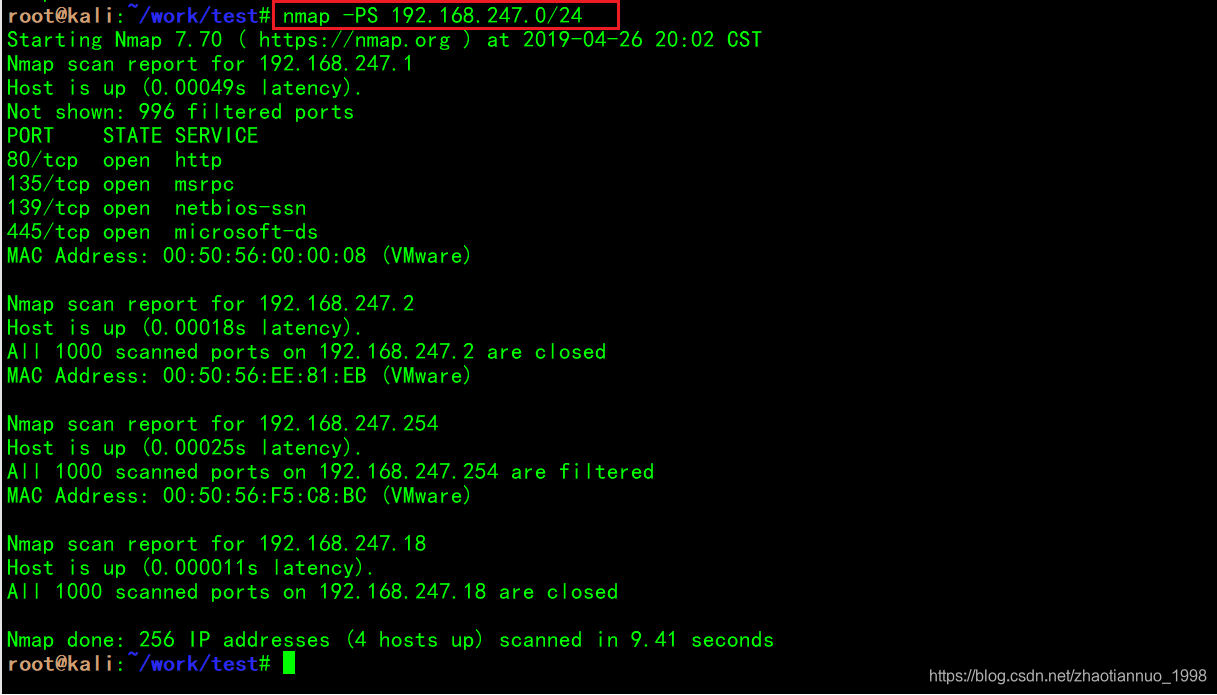

-PS介绍

-PS TCP SYN ping,发送一个设置了SYN标志位的空TCP报文,默认端口为80,也可指定端口

举例:

nmap -PS 192.168.247.0/24

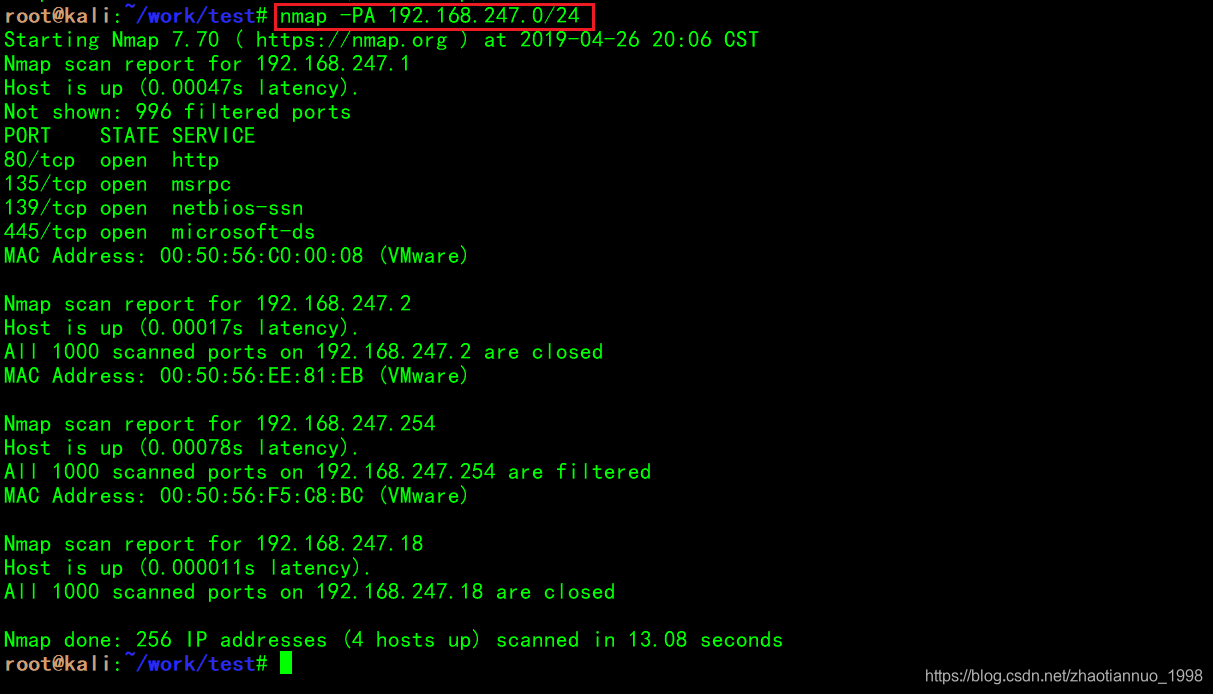

-PA介绍

-PA TCP ACK ping,发送一个设置了ACK标志位的TCP报文,默认端口为80,也可指定端口

举例:

nmap -PA 192.168.247.0/24

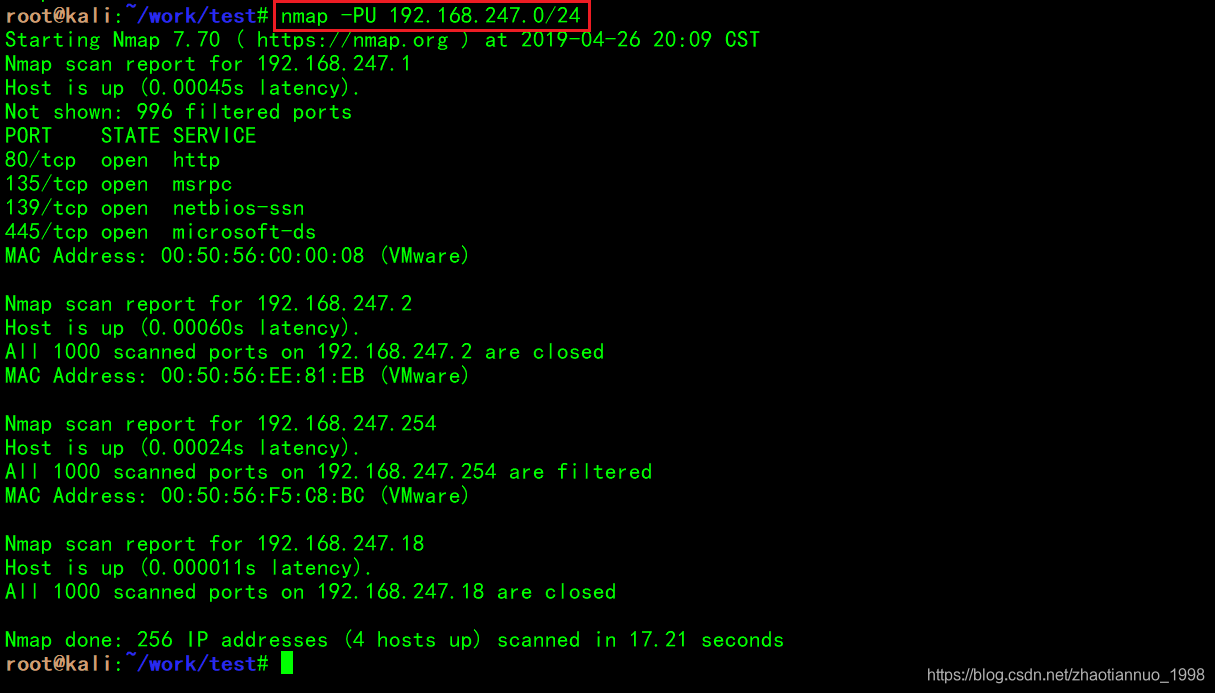

-PU介绍

-PU UDP ping,发送一个空的udp报文到指定端口,可穿透只过滤tcp的防火墙

举例:

nmap -PU 192.168.247.0/24

-PY 介绍

-PY SCTP的探测,SCTP可以看作是TCP协议的改进,它改进了tcp的一些不足,

通过向目标发送INIT包,根据目标主机的相应判断目标主机是否存活。

举例:

nmap -PY 192.168.247.0/24

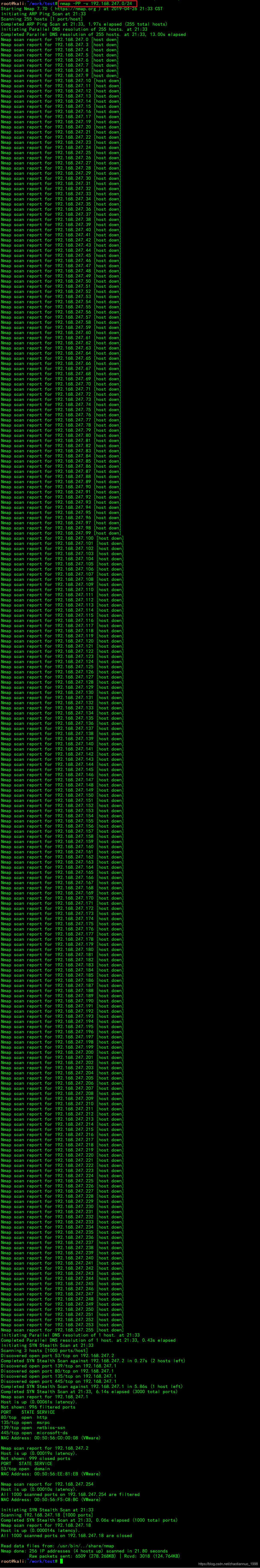

-PE介绍

-PE:使用ICMP echo Ping扫描方式发现主机。echo 回显请求

举例:

nmap -PE -v 192.168.247.0/24

-PP介绍

-PP: 使用ICMP timestamp Ping扫描方式发现主机。时间戳

举例:

nmap -PP -v 192.168.247.0/24

-PM介绍

-PM: 使用ICMP netmask Ping扫描方式发现主机。地址掩码查询

举例:

nmap -PM -v 192.168.247.0/24

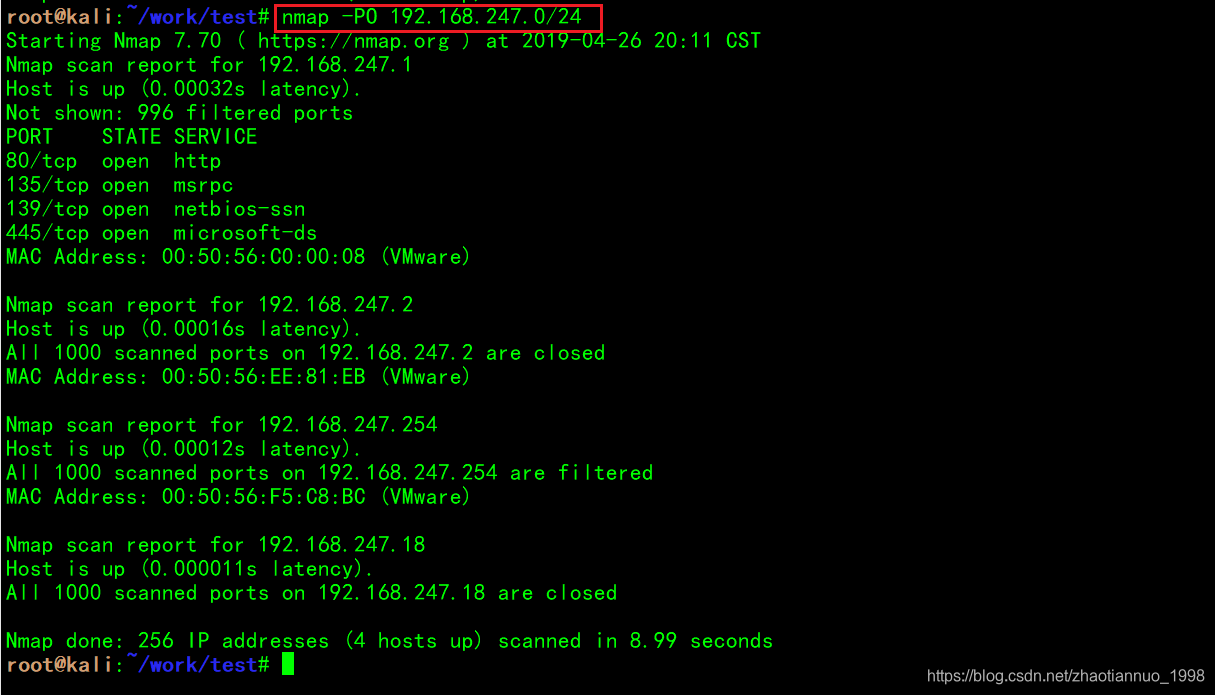

-PO介绍

-PO 使用ip协议ping

举例:

nmap -PO 192.168.247.0/24

-PR介绍

-PR 使用ARP ping

-n/-R :

-n不用域名解析,加速扫描,-R为目标ip做反向域名解析,扫描较慢一些

举例:

nmap -PR -n 192.168.247.0/24

nmap -PR -R 192.168.247.0/24

-dns-servers介绍

-dns-servers 自定义域名解析服务器地址,

举例:

nmap -dns-servers 8.8.8.8 192.168.247.0/24

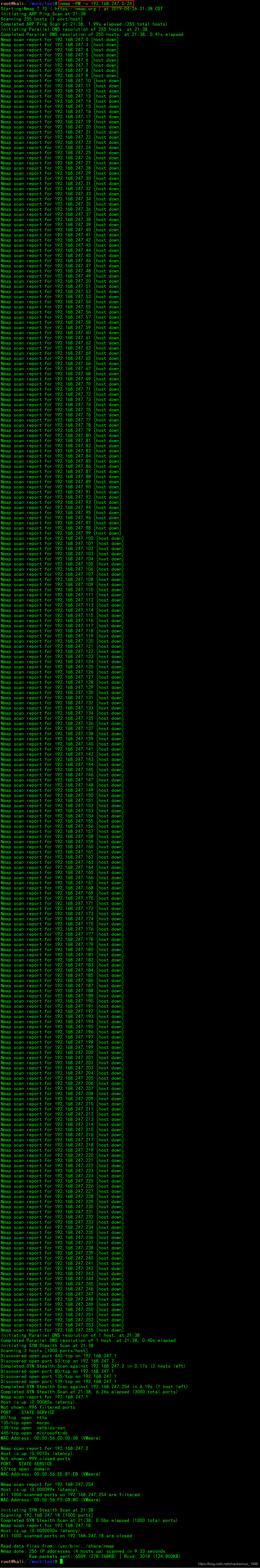

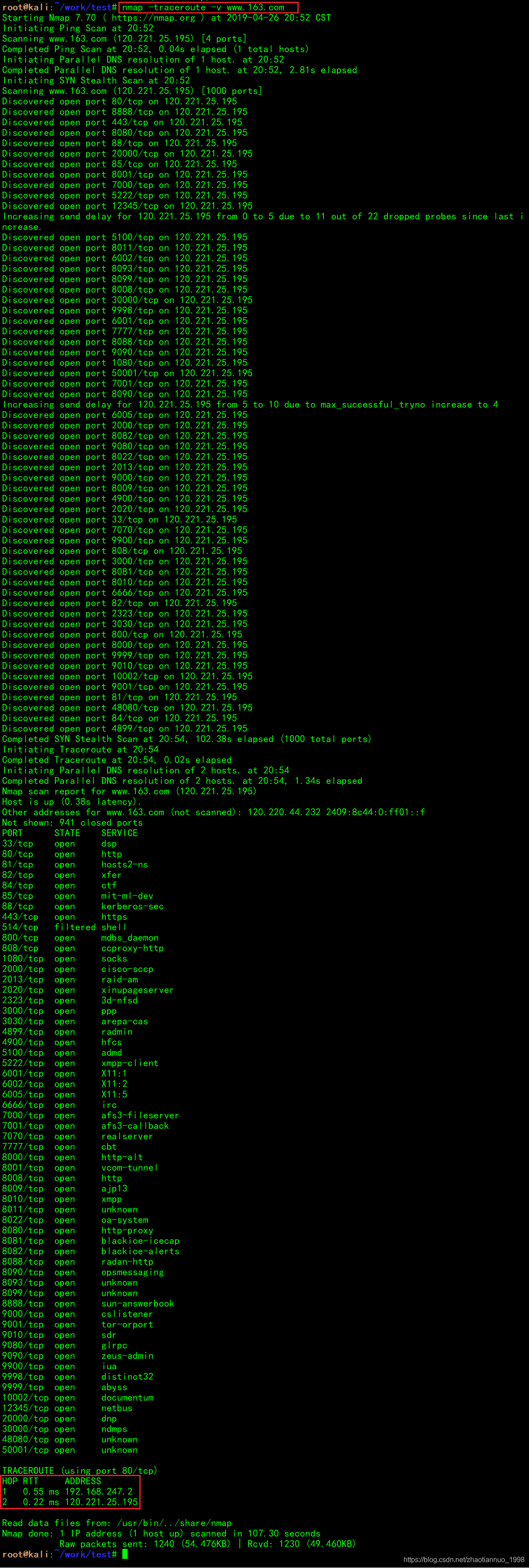

-traceroute 介绍

-traceroute 目标主机路由追踪,使用路由追踪功能可以帮助用户了解网络的同行情况.

通过此选项可以轻松地查出从计算机到目标之间所经过的网络节点,并可以看到通过各个节点的时间.

举例:

nmap -traceroute -v www.163.com

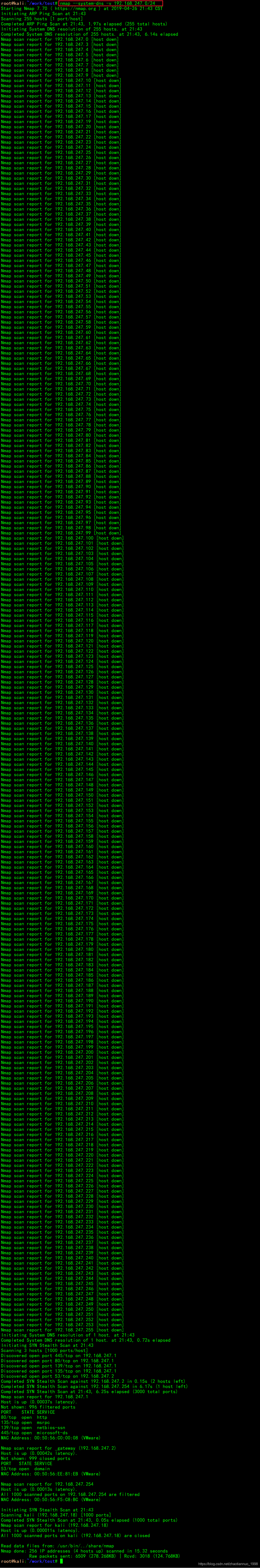

–system-dns 介绍

--system-dns Nmap通过直接发送查询到您主机上配置的域名服务器来解析域名,

默认情况下,Nmap通过直接发送查询到您的主机上配置的域名服务器 来解析域名。

为了提高性能,许多请求 (一般几十个 ) 并发执行。

如果您希望使用系统自带的解析器,就指定该选项 (通过getnameinfo()调用一次解析一个IP)。

举例:

nmap --system-dns -v 192.168.247.0/24

ok,see youO(∩_∩)O