学习Pikachu之暴力破解(无验证码)

一、定义:

暴力破解是指连续性尝试+字典+自动化

字典:

1、常用的账号密码

2、网上已泄露的账号密码

3、用特定字符按照指定的规则进行排列组合生成的密码(如:姓名+生日)

(注:如果网站没有对登录接口实施防爆力破戒的措施,或实施不合理的措施,则该网站有暴力破解漏洞,尽管暴力破解成功率不是100%,也应注意防范!)

二、实验环境:

Firefox浏览器,burp suite工具,靶机系统Pikachu,PHP study

三、Burp Suite功能基础介绍:

1、Proxy:监听端口,处理浏览器

2、Intruder:改变变量,用于暴力破解,设置攻击目标,选择攻击模式。

①Sniper:狙击手,默认每次只能有一个变量进行攻击。

②Battering ram:冲撞车。可选多个变量同时替换,但都只用同一个字典。

③Ptichfork:草叉型,可选多个变量,每个变量一个字典,然后一一对应实验。

④Cluster bomb:焦束炸弹,可选多个变量,每个变量一个字典,然后交叉组合进行实验。(此模式成功率最大)

四、步骤:

1、选中Pikachu的暴力破解,在登陆窗口随意输入账号密码,点击登陆,观察回复结果2、并同时点击burp suite→proxy→HTTP history,找到刚刚访问记录,右键选中,发送至intruder,打开intruder,点击positions,选择适合的攻击模式。

3、选择需要替换的变量(“add”添加,“clear”清除)

4、点击payloads,选择变量1、2、3…

5、点击payload type,选择字典类型,(第一个选项是手动添加,第二个tuntinr file是字典导入),点击select file,选择文件。

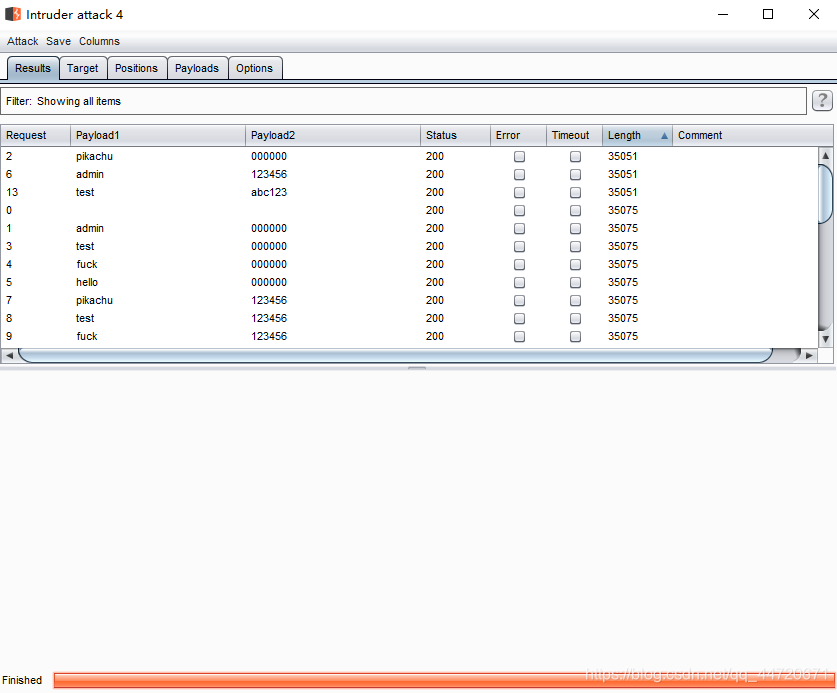

6、Grep-math:将登陆失败的标志复制到框中,选中flag(可将失败记录与成功记录区分开,提高效率),进行攻击,没有“对号”的是成功的。

(注:成功和失败的数据包长度不同,这也是一个区分方式!)

7、number of threads是并发数,number of retrie on network是重试次数,pause before是重试次数(这些选择默认即可)

8、点击Arrack,开始攻击

最上面三个长度相同的是正确账号密码

【注:对字典的要求,其保存路径必须是英文,账号密码后面不能有空格,否则空格也被认为是其一部分!!!】

个人理解:其实暴力破解并不是什么很难的东西,只是机器自动将一些常用的账号密码一个一个实验罢了。