author:criedcat

本文简单写一些burp暴力破解的文章来提交博客。技术有限,我就写一些主要的操作技巧。

本来我是做一道CTF题目才和一个老师学得的burp的暴力破解,最终,因为有些题目确实是并非是熟练使用工具就能解决的,有时候,我们要自写python的脚本,下载,引用一些库,我们才能解决一些CTF真正考验技术的题目。

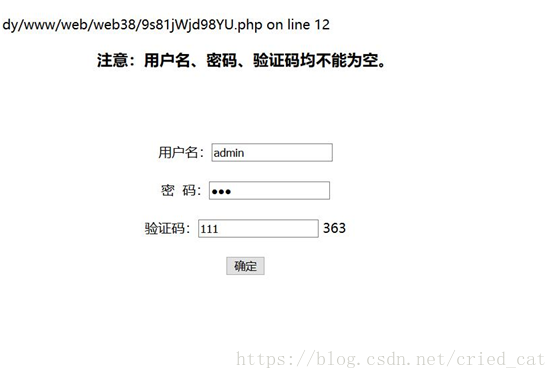

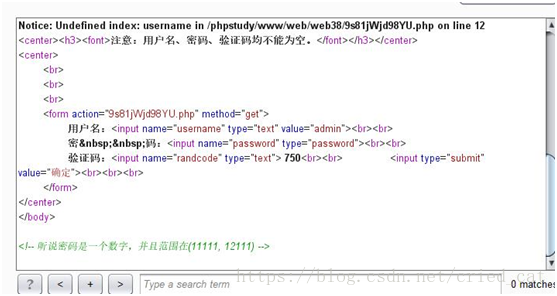

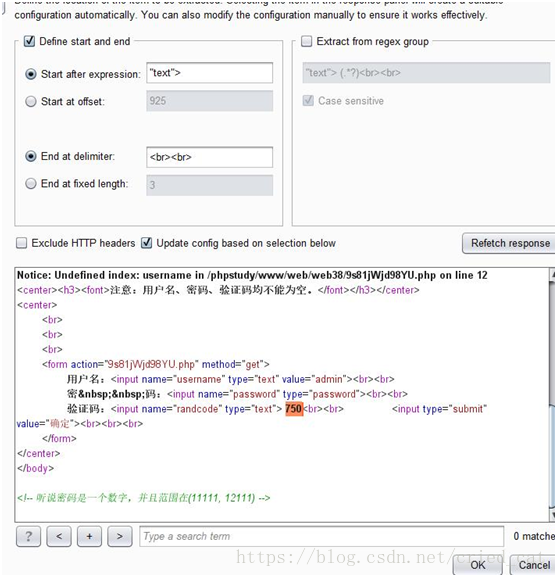

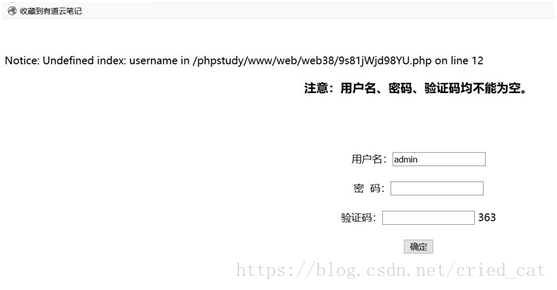

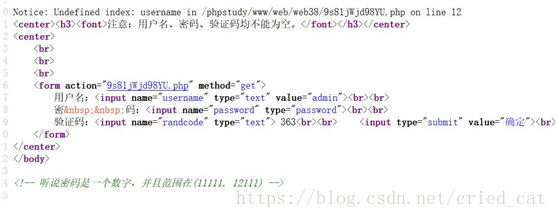

要求:爆破页面,没有数据库查不出后重定向到陌生页面的行为;验证码低级(本文的实验是,验证码是文本类型且直接在html中)

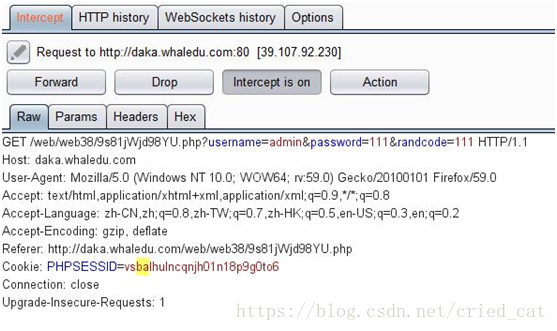

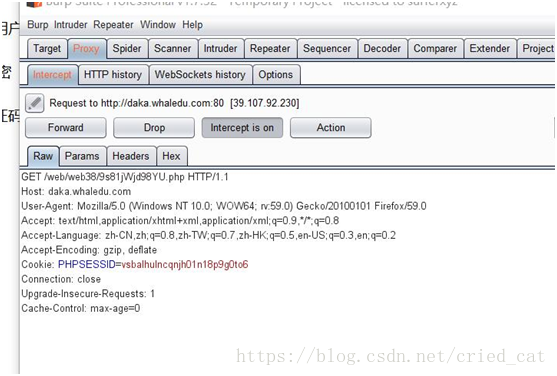

开始抓包,千万记得,这时候是把登陆页面刷新,而不是点击确定。我们就看到burp已经抓好包了。

随便写一些东西

?username=admin&password=111&randcode=111

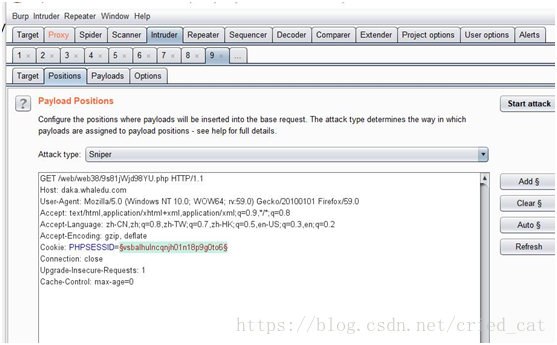

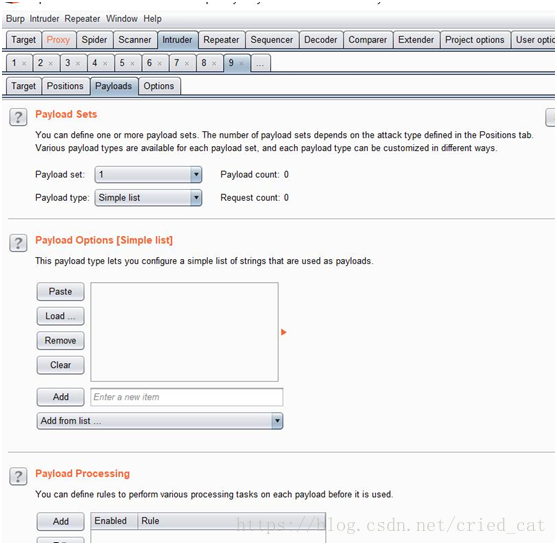

把pwd和randcode加上双$就行

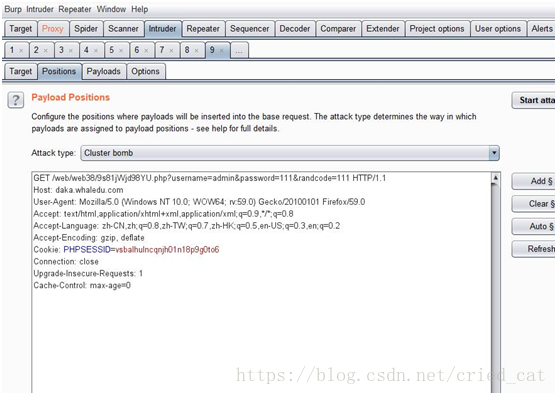

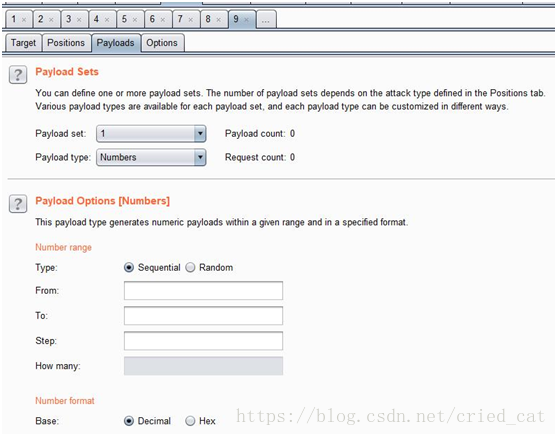

把sniper改为cluster bomb(英文是集束炸弹的意思,网安世界里它怎么翻译的我不知道)

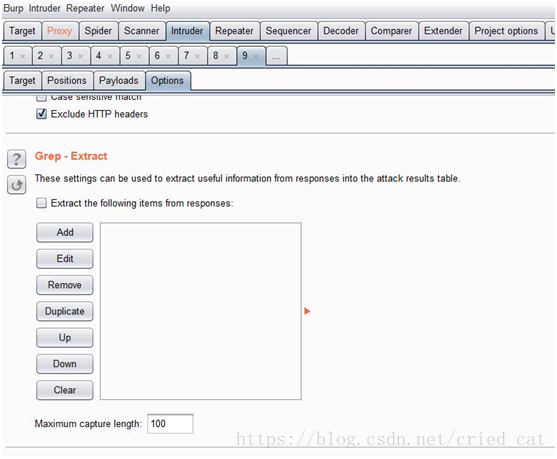

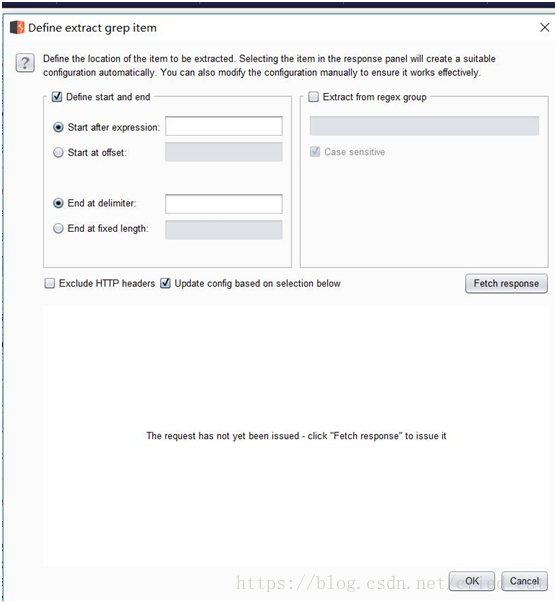

点击add

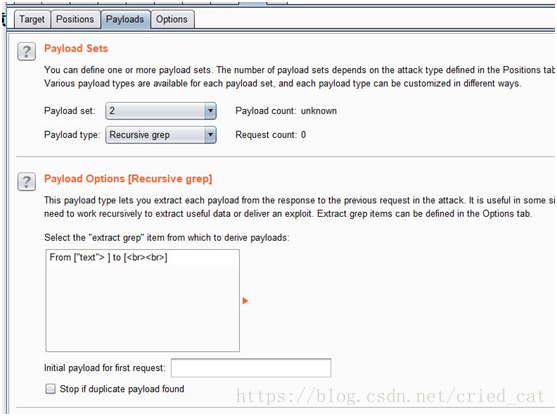

就是这个。

就是这个。