学习Pikachu之绕过验证码

验证码的用途:防止暴力破解(机器恶意注册)

一、不安全的验证码——on client(只在前端处理)绕过

步骤:

1、打开burp suite,打开PHP study,打开Pikachu,点击on client选项

2、输入一次正确的验证码,随意输入账号密码,进行抓包。

3、选中,右键发送至repeater

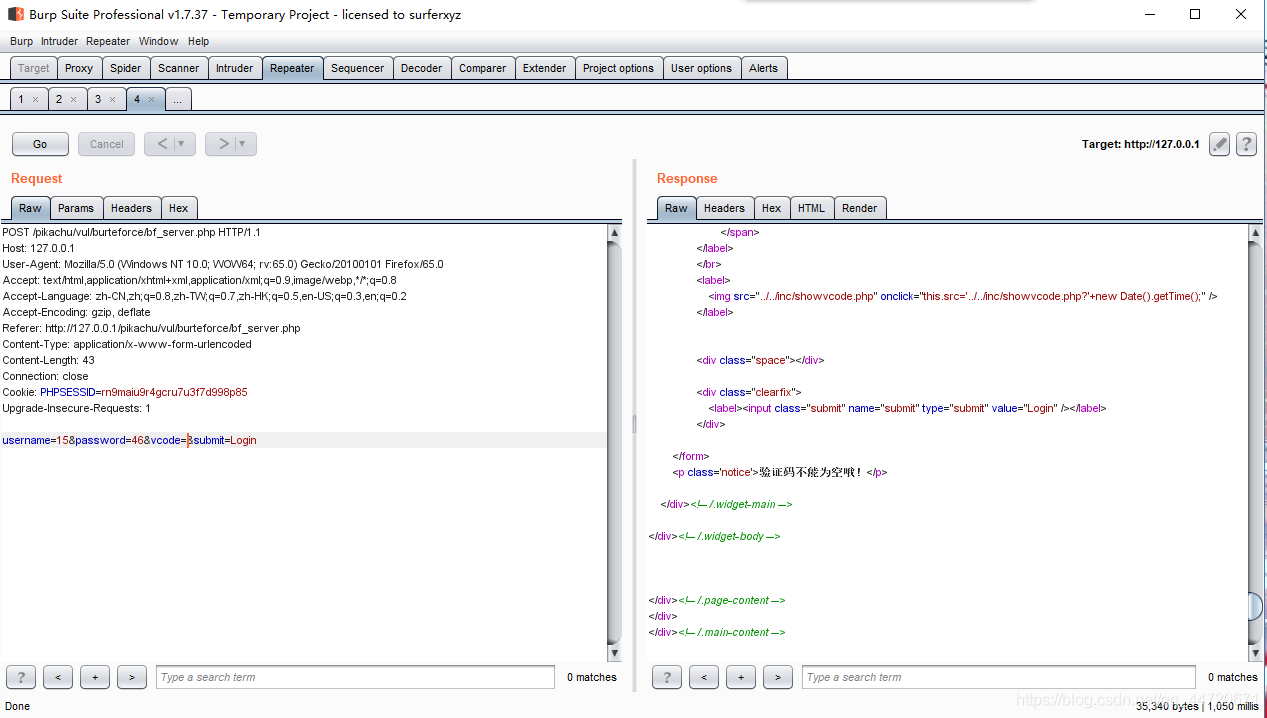

4、点击raw,随意改一下验证码,点击“go”,若出现用户名或密码错误,而不是验证码错误,则验证码只在前端处理,将地址发到intruder,直接暴力破解,无需考虑验证码。

(此类型的验证码只是唬人)

如图:

用户名或密码不正确

二、绕过on server(在后台处理)

一般来说,后台处理检验的验证码十分可靠,但也有漏洞可以利用。

产生漏洞的原因:

①在后台无过期销毁程序,可长期使用

②检验不严格,程序出现逻辑问题

③验证码太过简单,有规律,易被猜解

步骤:

1、同on client一样,在repeater中进行检验,若显示验证码错误,则是在后台进行处理

2、再刷新一个验证码,在repeater中修改,观察是否能重复利用,若能,在tintruder中输入正确的验证码,再进行暴力破解。

如图:

验证码不正确

预习SQL注入:

SQL注入是web开发中最常见的一种安全漏洞,可以从数据库中获取敏感信息或者执行一些恶意操作,甚至可获得数据库以及系统的最高权限

原理:SQL注入是利用现有应用程序,将恶意的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入恶意SQL语句得到一个存在安全漏洞的网站上的数据库,导致改变了程序的原始SQL逻辑,从而按照设计者意图去执行SQL语句。