摘要:

需下载的资源:

pikachu源码下载地址:http://github.com/zhuifengshaonianhanli/pikachu

实验环境介绍:

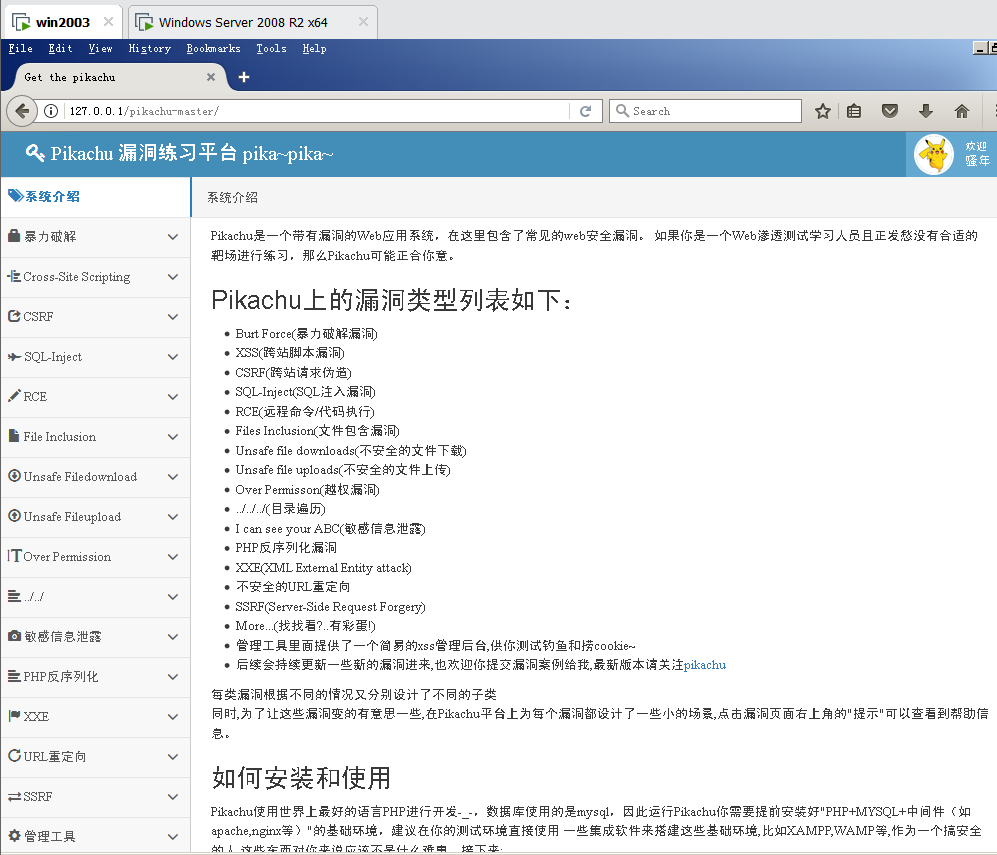

本地搭建 在集成环境phpStudy下,将pikachu源码放在WWW文件夹中,打开浏览器url中输入:http://127.0.0.1/pikachu-master/即可。

主要工具:burp suite

【

Burpsuite介绍:

一款可以进行再WEB应用程序的集成攻击测试平台。

常用的功能:

抓包、重放、爆破

】

配置完毕进入页面显示:

然后就可以开始学习了!

简介:

暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间,所以断定一个系统是否存在暴力破解漏洞,其条件也不是绝对的。 我们说一个web应用系统存在暴力破解漏洞,一般是指该web应用系统没有采用或者采用了比较弱的认证安全策略,导致其被暴力破解的“可能性”变的比较高。 这里的认证安全策略, 包括:

1.是否要求用户设置复杂的密码;

2.是否每次认证都使用安全的验证码(想想你买火车票时输的验证码~)或者手机otp;

3.是否对尝试登录的行为进行判断和限制(如:连续5次错误登录,进行账号锁定或IP地址锁定等);

4.是否采用了双因素认证;

…等等。

千万不要小看暴力破解漏洞,往往这种简单粗暴的攻击方式带来的效果是超出预期的!

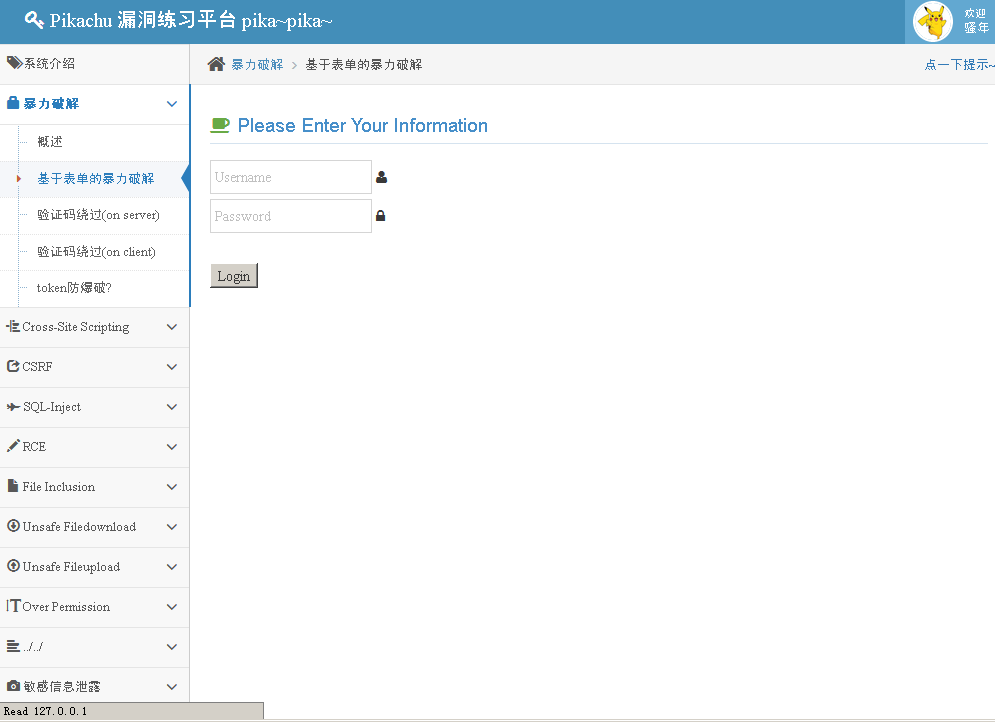

基于表单的暴力破解:

进入暴力破解的子选项:基于表单的暴力破解。我们可以看到如下界面

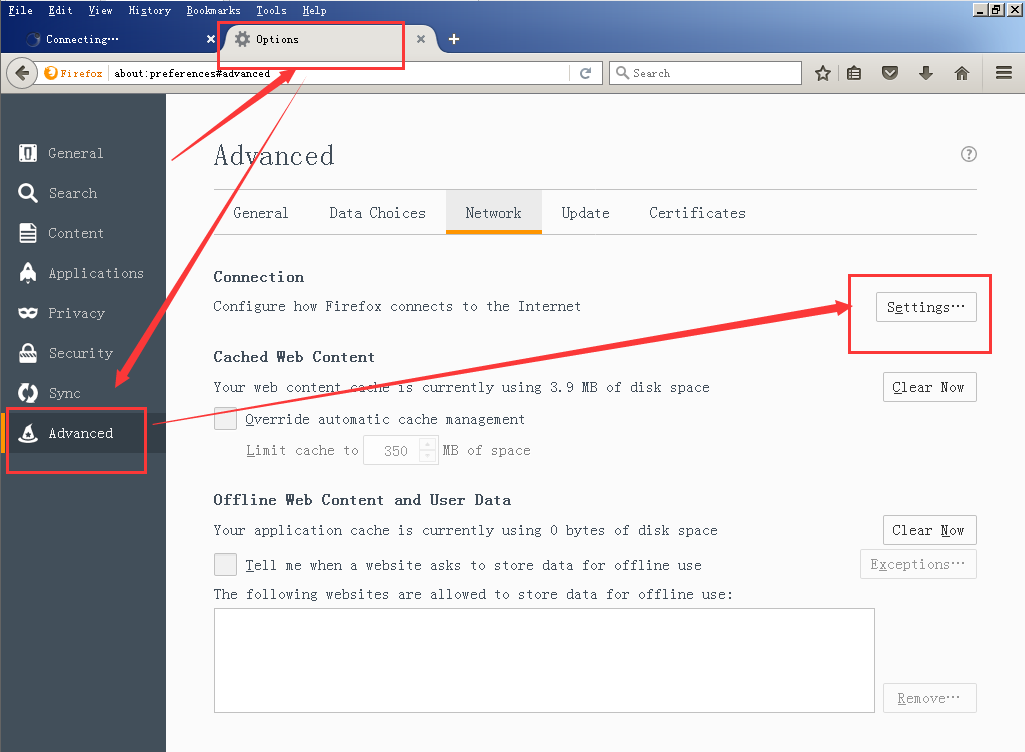

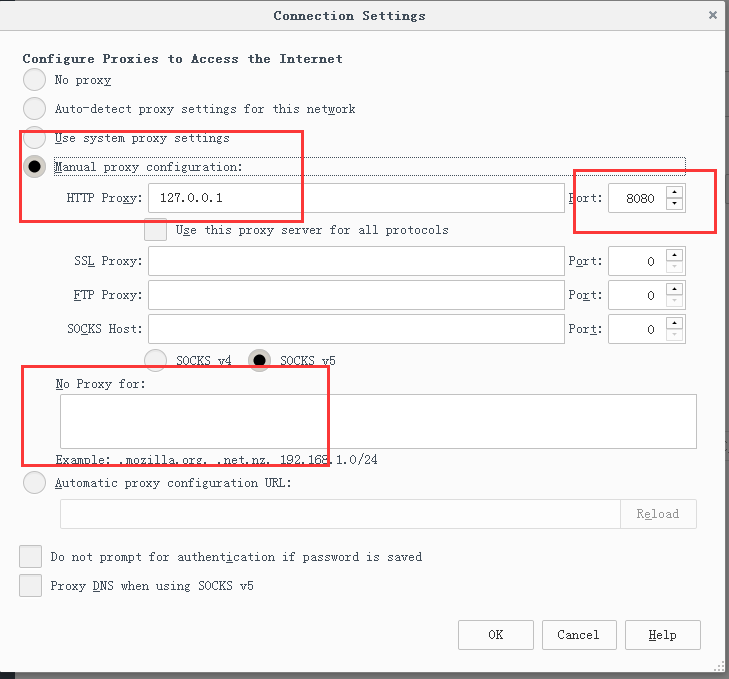

步骤一:将浏览器的连接设置设置为手动配置代理,端口号8080,将不使用代理清空

步骤二:.在输入框随意输入用户名和密码,然后抓包,点击send to intruder

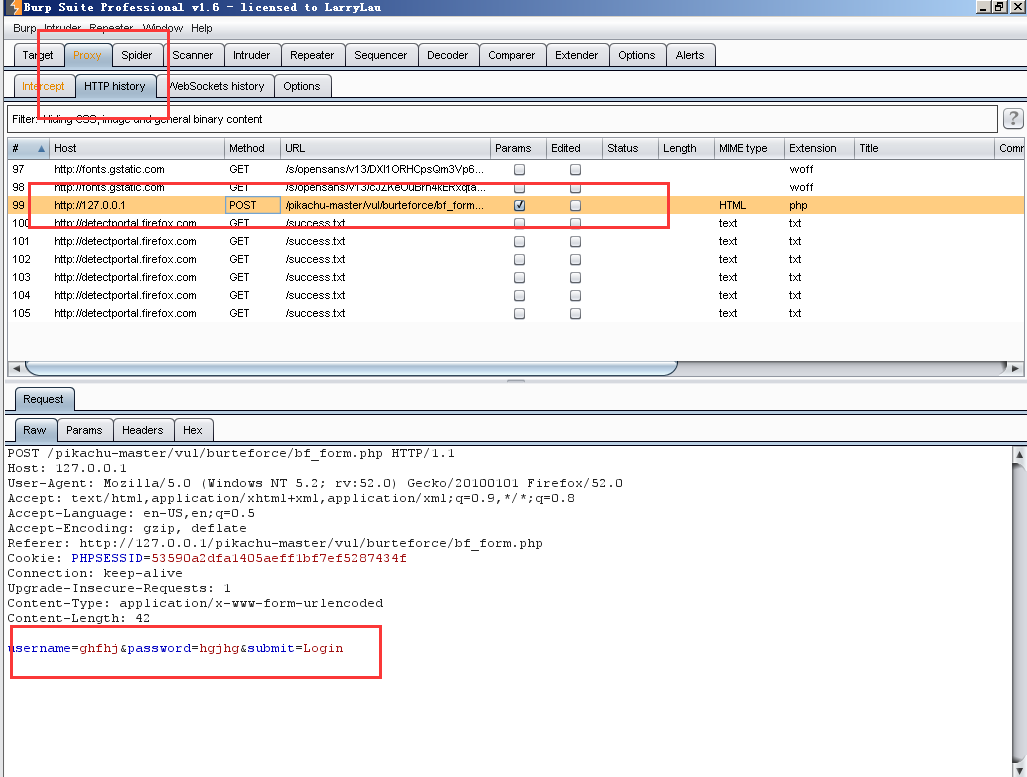

步骤三:查看HTTP history,确认抓到包

步骤四:将正确的抓包发送给Intruder

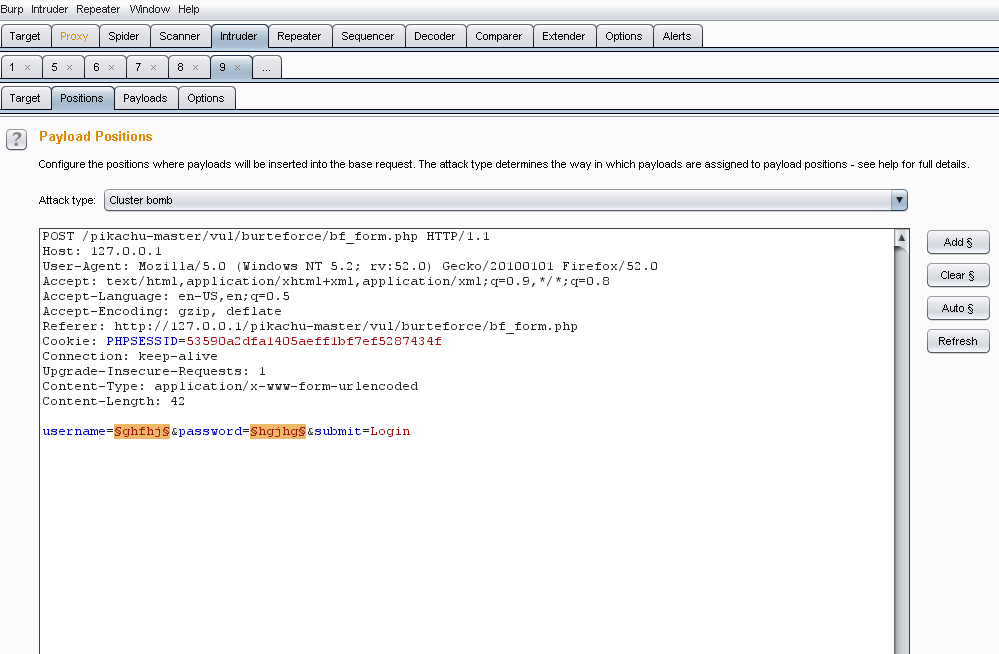

步骤五:在intruder页面中,点击positions,配置变量。先点击clear $清除变量,然后选中用户名和密码,点击add $添加变量,攻击方式为 cluster bomb

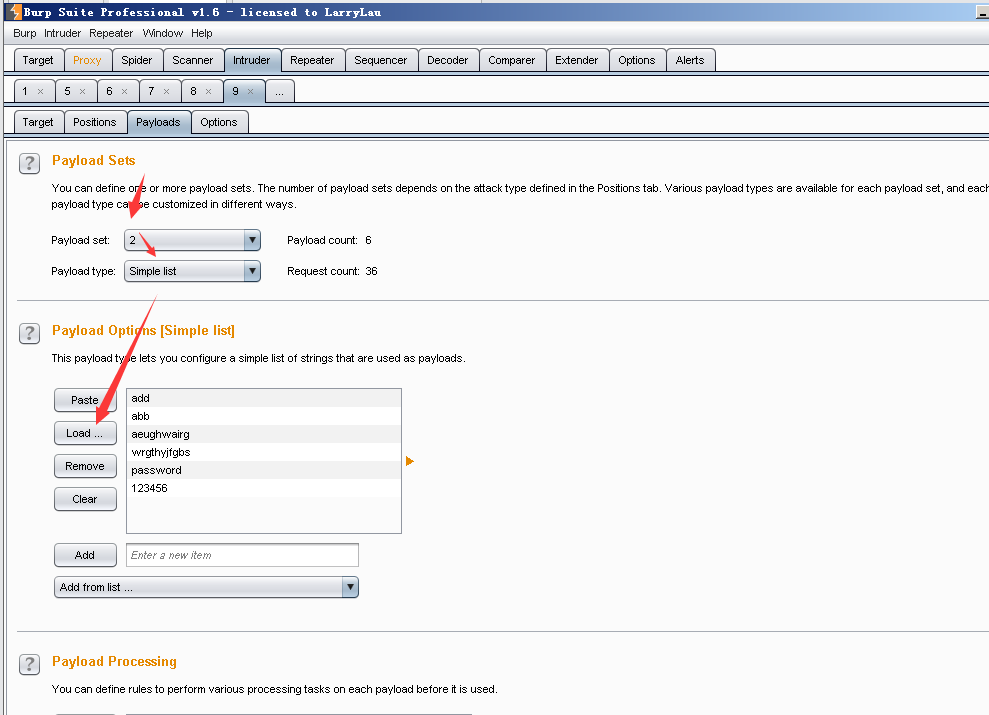

步骤六:点击payloads,配置字典。

payload set对指定变量设置。

payload type指定payload类型,这里选择simple list。

选择payload set 1在payload options中添加列表,这里演示所以添加少量,同样在payload set 2添加密码列表。然后点击start attack。

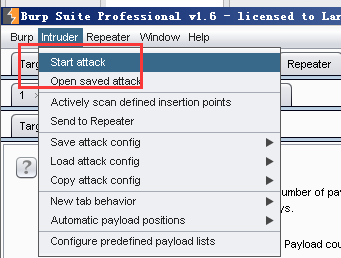

步骤七:开始破解

最后根据Length的值不同,可找到正确数据

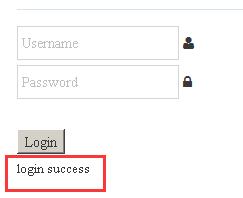

步骤八:验证一下

哒哒哒~成功!!pikachu较dwva来说更为简单直接一点,其实操作步骤都是一样的,我为什么再写一遍呢~是为了更好的巩固啦!