暴力破解原理:

攻击者使用自己具有的用户名和密码的字典,一个个去尝试是否可以登录成功。

暴力破解的防御:

首先增加密码的复杂性可以增加破解的难度(大小写混合加上数字并且有足够的密码长度)这样就比较安全。增加验证码(人脸识别的验证、滑块验证码)主要是为了让人方便,而且让机器难受。只要机器无法自动的识别,那么就无法进行流量无限刷。设置一个输入密码多次错误后 禁止再输入密码。

一、漏洞靶场

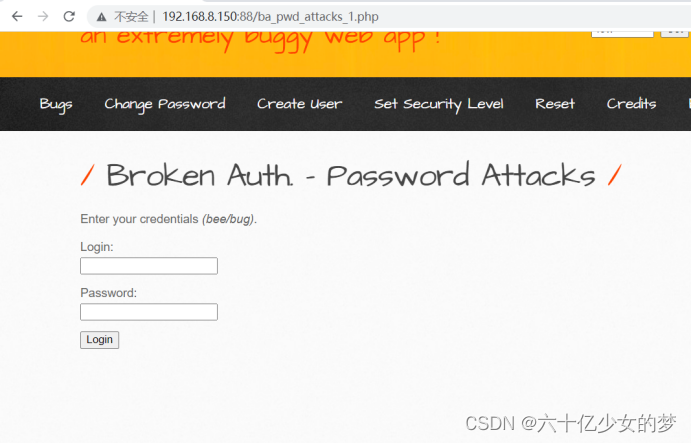

进入bWAPP靶场,选择Broken Auth-Password Attacks 进入关卡

二、漏洞复现

1、在登录框内任意输入数字点击Login,我们抓取此时的数据包。(我这里使用的是burpsuite)

2、抓取到数据包后,将此数据包发送到Intruder模块,我们先点击clear来清楚默认选择payload。

选中我们需要爆破的Login与password位置,点击Add。

3、因为我们需要爆破两个位置,攻击模式要选择集束炸弹模式。

4、接下来分别对两个payload位置进行配置。点击payloads选项进行配置,首先设置第一个payload,对用户名进行爆破。(字典就是自己积累的了,这里因为已经账号,为了加速实验便自己增加的。)

5、然后在pouload set选项中下拉选择第二个payload,对密码进行爆破。

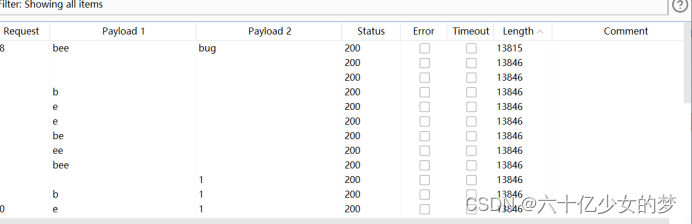

6、此时我们就完成了所以准备工作,点击开始攻击,等待爆破结果,我们可以看一下返回长度不同的一项,就是我们需要的账号:bee 密码:bug