一.常用安全工具的使用

1.Nessus

Nessus是免费网络漏洞扫描器,它可以运行于几乎所有的UNIX平台之上。它不仅能永久升级,还免费提供多达11000种插件(但需要注册并接受EULA-acceptance--终端用户授权协议)。它的主要功能是远程或本地(已授权的)安全检查,客户端/服务器架构,GTK图形界面,内置脚本语言编译器,可以用其编写自定义插件,或用来阅读别人写的插件。

2.Wireshark

Wireshark是一款非常棒的Unix和Windows上的开源网络协议分析器。它可以实时检测网络通讯数据,也可以检测其抓取的网络通讯数据快照文件。可以通过图形界面浏览这些数据,可以查看网络通讯数据包中每一层的详细内容。Wireshark拥有许多强大的特性:包含有强显示过滤器语言和查看TCP会话重构流的能力;它更支持上百种协议和媒体类型。

3.Snort

一款广受欢迎的开源IDS(Intrusion Detection System)(入侵检测系统)工具。这款小型的入侵检测和预防系统擅长于通讯分析和IP数据包登录(packet logging)。Snort除了能够进行协议分析、内容搜索和包含其它许多预处理程序,还可以检测上千种蠕虫病毒、漏洞、端口扫描以及其它可疑行为检测。Snort使用一种简单的基于规则的语言来描述网络通讯,判断对于网络数据是放行还是拦截,其检测引擎是模块化的。用于分析Snort警报的网页形式的引擎 Basic Analysis and Security Engine (BASE)可免费获得。开源的Snort为个人、小企业、集团用户提供良好的服务。

4.Netcat

这个工具可以读和写经过TCP或UDP网络连接的数据。它被设计成一个可靠的可以被其它程序或脚本直接和简单使用的后台工具。同时,它也是一个功能多样的网络调试和检查工具,因为它可以生成几乎所有您想要的网络连接,包括通过端口绑定来接受输入连接。Netcat最早由Hobbit在1995年发布,但在其广为流传的情况下并没有得到很好的维护。这个简单易用的工具促使了很多人写出了很多其它Netcat应用,其中有很多功能都是原版本没有的。其中最有趣的是Socat,它将Netcat扩展成可以支持多种其它socket类型,SSL加密,SOCKS代理,以及其它扩展的更强大的工具。

5.Metasploit

它是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

Metasploit的设计初衷是打造成一个攻击工具开发平台,本书稍后将讲解如何开发攻击工具。然而在目前情况下,安全专家以及业余安全爱好者更多地将其当作一种点几下鼠标就可以利用其中附带的攻击工具进行成功攻击的环境。

二.Wireshark的使用基础教程

1.页面功能简介

主界面中,波动的线代表网卡传输信息的波动,以实际网卡为准。如图:

2.封包列表,表示所有捕获的数据包。这里可以观察到发送方的IP地址,接收方的IP地址,协议端口号,以及封包内容。如图:

3.封包列表信息中显示被选中项目的详细信息,信息按照不同OSI layer进行分组,可以分别点开查看。如图:

4.解析器,在Wireshark中也被叫做16进制数据查看面板。显示内容与封包详细信息中相同,只是以16进制的格式或者二进制的格式显示,右键在解析器空白处单击,即可切换以16进制或者二进制格式显示。如图:

5.从左到右,分别为启动按钮,停止按钮,重新启动按钮,网卡接口设置按钮。如图:

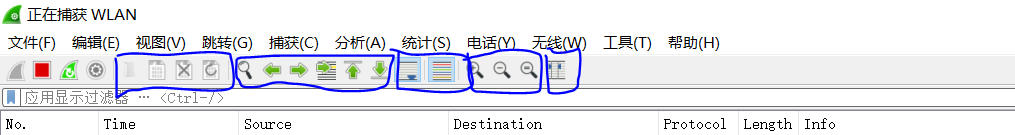

6.图中分5个矩形将按钮分组,从左到右分别为:第一个分组,捕获的数据包文件操作。第二个分组,数据包的组操作。第三个分组,捕获的数据包滚动并将不通的协议进行颜色标注。第四个分组,调整文字大小。第五个分组自动选择合适的距离完整显示封包列表的各项内容。如图:

7.显示过滤器,它是wireshark特别重要的功能,有了它就可以通过特定过滤规则让wireshark只显示我们需要查看的数据包。如图:

8.windows打开cmd,运行命令ping baidu.com -t,如图:

9.点击捕获选项,选择为当前连接的wlan,点击开始捕获,一段时间后停止捕获,通过过滤器即可完整看到icmp协议的ping baidu包,如图:

wireshark统计功能介绍

10.正常流程完成wlan抓包,菜单栏中选择“统计”—〉“捕获文件属性”;弹出“捕获文件属性”对话框。显示捕获文件的一般信息,第一个包和最后一个包的时间戳,以及文件捕获于哪一个接口;在定义过滤条件的时候,将显示过滤后的数据,以及平均报文数,字节数。如图:

11.关闭“捕获文件属性”对话框,选择“统计”—>“协议分级”;协议分级统计窗口显示为,捕捉文件包含的所有协议和树状分支。分组百分比永远参照的是相同协议层。如图:

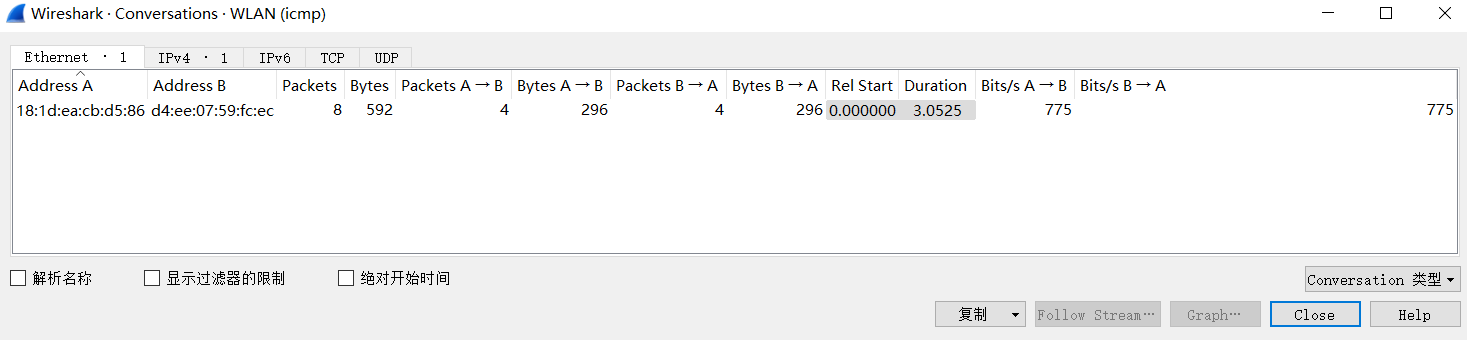

12.关闭协议分级统计对话框,选择“统计”→“对话”;通过选项卡选择,即可调整显示的数据。第一层为以太网统计数据,第二到三层为IPv4和IPv6统计数据。第四层和第五层为TCP和UDP统计数据。右下角的选项卡还可以选择更多选项,如图:

13.关闭conversations对话框,在菜单栏中选择“统计”→“Http”→“请求”;通过对话框可以观察到,所有的http请求数据统计结果。如图:

wireshark显示过滤器介绍

14.显示过滤器为了进行分析帮助,将不需要或者是已经排除的数据包进行显示屏蔽。

15.显示过滤器是在已经捕获的数据包中进行查找然后根据定义的表达式进行区别显示。

16.显示过滤器是一种更为强大(复杂)的过滤器。

17.它允许您在日志文件中迅速准确地找到所需要的所有记录。通常经过捕捉过滤器过滤后的数据还是很复杂。此时您可以使用显示过滤器进行更加细致的查找。

18.它的功能比捕捉过滤器更为强大,而且在您想修改过滤器条件时,并不需要重新捕捉一次。

19.过滤器语法结构

|语法:| Protocol |Direction |Host(s) |Value |Logical Operations |Other expression|

|例子: |tcp |dst |10.1.1.1 |80 |and |tcp dst 10.2.2.2 3128

示例:

(host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8

捕捉IP为10.4.1.12或者源IP位于网络10.6.0.0/16,目的IP的TCP端口号在200至10000之间,并且目的IP位于网络 10.0.0.0/8内的所有封包。

最简单的显示过滤器可基于协议,应用,域名或者字符进行编写。对大小写敏感,绝大多数简单的显示过滤器表达式由小写字母组成。

wireshark自带快捷显示过滤器语法支持