一、国内外著名黑客信息

1.国外著名黑客

凯文·米特尼克(Kevin Mitnick)被称为世界上“头号电脑黑客”。

其实他的技术也许并不是黑客中最好的,甚至相当多的黑客们都反感他,认为他 是只会用攻击、不懂技术的攻击狂,但是其黑客经历的传奇性足以让全世界为之震惊,也使得所有网络安全人员丢尽面子。

主要成就:他是第一个在美国联邦调查局“悬赏捉拿”海报上露面的黑客。15岁的米特尼克闯入了“北美空中防务指挥系统”的计算机主机内,他和另外一些朋友翻遍了美国指向前苏联及其盟国的所有核弹头的数据资料,然后又悄无声息地溜了出来。

这件事对美国军方来说已成为一大丑闻,五角大楼对此一直保持沉默。事后,美国著名的军事情报专家克赖顿曾说:“如果当时米特尼克将这些情报卖给克格勃,那么他至少可以得到50万美元(大约310万人民币)的酬金。而美国则需花费数十亿美元来重新部署。”

FBI甚至认为其过于危险,收买了米特尼克的一个最要好的朋友,诱使米特尼克再次攻击网站,以便再次把他抓进去。结果——米特尼克竟上钩了,但毕竟这位头号黑客身手不凡,在打入了联邦调查局的内部后,发现了他们设下的圈套,然后在追捕令发出前就逃离了。通过手中高超的技术,米特尼克甚至在逃跑的过程中,还控制了当地的电脑系统,使得以知道关于追踪他的一切资料。

他虽然只有十几岁,但却网络犯罪行为不断,所以他被人称为是“迷失在网络世界的小男孩”。

米特尼克的圣诞礼物来自联邦通信管理局(FCC)。FCC决定,恢复米特尼克的业余无线电执照。从13岁起,无线电就是米特尼克的爱好之一。他仍然用自制电台和朋友通话。他认为,正是这一爱好引发了他对计算机黑客这个行当的兴趣。不过,这份执照恢复得也并不轻松,他必须交付高达1.6万美元(大约9.9万人民币)的罚款。“这是世界上最贵的一份业余无线电执照,米特尼克说,‘不过我仍然很高兴。’”

巡游五角大楼,登录克里姆林宫,进出全球所有计算机系统,摧垮全球金融秩序和重建新的世界格局,谁也阻挡不了我们的进攻,我们才是世界的主宰。——凯文·米特尼克

2.国内著名黑客

张瑞冬:“捕获”马化腾微信账号与其谈笑风生

马化腾的微信账号被一位年轻的极客找出。被破解的是微信的漏洞,而破解技术帖最早由一位ID为 “only_guest”的网友发表在国内漏洞报告平台WooYun论坛。他的真名叫张瑞冬,只有21岁。

据《现代快报》报道,张瑞冬的破解过程前后不到1个小时,就是利用已知的绑定微信的电话号码,绕过验证码进行密码修改。通过几个试验证实之后,他通过WooYun论坛立刻向腾讯微信方面反映。晚上 12点多,“@腾讯应急安全响应中心”腾讯官方微博对此漏洞进行转发确认,承认了张瑞冬所做的补漏工作。

这是一位自学成才的极客:14岁就在黑客网站做管理员,中学毕业以后就出来从事网络安全工作,21岁的他已经正式工作四年。至于为什么乐意查找漏洞,他觉得自己把漏洞找出来,能让互联网产品更完善。

短短两年时间,张瑞冬已经在WooYun论坛提交了62个漏洞。而出于保护隐私的需要,对于一般漏洞他都是拿自己的账户作为试验对象。出现类似于微信这样涉及公共信息的,一旦证实漏洞存在,他会立即向厂家反映。

二、常用安全工具的使用

1.Nessus

Nessus是免费网络漏洞扫描器,它可以运行于几乎所有的UNIX平台之上。它不仅能永久升级,还免费提供多达11000种插件(但需要注册并接受EULA-acceptance--终端用户授权协议)。它的主要功能是远程或本地(已授权的)安全检查,客户端/服务器架构,GTK图形界面,内置脚本语言编译器,可以用其编写自定义插件,或用来阅读别人写的插件。

2.Wireshark

Wireshark是一款非常棒的Unix和Windows上的开源网络协议分析器。它可以实时检测网络通讯数据,也可以检测其抓取的网络通讯数据快照文件。可以通过图形界面浏览这些数据,可以查看网络通讯数据包中每一层的详细内容。Wireshark拥有许多强大的特性:包含有强显示过滤器语言和查看TCP会话重构流的能力;它更支持上百种协议和媒体类型。

3.Snort

一款广受欢迎的开源IDS(Intrusion Detection System)(入侵检测系统)工具。这款小型的入侵检测和预防系统擅长于通讯分析和IP数据包登录(packet logging)。Snort除了能够进行协议分析、内容搜索和包含其它许多预处理程序,还可以检测上千种蠕虫病毒、漏洞、端口扫描以及其它可疑行为检测。Snort使用一种简单的基于规则的语言来描述网络通讯,判断对于网络数据是放行还是拦截,其检测引擎是模块化的。用于分析Snort警报的网页形式的引擎 Basic Analysis and Security Engine (BASE)可免费获得。开源的Snort为个人、小企业、集团用户提供良好的服务。

4.Netcat

这个工具可以读和写经过TCP或UDP网络连接的数据。它被设计成一个可靠的可以被其它程序或脚本直接和简单使用的后台工具。同时,它也是一个功能多样的网络调试和检查工具,因为它可以生成几乎所有您想要的网络连接,包括通过端口绑定来接受输入连接。Netcat最早由Hobbit在1995年发布,但在其广为流传的情况下并没有得到很好的维护。这个简单易用的工具促使了很多人写出了很多其它Netcat应用,其中有很多功能都是原版本没有的。其中最有趣的是Socat,它将Netcat扩展成可以支持多种其它socket类型,SSL加密,SOCKS代理,以及其它扩展的更强大的工具。

5.Metasploit

它是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

Metasploit的设计初衷是打造成一个攻击工具开发平台,本书稍后将讲解如何开发攻击工具。然而在目前情况下,安全专家以及业余安全爱好者更多地将其当作一种点几下鼠标就可以利用其中附带的攻击工具进行成功攻击的环境。

Wireshark的使用基础教程

1.页面功能简介

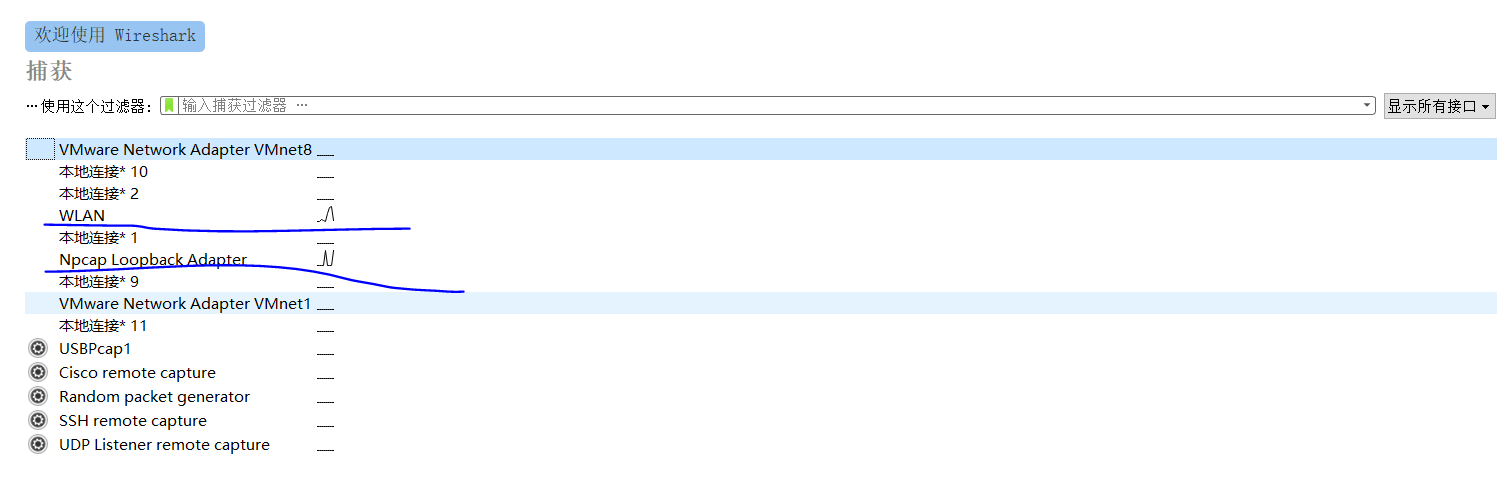

主界面中,波动的线代表网卡传输信息的波动,以实际网卡为准。如图:

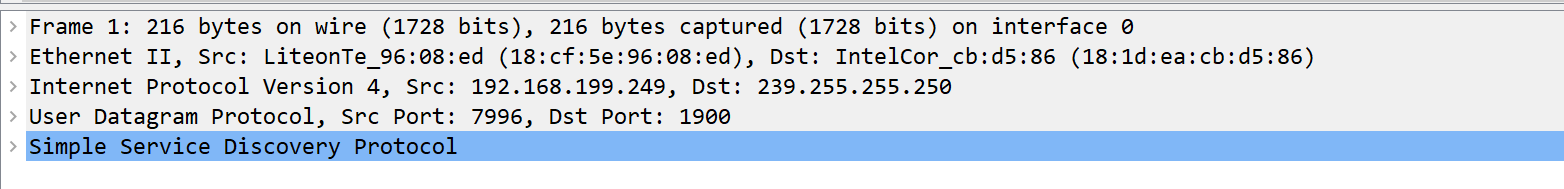

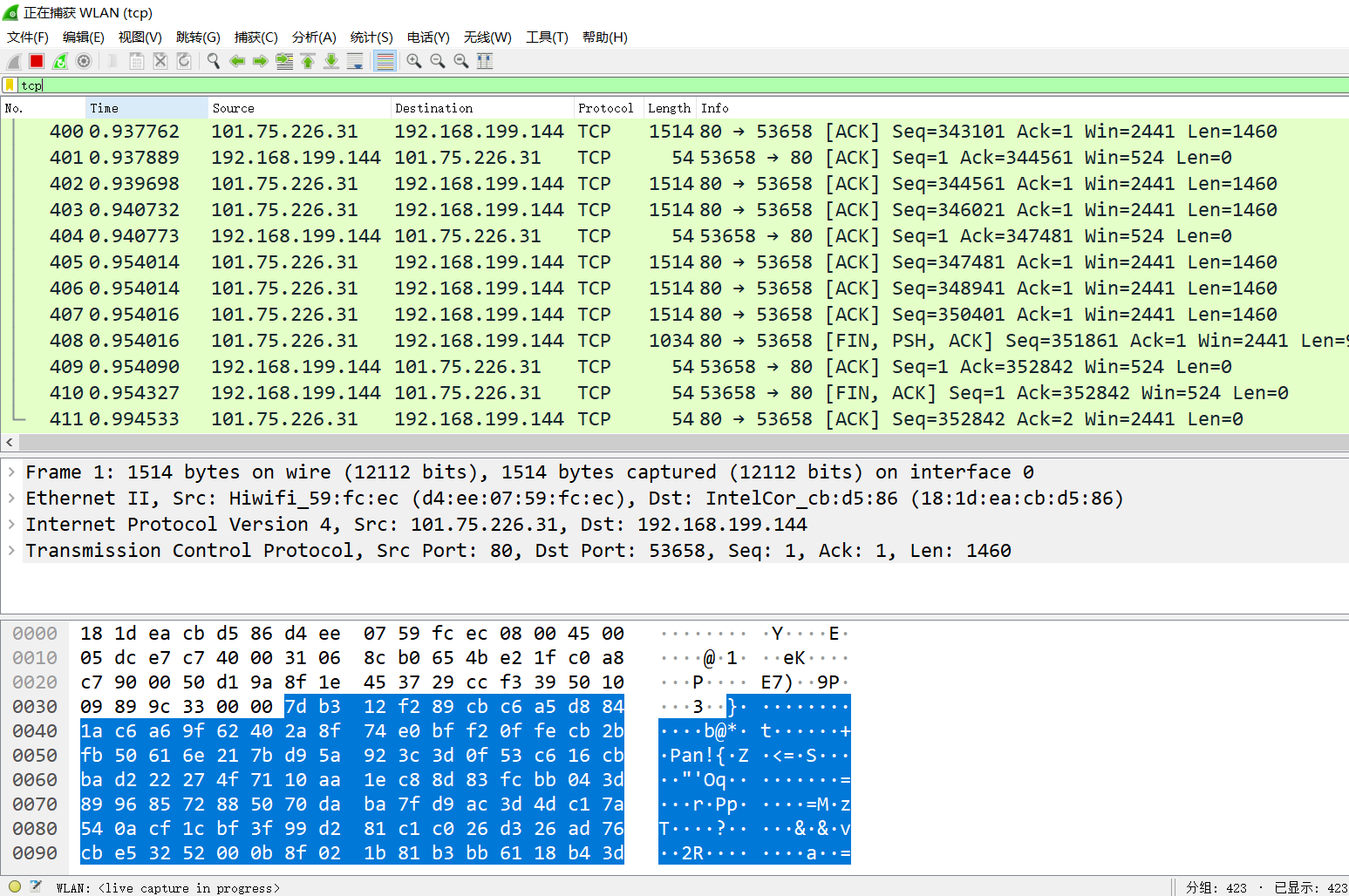

2.封包列表,表示所有捕获的数据包。这里可以观察到发送方的IP地址,接收方的IP地址,协议端口号,以及封包内容。如图:

3.封包列表信息中显示被选中项目的详细信息,信息按照不同OSI layer进行分组,可以分别点开查看。如图:

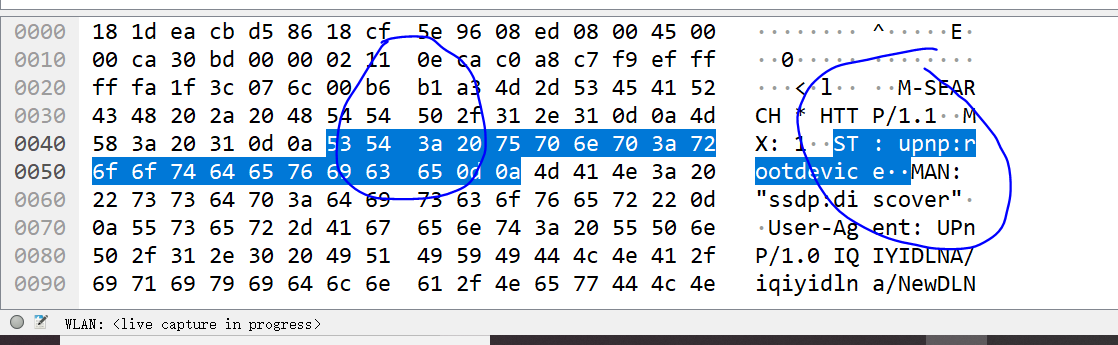

4.解析器,在Wireshark中也被叫做16进制数据查看面板。显示内容与封包详细信息中相同,只是以16进制的格式或者二进制的格式显示,右键在解析器空白处单击,即可切换以16进制或者二进制格式显示。如图:

5.从左到右,分别为启动按钮,停止按钮,重新启动按钮,网卡接口设置按钮。如图:

7.显示过滤器,它是wireshark特别重要的功能,有了它就可以通过特定过滤规则让wireshark只显示我们需要查看的数据包。如图:

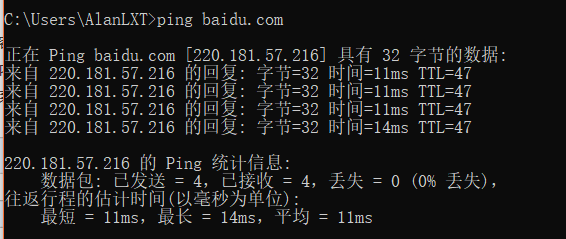

8.windows打开cmd,运行命令ping baidu.com -t,如图:

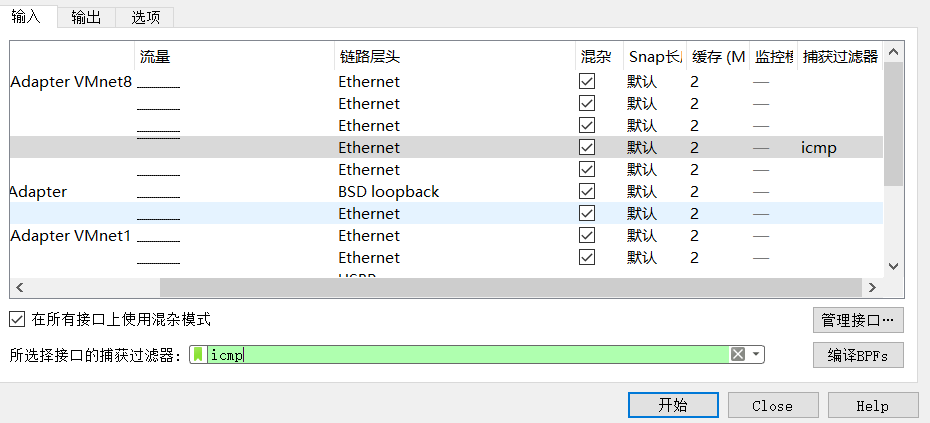

9.点击捕获选项,选择为当前连接的wlan,点击开始捕获,一段时间后停止捕获,通过过滤器即可完整看到icmp协议的ping baidu包,如图:

wireshark统计功能介绍

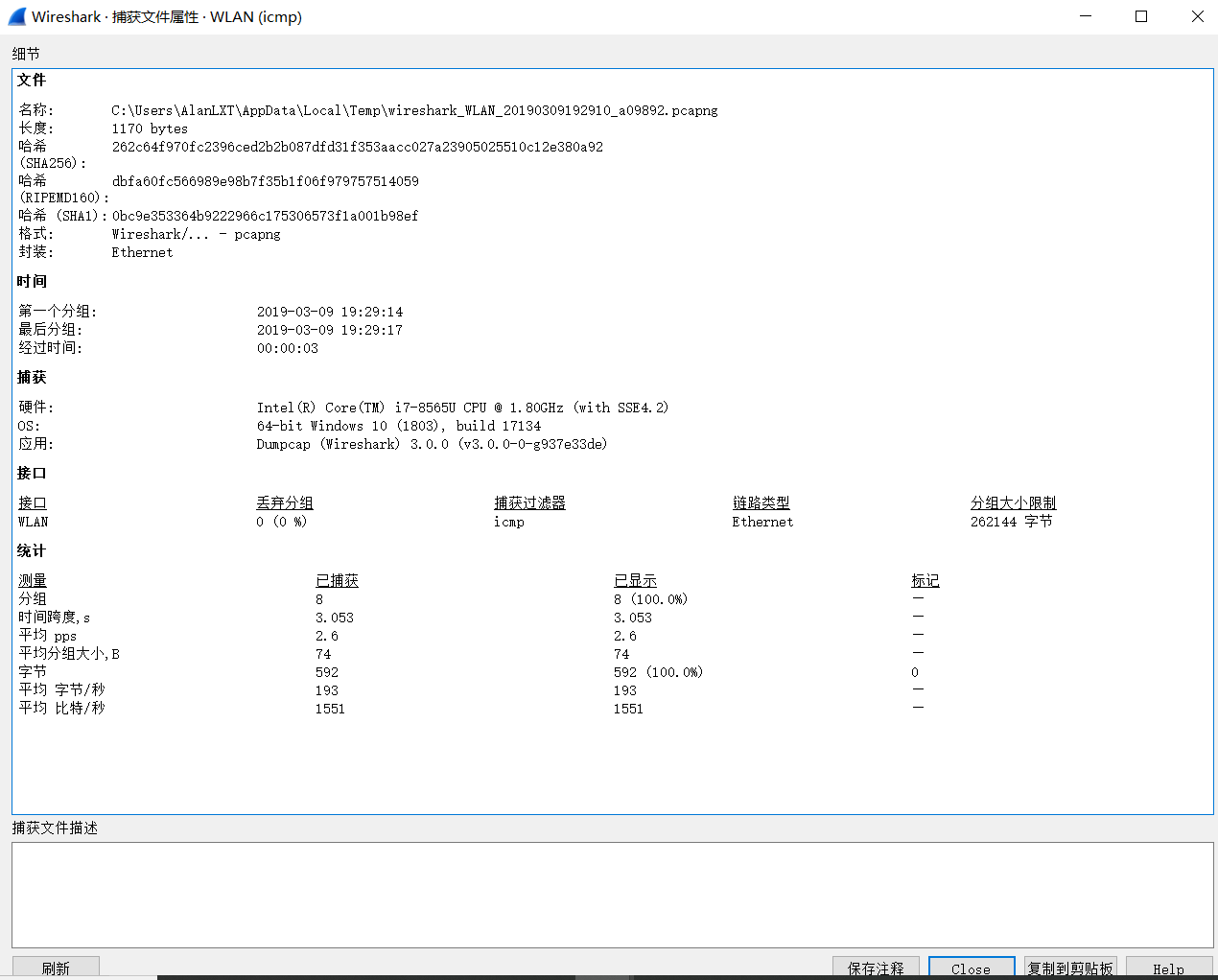

10.正常流程完成wlan抓包,菜单栏中选择“统计”—〉“捕获文件属性”;弹出“捕获文件属性”对话框。显示捕获文件的一般信息,第一个包和最后一个包的时间戳,以及文件捕获于哪一个接口;在定义过滤条件的时候,将显示过滤后的数据,以及平均报文数,字节数。如图:

11.关闭“捕获文件属性”对话框,选择“统计”—>“协议分级”;协议分级统计窗口显示为,捕捉文件包含的所有协议和树状分支。分组百分比永远参照的是相同协议层。如图:

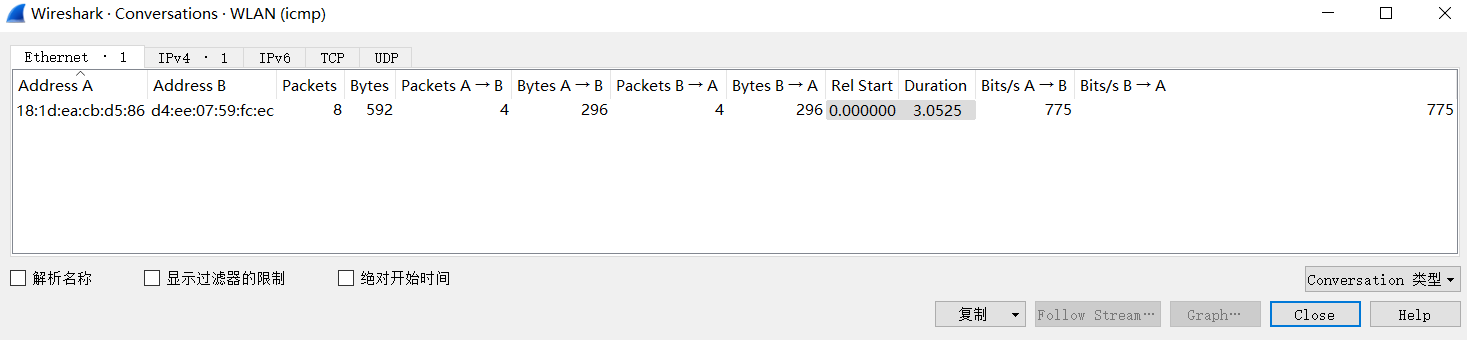

12.关闭协议分级统计对话框,选择“统计”→“对话”;通过选项卡选择,即可调整显示的数据。第一层为以太网统计数据,第二到三层为IPv4和IPv6统计数据。第四层和第五层为TCP和UDP统计数据。右下角的选项卡还可以选择更多选项,如图:

13.关闭conversations对话框,在菜单栏中选择“统计”→“Http”→“请求”;通过对话框可以观察到,所有的http请求数据统计结果。如图

wireshark显示过滤器介绍

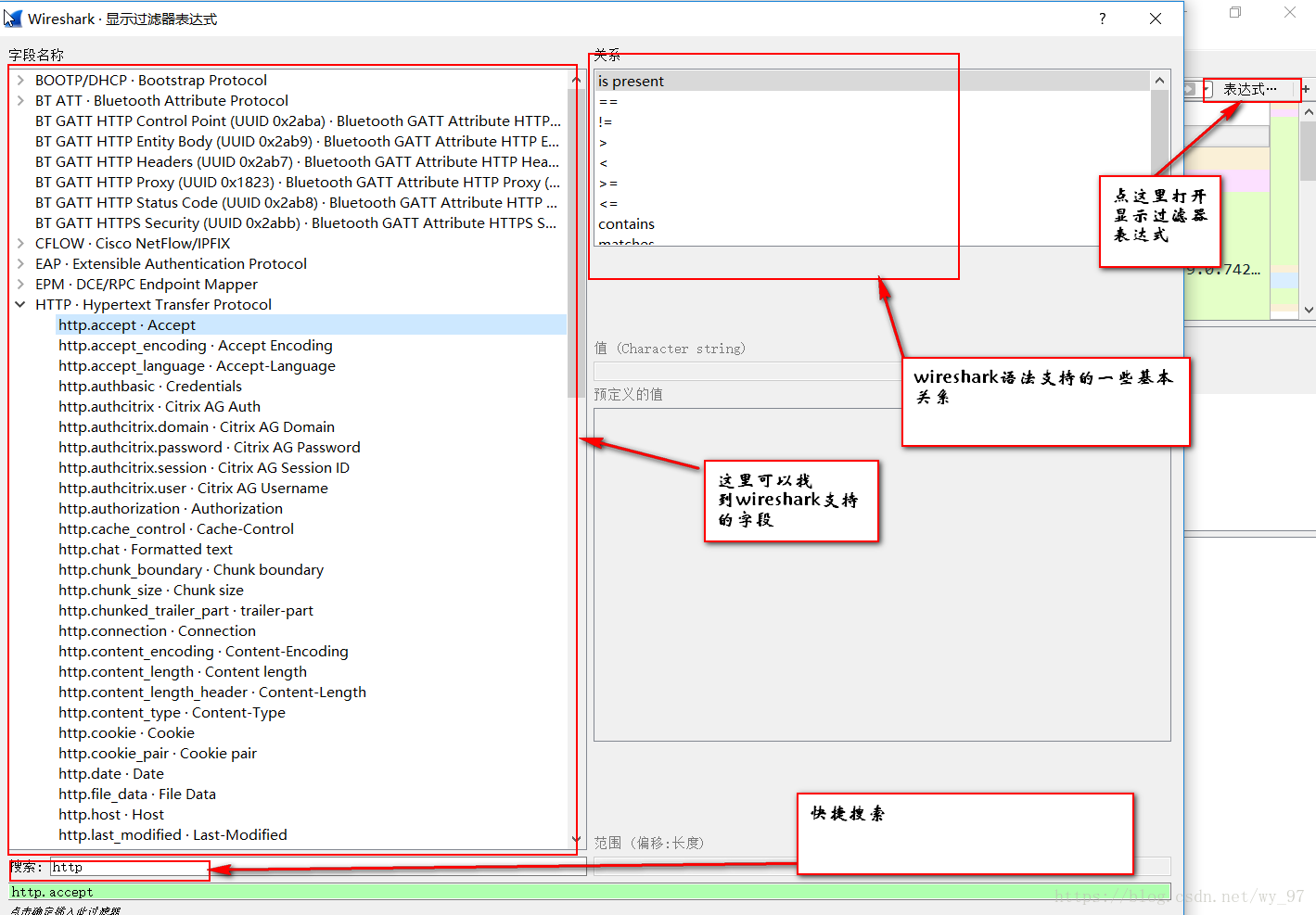

14.显示过滤器为了进行分析帮助,将不需要或者是已经排除的数据包进行显示屏蔽。

15.显示过滤器是在已经捕获的数据包中进行查找然后根据定义的表达式进行区别显示。

16.显示过滤器是一种更为强大(复杂)的过滤器。

17.它允许您在日志文件中迅速准确地找到所需要的所有记录。通常经过捕捉过滤器过滤后的数据还是很复杂。此时您可以使用显示过滤器进行更加细致的查找。

18.它的功能比捕捉过滤器更为强大,而且在您想修改过滤器条件时,并不需要重新捕捉一次。

19.过滤器语法结构

|语法:| Protocol |Direction |Host(s) |Value |Logical Operations |Other expression|

|例子: |tcp |dst |10.1.1.1 |80 |and |tcp dst 10.2.2.2 3128

示例:

(host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8

捕捉IP为10.4.1.12或者源IP位于网络10.6.0.0/16,目的IP的TCP端口号在200至10000之间,并且目的IP位于网络 10.0.0.0/8内的所有封包。

最简单的显示过滤器可基于协议,应用,域名或者字符进行编写。对大小写敏感,绝大多数简单的显示过滤器表达式由小写字母组成。

wireshark自带快捷显示过滤器语法支持

三、Kali学习

1.Kali的安装与介绍

根据视频并结合网上的教程,非常顺利的完成了Kali的安装。

2.KaliSecurity——基本配置

(1)安装VMTools

通过虚拟机自行安装VMTools,再将文件粘贴到主文件中,之后进行安装,安装完后就将安装文件删掉。VMTools的主要作用是便于与宿主机传输文件。

(2)更新系统

输入命令 nano /ect/apt/sources.list设置源,对源的内容进行更新:apt-get update。

对Kali进行清洁、更新、升级和发行版升级等操作:apt-get clenan && apt-get update && apt-get upgrade -y && apt-get dist-upgrade -y。

(3)设置VPN

在终端输入以下命令行,对软件包进行安装:

apt-get install network-manager-openvpn-gnome apt-get install network-manager-pptp

apt-get install network-manger-pptp-gnome apt-get install network-manager-vpnc

apt-get install network-manager-vpnc-gnome

(4)美化

apt-get install gnome-tweak-tool 安装Gnome-Tweak,下载主题包(gnome-looks网站),将主题包放在/usr/share/themes中。

3.KaliSecurity——安全渗透测试一般流程

(1)信息收集

这是选择目标的过程,也是对目标信息进行收集整理的过程。

信息搜集过程包括但不限于目标在线主机、域名信息、邮箱地址、常用密码、同网段信息、子域名信息、指纹信息、端口信息、文件信息等。

而这一过程大多借助搜索引擎、社会工程学与基本的扫描工具实现。

只有建立在足够信息分析的基础上,渗透测试工作才能游刃有余。收集的信息越多,发现漏洞的几率越大。当然,对不同应用的信息收集的侧重点也不同。

(2)漏洞分析

在收集了足够的信息之后,我们要判断目标可能存在哪些漏洞,这里就需要搜索引擎搜索或借助通用的漏洞扫描器(如WEB漏洞扫描器WVS)来完成。

通常使用搜索引擎可以得到比较直接的信息,比如我们在第一步中知道对方站点使用WordPress搭建而成,则可通过Google搜索可能存在的插件漏洞,并针对性的进行利用测试。

(3)漏洞利用

得到漏洞信息后,基本都可以找到对应的攻击方法,Kali Linux中也提供了很多现成的工具,来帮助我们顺利的攻击目标。

这一步主要包含两个方面:一是对现有漏洞进行利用,得到一定权限,二是提升自己的权限,简称提权。

要注意,这个过程要明确自己的目的,渗透测试和以破坏为目的的黑客行为是有区别的,渗透测试的目的是证明漏洞的存在,而不是搞破坏。

对于攻击行为,还包含一个重要的内容,就是如何隐藏攻击行为或消除攻击日志。让对方很难通过反追踪技术查找到攻击者。

(4)权限维持

权限维持,是指我们成功攻破一个系统后,继续保持对系统权限的控制,俗称留后门,通常会通过创建高权限隐藏账户或者安装后门程序实现。

(5)文档编辑

渗透测试最终需要将得到的信息、漏洞等归档化,这样会形成知识的积累。

(6)其他相关项

在Kali Linux分类目录中,以上没有提及无线攻击、密码攻击、嗅探攻击、逆向工程、数字取证几个目录,多也是为整个渗透测试流程填砖。

4.KaliSecurity——信息搜集之GoogleHack

(1)通过互联网网站搜集信息

http://searchdns.netcraft.com/子域名信息

http://www.shodanhq.com/ Shodan大数据搜索

(2)常见Google Hack 语句

查看基本情况:

info:xx.com 返回一些基本信息

site:xx.com 返回所有与该网站有关的url

link:xx.com 返回所有与该站做了链接的网站

site:xx.com filetype:txt 查找该网站所有TXT文件,其他类型以此类推

查找后台的几种简单语句:

site:xx.com intext:管理

site:xx.com inurl:login

site:xx.com intitle:后台

查找其他信息:

site:xx.com intext:*@xx.com //可以得到邮箱地址,邮箱主人名字

site:xxxx.com intext:电话 //可以得到电话信息

intitle:"index of" etc //可能存在的目录泄漏信息

针对性的漏洞利用:

Powered By XXX

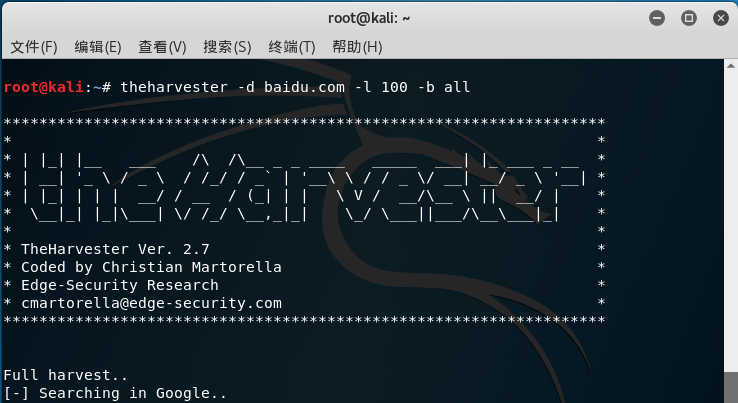

(3)theHarvester信息搜集工具

theHarvest是一个“社会工程学工具”,通过Google Hack的思路,它通过搜索引擎、PCP服务器以及SHODAN数据库收集用户的email、子域名、主机、雇员名、开放端口和banner等信息。

测试用例:theharvester -d baidu.com -l 100 -b all

5.KailSecurity——信息搜集之目标获取

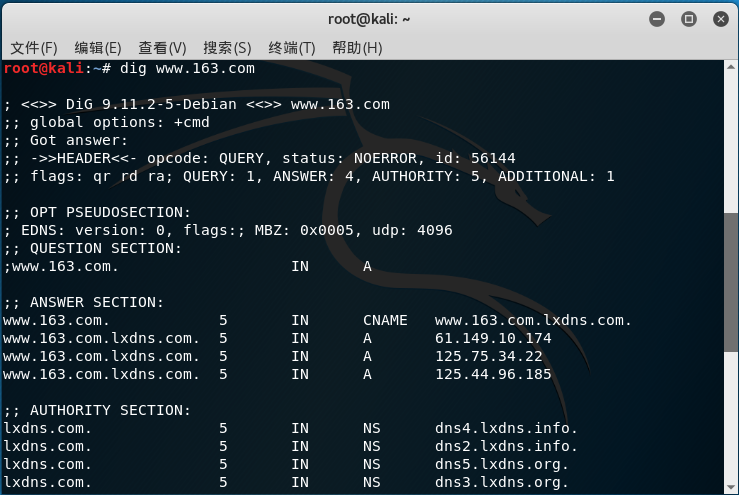

(1)使用Dig进行域名解析

dig是linux中的域名解析工具,使用也很方便,不用像nslookup总是set不停。

dig解析163网站:

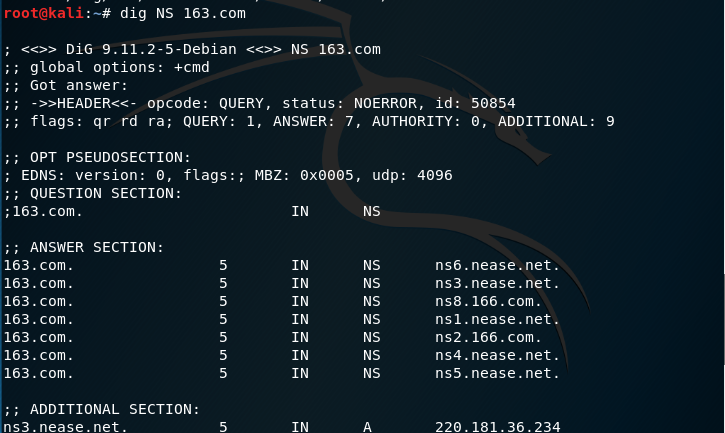

(2)使用Dig进行域传送漏洞测试

首先通过Dig命令获取目标域名使用的DNS服务器,命令如下:

dig NS DomainName

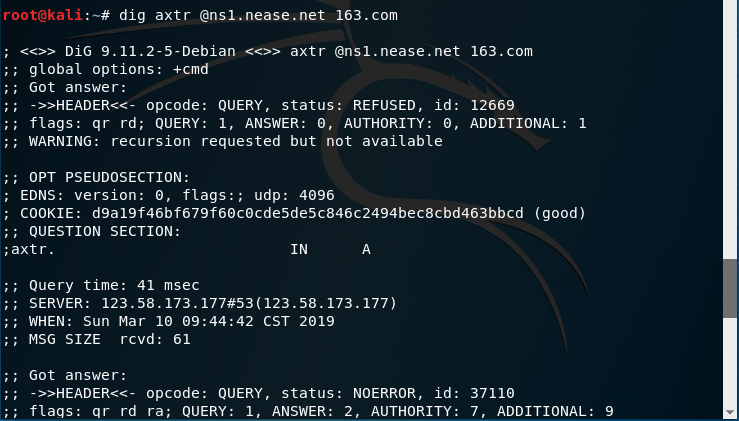

然后选择其中一台DNS服务器对目标域名信息进行测试:

dig axtr @ns1.nease.net 163.com

有漏洞的话会出现如下图的情况:

四、初步使用Python语言

代码风格建议:

使用 4 个空格来缩进

永远不要混用空格和制表符

在函数之间空一行

在类之间空两行

字典,列表,元组以及参数列表中,在 , 后添加一个空格。对于字典,: 后面也添加一个空格

在赋值运算符和比较运算符周围要有空格(参数列表中除外),但是括号里则不加空格:a = f(1, 2) + g(3, 4)

注释:Python 的注释以 # 字符开始的

2.类

init()方法,在创建一个对象时默认被调用,类似Java中构造器。不需要手动调用

init(self)中,默认有1个参数名字为self,必须写。如果在创建对象时传递了2个实参,那么__init__(self)中出了self作为第一个形参外还需要2个形参,例如__init__(self,age,name).第一个self不需要手动传参。

init(self)中的self参数,不需要开发者传递,python解释器会自动把当前的对象引用传递进去

python中一个类中只能有一个__init__方法,不支持该方法的重载(类似java中构造器的重载)

五、