/文章作者:Kali_MG1937

CSDN博客号:ALDYS4

QQ:3496925334

未经许可,禁止转载/

第一期:【渗透实战】那些年我们遇到的奇葩WAF_第一期_请求方式绕过

■自评Rank:15

■所有敏感细节全部打码

■部分细节对外开放

寻找可控参数

闲着无聊找洞挖,发现一个企业站点

链接几乎全是伪静态,

网站内的搜索引擎也全部用安全狗防得严严实实

那么试试看百度语法搜索有没有带可控参数的链接

看来找不到

换个思路下手

旁站?c段?

先别急,看看robots.txt文件是否存在

站长没有屏蔽搜索引擎显示某些内容

那么试试运气,看看能不能搜索到这个网站的后台

site:域名 inurl:admin

判断是否有漏洞存在

luck

先进去看看,有意思的是这个后台登入页面没有验证码

先试试看存不存在内联注入漏洞

用户名:‘or’’='

回车!

再试试看给定用户名一个永假条件

回车!

第一次我给与用户名一个永真条件,返回的提示是密码错误

第二次我给的是永假条件,返回账号不存在,那么就是我第一次输入的内容让服务器查询至最后一名用户,而密码却不正确,基本上可以断定存在注入点

神器sqlmap上场

成功跑出后台的账号密码

登入后台

上传突破

很可惜的是,这个后台管理系统的文件上传功能几乎没有任何可控参数

路径不可控,文件名会被强行改为当前时间+日期.jpg

这时候就不能死咬着一块地方了

从后台的信息中得知这个网站实际上只是一个子域名

后台信息中记录着它的主站点

打开主站看看

令人无语的是,不仅仅是刚刚它的分站拥有内联注入漏洞

就连主站都有

性 状 遗 传(确信)

利用or的优先级绕过密码和用户名检查

来到某个分站的后台

同样的,它也拥有一个上传点

不过幸运的是,它的上传路径可控

文件上传后的格式为路径+当前日期.jpg

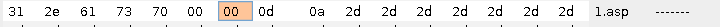

比如我在上传路径后加上1.asp

最终文件上传后就在images/upfile/admin/下的1.asp+当前日期.jpg

由于这个服务器没有解析漏洞

所以我尝试利用%00截断上传名称

最终上传成功

接着就用菜刀或者其它的shell管理工具连接就好

通杀漏洞发掘

还记得我之前说到的那个分站吗

我试着用百度语法搜索了它的后台管理系统的名称

有多达十几页的站点(可能不止)在用这个后台管理系统

而且最新的2019版仍然存在漏洞,并且它存放管理员账号密码的表和列名完全一致

emmm

我tm社保