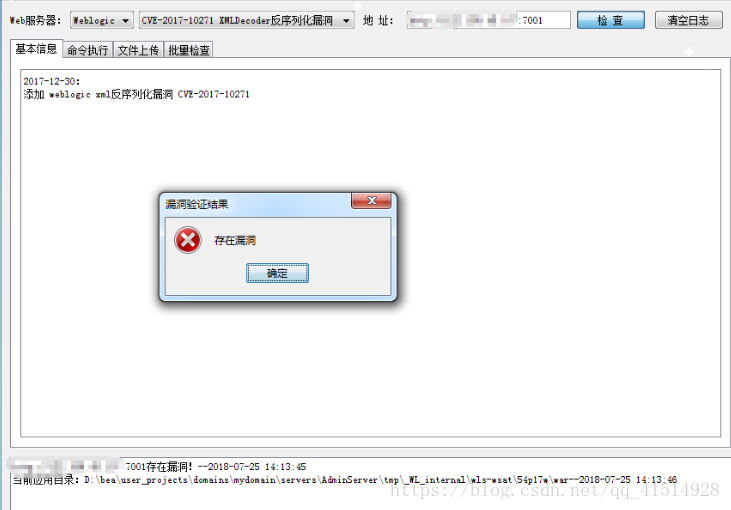

记录WebLogic(CVE-2017-10271)反序列化漏洞找WEBSHELL地址

首先,郭姓某牛丢来了一个有weblogic漏洞的地址http://x.x.x.x:7001

说用k8的weblogic2628去getshell不能链接shell,我也试了下,好像确实不能链接…

接着想着是否存在昨年的weblogic,试了下,果然存在。

接下来写入shell,访问发现,如下图。

此时我的心情。。。。。。。。。

接着疯狂百度~~在i春秋论坛发现如下文章

https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=24352

文中讲述了从AWVS找到漏洞,再到getshell的全过程,有兴趣可以看下。。

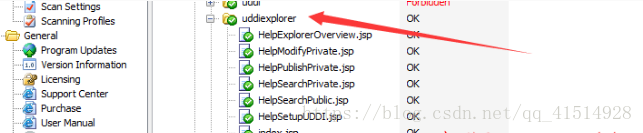

接下来回到正题,我先按照文章中所说用awvs扫了下可以访问的目录,发现如下图目录。

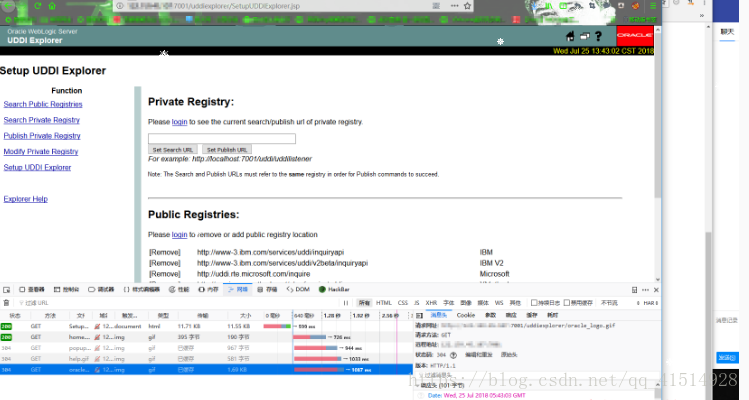

访问之~~~

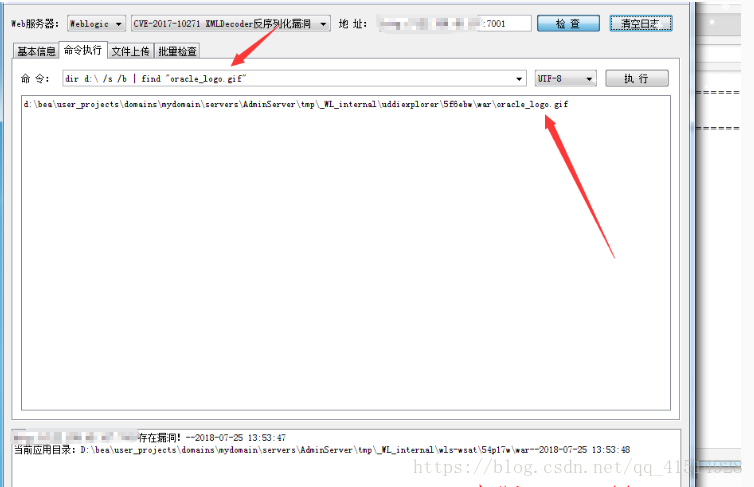

接下来按照文章中所说,查找图片文件,文章中是Linux命令,windows采用如下命令:

dir d:\ /s /b | find "oracle_logo.gif"

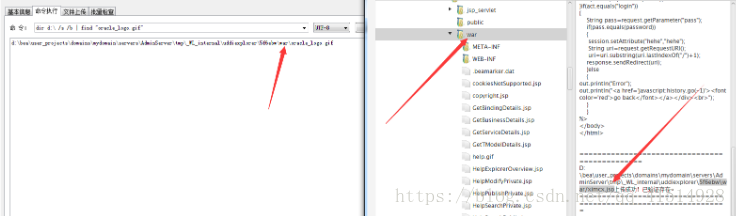

接着上传小马,因为我怕大马上传不成功,就先上的小马

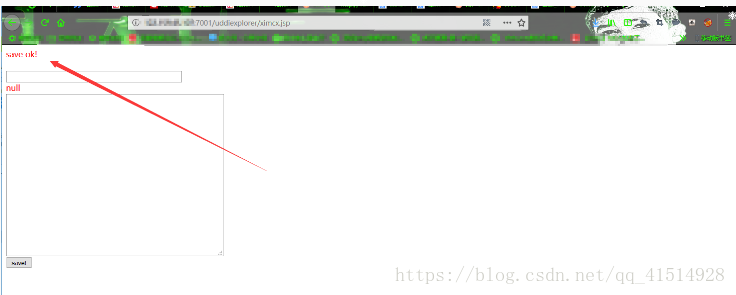

访问之~~~

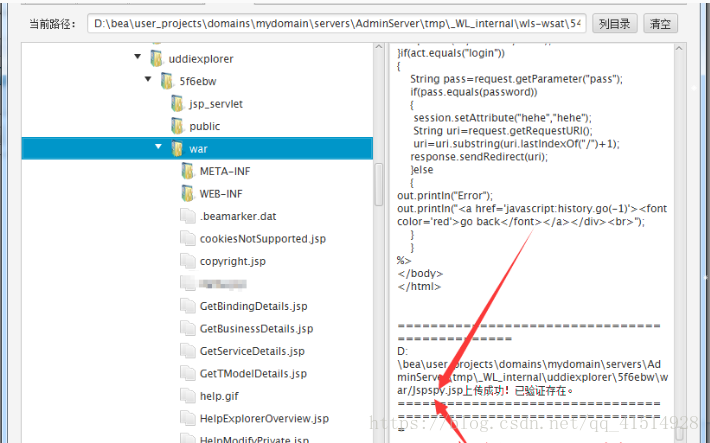

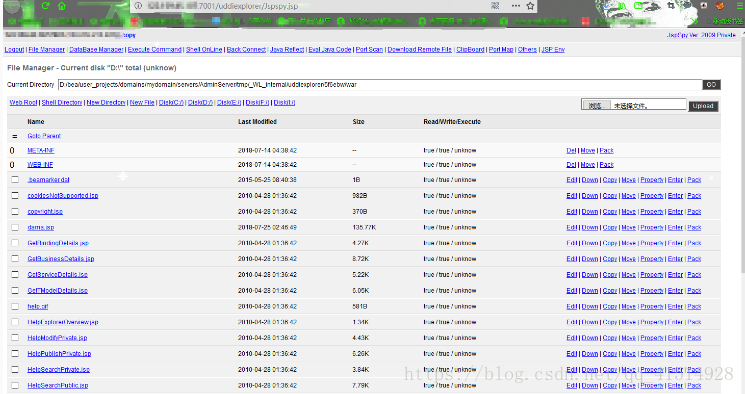

emmmm小马好像有点问题,直接上大马算了。。。大马代码就是博客发那个jspspy

希望我转载的内容能给喜欢的人得到帮助,!