一(重点)、1、网络信息安全基本属性(基本目标)CIA:

机密性:网络信息数据在传输过程中不允许泄露、被窃取。

完成性:网络信息数据在传输过程中不允许被篡改。

可用性:网络信息数据在授权的条件下,要及时的可使用。

抗抵赖性:防止网络信息相关用户否认其行为。

可控性:在授权的条件下能管理和支配信息网络.

-

真实性

真实性是指网络空间信息与实际物理空间、社会空间的客观事实保持一致性。例如,网络

谣言信息不符合真实情况,违背了客观事实。 -

时效性

时效性是指网络空间信息、服务及系统能够满足时间约束要求。例如,汽车安全驾驶的智

能控制系统要求信息具有实时性,信息在规定时间范围内才有效。 -

合规性

合规性是指网络信息、服务及系统符合法律法规政策、标准规范等要求。例如,网络内容

符合法律法规政策要求。 -

公平性

公平性是指网络信息系统相关主体处千同等地位处理相关任务,任何一方不占据优势的特

性要求。例如,电子合同签订双方符合公平性要求,在同一时间签订合同。 -

可靠性

可靠性是指网络信息系统在规定条件及时间下,能够有效完成预定的系统功能的特性。 -

可生存性

可生存性是指网络信息系统在安全受损的情形下,提供最小化、必要的服务功能,能够支

撑业务继续运行的安全特性。

信息安全分为四个层次:

设备安全、数据安全、内容安全和行为安全,其中数据安全就是传统的。

信息理论属于信息安全理论的通用理论基础,包含:信息论、控制论、系统论。

特有理论基础:密码学、访问控制论、博弈论。

信息安全管理体系:(密网设人)

密码管理、网络管理、设备管理、人员管理。

网络管理体系:(对表安协)

对象、表示、安全、协议。

TOR洋葱路由,没有固定的代理服务器,tor代理一般在2-5层。

海明码是一种多重奇偶检错系统,有检错和纠错的功能,码距大于或等于3,循环冗余校验只能检错不能纠错,能检查r位错误,所以码距大于1

《网络安全审查办法》已经2021年11月16日国家互联网信息办公室2021年第20次室务会议审议通过,并经国家发展和改革委员会、工业和信息化部、公安部、国家安全部、财政部、商务部、中国人民银行、国家市场监督管理总局、国家广播电视总局、中国证券监督管理委员会、国家保密局、国家密码管理局同意,现予公布,自2022年2月15日起施行。

网络基础设施法:2022.9.7日开始

国家计算机网络应急技术处理协调中心(简称“国家互联网应急中心”,英文缩写为

CNCERT 或CNCERT/CC) 是中国计算机网络应急处理体系中的牵头单位,是国家级应急中心。

目前,国内已经建立了国家计算机网络应急技术处理协调中心,简称“国家互联网应急中

心”,英文简称为CNCERT 或CNCERT/CC, 该中心成立千2002 年9 月,为非政府非盈利的网络安全技术协调组织,是中央网络安全和信息化委员会办公室领导下的国家级网络安全应急机构。作为国家级应急中心, CNCERT 的主要职责是:按照“积极预防、及时发现、快速响应、力保恢复”的方针,

CNCERT 的主要职责是:按照“积极预防、及时发现、快速响应、力保恢复"的方针,

在中央网信办统筹协调下,工业和信息化部网络安全和信息化领导小组统一领导公共互联网网络安全突发事件应急管理工作, 负责特别重大公共互联网网络安全突发事件的统一指挥和协调。

国家网信部门协调有关部门建立健全网络安全风险评估和应急工作机制,制定

网络安全事件应急预案,并定期组织演练。

2017 年中央网信办发布《国家网络安全事件应急预案》,其中把网络信息安全事件分为恶意程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件等7 个基本分类。

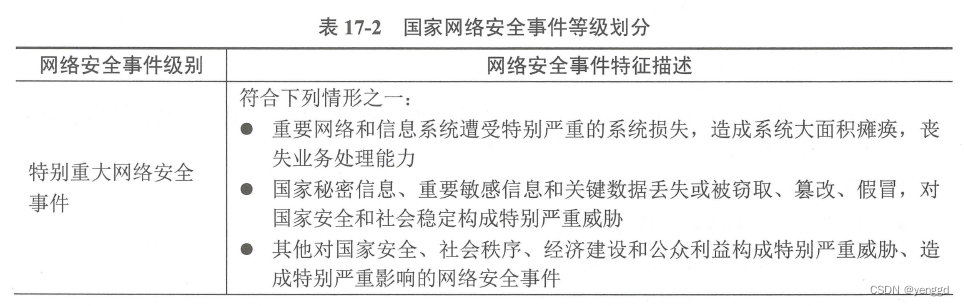

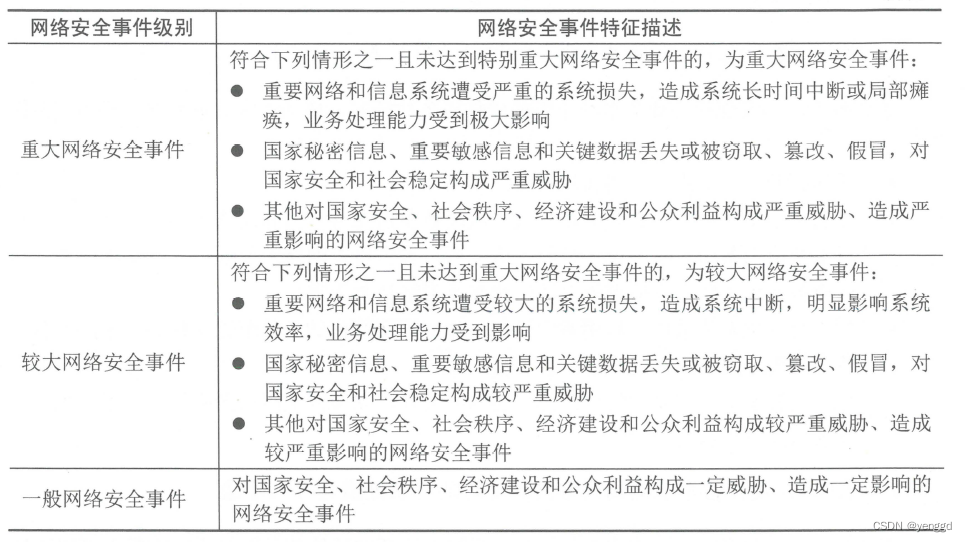

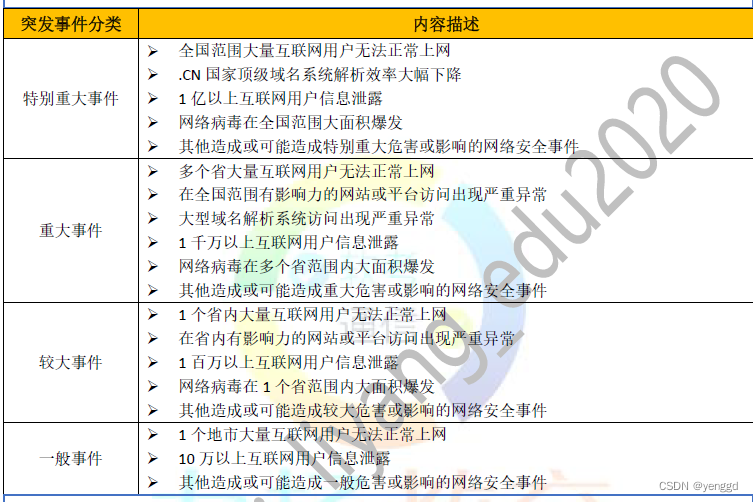

根据网络安全事件对国家安全、社会秩序、经济建设和公众利益的影响程度,可以将网络

安全事件分为四级:特别重大网络安全事件、重大网络安全事件、较大网络安全事件和一般网络安全事件,

根据社会影响范围和危害程度,公共互联网网络安全突发事件分为四级: 特别重大事件、

重大事件、较大事件、一般事件。

3.1 特别重大事件

符合下列情形之一的,为特别重大网络安全事件:

(1) 全国范围大量互联网用户无法正常上网;

(2).CN 国家顶级域名系统解析效率大幅下降;

(3) 1 亿以上互联网用户信息泄露;

(4) 网络病毒在全国范围大面积爆发;

(5) 其他造成或可能造成特别重大危害或影响的网络安全事件。

3.2 重大事件

符合下列情形之一的,为重大网络安全事件:

(1) 多个省大量互联网用户无法正常上网;

(2) 在全国范围有影响力的网站或平台访问出现严重异常;

(3) 大型域名解析系统访问出现严重异常;

(4) 1 千万以上互联网用户信息泄露;

(5) 网络病毒在多个省范围内大面积爆发;

(6) 其他造成或可能造成重大危害或影响的网络安全事件。

3.3 较大事件

符合下列情形之一的,为较大网络安全事件:

(1) 1 个省内大量互联网用户无法正常上网;

(2) 在省内有影响力的网站或平台访问出现严重异常;

(3) 1 百万以上互联网用户信息泄露;

(4) 网络病毒在1 个省范围内大面积爆发;

(5) 其他造成或可能造成较大危害或影响的网络安全事件。

3.4 一般事件

符合下列情形之一的,为一般网络安全事件:

(1) 1 个地市大量互联网用户无法正常上网;

(2) 10 万以上互联网用户信息泄露;

(3) 其他造成或可能造成一般危害或影响的网络安全事件。

中国网络安全审查技术与认证中心(CCRC, 原中国信息安全认证中心)是负责实施网络

安全审查和认证的专门机构。

1999 年国务院发布实施的《商用密码管理条例》规定: “本条例所称商用密

码,是指对不涉及国家秘密内容的信息进行加密保护或者安全认证所使用的密码技术和密码产品。

《中华人民共和国密码法》明确规定,密码分为核心密码、普通密码和商用密码,实行分类管理。核心密码、普通密码用千保护国家秘密信息,属于国家秘密,由密码管理部门依法实行严格统一管理。

在提供服务的过程中采集的个人信息和生成的业务数据,应当在中国内地存储和使用,保存期限不少于2 年;除法律法规另有规定外,个人信息与业务数据不得外流。

网络信息安全基本技术需求

有网络物理环境安全、网络信息安全认证、访问控制,安全保密、漏洞扫描、恶意代码防护、网络信息内容安全。安全监测与预警、应急响应等

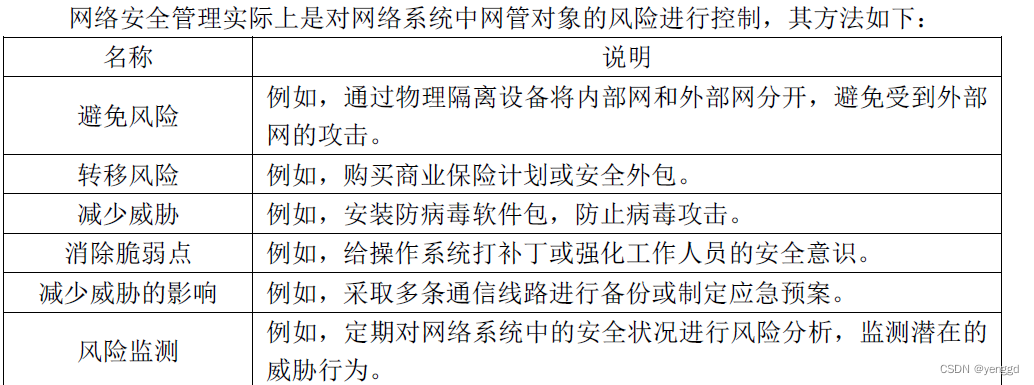

网络安全管理方法主要有风险管理、等级保护、纵深防御、层次化保护、应急响应以及PDCA(Plan-Do-CheckAct)方法

信息化标准体系由5个层次的标准构成

国际标准、国家标准、行业标准、地方标准和企业标准。

2、网络信息安全基本功能:

防御、监测、应急、恢复。

3、网络信息安全管理要素:

网络管理对象、网络威胁、网络脆弱性、网络风险、网络保护措施。

通信隐藏技术:

端口定制技术

端口复用技术

通信加密技术

隐蔽通道技术

4、网络信息安全风险控制方法:

规避风险、转移网险、减少威胁、消除脆弱性、风险监测。

5、网络信息安全管理流程:

确定网络信息管理对象

评估网络信息安全对象价值。

识别网络信息安全对象威胁

识别网络信息安全对象的脆弱性

确定网络信息安全对象风险等级

制定网络信息安全防御体系

实施网络安全管理方案

运行维护管理网络

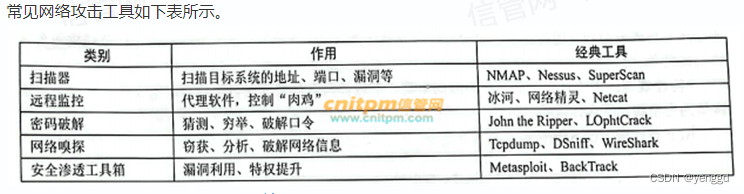

二(重点)、1、网络攻击模型:

攻击树模型:and-or形式的树结构,对目标进行安全威胁分析,增加节点,不会改变原节点,被read team用来进行渗透测试,被blue team用来进行防御;这种模型能够采用多人的意见融合到攻击树中,可以建模复杂的攻击场景,不能用来建模多尝试性的攻击,不能建模循环事件。

mitre att&ck 模型:根据真实的网络攻击数据提炼出来的数据模型,给出攻击活动的具体实现方式;应用于渗透测试和网络威胁情报收集。

网络杀伤链模型(kill chain):

目标侦察

武器构造

载荷投送

漏洞利用

安装植入

指挥控制

目标行动

网络攻击常见的危害行为有4个基本类型:

信息泄露攻击

完整性破坏攻击

拒绝服务攻击

非法使用攻击

2、攻击一般过程

隐藏攻击源

收集目标信息

挖掘目标漏洞信息

获取目标访问权限

隐藏攻击行为

实施攻击

开辟后门

清除攻击痕迹

口令破解

建立与目标网络服务的网络连接;

选取一个用户列表文件及字典文件;

在用户列表文件及字典文件中,选取一组用户和口令按网络服务协议规定,将用户

名及口令发送给目标网络服务端口;

检测远程服务返回信息,确定口令尝试是否成功;

再取另一组用户和口令,重复循环试验,直至口令用户列表文件及字典文件选取完

毕

缓冲区溢出攻击的防范策略:

系统管理上的防范策略:

关闭不需要的特权服务;及时给程序漏洞打补丁。

软件开发过程中的防范策略:

编写正确的代码;缓冲区不可执行;改进C 语言函数库。

漏洞防范技术:

地址空间随机化技术;数据执行阻止;堆栈保护。

常见的恶意代码类型有计算机病毒、网络蠕虫、特洛伊木马、后门、逻辑炸弹、僵

尸网络等。

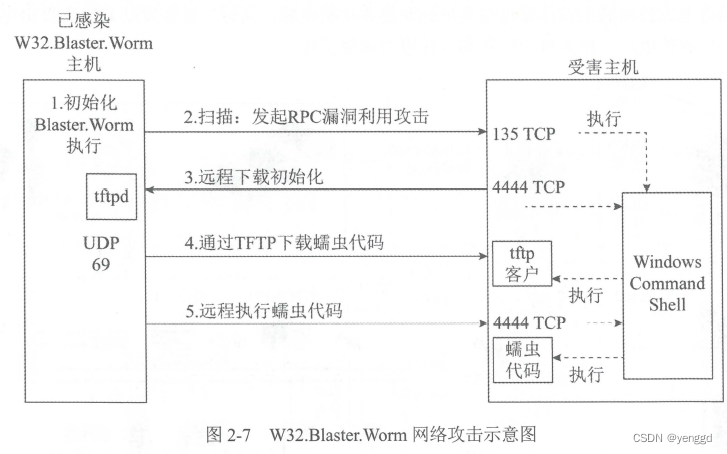

W32.Blaster.Worm 是一种利用DCOM RPC 漏洞进行传播的网络蠕虫,其传播能力很强。

感染蠕虫的计算机系统运行不稳定,系统会不断重启。并且该蠕虫还将对windowsupdate.com进行拒绝服务攻击,使得受害用户不能及时地得到这个漏洞的补丁。

(1) 创建一个名为BILLY 的互斥体。如果这个互斥体存在,蠕虫将放弃感染并退出。

(2) 在注册表中添加下列键值:“windows auto update”="msblast.exe"并且将其添加至:HKEY LOCAL MACHINE\SOFTWARE\Microsoft\ Windows\Current Version\Run

这样就可以使蠕虫在系统被重起的时候能够自动运行。

(3) 蠕虫生成攻击IP 地址列表,尝试去感染列表中的计算机,蠕虫对有DCOMRPC 漏洞

的机器发起TCP 135 端口的连接,进行感染。

(4) 在TCP4444 端口绑定一个cmd.exe 的后门。

(5) 在UDPport69 口上进行监听。如果收到了一个请求,将把Msblast.exe 发送给目标机器。

(6) 发送命令给远端的机器使它回联已经受到感染的机器并下载Msblast.exe 。

(7) 检查当前日期及月份,若当前日期为16 日或以后,或当前月份处在9 月到12 月之间,

则W32.Blaster. Worm 蠕虫将对windowsupdate.com 发动TCP 同步风暴拒绝服务攻击

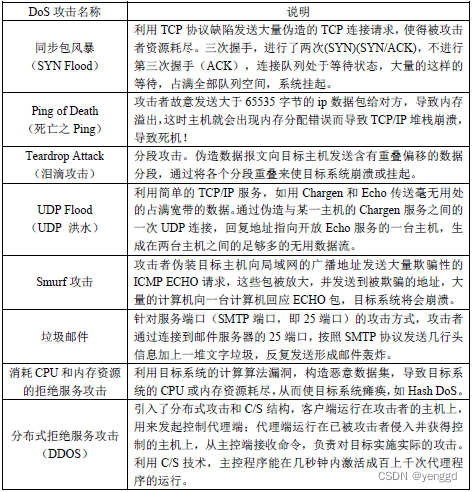

dos攻击分类:

Teardrop攻击是一种拒绝服务攻击,是一种基于UDP的病态分片数据包的攻击方法,英文“Tear”是“眼泪”的意思,“drop”是“掉落”的意思,顾名思义,Teardrop攻击是一种令人落泪的攻击手段,可见其破坏威力很强大

主要针对早期微软操作系统(95、98、3.x、nt)近些年有人发现对 2.x 版本的安卓系统、6.0 IOS 系统攻击有效

攻击效果

被攻击者会出现蓝屏、重启、卡死等情况

Teardrop攻击原理

Teardrop攻击工作原理是攻击者A给受害者B发送一些分片IP报文,并且故意将“13位分片偏移”字段设置成错误的值(既可与上一分片数据重叠,也可错开),B在组合这种含有重叠偏移的伪造分片报文时,某些操作系统收到含有重叠偏移的伪造分片数据包时将会出现系统崩溃、重启等现象。

WinNuke攻击是一种拒绝服务攻击。WinNuke攻击又称带外传输攻击,它的特征是攻击目标端口,被攻击的目标端口通常是139、138、137、113、53,而且URG位设为“1”,即紧急模式。

反攻击方法:适当配置防火墙设备或过滤路由器就可以防止这种攻击手段(丢弃该数据包),并对这种攻击进行审计(记录事件发生的时间,源主机和目标主机的MAC地址和IP地址MAC)。

LAND攻击(局域网拒绝服务攻击,英语:Local Area Network Denial attack,缩写:LAND attack),是拒绝服务攻击(DoS攻击)的一种,通过发送精心构造的、具有相同源地址和目标地址的欺骗数据包,致使缺乏相应防护机制的目标设备瘫痪。这种攻击方法最早在1997年被某人以“m3lt”的名称提出,并于多年之后的Windows Server 2003、Windows XP SP2等操作系统中重现。

这种攻击方式采用了特别构造的TCP SYN数据包(通常用于开启一个新的连接),使目标机器开启一个源地址与目标地址均为自身IP地址的空连接,持续地自我应答,消耗系统资源直至崩溃。这种攻击方法与SYN洪泛攻击并不相同

Smurf攻击是一种病毒攻击,以最初发动这种攻击的程序“Smurf”来命名。这种攻击方法结合使用了IP欺骗和ICMP回复方法使大量网络传输充斥目标系统,引起目标系统拒绝为正常系统进行服务。

Smurf攻击通过使用将回复地址设置成受害网络的广播地址的ICMP应答请求(ping)数据包,来淹没受害主机,最终导致该网络的所有主机都对此ICMP应答请求做出答复,导致网络阻塞。更加复杂的Smurf将源地址改为第三方的受害者,最终导致第三方崩溃。

3、ddos攻击步骤:

扫描大量主机,寻找可以攻击的主机。

攻击有漏洞的主机,并获取控制权。

在已攻破的主机上,安装客户端程序。

利用已攻击成功的主机,对其它主机进行扫描和攻击。

当攻击成功的主机的数达到一定的数量后,主控制端控制这些主机发起对特写的目标主机进行攻击。

常见的网络窃听技术手段主要有:网络嗅探、中间人攻击。

SQL 注入(数值型注入和字符型注入)

(1)SQL 注入原理

•在web 服务中一般采用三层架构模式,即:浏览器+web 服务器+数据库;由于web

服务脚本程序的编程漏洞,网络攻击者将SQL 命令插入web 表单中的输入域或页面请

求查找字符串,欺骗服务器执行恶意的SQL 命令。

(2)注入形式

•http://xxx.xxx.xxx/abc.asp??p=YY

•执行注入:http://xxx.xxx.xxx/abc.asp??p=YY and user>0 从运行的错误信息中

可获知用户名

•执行注入:http://xxx.xxx.xxx/abc.asp??p=YY and (Select password from login

where user_name’admin’)>0 从运行的错误信息中可获知密码。

sql注入防御用sql预编译,PHP预编译语句:prepare

1’ or ‘1’='1

一句话木马原理

php的一句话木马: <?php @eval($_POST(cmd);?>

asp的一句话是: <%eval request (“pass”)%>

aspx的一句话是: <%@ Page Language=“Jscript”%> <%eval(Request.Item[“pass”],“unsafe”);%>

利用文件上传漏洞,往目标网站中上传一句话木马,然后你就可以在本地通过中国菜刀chopper.exe即可获取和控制整个网站目录。

@表示后面即使执行错误,也不报错。eval()函数表示括号内的语句字符串什么的全都当做代码执行。$_POST[‘attack’]表示从页面中获得attack这个参数值。

满足下面三个条件就能入侵成功:

(1)木马上传成功,未被杀;

(2)知道木马的路径在哪;

(3)上传的木马能正常运行。

CSRF跨站请求假造攻击:

防御:尽量使用post、加入难码、验证referer、token、加入自定义header

XSS危害:

网页挂马、盗取cookie、ddos攻击客户端浏览器、网络钓鱼攻击、劫持用户web行为、爆发蠕虫web2.0

XSS防范:对输入进行过滤、对输出进行编码、cookie设置成http-only、把括号变成>和<、js中用escape库

三(重点)、密码学

近代密码学认为密码能经得起已知明文攻击才是可取的。

第一条 为了规范密码应用和管理,促进密码事业发展,保障网络与信息安全,维护国家安全和社会公共利益,保护公民、法人和其他组织的合法权益,制定本法。

第二条 本法所称密码,是指采用特定变换的方法对信息等进行加密保护、安全认证的技术、产品和服务。

第三条 密码工作坚持总体国家安全观,遵循统一领导、分级负责,创新发展、服务大局,依法管理、保障安全的原则。

第四条 坚持中国共产党对密码工作的领导。中央密码工作领导机构对全国密码工作实行统一领导,制定国家密码工作重大方针政策,统筹协调国家密码重大事项和重要工作,推进国家密码法治建设。

第五条 国家密码管理部门负责管理全国的密码工作。县级以上地方各级密码管理部门负责管理本行政区域的密码工作。

国家机关和涉及密码工作的单位在其职责范围内负责本机关、本单位或者本系统的密码工作。

第六条 国家对密码实行分类管理。

《中华人民共和国保守国家秘密法》第十五条 国家秘密的保密期限,应当根据事项的性质和特点,按照维护国家安全和利益的需要,限定在必要的期限内;不能确定期限的,应当确定解密的条件。国家秘密的保密期限,除另有规定外,绝密级不超过三十年,机密级不超过二十年,

涉及国家秘密的计算机信息系统,不得直接或间接与国际互联网或其它公共信息网络连接,要实行物理隔离。

密码分为核心密码、普通密码和商用密码。

衡量密码体制的安全性:

实际安全可以计算安全:现有计算和能力破解不了。

理论安全可以证明安全:根据数学难题。

极限安全可以无条件安全:有足够的计算和时间也破解不了。

set协议主要定义:

加密算法应用

证书消息

购买消息

请款消息

参与者消息

1、密码编制和密码分析共同组成密码学

2、根据密码分析者在破译时已具备的前提条件,人们通常将密码分析攻击类型分为五种

仅知密文攻击:对黑客最不利

已知明文攻击:通过明文和密文对,攻击。

选择明文攻击:攻击计算机系统和文件

选择密文攻击:攻击公钥密码体制和数字签名。

密文验证攻击

根据密码分析者在破译时已具备的前提条件,人们通常将密码分析攻击类型分为五种,分

别叙述如下。

(1) 唯密文攻击(ciphertext-only attack) 。密码分析者只拥有一个或多个用同一个密钥

加密的密文,没有其他可利用的信息。

(2) 已知明文攻击(known-plaintext attack) 。密码分析者仅知道当前密钥下的一些明文

及所对应的密文。

(3) 选择明文攻击(chosen-plaintext attack) 。密码分析者能够得到当前密钥下自己选定

的明文所对应的密文。

(4) 密文验证攻击(ciphertext verification attack) 。密码分析者对于任何选定的密文,

能够得到该密文“是否合法”的判断。

(5) 选择密文攻击(chosen-ciphertext attack) 。除了挑战密文外,密码分析者能够得到

任何选定的密文所对应的明文。

差分分析是一种选择明文攻击

量子算法有shor和grover可以对rsa、椭圆曲线、dh有效攻击。

密码编制学和密码分析学共同组成密码学

密码分析者攻击密码的方法主要有三种:穷举攻击、数学分析攻击、基于物理的攻击

重放攻击防止:加时间戳、验证码、一次性口令、加随机值(随机值要满足不可预测性、随机性)。

中间人攻击防止:对发送者和接收者进行身份的双向认证,用哈希函数。

DH密钥交换协议容易受到中间人攻击。

差分攻击:选择一定差值的明文(已知明文攻击),在经过一个密码体制作用后,输出特定差值的对应密文,从而求出密钥。主要针对des加密,用s盒方式的des可以防御。

差分攻击是通过比较分析有特定区别的明文在通过加密后的变化传播情况来攻击密码算法的。差分攻击是针对对称分组加密算法提出的攻击方法,看起来是最有效的攻击DES的方法(之所以说看起来,是因为差分攻击需要很大的空间复杂度,实际上可能不如野蛮攻击具有可操作性)。2000年以前,差分攻击就被证明对MD5的一次循环是有效的,但对全部4次循环似乎难以奏效。但是随着对MD5研究的进展,情况有了变化。

线性攻击:属于已知明文攻击方法,通过寻找明文和密文间的一个有效线性表达式,将分组密码与随便置换区分开,进行密钥恢复。

3、密码体制分类:

私钥密码体制

公钥密码体制

混合密码体制

4、加密算法: 防窃取、窃听:对称和非对称。

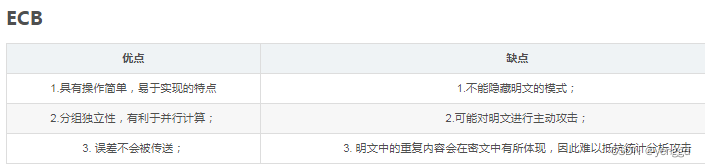

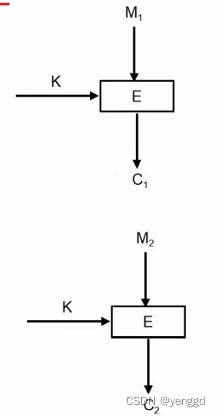

分组密码工作模式:

1、电码本模式ECB模式一般只适用于小数据量的字符信息的安全性保护,例如密钥保护。容易暴露明文数据,难以抵抗统计分析攻击,可以并行加密。加解密错误传播有界

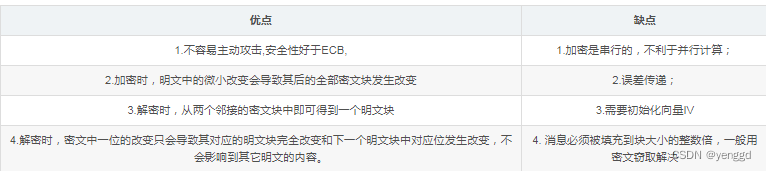

2、CBC模式(也叫分组密码连接模式)适合传输长度长的报文,是SSL、IPSec的标准

CBC有2种模式:明文链接模式和密文连接模式

明文链接模式加解密错误传播无界;

密文链接模式加密错误传播无界,解密错误传播有界。

不能并行加密,可以抵御重放攻击。

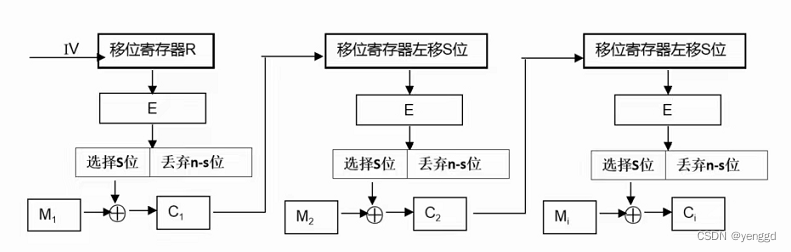

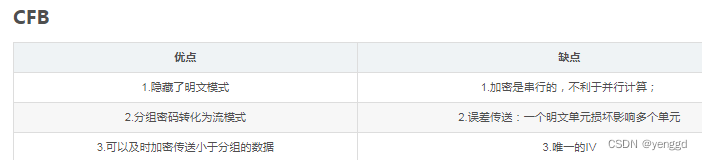

3、CFB也叫密码反馈模式,适合数据完整性认证,加解密错误传播无界

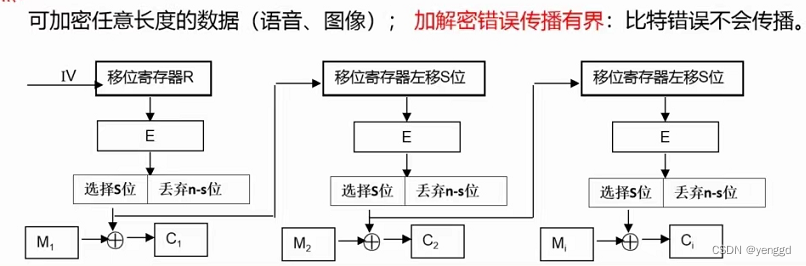

4、OFB也叫输出反馈模式,加解密错误传播有界,可加密任意长度数据,如图像、语音,比特错误不会传播,加解密错误传播有界

5、CTR计数器模式,加解密错误传播有界,不适应用完数据整性认证,适合计算机随机文件加密。

对称:

DES:初始64位,除去奇偶校验位实际可用位56位,再循环左移2位后48位, 64数据分组长。

DES有效密钥长度56位,数据分组长度64位,子密钥长度48位,函数F输出是32位,16轮加密,每轮密钥长是48位,

DES密钥较短只有2的56次幂,存在弱密钥和半弱密钥,弱密钥有4个,半弱密钥有12个。

DES算法流程:

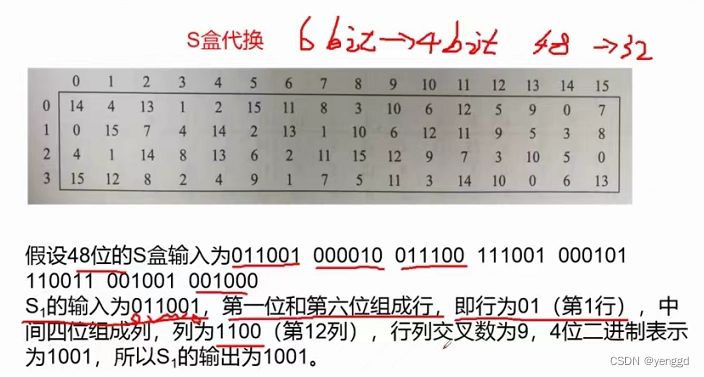

初始置换IP、生成16个48位子密钥、16轮feistel迭代(扩展置换E、S盒代找、置换P、逆初始置换IP-1)

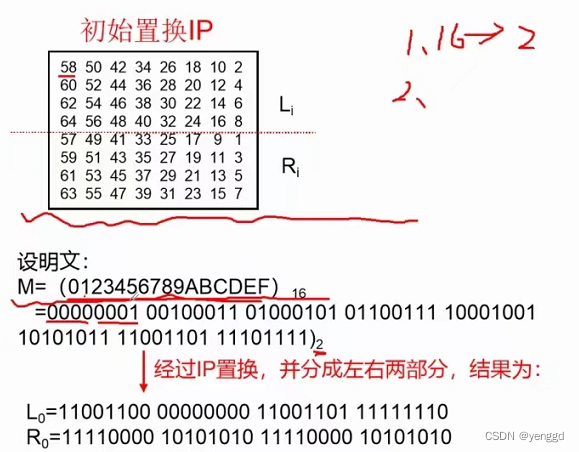

一、初始化置换IP(把16进制明文,每一位转为4个二进制,再转10进制,再和初始置换IP那个表对应填 上去,表格的上半部 Li下半部是Ri):

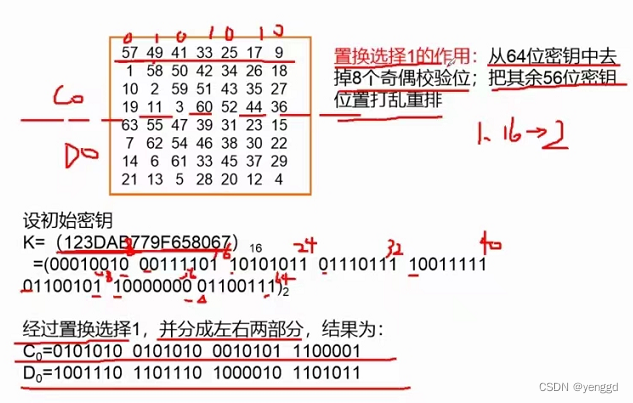

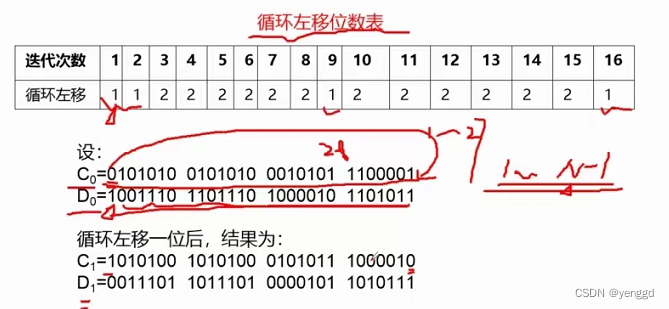

二、生成16个48位子密钥

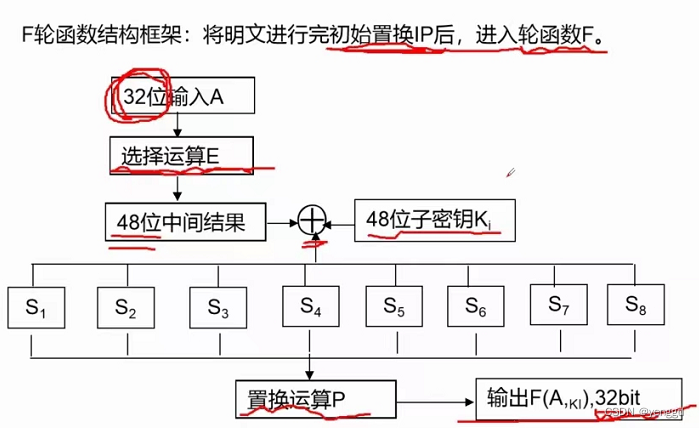

三、16轮feistel结构迭代(扩展置换E、S盒代换、置换P)

四、逆初始置换IP-1,最终是左右互换了,R在左边,L在右边。

3DES:3个56位的DES,一共168位,有效秘钥112位。

加密流程:加密-解密-加密,

解密流程反过来:解密-加密-解密

3DES用软件实现速度比较慢

可以抵御穷举攻击

NIST 千1999 年10 月25 日采用三重DES (Triple DataEncryption Algorithm, TDEA) 作为过渡期司的国家标准,以增强DES 的安全性,并开始征集AES (Advanced Encryption Standard) 算法。其中, TDEA 算法的工作机制是使用DES 对明文,进行“加密一解密一加密”操作,即对DES 加密后的密文进行解密再加密,而解密则相反

Wep 无线用静态保密秘钥,标准64位wep的秘钥长度40,初始向量24

国家规定无线秘钥协商算法用ecdh

签名算法ecdsa

国家无线安全wapi

秘钥管理方式基于证书和预共享秘钥psk

国际无线安全wpki

优化的椭圆曲线密码和压缩的x.509

WAPI的密钥管理方式包括基于证书和基于预共享密钥两种方式

WPKI(无线公开密钥体系)是基于无网络环境的一套遵循既定标准的密钥及证书管理平台,该平台采用的加密算法是优化的椭圆曲线加密算法

wsn是一种节点受限的无线网络,提供一种轻量级的链路数据加密算法tingsbsec,加密算法可以是rc5和skipjiak,是一种cbc反馈机制加密工作模式。

wsn的媒体访问控制子层很容易被拒绝服务攻击,虫洞攻击通常有2个以上的恶意节点共同合作发动攻击。结合序列密码和分组密码实现安全保障。

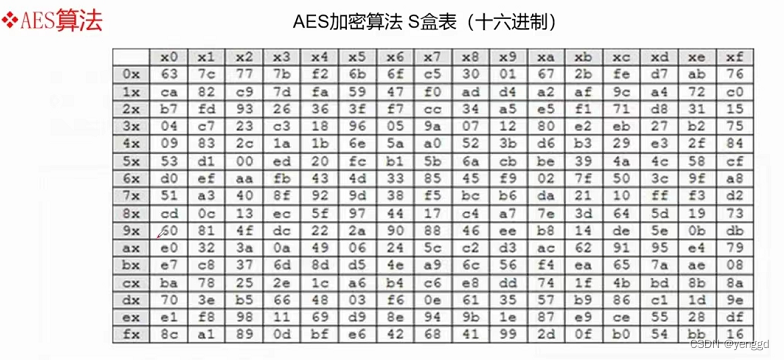

AES:分组长度128位,密钥长128位、192位、256位。aes有四个不同模块组成,用s盒逐一非线性字节代替,

AES不存在弱密钥,

可抵抗穷举攻击,密钥量为2的128、192、256次幂,地球上每个沙子都有。

可抵抗线性攻击、经4轮变换后,线性攻击就无能为力了。

可抵抗差分攻击,经8位变换后,差分攻击就无能为力了。

Rijindael的数据长度和密钥长度可变,可以适应不同的环境。

AES加密算法步骤:一个初始化轮密钥加、Nr-1圈的标准轮函数、最后一圈的非标准轮函数、最后一轮不进行列混淆变换。

AES采用置换轮函数采用SP结构:

1、非线性层,S盒变换,直混淆作用、

2、线性混合层,扩散作用,

3、密钥加密层。

适用于个人家庭网络,同时支持TKIP和AES两种加密方式的是WPA2-PSK

用TKIP协议解决wep协议中的安全问题

AES的字节代替s盒算法:

此盒由16*16个字节组成的方形表,包含8位值所表示的256种可能的变换。

例:设当前state为:51 67 -------- 查盒每组第一个数为行,第二个数为列,选择交叉的就是结果:51对应行的5x,列对应的1x,所以51=d1 ,67=85

IDEA:(国际)分组长度64位,密钥长为128位,,同一种算法可以用于加密,也可以用于解密,主要用于PGP邮件上、也可以用于数据加密算法。

IDEA 算法能够接受64比特分组加密处理,同一算法既可用于加密又可用千解密,该算法的设计思想是“混合使用来自不同代数群中的运算”。

PGP电子邮件安全:密钥管理用RSA,数据加密用IDEA,完整性和数字签名算法用MD5、RSA。

PGP 应用了多种密码技术,其中密钥管理算法选用RSA、数据加密算法IDEA、完整性检测和数字签名算法,采用了MD5 和RSA 以及随机数生成器, PGP 将这些密码技术有机集成在一起,利用对称和非对称加密算法的各自优点,实现了一个比较完善的密码系统

SM1:国产对称加密分组长和密钥长都是128位,算法安全保密强度及相关软硬件实现性能与 AES 相当。

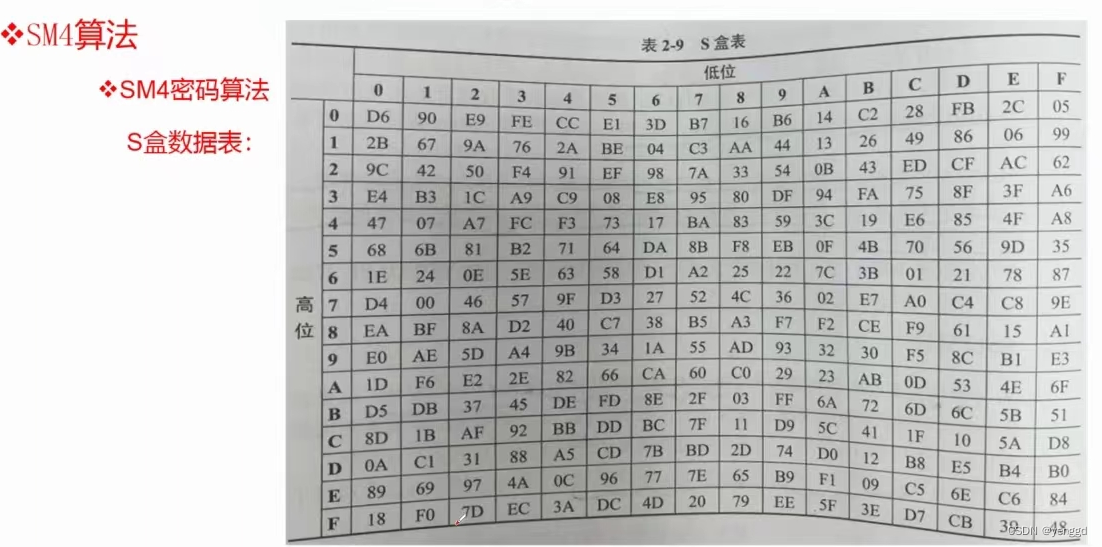

SM4:国产对称加密分组长和密钥长都是128位,加密算法与密钥扩展算法都采用32轮非线性迭代结构。国家无线局域网产品使用,

数据处理单位字节(8位),字(32位)。

密码算法采用对合运算(加解密算法相同),输入32个轮密钥,输出密文128位,4个字。

算法结构:轮函数32轮迭代,每轮用一个轮密钥。

密码结棍:采用非对称feistel结构(区别于des)。

采用非线性变化 T,先S变换再L变换。

字线性部件L变换:其扩散作用:32位输入和输出。

轮函数:输入数据128位,4个32位字,输入轮密钥rk,32位字,输出也是32位字

密钥扩展算法:常数FK,在密钥扩展中用一些常数32位字。

s盒非线性字节变换,8位输入和输出,高前字节为行号,低半字节为列号,用4个S盒并行置换。公式:b=s_box(a)

如:设S盒输入为EF 则E为行F为列的交叉点就是结果sbox(‘ef’)=‘84’

AES、DES、SM4都用了S盒非线性,对比:

AES由16个S盒组成,运算可逆,输出输入相同。

DES由8个S盒组成,运算不可逆,每个S盒输入是6位,输出4位。

SM4采用4个S盒组成,

对称密码体制有哪些问题:

密钥分发问题、密钥的数量问题、数字签名问题。

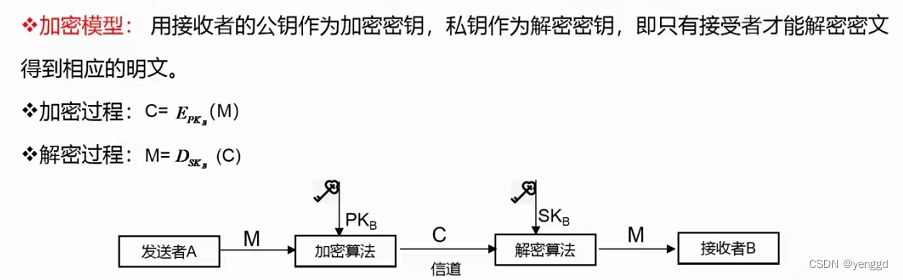

公钥密码安全性:确保数据机密性、真实性、同时确保数据的机密性和真实性。

公钥密码体制:

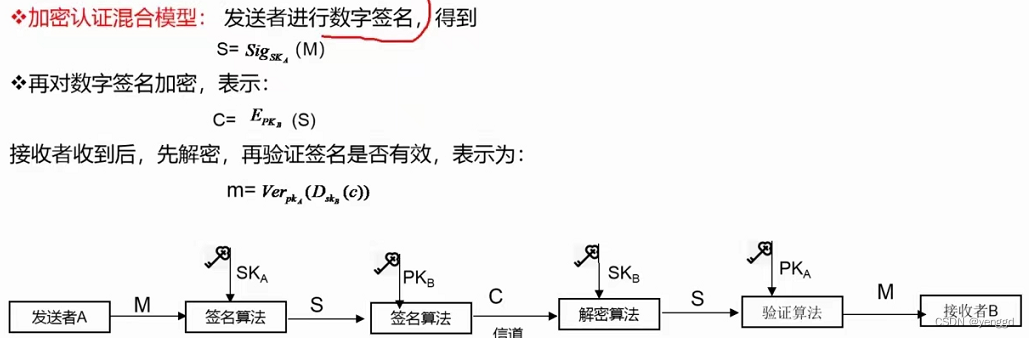

公钥密码体制加密和认证混合模型:

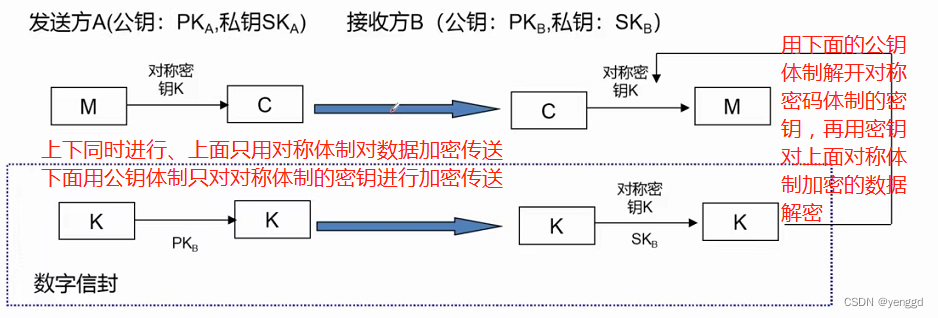

数字信封(解决数据在传输中的机密性):

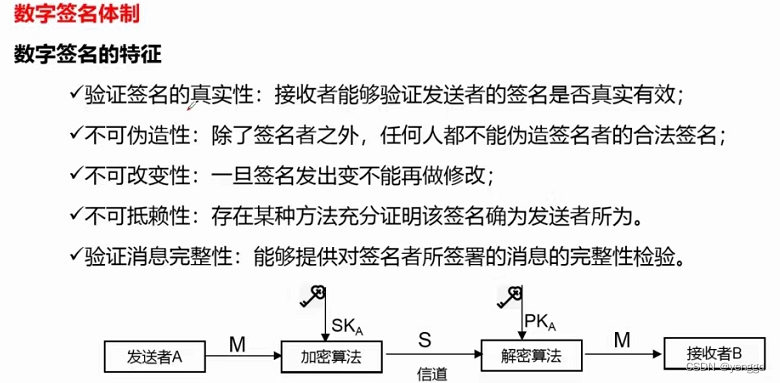

数字签名:

数字签名是建立在公钥密码体制和单向安全散列函数算法组合基础之上的

数字签名:验证签名的真实性、不可伪造性、不可改变性、不可抵赖性、消息完整性。

ELGamal密码,也叫椭圆曲线算法,包含三个部分:有限域、阶、本原元。

p和q为系统中所有用户共享

特点:引入随机数方法增加了加密的不确定性,相同明文可能产生不同的密文。

密码体制的安全性基于有限域上的离散数学对数问题的困难性,加密中随机数必须一次性。

RC4序列密码:

是一种基于非线性数据表变换的序列密码

密码调度算法用(简称KSA)和伪随机生成算法(简称PRGA)

存储空间:258位,256盒字节S表,再加上n和指针I和J2个字节一共是258位。把s盒和I、J合在一起称为一个状态机。

可抵抗穷举攻击,因为每个状态产生一个密钥字符,元素有2的1600次幂。

SSL、TLS、WEP协议都有用RC4算法。

ZUC祖冲之算法,用于移动通信,3GPP机密性算法EEA3和完整性算法EIA3的核心。

SM9:标识密码算法,SM9主要用于用户的身份认证,SM9的加密强度等同于3072位密钥的RSA加密算法。

5、非对称:

RSA:RSA密钥至少为500位长,一般推荐使用1024位。主要用于密钥管理和数据签名。

SM2:非对称加密,用于密钥交换,数字签名,使用素数域256位ECC椭圆曲线密码机制。

rsa和ecc区别:rsa签名后的内容是加密后的密文,而ecc签名原理是利用密钥生成两个数附加在原始明文后一同发送。

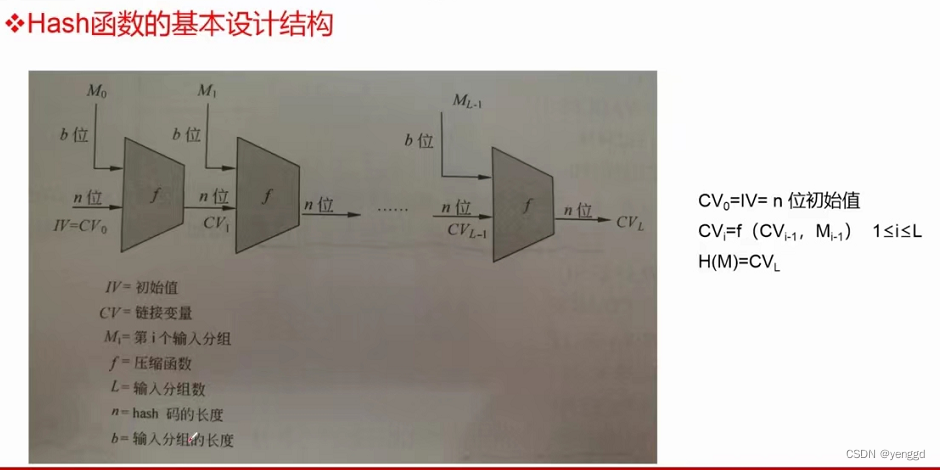

6、认证算法: 防篡改、完整性校验(2种哈希认证:

md5:数据块长512位,报文摘要算法128位哈希值。

hash函数:公式h=H(M):也称为:报文摘要、杂凑函数、散列函数、具有检错能力,即改变报文任一位或多位,都会导致hash结果的改变。

hash函数提供机密性、报文认证、数字签名。

hash基本属性:

单向性:由hash码不能反推出相应的报文,具有机密性。

h的x在计算上是不可行的

抗弱碰撞性:不能找到与给定报文具有相同hash值的另一个报文,报文认证和数字签名。

h(x)=h(y)在计算上是不可行的

抗强碰撞性:抵抗生日攻击(一群过50人,相同关系是N=3)

h(x)=h(y)的偶对是不可行的

hash结构:

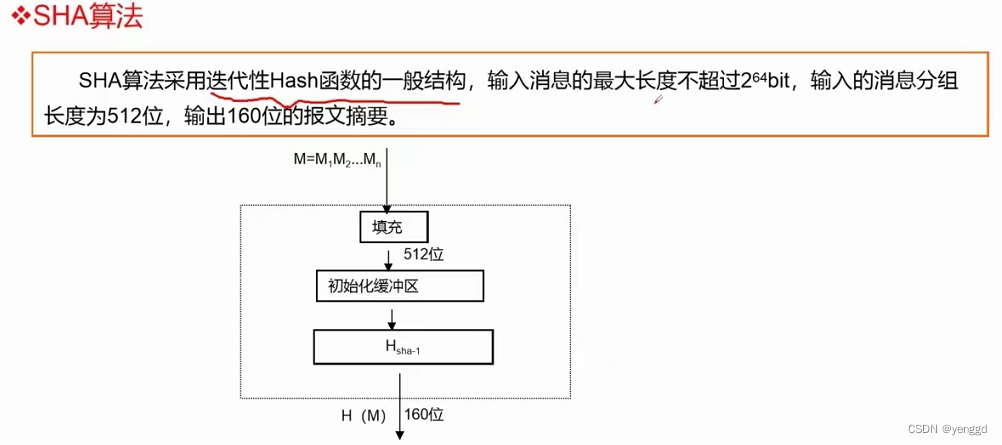

sha1:安全散列算法

输出160位哈希报文值,输入消息分组长512位,输入消息长度不能过2的64次幂。

sha1算法使用160位缓冲区保存中间结果和最终摘要信息,缓冲区有5个32位的寄存器A、B、C、D、E组成,5个加起来就是160位。

压缩函数处理:4轮函数压缩,每轮20次(f1、f2、f3、f4)操作,直到最后一个512分组结束。

压缩函数处理:Ft(B、D、C)为第t步使用基本逻辑函数,输入是96位,输出32位。

消息填充:要满足 (448 + X ) mod 512 = 448 意思就是左边数除512的余数为448

sha1结构:

SM3:杂凑算法与sha1相当:

杂凑密钥长度256位,数据块长512位,(哈希、散列)算法给出了杂凑函数算法的计算方法和计算步骤,并给出了运算示例。此算法适用于商用密码应用中的数字签名和验证,消息认证码的生成与验证以及随机数的生成。

7、预共享密钥: 身份认证,防冒充、也就是口令(密码口令:大小写数字组合这种密码)

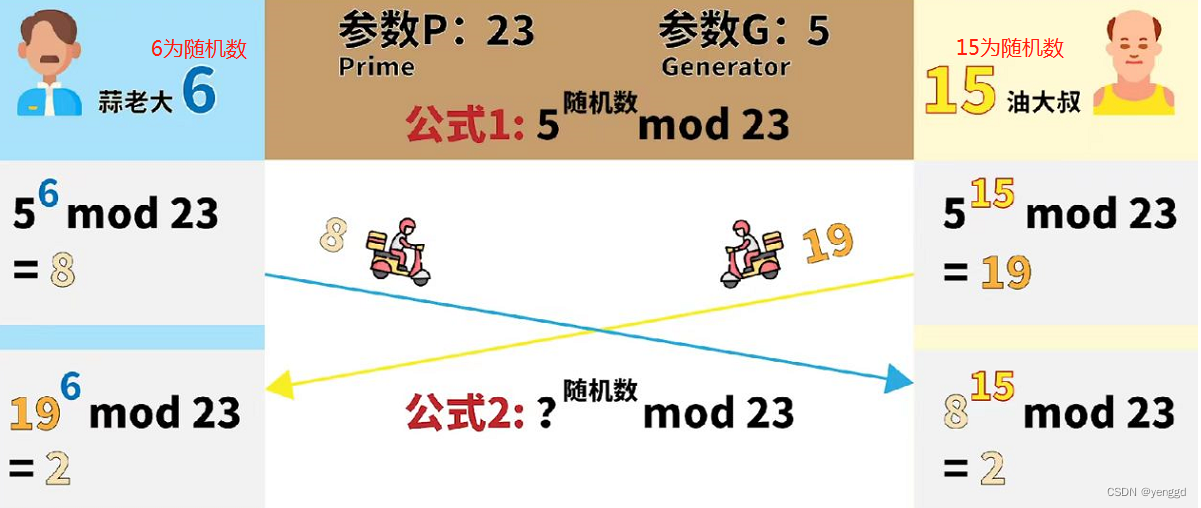

8、DH算法:用于保护密码在网上的传输安全,对密码加密(把对称算法和非对称算法一起混合着用:先用非对称把两边的算好后数据相等后,再用对称,相当于密码没有在网上传输)

DH 密钥交换协议基千求解离散对数问题的困难性

D-H 迪菲-赫尔曼算法,是非对称加密,

DH密钥交换协议容易受到中间人攻击。

DH公式:C^d = M mod P 在已知C和P的前提下,由d求M很容易。d为双方的随机数

C和P可以由任意一方生成,P要足够大的素数,C可以小一点整数,C和P不需要保密。

下图最后的2就是双方要得到的一个共享密钥。下图所有的G替换成上面公式中的C

9、对称密码也叫分组加密

M表示明文、C表示密文、K密钥空间、e加密算法、d解密算法、Ke表示加密密钥、Kd表示解密密钥。

下面所有的mod都是求余数,如果mod前面那个数小于后面那个数,那结果除不尽,就等于前面那个数。例如:12 mod 33 = 12

10、置换密码(古典密码系统之一)

把位置竖着变着加密了(经不起已知明文攻击),

例如:明文:love you

l o v e

y o u 0

密文:ly oo vu e0 (对不上的用0来填补),记得0中间再写一竖线

11、代替密码(也是古典密码之一):(加法密码、乘法密码、仿射密码),这3种怕穷举攻击。

加法密码公式:(a+k) mod n, 且0<k<n, a为明文,k题中会给,n为26,因为只有26个字母,mod意思两个数相除,不算到小数时,除法公式下面那个数。例如200mod26=18

例如:已知明文love,l按26个字母(加法密码要从0位算(位于第11位,o位于第14位,v位于21位,e位于第4位,然后把这几个数依次代入到上面的公式 a中进行计算,算出对应的数字后,这些数字就是对应的就是26个字母位置(从0开始算),再把数字按照26个字母把字母写出来就是密文了。

著名的加法密码是凯撒密码,凯撒密码密码是K=3 意思就是把所有的字母都后移3位。如果碰到的是最后一个字母z,那就接着a开始进行循环往后数3位。

乘法密码公式:(a *k) mod n,且k要和n互素,n默认也是就是最大字母26,一定要k和n互素,这个多少位和上面加法密码一样也是要从0位开始算的。例如:明文ab,默认K=5

按公式(axk) mod 26 = 0 这样代进去为 :(0x5) mod 26 = 0 整除不够除得0,所以a加密后还是0,所以第0位就是第一个字母a;再算b :(bxk) mod n = 0 一样代进去(1x5) mod 26 = 0 得数字为 5,所以第5个字母是f,记得是从0开始的第13位。所以明文ab的密文就是af

防射密码公式(加法密码和乘法密码的结合,也是古典密码之一):

(a k0 + K1) mod n,0<=K1<n,且0<k1<n,一定要k和n互素即gcd(k,n)=1。k0不能等于1,n一般默认26

这个多少位和上面加法密码一样也是要从0位开始算的。

例如:K= (7,3)对hot进行加密:

(7x7+3) mod 26 = 0 H是第7位

(714+3) mod 26 = 23 O是第14位

(7*19+3) mod 26 = 6 T是第19位

最后得:0 23 6对应的26个英文密文位置就是axg

12、简单替代密码有(怕统计分析攻击):加法密码和乘法密码

13、多表替代密码:vigenre密码(维吉尼亚,也是古典密码之一),

用一张二维表来弄出密文,列首为明文,行首为密钥,这两个交叉的点就是密文。

例如已知明文c,密钥为b:

a b c

b h f

c k l

得出密文为f

14、代数密码(也是古典密码之一):先把明文和密钥对应的字母来转成对应的ascii数字,再把这些数字转成二进制,再进行逻辑异或运算出的结果就是密文二进制数,再转成对应的asscii数字就得出了密文。

例:

明文:data 1000100 1000001 1010100 1000001

密钥:lamb 1001100 1000001 1001101 1000010

密文: 0001000 000000 0011001 0000011

15、非对称加密RSA

RSA 密码体制的安全性是基于分解大整数的困难性设计的

特点:加解密算法是可逆的,可确保数据的机密和和真实性。

国际可信计算组织TCG在可信计算标准中规定,加密密钥和认证密钥选择1024位,平台根密钥和存储根密码选择2048位。

RSA 算法基千大整数因子分解的困难性

RSA数字签名不是对明文签名,而是对hash(M)签名的,使用了时间戳,先签名后加密。

RSA数字签名的乘法逆元一定存在的,因为RSA公式为:e *d 三 1 mod φ(n)

所谓的乘法逆元就是d私钥

RSA数字签名验证:已知p=5 q=17 取e=5 待签名的消息为x=10,计算签名y并验证签名的有效性。

解:n=pq=85

φ(n) = (p-1)(q-1)=64

因为e=5,满足gcd(64,5) = 1 满足64和5互素 所以该数字签名是有效的

则d满足 RSA公式e *d 三 1 mod φ(n) 所以d=13

随机生成两个大数p和q

n=p* q p和q必须要互素

φ(n)=(p-1) *(q-1) 也就是小于n并且和n互素的数

e :随机数e要满足条件:1<e<φ(n) 还要和φ(n)互素

d :私钥

常见公式如:15三2(mod 13) 意思是15和2对于13同余,说白了就是15除13和2除13的余数相同。

a=17,b=2 满足a与b取模同余的数是5,意思就是17除5和2除5的余数相同。

67 mod 119 的逆元是16

公式:e *d 三 1 mod φ(n)

67就是这个公式中的e,φ(n)就是119,所以利用代入法公式(e x (d) - 1) mod φ(n) = 0 最后结果得16

p q d φ(n) 这4个为私钥要自己保存好的,

e n 是公钥,要公开出去的。

加密公式:C = M^e mod n

解密公式:M = C^d mod n

考试一般要计算d,公式:

e * d三1 mod φ(n)

第一种最简单的方法:

选定p=7,q=13,取e=5,当明文m=10时,求私钥d和输出密文:

先算φ(n) :φ(n) =(7-1) * (13-1)

得出φ(n)等于72

再用这种公式(e x (d) - 1) mod φ(n) = 0

再分别从1开始往d里面代进去看哪个能整除φ(n)就对了。

最后得29

再用加密公式:C = M^e mod n 最后余数就是密文

第二种算法:

例如:

φ(n) = 72 e=5 求d:

e *d 三 1 mod φ(n)

三:是同余的意思,两边的余数相等。

5 *d mod 72 三 1 mod 72

可得公式

5 *d mod 72 =1

(5 *d)/72 = X余1

X是用代数来代表商

5 *d = 72X+1

d = (72X+1)/5

从1 2 3 …一个一个往X里面带,只要能整除5就对了

d = 29

16、数字签名三个要求:

不可抵赖性、真实性、消息完整性。

数字签名体制包含两个部份:签名算法和验证算法。

数字签名只能检测篡改,伪造,不能保证数据正确性。

数字签名是二进制的字符串

17、密钥管理包括哪些技术:

密钥生成、储备、分发、使用、更新、撤消、备份、恢复、销毁、审计。

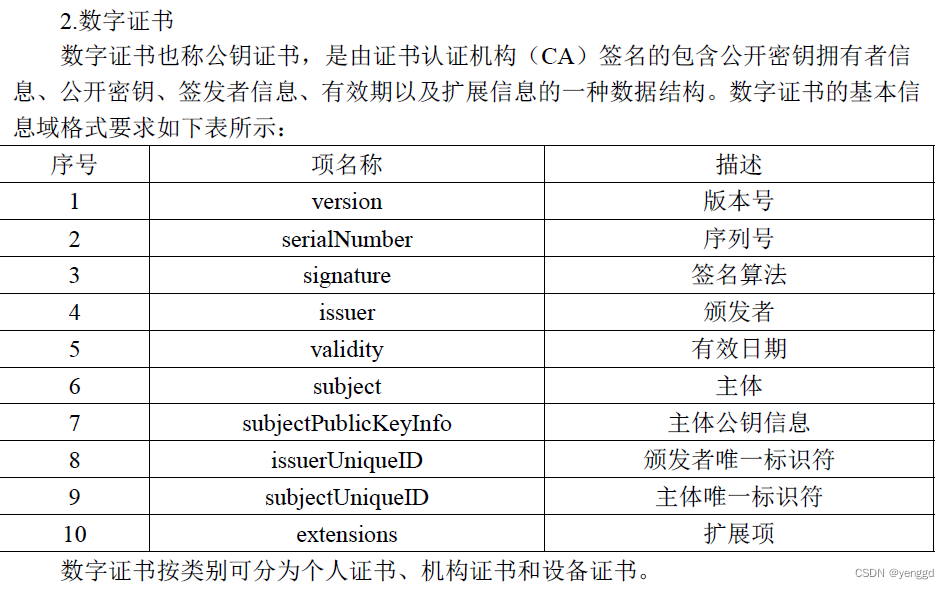

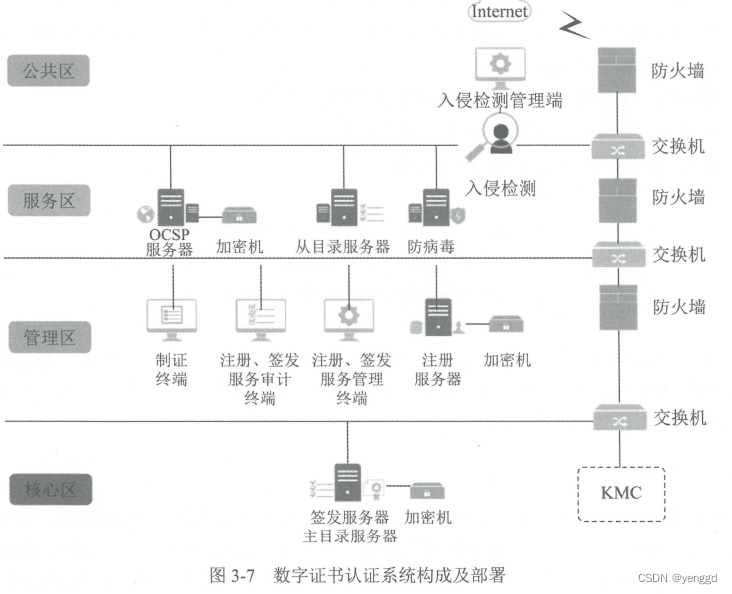

18、数字认证:

目录服务器:提供目录浏览

OCSP服务器:在线证书状态查寻。

注册服务器:注册证书。

签发服务器:使用数字证书中的私钥对所签发的证书签名。

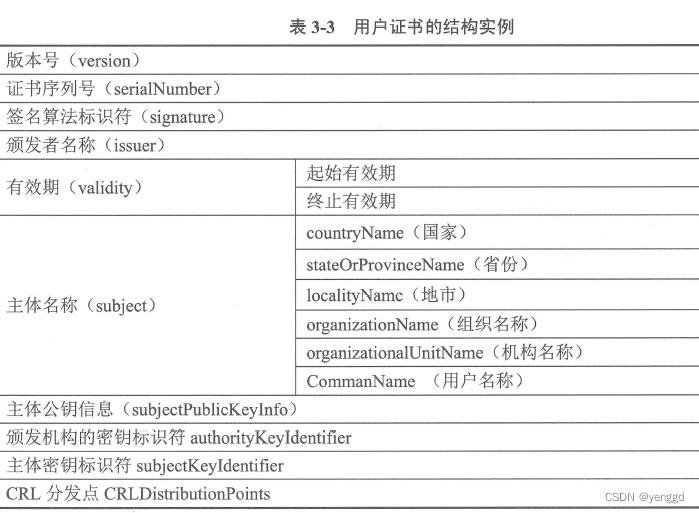

数字证书按类别分为:个人证书、机构证书、设备证书。

数字证书按用途分为:签名证书和加密证书

签名证书主要用于对用户信息进行签名,以保证信息的有效性和不可否认性

加密证书主要用于对用户传送信息进行加密,以保证信息的保密性和完整性

证书有效性主要依据数字证书所包含的证书签名

PKI体制中,保证数字证书不被篡改的方法是用CA的私钥对数字证书签名

项目管理方法核心是风险管理和目标管理相结合

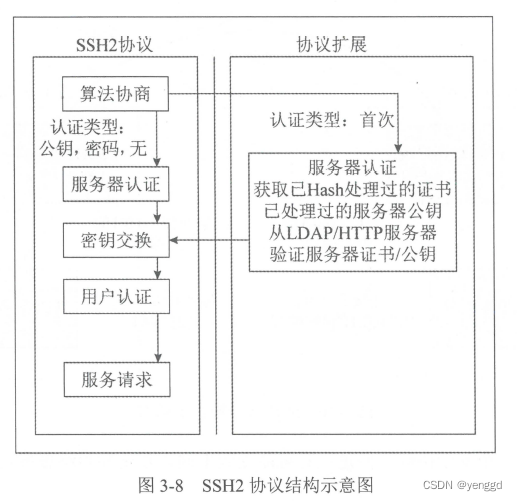

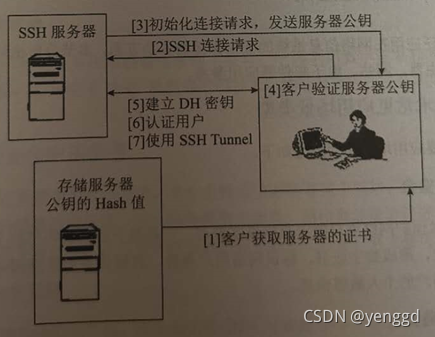

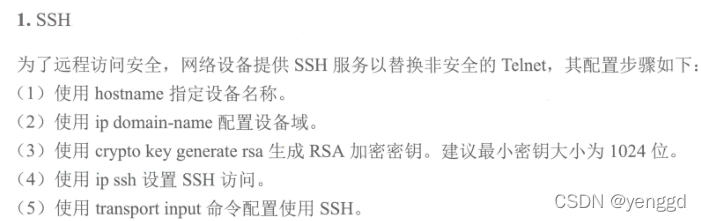

20、ssh协议基于公钥密码体制,一般容易受到中间人攻击和拒绝服务攻击,用到的算法:D-H、sha、rsa。

SSH 为建立在应用层基础上的安全协议

SSH 的工作机制共分7 个步骤,如团3-9 所示。目前,用户为了认证服务

器的公钥真实性,有三种方法来实现。第一种,用户直接随身携带含有服务器公钥的拷贝,在进行密钥交换协议前,读入客户计算机;第二种,从公开信道下载服务器的公钥和它对应的指纹后,先通过电话验证服务器的公钥指纹的真实性,然后用HASH 软件生成服务器的公钥新指纹,比较下载的指纹和新生成的指纹,若比较结果相同,则表明服务器的公钥是真实的,否则服务器的公钥是虚假的;第三种,通过PK.I 技术来验证服务器。

ssh协议:

传输层协议:服务器认证证、数据机密性、信息完整性保护。

用户认证协议:作为本次会话过程的唯一标识

连接协议:提供交互式会话,所有会话连接通过隧道实施。

古典密码:置换密码、凯撒密码、加法密码、乘法密码、防射密码、简单替代密码、多表替代密码(维吉尼亚密码)、代数密码。

对称密码有几个不常见的:RC4、IDEA

密码总结:

按对明文的处理方式不同分为分组密码和序列密码2种。

区别在于:

明文处理单元不同,分组密码把明文分成若干块分别进行加密,序列密码把明文划分位或字符序列进行处理。

密钥使用不同:分组密码使用同一个初始密钥对各明文块加密,序列密码使用不同的密钥对明文序列进行加密。

分组密码:每一次加密一个明文块,密文仅与加密算法和密钥有关。

序列密码:每一次加密一位或一个字符,除了与加密算法和密码有关外,还与被 加密 明文部分在整个明文中的位置有关。

分组密码:有2种结构:feistel结构和sp结构,SP是feistel的一种推广。

分组密码有:DES,3DES,AES,SM4

序列密码有:RC4、祖冲之ZUC、

数据链路层功能:将原始传输线路转变成一条逻辑传输线路,实际实体间二进制正确传输,保证数据正确的顺序和无差错和完整。

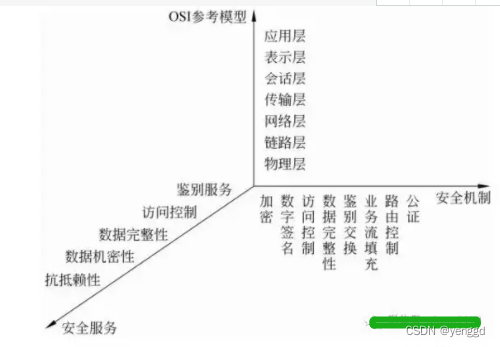

四、1、网络安全体系:

网络体系主要特征:整体性、协同性、过程性、全面性、适应性。

用全面协同的过程来适应整体。

2、BLP机密性模型:上写(* 特性)、下读(简单特性),也叫状态机模型

3、BiBa完整性模型:不能下读(简单特性)、不能上写( * 特性)、调用特性(主体完整性小于另一个主体完整性时,不能调用另一主体)

完整性模型有:biba、clark-wilson、dte

中国墙模型:允许主体访问

信息流模型可以用千分析系统的隐蔽通道,防止敏感信息通过隐蔽通道泄露。隐蔽通道通常表现为低安全等级主体对千高安全等级主体所产生信息的间接读取,通过信息流分析以发现隐蔽通道,阻止信息泄露途径。

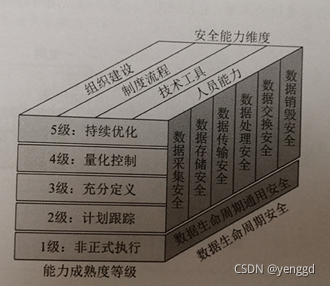

4 、数据安全能力成熟度模型

数据安全能力从组织建设、制度流程、技术工具及人员能力四个维度评估:

• 组织建设数据安全组织机构的架构建立、职责分配和沟通协作;

• 制度流程组织机构关键数据安全领域的制度规范和流程落地建设;

• 技术工具通过技术手段和产品工具固化安全要求或自动化实现安全工作;

• 人员能力一一执行数据安全工作的人员的意识及专业能力。

从组织建设、制度流程、技术工具、人员能力四个角度评估

组织建设根据制度流程,使用技术工具来提高人员工作能力。

5、软件安全能力成熟模型

软件安全能力成熟度模型分成五级,各级别的主要过程如下:

• CMMl 级—补丁修补;

• CMM2 级——渗透测试、安全代码评审;

• CMM3 级漏洞评估、代码分析、安全编码标准;

• CMM4 级软件安全风险识别、SDLC 实施不同安全检查点;

• CMM5 级改进软件安全风险覆盖率、评估安全差距。

能力成熟度模型(简称CMM) 是对一个组织机构的能力进行成熟度评估的模型。成熟度

级别一般分成五级: 1 级-非正式执行、2 级-计划跟踪、3 级-充分定义、4 级-量化控制、5 级-

持续优化。其中,级别越大,表示能力成熟度越高,各级别定义如下:

• 1 级-非正式执行:具备随机、无序、被动的过程;

• 2 级-计划跟踪:具备主动、非体系化的过程;

• 3 级-充分定义:具备正式的、规范的过程;

• 4 级-量化控制:具备可量化的过程;

• 5 级持续优化:具备可待续优化的过程。

目前,网络安全方面的成熟度模型主要有SSE-CMM、数据安全能力成熟度模型、软件安全能力成熟度模型等。

SSE-CMM (Systems Security Engineering Capability Maturity Model) 是系统安全工程能

力成熟度模型。SSE-CMM 包括

工程过程类(Engineering) 、

组织过程类(Organization) 、

项目过程类(Project)

SDLC信息系统安全开发生命周期:是微软件提出的。

培训、需求、设计、实现、验证、发布、响应

SDLC在开发模型在实现阶段给出三种可以采取的安全措施:

使用批准工具:编写安全代码

禁用不安全的集数:禁用C语言中不隐患的函数

静态分析:检测程序指针的完整性

6、网络纵深防御模型:

纵深防御4条线:保护、监测、响应、恢复。和pdrr模型意思一样

纵深防御:目前,安全业界认为网络需要建立四道防线:

安全保护是网络的第一道防线,能够阻止对网络的入侵和危害;

安全监测是网络的第二道防线,可以及时发现入侵和破坏;

实时响应是网络的第三道防线,当攻击发生时维持网络“打不垮" ;

恢复是网络的第四道防线,使网络在遭受攻击后能以最快的速度”起死回生”,最大限度地降低安全事件带来的损失,

7、分层防护模型:

物理层-网络层-系统层-应用层-用户层-管理层

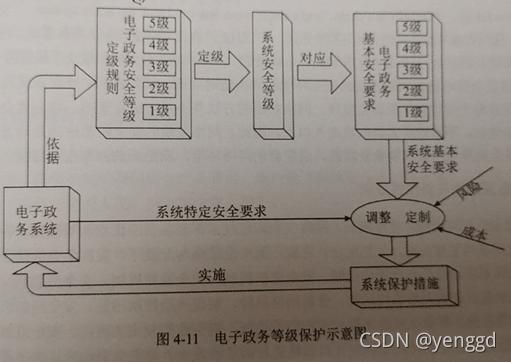

8、等级保护模型:

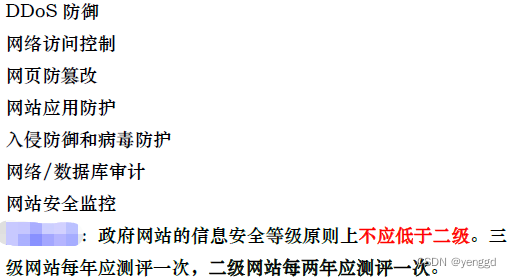

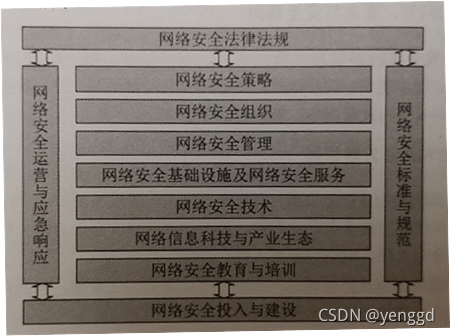

9、网络安全体系框架

10、等级保护工作主要包括:定级、备案、建设整改、等级测评、运营维护。

11、网络安全等级保护五个级别:

用户自主保护级(隔离用户与数据acl)

系统保护审计级(细粒自主访问控制、审计)

安全标记保护级(强制访问控制)

结构化保护级(考虑隐蔽通道)

访问验证保护级(可恢复)

非法入侵3-7年。破坏5年以上

网络安法:2017年6月1日实行,2016年11月7日人大常委通过

出售公民信息处10倍的违法所得

12、等保2.0有哪些变化:

扩大了对象范围、提出三重防护体系架构、强化可信计算技术使用要求。

网络安全等级保护2.0 的主要变化包括:一是扩大了对象范围,将云计算、移动互联、物

联网、工业控制系统等列入标准范围,构成了“网络安全通用要求+新型应用的网络安全扩展要求"的要求内容。二是提出了在“安全通信网络”“安全区域边界”“安全计算环境”和“安

全管理中心”支持下的三重防护体系架构。三是等级保护2.0 新标准强化了可信计算技术使用的要求,各级增加了”可信验证”控制点。

其中,一级要求设备的系统引导程序、系统程序等进行可信验证;

二级增加重要配置参数和应用程序进行可信验证,并将验证结果形成审计记录送至安全管理中心;

三级增加应用程序的关键执行环节进行动态可信验证;

四级增加应用程序的所有执行环节进行动态可信验证。

各级

13、NIST网络安全框架体系:

识别、保护、监测、响应、恢复。

14\、ISO27001四个基本步骤:

安全管理体系的策划与准备

安全管理体系文件编制

安全管理体系运行

安全管理体系审核与评审

iso安全结构架构图

网络安全组织结构主要包括领导层、管理层、执行层以及外部协作层等。

网络安全建设的主要内容:

1、网络安全策略及标准规范制定和实施

2、网络安全组织管理机构的设置和岗位人员配备

3、网络安全项目规划、设计与实施

4、网络安全方案设计和部署

5、网络安全工程项目验收评测和交付使用

一般来说,网络安全策略的相关工作主要如下:

• 调查网络安全策略需求,明确其作用范围;

• 网络安全策略实施影响分析;

• 获准上级领导支持网络安全策略工作;

• 制订网络安全策略草案;

• 征求网络安全策略有关意见;

• 网络安全策略风险承担者评估;

• 上级领导审批网络安全策略;

• 网络安全策略发布;

• 网络安全策略效果评估和修订。

一般企事业单位的网络信息系统中,网络安全策略主要有网络资产分级策略、密码管理策略、互联网使用安全策略、网络通信安全策略、远程访问策略、桌面安全策略、服务器安全策略、应用程序安全策略等八类。网络安全策略表现形式通常通过规章制度、操作流程及技术规范体现。

9. 网络系统可持续性运营

网络系统可持续性运营的管理目标是防止网络业务活动中断,保证重要业务流程不受重大

故障和灾难的影响,要求达到:

• 实施业务连续性管理程序,预防和恢复控制相结合,要将由千自然灾害、事故、设备

故障和蓄意破坏等引起的灾难和安全故障造成的影响降低到可以接受的水平;

• 分析灾难、安全故障和服务损失的后果,制订和实施应急计划,确保能够在要求的时

间内恢复业务流程;

• 采用安全控制措施,确定和降低风险,限制破坏性事件造成的后果,确保重要操作及

时恢复。

与网络系统可待续性运营相关的工作主要有:

• 网络运营持续性管理程序和网络运营制度;

• 网络运营持续性和影响分析;

• 网络运营持续性应急方案;

• 网络运营持续性计划的检查、维护和重新分析;

• 网络运营状态监测。

五、物理安全

广义的物理安全则指由硬件,软件,操作人员,环境组成的人、机、物融合的网络信息物理系统的安全

新的硬件威胁更具有隐蔽性、危害性,攻击具有主动性和非临近性(硬件木马、硬件协同的恶意代码Cloaker、硬件安全漏洞利用熔断(Meltdown) ”和“幽灵(Spectre) 、基于软件漏洞攻击硬件实体“震网”病毒、基于环境攻击计算机实体)

网络通信线路安全防护 从两个方面采取安全措施:

一是网络通信设备;

二是网络通信线路。对重要的核心网络设备, 例如路由器、交换机,为了防止这些核心设备出现单点安全故障, 一般采取设备冗余,即设备之间互为备份。

而网络通信线路的安全措施也是采取多路通信的方式,例如网络的连接可以通过DDN 专线和电话线

1、物理安全威胁

硬件木马:在芯片中植入恶意电路,对硬件进行控制。

硬件协同恶意代码:通过恶意硬件,使非特权用户访问了特权内存区域。

硬件安全漏洞利用:用侧信道方式获取cpu指令,影响缓存中的信息。

基于软件来攻击硬件:利用控制系统的软件漏洞,来控制物理实体参数。

2、物理安全防护:

智能卡操作系统四个部分:通信管理模块,安全管理模块,应用管理模块,文件管理模块。

环境物理安全、设备物理安全、系统物理安全

3、数据中心设计规范 :

GB50174-2017

互联网数据中心工程技术规范:

GB51195-2016

4、机房防护

防水、防火、防雷、防鼠虫、防震、防盗、防电磁、防静电。

机房物理安全威胁:

人为:盗窃、毁坏、爆炸、硬件攻击

自然灾害:地震、洪水、火灾、雷电、鼠害。

5、计算机机房厂地通用方案GB/T2887-2011

机房等级划分为A B C 3级

A级对国家和社会分蘖次序造成严重损害的

B级对国家和社会分蘖次序造成较大伤害的

C级基本计算机机房的的要求

根据《计算机场地安全要求(GB/T 9361 —2011) 》,计算机机房的安全等级分为A 级、B 级、C级三个基本级别,下面分别介绍各级的特点:

• A 级:计算机系统运行中断后,会对国家安全、社会秩序、公共利益造成严重损害的;

对计算机机房的安全有严格的要求,有完善的计算机机房安全措施。

• B 级:计算机系统运行中断后,会对国家安全、社会秩序、公共利益造成较大损害的;

对计算机机房的安全有较严格的要求,有较完善的计算机机房安全措施。

• C 级:不属于A 、B 级的情况;对计算机机房的安全有基本的要求,有基本的计算机

机房安全措施。根据计算机系统的规模、用途,计算机机房安全可按某一级执行,也可按某些级综合执行。综合执行是指计算机机房可按某些级执行,如某计算机机房按照安全要求可选:电磁干扰A 级,火灾报警及灭火C 级。

(GB/f2887-2011) 》的规定,计算机机房可选用下列房间(允许一室多用或酌情增减) :

(1) 主要工作房间:主机房、终端室等;

(2) 第一类辅助房间:低压配电间、不间断电源室、蓄电池室、空调机室、发电机室、气

体钢瓶室、监控室等;

(3) 第二类辅助房间:资料室、维修室、技术人员办公室;

(4) 第三类辅助房间:储藏室、缓冲间、技术人员休息室、盟洗室等。

6、>10000个机架的是超大型机房,3000>x>10000为大型机房,<3000的为中小型机房

7、互联网IDC机房分R1 R2 R3 三个级别:

R1主要部分具备一定的冗余能力,业务保持不小于99.5%

R2基础设施和网络系统具备一定的冗余能力,业务保持不小于99.9%

R3具备一定的容错能力,业务保持不小于99.99%

CA 机房物理安全是认证机构设施安全的重要保障,国家密码管理局发布《电子政务电子

认证服务业务规则规范》,对CA 机房的物理安全提出了规范性要求。

(1) 物理环境按照GM/T0034 的要求严格实施,具有相关屏蔽、消防、物理访问控制、入

侵检测报警等相关措施,至少每五年进行一次屏蔽室检测。

(2) CA 机房及办公场地所有人员都应佩戴标识身份的证明。进出CA 机房人员的物理权

限应经安全管理人员根据安全策略予以批准。

(3) 所有进出CA 机房内的人员都应留有记录,并妥善、安全地保存和管理各区域进

出记录(如监控系统录像带、门禁记录等)。确认这些记录无安全用途后,才可进行专项

销毁。

(4) 建立并执行人员访问制度及程序,并对访问人员进行监督和监控。安全人员定期对

CA 设施的访问权限进行内审和更新,并及时跟进违规进出CA 设施物理区域的事件。

(5) 采取有效措施保护设备免于电源故障或网络通信异常影响。

(6) 在处理或再利用包含存储介质(如硬盘)的设备之前,检查是否含有敏感数据,并对

敏感数据应物理销毁或进行安全覆盖。

(7) 制定相关安全检查、监督策略,包括且不限于对内部敏感或关键业务信息的保存要求、办公电脑的保护要求、CA 财产的保护要求等。

8、网络通信线路威胁有哪些:

线路电磁干扰

线路泄露信息

线路被切断

通信线路安全保护措施:

核心设备要有冗余

线路采用多路通讯方式

9、存储介质防护:

存储数据加密

数据容灾备份

强化存储安全管理

双击热备份属于硬件备份;

容错容灾存储技术:磁盘阵列、双机在线备份、离线备份

10、硬件防护:

硬件木马检测:反向分析法、功耗分析法、侧信道分析法。

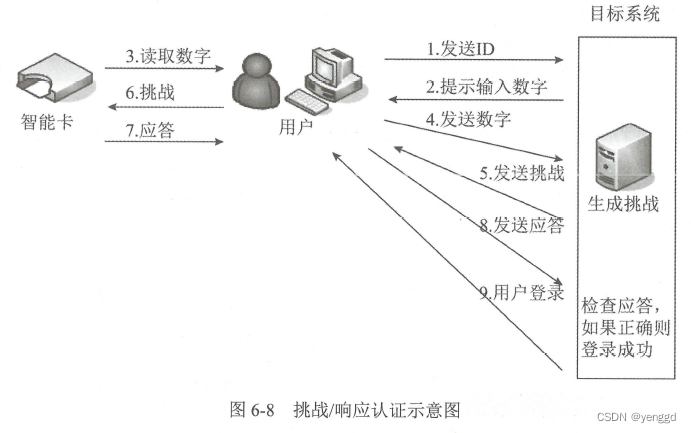

六(重点)、认证

认证机制由验证对象、认证协议、鉴别实体构成

验证对象是需要鉴别的实体(声称者) ;

认证协议是验证对象和鉴别实体(验证者)之间进行认证信息交换所遵从的规则;

鉴别实体根据验证对象所提供的认证依据,给出身份的真实性或属性判断。

认证一般由标识(Identification) 和鉴别(Authentication) 两部分组成。

标识是用来代表实体对象(如人员、设备、数据、服务、应用)的身份标志,确保实体的唯一性和可辨识性,同时与实体存在强关联

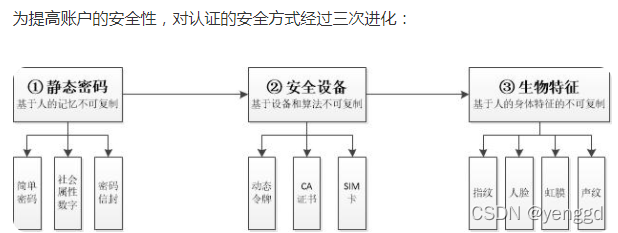

鉴别一般是利用口令、电子签名、数字证书、令牌、生物特征、行为表现等相关数字化凭

证对实体所声称的属性进行识别验证的过程

认证依据也称为鉴别信息,通常是指用于确认实体(声称者)身份的真实性或者其拥有的

属性的凭证。目前,常见的认证依据主要有匹类。

- 所知道的秘密信息(Something You Know)

实体(声称者)所掌握的秘密信息,如用户口令、验证码等。 - 所拥有的实物凭证(Something You Have)

实体(声称者)所持有的不可伪造的物理设备,如智能卡、U 盾等。 - 所具有的生物特征

实体(声称者)所具有的生物特征,如指纹、声音、虹膜、人脸等。 - 所表现的行为特征

实体(声称者)所表现的行为特征,如鼠标使用习惯、键盘敲键力度、地理位置等。

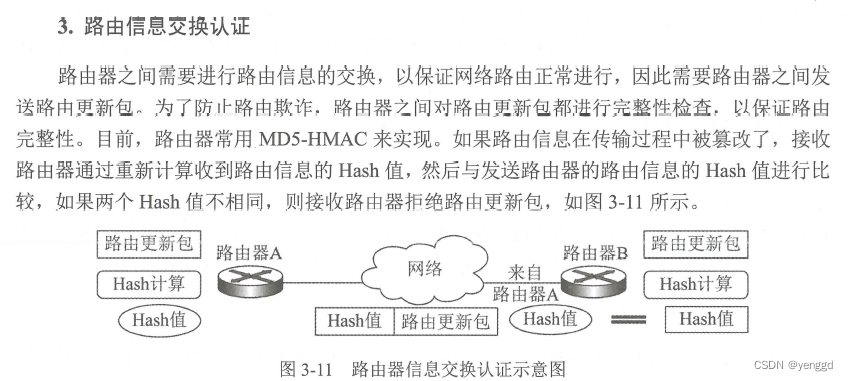

路由器邻居认证的类型有OSPF 认证、RIP 认

证EIGRP 认证。认证模式有明文认证(Plaintext Authentication) 、消息摘要认证(Message DigestAuthentication)

持续认证所使用的鉴定因素主要是认知因素(Cognitive factors) 、

物理因素(Physiological factors) 、上下文因素(Contextual factors) 。认知因素主要有眼手协调、应用行为模式、使用偏好、设备交互模式等。物理因素主要有左/右手、按压大小、手震、手臂大小和肌肉使用。上下文因素主要有事务、导航、设备和网络模式。例如, 一些网站的访问根据地址位置信息来判断来访者的身份,以确认是否授权访问。

防篡改用消息认证技术

认证和加密的区别:

加密用以保证数据的机密性,防止截取和窃听等。

认证用心保证发送者和接收者双方的真实性和报文完整性,防止被攻击、冒充、篡改等。

认证和数字签名的区别:

认证是基于收发双方共享的保密数据来识别对象的真实性,认证收发双方互相验证真实性,不能由第三方验证,认证不具有对发送方不能抵赖和接收方不能伪造的能力。

数字签名的数据是公开的,数字签名允许双方和第三方认证,数字签名具有发送方不能抵赖,接收方不能伪造的能力。

数字签名和数字证书区别:数字证书是由权威机构——CA证书授权中心发行的,能提供在Internet上进行身份验证的一种权威性电子文档,人们可以在互联网交往中用它来证明自己的身份和识别对方的身份。 数字签名(又称公钥数字签名、电子签章),是一种类似写在纸上的普通的物理签名,但是使用了公钥加密领域的技术实现,用于鉴别数字信息的方法。一套数字签名通常定义两种互补的运算,一个用于签名,另一个用于验证。

身份认证包含以下:

一、口令认证

1)利用单向函数加密口令:用户口令以密文形式存储,只能加密不能解密。

2)利用数字签名方法验证口令:用公钥存储系统,可以抵抗重放攻击。

3)口令的双向认证:发送方和接收方都互向验证对方的身份。

4)一次性口令:一个口令只能用一次,可以抵御重放攻击。

二、生物特征认证:

指纹、掌纹、面孔、发音、虹膜、视网膜、骨架。

三、报文认证包含:

报文源认证

报文宿认证

报文内容认证:包含报文的秘密性、报文源认证、报文认证.

1、认证包括两部分:标识和鉴别2部分组成。

鉴别的凭据有:所知道的秘密信息、拥有的凭证、个体特性、表现的行为。

认证和加密的区别在于:

加密用以确保数据的保密性,阻止被动攻击,如截取,窃听等;而认证用以确保报文发送者和接收者的真实性以及报文的完整性。

2、认证分为:单因素认证、双因素认证、多因素认证。别一种是:单向认证、双向认证、和第三方认证。

3、一次性认证称OTP认证,即短信认证。

持续认证最安全:认知因素(行为偏好)、物理因素(左右手、肌肉)、上下文因素(导航、网络模式)。

持续认证防假冒、钓鱼、中间人攻击、身份窃取、社会工程。

智能卡是一种带有存储器和微处理器的集成电路卡,能够安全存储认证信息,并具有一定

的计算能力。智能卡认证根据用户所拥有的实物进行,智能卡认证技术广泛应用千社会的各个方面。

4、认证技术方法主要有:口令认证、智能卡认证、生物特征认证、kerberos认证。

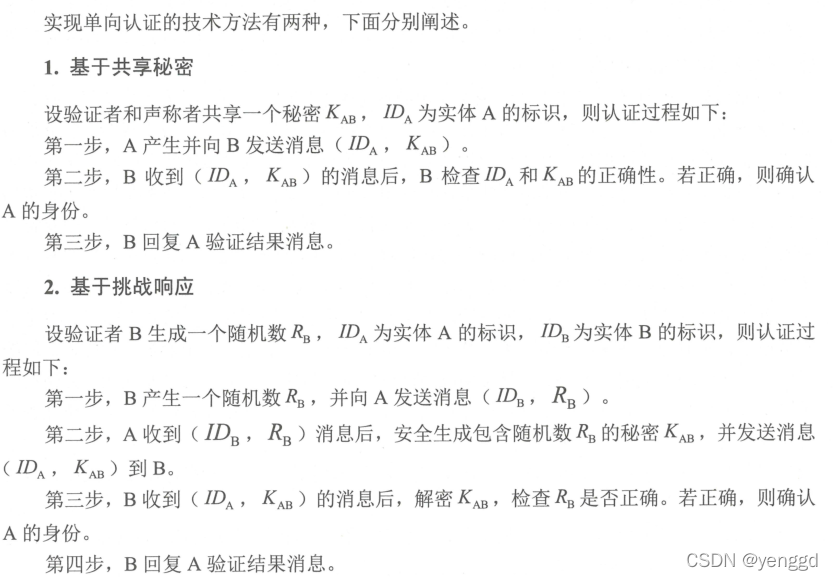

单向认证:

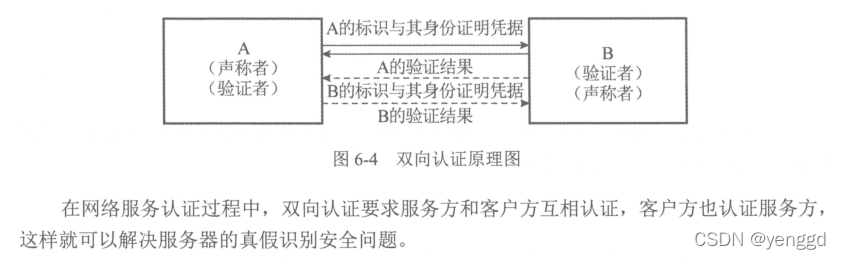

双向认证:

双方事先约定并共享对方的口令

设用户A 的口令为PA,系统B 的口令为PB

使用单向函数f,实现口令的双向对等验证:

1) A B: RA ,RA 为A 的一个随机数

2) B A: f(PB||RA)||RB

3) A 接收到PB 后,利用单向函数计算f(PB||RA),如果与收到的相等,则B 是真实的。

4) A B: f(PA||RB), B 同样利用单向函数计算f(PA||RB),如果与收到的相等,则A 是真实的。

为防止重播攻击,可以在f(PA||RB)与f(PB||RA)中加入时间参数

口令认证容易受到攻击:主要有中间人、重放、窃听、猜测。

口令安全要满足:口令要加密存储、口令安全传输、口令抗抵赖、避免弱口令。

口令认证过程:

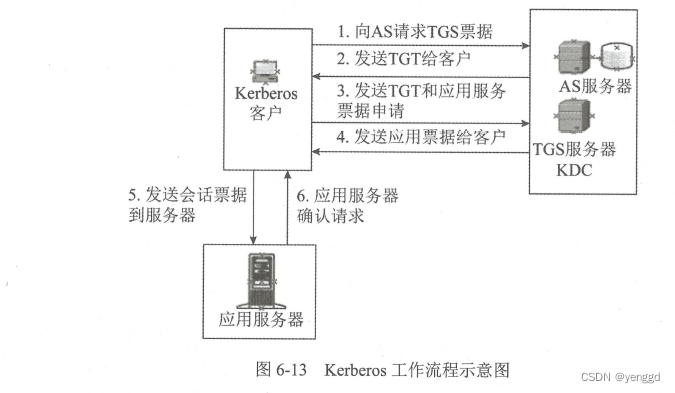

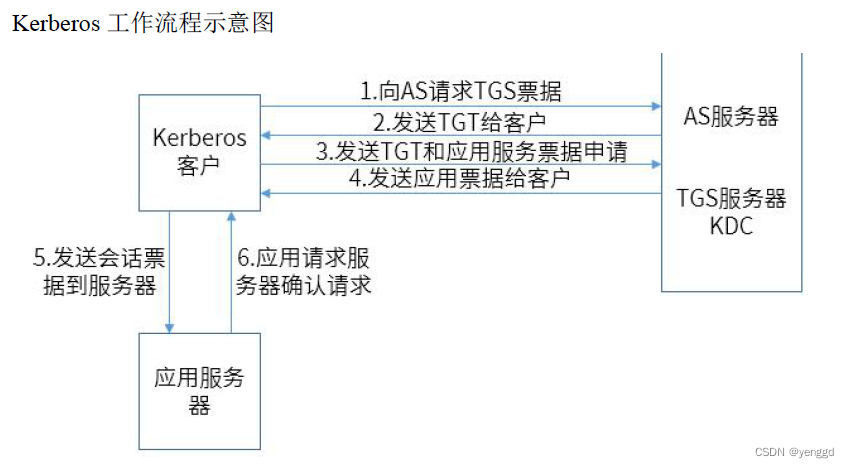

kerberos认证是基于网络认证,用c/s进行强身份认证,用对称密码技术,利用可信的第三方提供认证服务。主要提供了单点登陆,只需要认证一次,就可以实现客户端针对多个服务器的访问一次性认证。

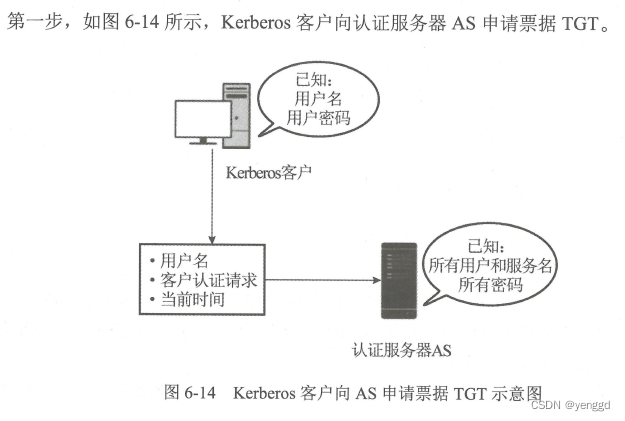

kerberos四个实体:

kerberos客户机:用来访问服务器的客户机

AS认证服务器(认证服务器):识别身份和提供TGS

TGS(票据服务器):为用户提供标据

应用服务器:为用户提供服务的设备或系统

其中,通常将AS 和TGS 统称为KDC (Key Distribution Center) 。票据(Ticket) 是用千

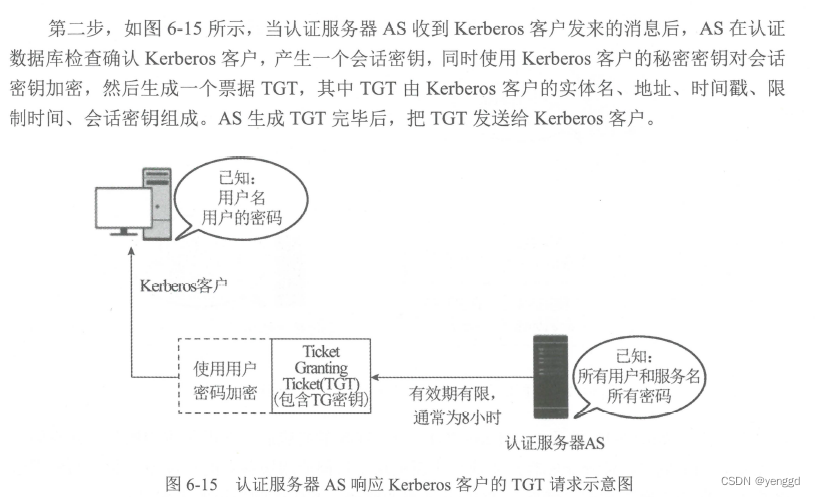

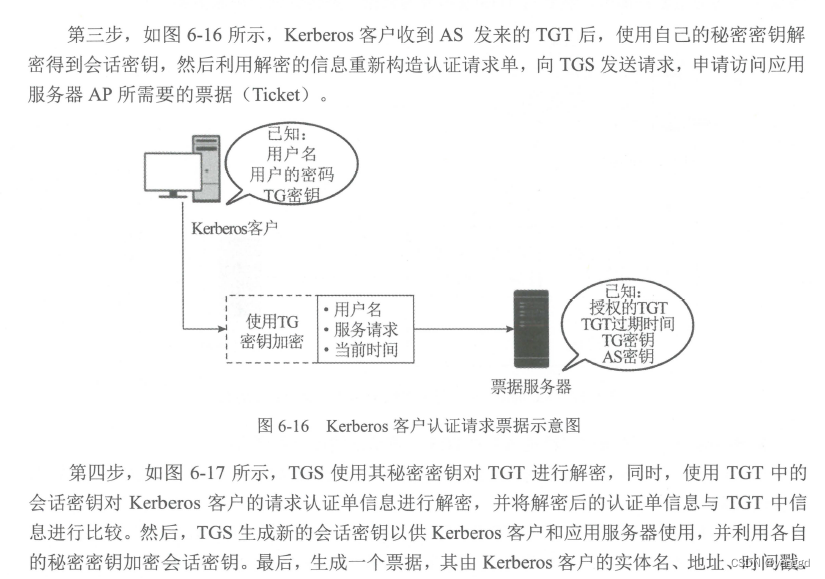

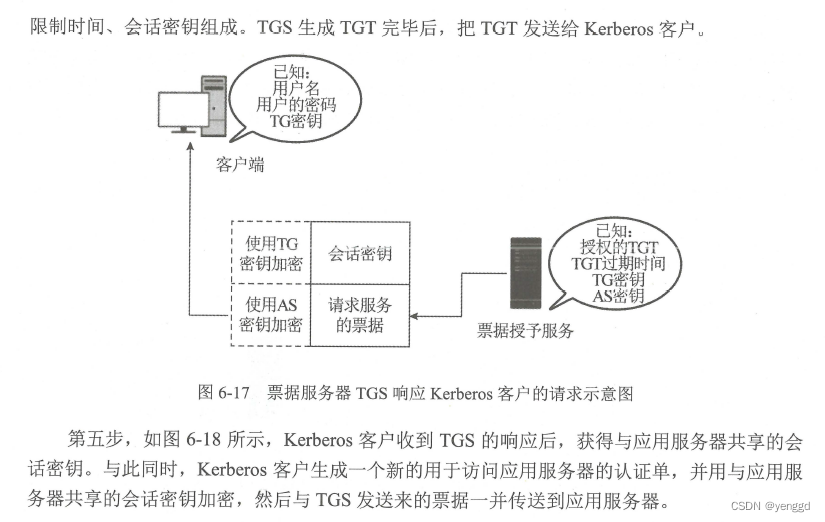

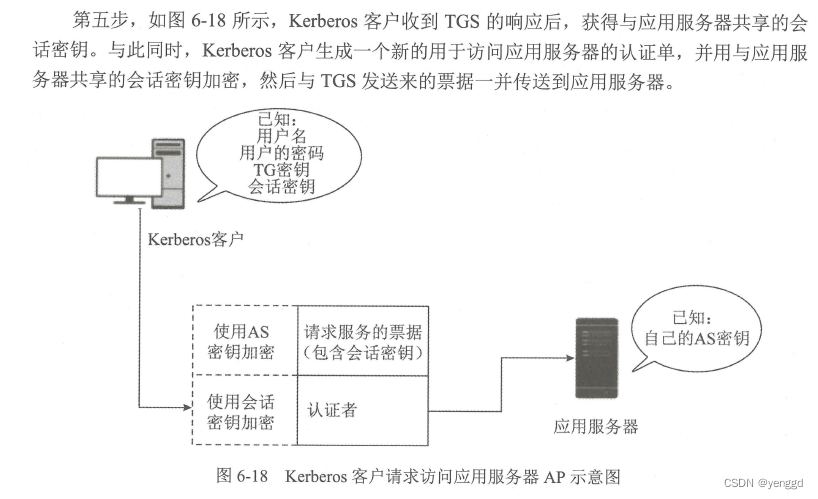

安全的传递用户身份所需要的信息的集合,主要包括客户方Principal、目的服务方Principal 、客户方IP 地址、时间戳(分发该Ticket 的时间)、Ticket 的生存期、以及会话密钥等内容。Kerberos V5 认证协议主要由六步构成,如图6-13 所示。

Kerberos 协议中要求用户经过AS 和TGS 两重认证的优点主要有两点。

(1) 可以显著减少用户密钥的密文的暴露次数,这样就可以减少攻击者对有关用户密钥的

密文的积累。

(2) Kerberos 认证过程具有单点登录(Single Sign On, SSO) 的优点,只要用户拿到了TGT

并且该TGT 没有过期,那么用户就可以使用该TGT 通过TGS 完成到任一服务器的认证过程而不必重新输入密码。

但是, Kerberos 也存在不足之处。Kerberos 认证系统要求解决主机节点时间同步问题和抵御拒绝服务攻击。如果某台主机的时间被更改,那么这台主机就无法使用Kerberos 认证协议了,如果服务器的时间发生了错误,那么整个Kerberos 认证系统将会瘫痪。尽管Kerberos V5 有不尽如人意的地方,但它仍然是一个比较好的安全认证协议。目前, Windows 系统和Hadoop 都支持Kerberos 认证。

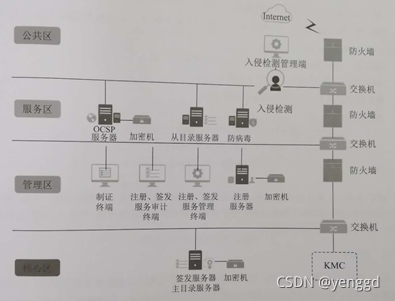

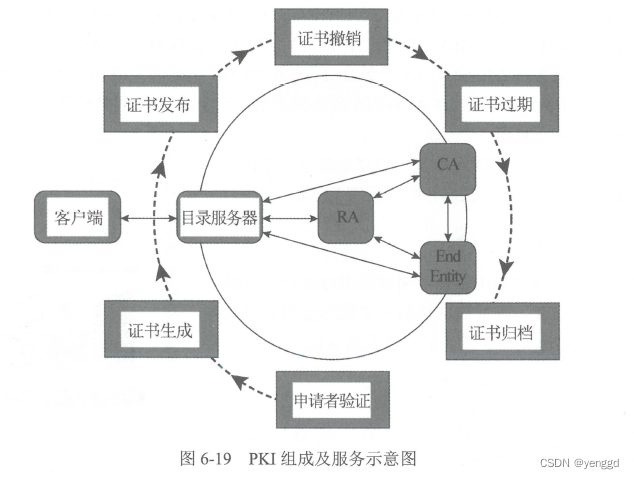

kpi公钥基础设施系统:

公钥密码体制不仅能够实现加密服务,而且也能提供识别和认证服务。除了保密性之外,

公钥密码可信分发也是其所面临的问题,即公钥的真实性和所有权问题。针对该问题,人们采用“公钥证书”的方法来解决,类似身份证、护照。公钥证书是将实体和一个公钥绑定,并让其他的实体能够验证这种绑定关系。为此,需要一个可信第三方来担保实体的身份,这个第三方称为认证机构,简称CA (Certification Authority) 。CA 负责颁发证书,证书中含有实体名、公钥以及实体的其他身份信息。而PKI (Public Key Infrastructure) 就是有关创建、管理、存储、分发和撤销公钥证书所需要的硬件、软件、人员、策略和过程的安全服务设施。PKI 提供了一种系统化的、可扩展的、统一的、容易控制的公钥分发方法。基于PK.I 的主要安全服务有身份认证、完整性保护、数字签名、会话加密管理、密钥恢复。一般来说, PKI涉及多个实体之间的协商和操作,主要实体包括CA 、RA 、终端实体CEnd Entity) 、客户端、

目录服务器,如图6-19 所示。

PKI 安全服务功能:身份认证、完整性保护、数字签名、会话加密、密钥恢复

.

…

PK.I 各实体的功能分别叙述如下:

CA (Certification Authority) :证书授权机构,主要进行证书的颁发、废止和更新;

认证机构负责签发、管理和撤销一组终端用户的证书。

RA (Registration Authority) :证书登记权威机构,将公钥和对应的证书持有者的身份

及其他属性联系起来,进行注册和担保; RA 可以充当CA 和它的终端用户之间的中

间实体,辅助CA 完成其他绝大部分的证书处理功能。

目录服务器: CA 通常使用一个目录服务器,提供证书管理和分发的服务。

终端实体(End Entity) :指需要认证的对象, 例如服务器、打印机、E-mail 地址、

用户等。

客户端(Client) :指需要基于PK.I 安全服务的使用者,包括用户、服务进程等。

5、公钥密码体制PKI实体包括

CA :证书颁发、管理、撤消、更新。

RA:证书登陆权威机构,用于辅助CA和客户端之间证书处理功能。

终端实体:需要认证的对象。

客户端:需要基于PKI服务的使用者。

目录服务器。

证书上没有CA的公开密钥,只有持有者的公钥。

CA 签发过程:

用户向CA提交RA已批准的注册信息及自己的身份信息等

验证提交信息正确性和真实性

CA为用户产生密钥,并进行备份

CA生成证书,并施加签名

将证书的一个副本交给用户,并存档入库

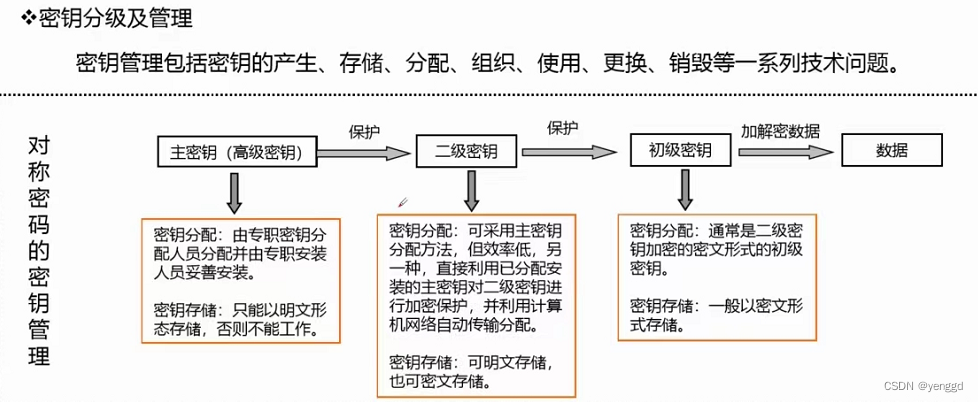

对称密码的密钥管理:

6、快速在线认证(FIDO):

FIDO使用标准公钥加密技术来提供强身份验证。FIDO 的设计目标是保护用户隐 私,用指纹、人脸、声音认证。

Fast IDentity Online 简称FIDO, FIDO 使用标准公钥加密技术来提供强身份验证。FIDO

的设计目标是保护用户隐私,不提供跟踪用户的信息,用户生物识别信息不离开用户的设备。

7、认证技术主要产品类型包括5种:

系统安全增强:U盘和口令(加密狗)

生物认证:人脸识别

电子认证服务:PKI和ssl

网络准入控 制:802.1X poralt mac认证 终端准入

身份认证网关:数字证书、单点登陆。

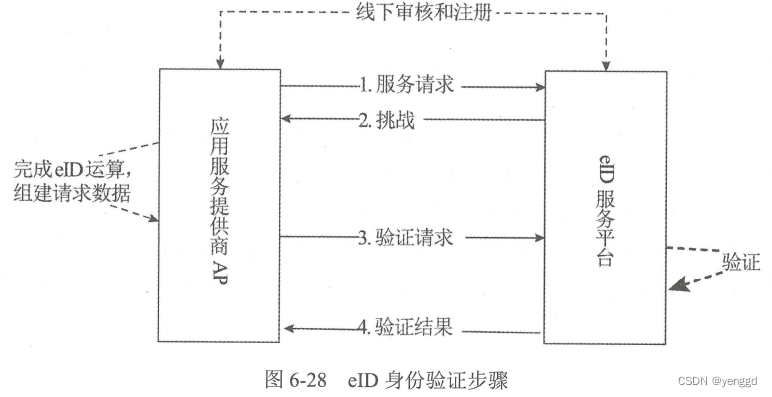

8、eID公民网络电子身份标识是国家网络重要保障,主要用非对称密钥和数字证书。

eID 身份验证涉及eID 服务平台、应用服务提供商和持有eID的用户。

9、认证产品的评价指标:

安全功能要求、安全性能要求、安全保障要求

10、认证机制的组成部份:

验证对象、认证协议 、鉴别实体。

认证:对发送者和接收者进行真实性认证和报文完整性检测。

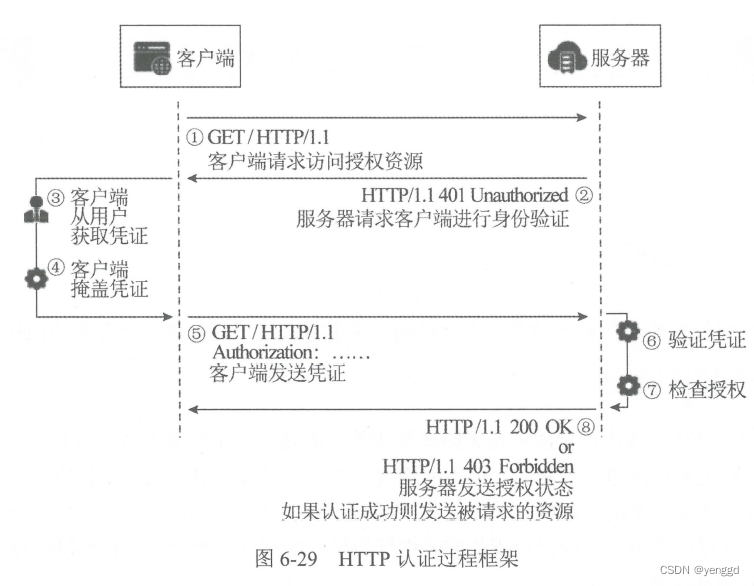

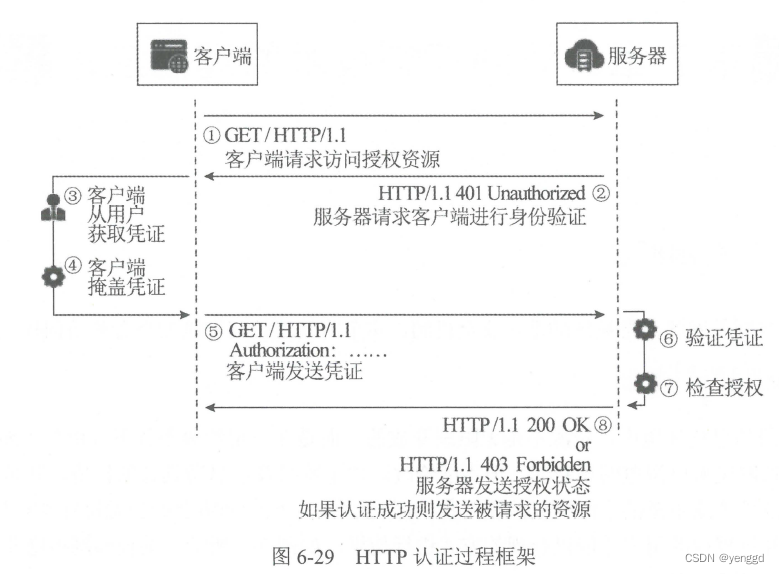

web 访问认证用BAA,就是web页面自动弹出认证页面要填用户和口令。

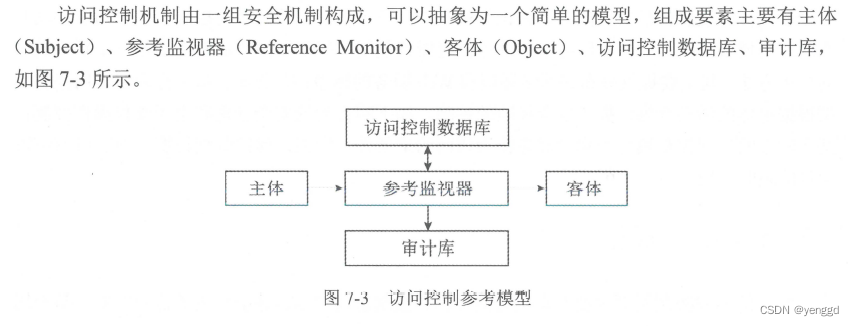

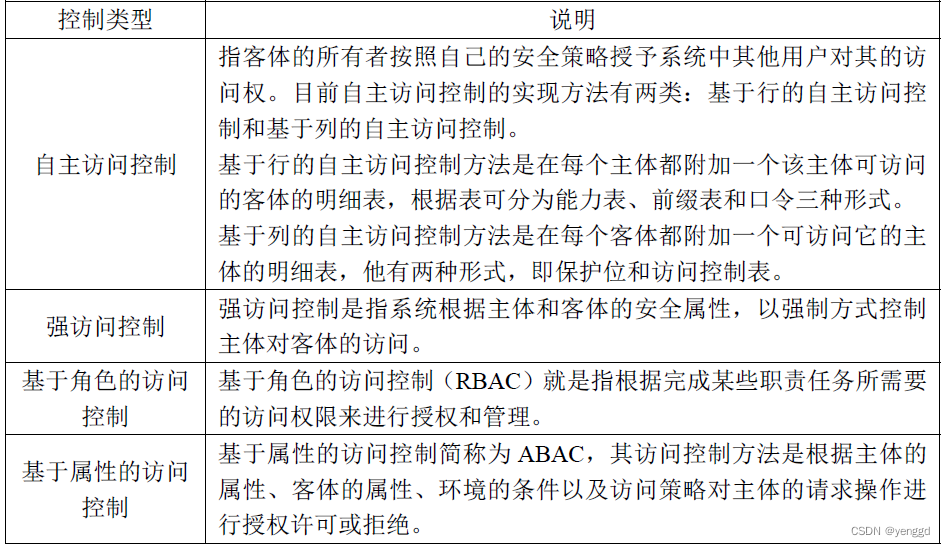

七、访问控制模型主要要素:

主体:是客户的操作实施者。

客户:被主体操作的对你。

参考监视器:监控客户和主体之间的操作信息,并存入审计库中。

访问控制数据库:存放主体和客户之间访问的策略信息。

审计库:存放主体访问客体的成功或失败的信息。

三种访问控制实现方法:

能力表:

(主体)Administrator<(客体)traceroute.mpg:读取,运行>

访问控制表:

(客体)traceroute.mpg<(主体)Administrator:读取,运行>

访问控制矩阵

访问控制的类型:

自主访问控制:

1、基于行的自主访问控制(能力表、前缀表、口令)

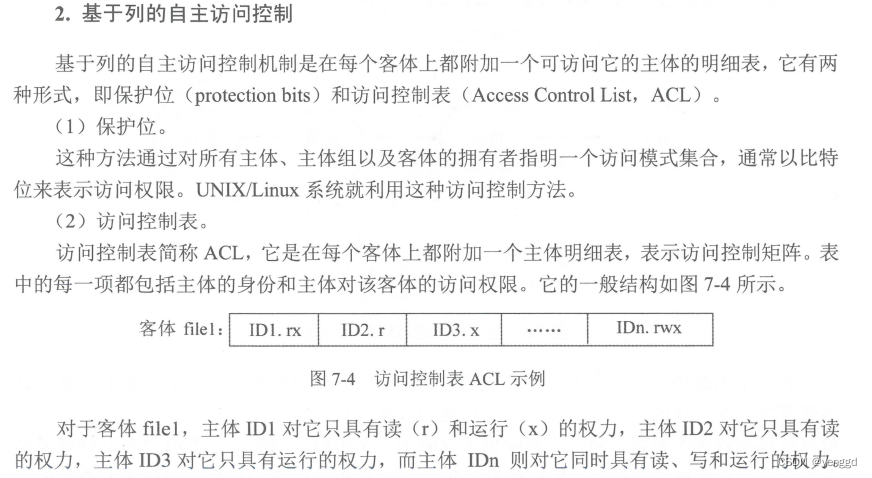

2、基于列的自主访问控制(保护位rwx、访问控制列表)

只有访问控制列表一种是文件在左边列,右边是用户和对应的权限:

file ------> admin:r,w

能力表和矩阵都是文件和用户名对调位置。

强制访问控制:

基于角色访问控制RBAC

基于属性访问控制ABAC

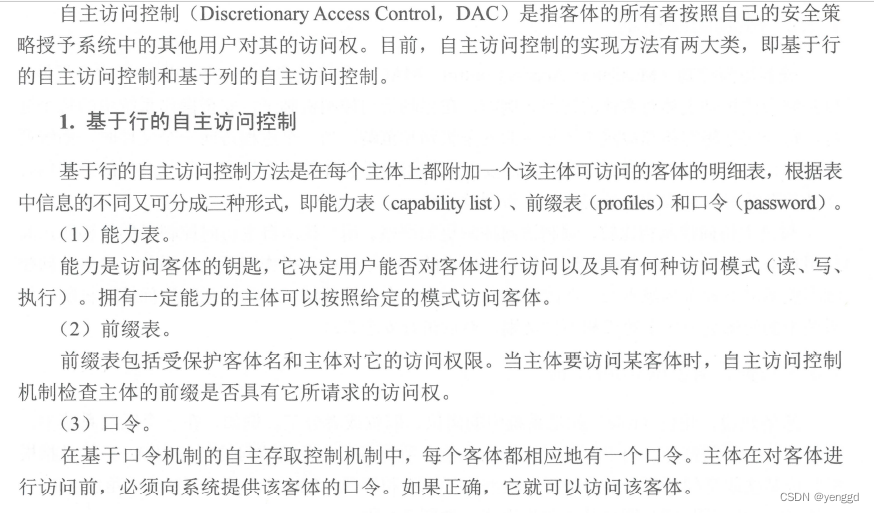

2、自主访问控制,指客体按照自己所拥有的权限进行访问。

自主访问控制分两类:基于行和基于列的自主访问。

基于行的:能力表(读、写、执行)、前缀、口令。在每个主体上附加一个可访问客体的明细表

基于列的:保护位(以比特位rwx来表示访问权限linux)、访问控制表(acl)。在每个客体上都附加一个可访问他的主体明细表

3、windows sloaruis 系统用的基于角色的访问控制4要素:

RBAC:用户、角色、会话、权限。在一个系统中可以有多个用户和多个角色。

4、访问控制过程一般要五步:

明确要控制管理的资产

分析要管理的资产的安全要求

制定访问控制策略

实施访问控制策略

运行和维护策略

5、口令的原则:

口令8位以上,用大小写加数字特殊字母。

不能账号和密码相同

不能用弱口令

禁止共享账号和口令

口令要隔一段时间就改一次

口令文件要上高级访问权限

限制账号登陆错误次数一般为3次

6、访问控制的类型:

4A:认证、授权、账号、审计,常用角色的方法来控制授权管理

安全网关:如防火墙、UTM设备

系统安全增强:操作系统和数据库加固产品,selinux

日志文件是Windows 系统中一个比较特殊的文件,它记录Windows 系统的运行状况,如

各种系统服务的启动、运行、关闭等信息。Windows 日志有三种类型:系统日志、应用程序日志和安全日志,它们对应的文件名为SysEvent.evt 、AppEvent.evt 和SecEvent.evt。这些日志文件通常存放在操作系统安装的区域“system32\config" 目录下。

访问控制规则:

基于用户身份的访问控制规则-- 账号口令

基于角色的访问控制规则– 角色权限

基于地址的访问控制规则– IP、域名、物理地址

基于时间的访问控制规则– 下班时间

基于异常事件的访问控制规则– 登录3 次失败,冻结

基于服务数量的访问控制规则– 服务能力的某个阀值

口令是当前大多数网络实施访问控制进行身份鉴别的重要依据,因此,口令管理尤为重要,

一般遵守以下原则:

• 口令选择应至少在8 个字符以上,应选用大小写字母、数字、特殊字符组合;

• 禁止使用与账号相同的口令;

• 更换系统默认口令,避免使用默认口令;

• 限制账号登录次数,建议为3 次;

• 禁止共享账号和口令;

• 口令文件应加密存放,并只有超级用户才能读取;

• 禁止以明文形式在网络上传递口令;

• 口令应有时效机制,保证经常更改,并且禁止重用口令;

• 对所有的账号运行口令破解工具,检查是否存在弱口令或没有口令的账号。

八(重点)、防火墙的策略有2种:

白名单和黑名单

防火墙匹配操作有:拒绝、转发、审计

防火墙功能:

过滤非安全网络访问;

限制网络访问;

网络访问审计;

网络带宽控制;

协同防御。

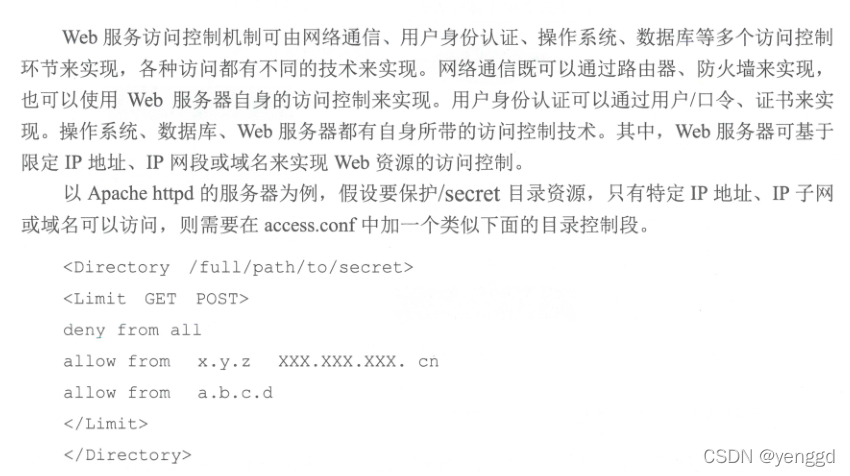

按照TCP/IP 协议层次,防火墙的访问控制可以作用千网络接口层、网络层、传输层、

应用层,

防火墙的几个区域:

• 公共外部网络,如Internet;

• 内联网Clntranet) ,如某个公司或组织的专用网络,网络访问限制在组织内部;

• 外联网(Extranet) ,内联网的扩展延伸,常用作组织与合作伙伴之间进行通信;

• 军事缓冲区域,简称DMZ, 该区域是介千内部网络和外部网络之间的网络段,常放置

公共服务设备,向外提供信息服务。

防火墙在性能指标主要包括如下几个方面:

• 最大吞吐量

. 最大连接速率

• 最大规则数

• 并发连接数

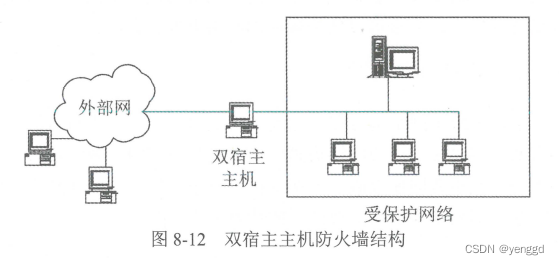

防火墙3种体系架构:

双重宿主主机体系结构:双重宿主主机体系结构是指以一台双重宿主主机作为防火墙系统的主体,使用2块网卡,一块连接外网,一块连接内网,执行分离外部网络与内部网络,并能进行控制和过滤的功能。

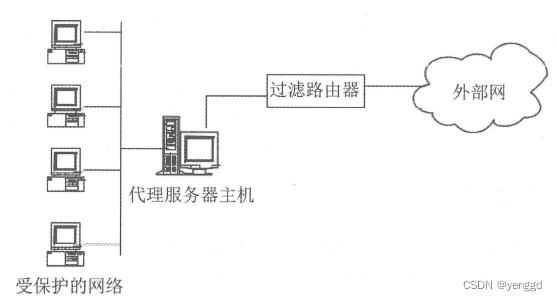

代理型防火墙体系结构:由一台代理服务器主机和一台过滤路由器两台设备组成,代理服务器不但代理内外网通信,还要和出口过滤路上器连接,共同构建一个安全的网络边界。

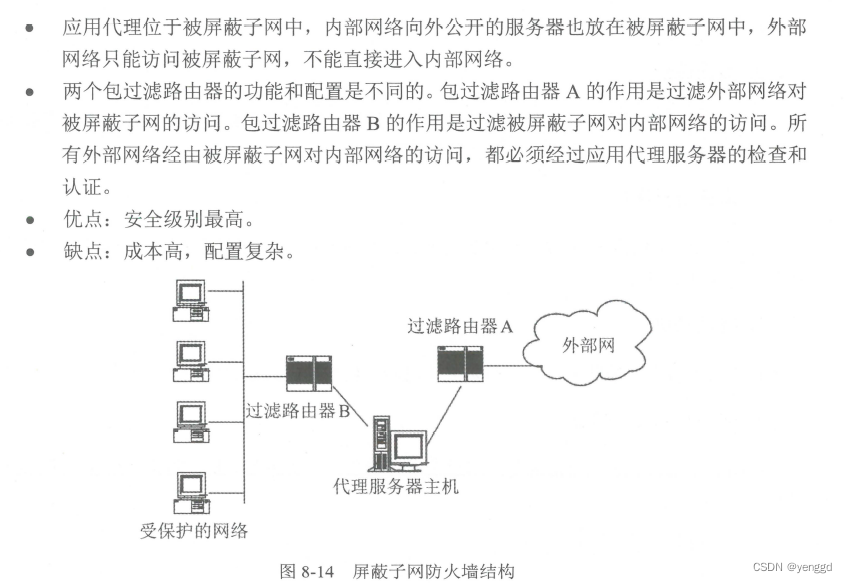

被屏蔽子网体系结构:。是在代理型防火墙体系结构中增加一层周边网络安全机制,使内部网络和外部网络有两层隔离带。

访问墙的功能:过滤非安全的网络访问、限制网络访问、网络访问审计、网络带宽控制、协同防御、服务器负载均衡、网络NAT

2、防火墙的安全风险有哪些:

网络旁路

防火强功能缺陷:

不防完全防止感染病毒的软件或文件。

不能防御基于驱动的数据攻击

不能完全防止后门攻击

不能防范内部威胁

受限于安全规则

3、包过滤防火墙效率高,不能用户级别过滤,防冒IP无法识别。

4、防火墙部署方法:

根据业务划分不同的安全区域

针对不同的安全区域设置访问点

不同的区域访问制定访问策略

根据边界访问策略,采用合适的防火墙技术

配置实现对应的安全策略

测试边界策略是不是正常

运行和维护防火墙

NAT:

实现网络地址转换的方式主要有:

静态NAT (StaticNAT) 、NAT 池(pooledNAT) 和端口NAT (PAT) 三种类型。其中静态NAT

设置起来最为简单,内部网络中的每个主机都被永久映射成外部网络中的某个合法的地址。而NAT 池则是在外部网络中配置合法地址集,采用动态分配的方法映射到内部网络。PAT 则是把内部地址映射到外部网络的一个IP 地址的不同端口上。目前,许多路由器产品都具有NAT 功能。开源操作系统Linux 自带的IPtables 防火墙支持地址转换技术。

下一代防火墙除了集成传统防火墙的包过滤、状态检测、地址转换等功能外,还具有应用识别和控制、可应对安全威胁演变、检测隐藏的网络活动、动态快速响应攻击、支持统一安全策略部署、智能化安全管理等新功能。

(l) 应用识别和管控。不依赖端口,通过对网络数据包深度内容的分析,实现对应用层协

议和应用程序的精准识别,提供应用程序级功能控制,支持应用程序安全防护。

(2) 入侵防护(IPS) 。能够根据漏洞特征进行攻击检测和防护,如SQL 注入攻击。

(3) 数据防泄露。对传输的文件和内容进行识别过滤,可准确识别常见文件的真实类型,

如Word 、Excel 、PPT 、PDF 等,并对敏感内容进行过滤。

(4) 恶意代码防护。采用基千信誉的恶意检测技术,能够识别恶意的文件和网站。构建

Web 信誉库,通过对互联网站资源(IP 、URL、域名等)进行威胁分析和信誉评级,将含有恶意代码的网站资源列入Web 信誉库,然后基千内容过滤技术阻挡用户访问不良信誉网站,从而实现智能化保护终端用户的安全。

(5) URL 分类与过滤。构建URL 分类库,内含不同类型的URL 信息(如不良言论、网络

“钓鱼”、论坛聊天等),对与工作无关的网站、不良信息、高风险网站实现准确、高效过滤。

(6) 带宽管理与QoS 优化。通过智能化识别业务应用,有效管理网络用户/IP 使用的带宽,

确保关键业务和关键用户的带宽,优化网络资源的利用。

(7) 加密通信分析。通过中间人代理和重定向等技术,对SSL 、SSH 等加密的网络流量进

行监测分析。

九(重点)、VPN

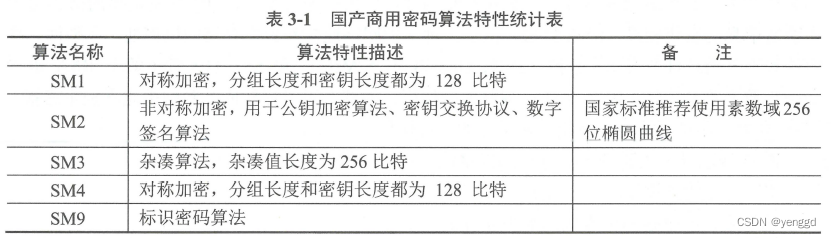

1、国产SM1、SM4密码算法,SM3杂凑算法都可以用在vpn上.

VPN 的核心技术是密码算法, VPN 利用密码算法,对需要传递的信息进行加密变换,从

而确保网络上未授权的用户无法读取该信息

VPN 的类型:

链路层VPN、网络层VPN、传输层VPN

1.VPN 的组成部分

•由客户机、传输介质(采用“隧道”技术)和服务器组成。

•企业内部网中必须配置一台VPN 服务器,一方连接企业内部专用网络,另一方面

连接Internet。

vpn主要服务功能:保密性服务、完整性服务、认证服务。

2、VPN两种认证访问控制:用户身份认证和数据数据完整性、合法性认证。

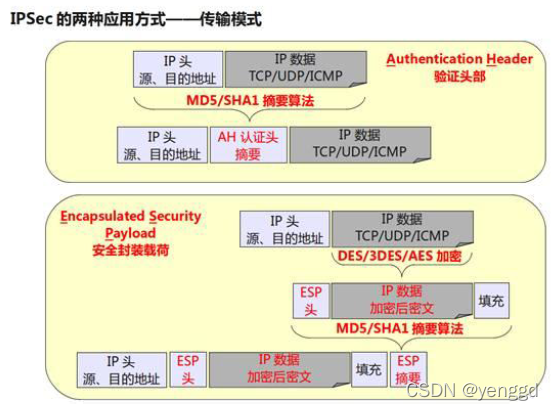

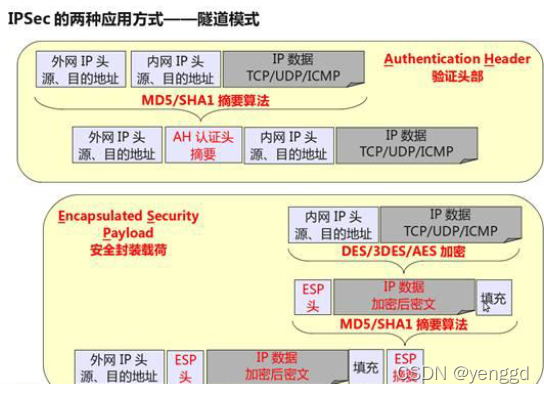

3、AH协议:也叫认证头协议,保证数据完整性和数据源认证,不能提供IP数据包的保密性服务。

ESP协议 :可以提供认证,也可以提供数据包的加密等AH所有的功能。

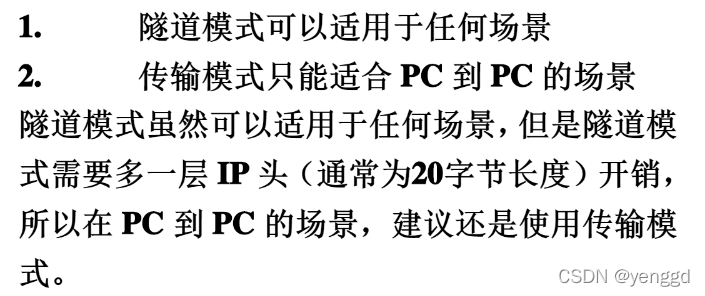

IP AH 和IP ESP 都有两种工作模式,即透明模式(Transport mode) 和隧道模式(Tunnel

Mode) 。透明模式只保护IP 包中的数据域(data payload) ,而隧道模式则保护IP 包的包头和数据域。因此,在隧道模式下,将创建新的IP 包头,并把旧的IP 包(指需做安全处理的IP 包)作为新的IP 包数据。

IPSec VPN 产品的工作模式应支待隧道模式和传输模式,其中隧道模式适用千主机和网关

实现,传输模式是可选功能,仅适用千主机实现。

4、ipsec 用互联网交换协议IKE,互联网安全和密钥管理协议ISAKMP,密钥交换协议Qakley

基千IPSec 技术的主要优点是它的透明性,安全服务的提供不需要更改应用程序。但是其

带来的问题是增加网络安全管理难度和降低网络传输性能。

透明性也叫隐蔽性,信息伪装的基本要求,利用人类视觉或听觉系统属性,经过一系统隐藏处理,使目标数据没有明显的降质现象。

IKE协议是一种基于UDP的应用层协议,它主要用于SA协商和密钥管理,密钥交换协议 .

IKE协议分IKEv1和IKEv2两个版本,IKEv2与IKEv1相比,修复了多处公认的密码学方面的安全漏洞,提高了安全性能,同时简化了协商过程,提高了协商效率。

IKE协议属于一种混合型协议,它综合了ISAKMP(Internet Security Association and Key Management Protocol)、Oakley协议和SKEME协议这三个协议。其中,ISAKMP定义了IKE SA的建立过程,Oakley和SKEME协议的核心是DH(Diffie-Hellman)算法,主要用于在Internet上安全地分发密钥、验证身份,以保证数据传输的安全性。IKE SA和IPSec SA需要的加密密钥和验证密钥都是通过DH算法生成的,它还支持密钥动态刷新

客户端要求安装L2TP 软件, L2TP 采用专用的隧道协议,该协议运行在UDP 的1701

端口。

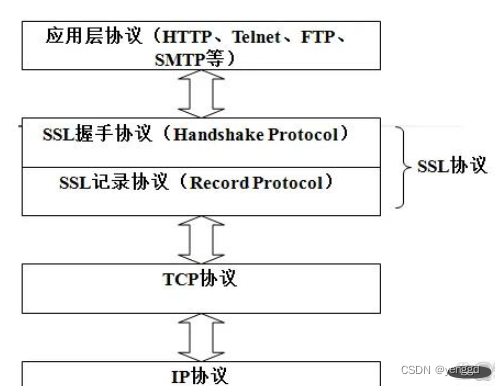

5、SSl协议包含:握手协议、密码规格变更协议、报警协议、记录协议

握手协议又包含:密码规格变更协议和报警协议。

握手协议用千身份鉴别和安全参数协商;密码规格变更协议用于通

知安全参数的变更;报警协议用千关闭通知和对错误进行报警;记录层协议用千传输数据的分段、压缩及解压缩、加密及解密、完整性校验等。

实际上SSL协议是位于应用层和传输层之间,可以为任何基于TCP等可靠连接的应用层协议提供安全性保证,为数据通讯提供安全支持。

6、SSL三种安全通讯服务:

点到点身份认证:用非对称加密

机密性(用aes):加密处理,加密数据以防止数据中途被窃取;

完整性:维护数据的完整性,确保数据在传输过程中不被改变;

认证性:认证服务器的真实身份,确保数据发送到正确的客户机和服务器

TLS协议

安全传输层协议(TLS)用于在两个通信应用程序之间提供保密性和数据完整性。

该协议由两层组成: TLS 记录协议(TLS Record)和 TLS 握手协议(TLS Handshake)。

TLS是SSL的升级版。具体来讲,最初SSL是网景公司设计的主要用于Web的安全传输协议,此时SSL只是一家公司的标准安全协议,后来一个致力于互联网标准开发与推动的组织IETF认为该协议不错,遂在SSL3.0的基础上将该协议进行升级并标准化(

RFC 2246),并命名为TLS(Transport Layer Security)。

SSL VPN 产品的工作模式分为2种:

客户端-服务端模式、网关-网关模式。

SSL VPN 协议提供3 种安全通信服务:

(1) 保密性通信。数据的加解密使用对称密码算法。

(2) 点对点之间的身份认证。采用非对称密码算法。

(3) 可靠性通信。信息传送时包含信息完整性检查,使用有密钥保护的消息认证码(message Authentication Code,简称MAC).MAC 的计算采用安全杂凑函数,例如SHA 、MD5。

ipsec的vpn隧道第一阶段建立方式分为主模式和野蛮模式,这两个模式的主要区别在于进行IKE 协商的时候所采用的协商方式不同。

具体区别在于:

1、主模式在IKE协商的时候要经过三个阶段:SA交换、密钥交换、ID交换和验证;野蛮模式只有两个阶段:SA交换和密钥生成、ID交换和验证。

2、主模式一般采用IP地址方式标识对端设备;而野蛮模式可以采用IP地址方式或者域名方式标识对端设备。

因此相比较而言,主模式更安全,而野蛮模式协商速度更快,VPN的两个或多个设备都要设置成相同的模式VPN才能建立成功。

各自适用场景:

IKE的主模式: 适用于两设备的公网IP是固定的静态IP地址。

野蛮模式: 适用于公网IP是动态的,如外网线路使用ADSL拨号,其获得的公网IP不是固定的情况,也适用于存在NAT设备的情况下,即防火墙以旁路模式或桥模式放于内网,与分部设备建立VPN时需要穿过其他出口设备。

还有一咱是端到点的模式,就是出差员工单点远程到企业vpn

IP AH 和IP ESP 都有两种工作模式,即透明模式(Transport Mode )和隧道模式(TunnelMode ).透明模式只保护IP 包的数据域(Data payload),而隧道模式则保护IP 包的爆头和数据域。

7、IPSEC两种模式:传输和隧道。

8、SSL vpn两种模式客户端到服务端,网关到网关。

9、IPSEC VPN要求:

非对称密码算法:1024位的RSA或256位的sm2算法用于数字签名和数字信封。

对称密码算法:128位分组SM1算法,用于密钥协商和数据加密,

密码杂凑算法SM3,用于对称密钥生成和完整性校验。

10、SSL VPN:

非对称算法256位SM2椭圆曲线,标识密码算SM9和RSA算法。

对称密码用SM1算法

密码杂凑算法SM3,用于对称密钥生成和完整性校验。

IPSec VPN 的主要功能包括:随机数生成、密钥协商、安全报文封装、NAT 穿越、身

份鉴别。身份认证数据应支持数字证书或公私密钥对方式, IP 协议版本应支持1Pv4 协议或1Pv6 协议.

SSL VPN 的主要功能包括:随机数生成、密钥协商、安全报文传输、身份鉴别、访问控制、密钥更新、客户端主机安全检查。

ipsec主要性能指标:加解密吞吐量、加解密时延、加解密丢包率、每秒新建连接数

ssl vpn主要性能指标:最大并发用户数、最大并发连接数、每秒新建连接数、吞吐量

11、vpn三种应用类型:

远程访问虚拟网:远程接入公司内部来出差办公的vpn网。

企业内部虚拟网:总和各分公司建立的vpn网络

企业扩展虚拟网:合作伙伴连接的vpn网络。

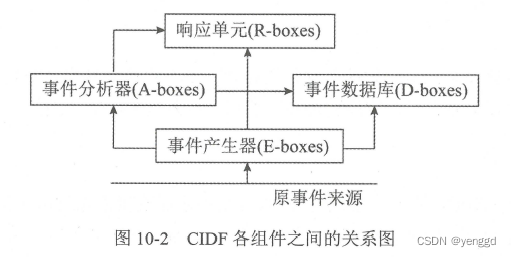

十(重点)、入侵检测模型CIDF:事件产生器、事件分析器、响应单元、事件数据库。

入侵检测目的不是阻止攻击,而是通过检测技术来发现系统中企图或已经违背案例策略的行为。

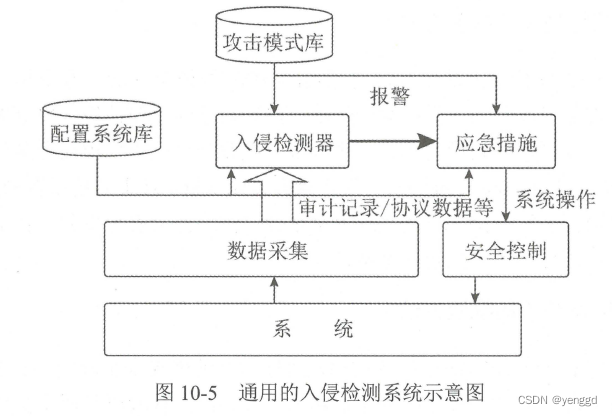

一个入侵检测系统主要由以下功能模块组成:数据采集模块、入侵分析引擎模块、应急处

理模块、管理配置模块和相关的辅助模块。数据采集模块的功能是为入侵分析引擎模块提供分析用的数据,包括操作系统的审计日志、应用程序的运行日志和网络数据包等。入侵分析引擎模块的功能是依据辅助模块提供的信息(如攻击模式),根据一定的算法对收集到的数据进行分析,从中判断是否有入侵行为出现,并产生入侵报警。该模块是入侵检测系统的核心模块。管理配置模块的功能是为其他模块提供配置服务,是IDS 系统中的模块与用户的接口。应急处理模块的功能是发生入侵后,提供紧急响应服务,例如关闭网络服务、中断网络连接、启动备份系统等。辅助模块的功能是协助入侵分析引擎模块工作,为它提供相应的信息,例如攻击特征库、漏洞信息等。图10-5 给出了一个通用的入侵检测系统结构。

图中的系统是一个广泛的概念,可能是工作站、网段、服务器、防火墙、Web 服务器、企

业网等。虽然每一种IDS 在概念上是一致的,但在具体实现时,所采用的分析数据方法、采集数据以及保护对象等关键方面还是有所区别的。

根据IDS 的检测数据来源和它的安全作用范围,可将IDS 分为三大类:

第一类是基千主机的入侵检测系统(简称HIDS) ,即通过分析主机的信息来检测入侵行为;

第二类是基于网络的入侵检测系统(简称NIDS) ,即通过获取网络通信中的数据包,对这些数据包进行攻击特征扫描或异常建模来发现入侵行为;

第三类是分布式入侵检测系统(简称DIDS) ,从多台主机、多个网段采集检测数据,或者收集单个IDS 的报警信息,根据收集到的信息进行综合分析,以发现入侵行为。

几种常见的误用检测方法:

(1) 基于条件概率的误用检测方法

(2) 基于状态迁移的误用检测方法

(3) 基于键盘监控的误用检测方法(别名、不能够检测恶意程序的自动攻击)

(4) 基于规则的误用检测方法(Snort )

优点:

• 误用检测具有很强的可分割性、独立性,可缩小模式数据库规模

• 具有很强的针对性,对已知的入侵方法检测效率很高

• 有能力提供模糊入侵检测引擎

缺点:

• 可测量性及性能都和模式数据库的大小和体系结构有关

• 可扩展性差

• 通常不具备自学习能力,对新攻击的检测分析必须补充模式数据库

• 攻击行为难以模式化

注意四类行为检测:

①行为是入侵行为,但不表现异常;

②行为不是入侵行为,却表现异常;

③行为既不是入侵行为,也不表现异常:

④行为是入侵行为,且表现异常。

基于异常的入侵检测技术分类:

1.基于统计的异常检测方法

2.基于模式预测的异常检测方法

3.基于文本分类的异常检测方法

4.基于贝叶斯推理的异常检测方法

优点:

• 符合数据的异常变化理论,适合事物的发展规律

• 检查算法比较普适化,对变量的跟踪不需要大量的内存

• 有能力检测与响应某些新的攻击

缺点:

• 数据假设可能不合理,加权算法在统计意义上可能不准确

• 对突发性正常事件容易引起误判断

• 对长期、稳定的攻击方法的灵敏度低

1.基千规范的检测方法

基千规范的入侵检测方法(specification-based intrusion detection) 介千异常检测和误用检

测之间,其基本原理是,用一种策略描述语言PE-grammars 事先定义系统特权程序有关安全的操作执行序列,每个特权程序都有一组安全操作序列,这些操作序列构成特权程序的安全跟踪策略(trace policy) 。若特权程序的操作序列不符合已定义的操作序列, 就进行入侵报警。这种方法的优点是,不仅能够发现已知的攻击,而且也能发现未知的攻击。

入侵检测系统分类:

基于主机的入侵检测系统(HIDS)、

基于网络的入侵检测系统(NIDS)、

分布式入侵检测系统(DIDS)。

分布式入侵检测系统可以分成2 种,即基于主机检测的分布式入侵检测系统和基于网络的分布式入侵检测系统。

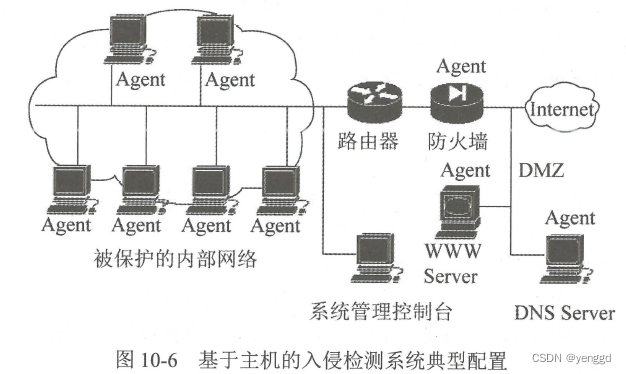

HIDS 通过收集主机系统的日志文件、系统调用以及应用程序的使用、系统资源、网络通信和用户使用等信息,分析这些信息是否包含攻击特征或异常情况,并依此来判断该主机是否受到入侵。由于入侵行为会引起主机系统的变化。

可以检测基于网络的入侵检测系统不能检测的攻击;

基于主机的入侵检测系统可以运行在应用加密系统的网络上, 只要加密信息在到达楼监控的主机时或到达前解密;

基千主机的入侵检测系统,简称为HIDS 。HIDS 通过收集主机系统的日志文件、系统调用

以及应用程序的使用、系统资源、网络通信和用户使用等信息,分析这些信息是否包含攻击特征或异常情况,并依此来判断该主机是否受到入侵。

HIDS 一般适合检测以下入侵行为:

• 针对主机的端口或漏洞扫描; . 重复失败的登入尝试;

• 远程口令破解;

• 主机系统的用户账号添加;

• 服务启动或停止;

• 系统重启动;

• 文件的完整性或许可权变化;

• 注册表修改;

• 重要系统启动文件变更;

• 程序的异常调用;

• 拒绝服务攻击。

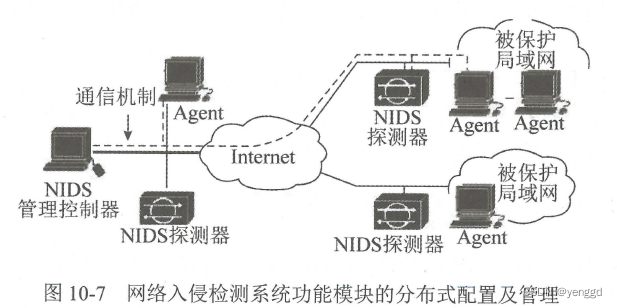

NIDS 通过侦听网络系统, 捕获网络数据包,并依据网络包是否包含攻击特征,或者网络通信流是否异常来识别入侵行为。构成多分为两部分:探测器和管理控制器。

NIDS 通常由一组用途单一的计算机组成,其构成多分为两部分:探测器和管理控制器。

NIDS 能够检测到的入侵行为:

同步风暴(SYN Flood) ;

分布式拒绝服务攻击(DDoS) ;

网络扫描;

缓冲区溢出;

协议攻击:

流量异常:

非法网络访问。

基千主机检测的分布式入侵检测系统,简称为HDIDS, 其结构分为两个部分:主机探测器

和入侵管理控制器。HDIDS 将主机探测器按层次、分区域地配置、管理,把它们集成为一个可用千监控、保护分布在网络区域中的主机系统。HDIDS 用千保护网络的关键服务器或其他具有敏感信息的系统,利用主机的系统资源、系统调用、审计日志等信息,判断主机系统的运行是否遵循安全规则。在实际工作过程中,主机探测器多以安全代理(Agent) 的形式直接安装在每个被保护的主机系统上,并通过网络中的系统管理控制台进行远程控制。这种集中式的控制方式,便千对系统进行状态监控、管理以及对检测模块的软件进行更新

NDIDS 的结构分为两部分:网络探测器和管理控制器。网络探测器部署在重要的网络区域,如服务器所在的网段,用千收集网络通信数据和业务数据流,通过采用异常和误用两种方法对收集到的信息进行分析,若出现攻击或异常网络行为,就向管理控制器发送报警信息N

DIDS 一般适用千大规模网络或者是地理区域分散的网络,采用这种结构有利千实现网络的分布式安全管理。现在市场上的网络入侵系统一般支持分布式结构。

入侵检测相关指标:

可靠性、可用性、可扩展性、时效性、准确性、安全性。

入侵检测应用场景类型:

1.上网保护

2.网站入侵检测与保护

3.网络攻击阻断

4.主机终端恶意代码检测

5.网络安全监测预警与应急处置

6.网络安全等级保护

流量检测可以实现:

入侵检测

用户流量计费

负载均衡监测

协议调测

业务质量监视

网络优化

性能分析

网络纠错

被动攻击:

只窃取、嗅探、分析数据,不影响网络、服务正常工作。

XMAS扫描原理和NULL扫描的类似,将TCP数据包中的ACK、FIN、RST、SYN、URG、PSH标志位置1后发送给目标主机。在目标端口开放的情况下,目标主机将不返回任何信息。

2、入侵检测系统分类:

基于主机的:分析系统日志、应用程序和系统调用,适用于单机主机。

入侵检测技术

异常检测:依赖行为特征库

误用检测:依赖攻击模式库

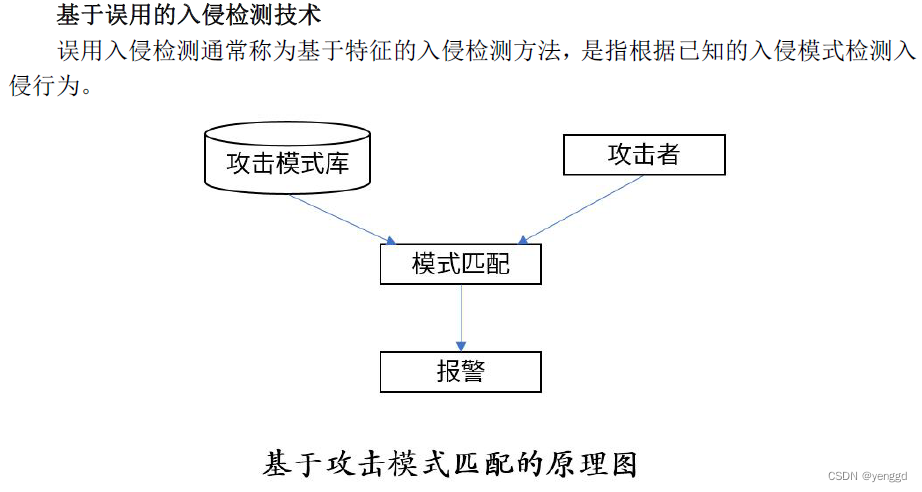

误用入侵检测通常称为基于特征的入侵检测方法,是指根据已知的入侵模式检测入侵行

为。攻击者常常利用系统和应用软件中的漏洞技术进行攻击,而这些基于漏洞的攻击方法具有某种特征模式。如果入侵者的攻击方法恰好匹配上检测系统中的特征模式,则入侵行为立即被检测到,如图10-3 所示。

误用入侵检测的前提条件是,入侵行为能够按某种方式进行特征编码,而入侵检测的过程实际上就是模式匹配的过程

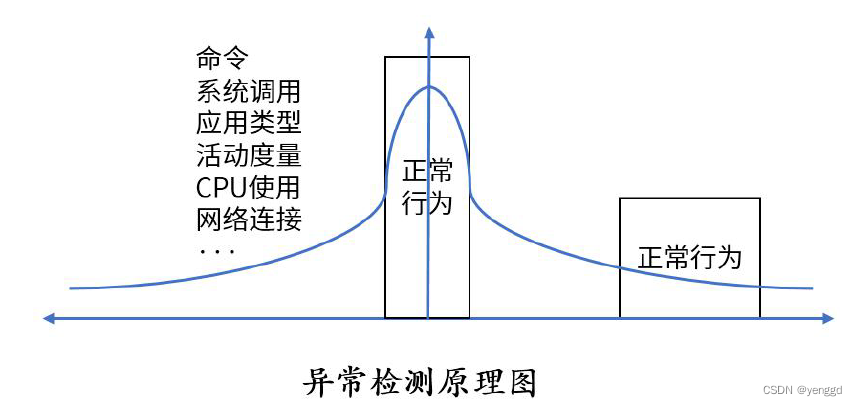

基于异常的入侵检测技术

异常检测方法是指通过计算机或网络资源统计分析,建立系统正常行为的“轨迹”,

定义一组系统正常情况的数值,然后将系统运行时的数值与所定义的“正常”情况相比

较,得出是否有被攻击的迹象,如下图所示。

基于网络的:SYN Flood;分布式拒绝服务攻击(DDoS);网络扫描;缓冲区溢出;协议攻击;;流 量异常;非法网络访问。

基于分布式的:分两部分网络探测器和网络管理器,从多个主机和多个网络综合分析入侵行为。主要用于大型网络架构。

3、入侵检测系统模块组成:数据采集模块、入侵分析模块(核心模块)、应急处理模块(紧急断网、启动备份)、管理配置模块(为其它模块提供配置服务)、辅助模块(协助分析引擎工作)。

主要渗人攻击:假冒,旁路,授权侵犯。

4、入侵检测IDS部署步骤:

第一步,根据安全策略要求,确定IDS 要监测的对象或保护网段;

第二步,在监测对象或保护网段,安装IDS 探测器,采集网络入侵检测所需要的信息;

第三步,针对监测对象或保护网段的安全需求,制定相应的检测策略;

第四步,依据检测策略,选用合适的IDS 结构类型;

第五步,在IDS 上,配置入侵检测规则;

第六步,测试验证IDS 的安全策略是否正常执行;

第七步,运行和维护IDS 。

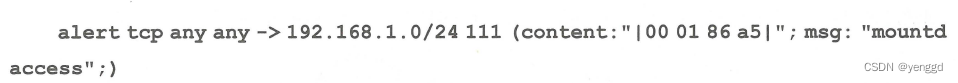

5、Snort是应用较为普遍的开源网 络入侵检测系统,其基本技术原理是通过获取网络数据包,然后基于安全规则进 行入侵检测,最后形成报警信息。

Snort规则由两部分组成, 即规则头和规则选项。

snort开源入侵检测包括三个模块:嗅探,网络入侵检测,包记录。

Snort 是应用较为普遍的网络入侵检测系统,其基本技术原理是通过获取网络数据包,然

后基千安全规则进行入侵检测,最后形成报警信息。Snort 规则由两部分组成,即规则头和规则选项。规则头包含规则操作(action) 、协议(protocol) 、源地址和目的IP 地址及网络掩码、源地址和目的端口号信息。规则选项包含报警消息、被检查网络包的部分信息及规则应采取的动作。Snort 规则如下所示:

规则头和规则选项通过“()"来区分,规则选项内容用括号括起来。规则头常见的动作

有alert 、log 、pass 、activate 、dynamic; 规则选项是Snort 入侵检测的引擎核心,所有Snort 规则选项都用分号隔开, 规则选项关键词使用冒号和对应的参数区分, Snort 提供十五个规则选项关键词。规则选项关键词常用的是msg 和content 。msg 用于显示报警信息, content 用于指定匹配网络数据包的内容。

ifconfig eth0 promisc 网卡开启混杂模式

十一、物理隔离

1、政务内网和政务外网要物理隔离,政务外网和互联网逻辑隔离。

2、网络和终端隔离产品的指标:

安全功能指标、安全性能指标、安全保障指标。

3、各产品的要求

终端隔离产品:访问控制、不可旁路、客体重用。

网络隔离产品:访问控制、抗攻击、审计、数据完整性、密码支持。

网络单向导入:访问控制、抗攻击、审计、数据完整性、数据导入状态监测。

2015 年3 月,以色列研究人员设计出了名为Bitwhisper 的窃密技术,该技术在攻击者与目标系统之间通过检测设备发热量建立一条隐蔽的信道窃取数据。其基本原理是利用发送方计算机受控设备的温度升降来与接收方系统进行通信,然后后者利用内置的热传感器侦测出温度变化,再将这种变化转译成二进制代码,从而实现两台相互隔离的计算机之间的通信。

4、物理隔离的技术原理

避免两台计算机间信息直接交换和物理上的连接,阻断两台计算机间的网络攻击。

按照隔离的对象来分,网络物理隔离系统一般可以分为单点隔离系统和区域隔离系统。其

中单点隔离系统主要是保护单独的计算机系统,防止外部直接攻击和干扰。区域隔离系统针对的是网络环境,防止外部攻击内部保护网络。

按照网络物理隔离的信息传递方向, 网络物理隔离系统可分为双向网络物理隔离系统与单

向网络物理隔离系统。

采用网络物理隔离安全保护措施的网络仍然面临着以下风险:

•网络非法外联

•U 盘摆渡攻击

•网络物理隔离产品安全隐患

•针对物理隔离的攻击新方法

1.物理隔离机制的实现技术主要包括

•专用计算机上网

•多PC

•外网代理服务

•内外网线路切换器

•单硬盘内外分区

•双硬盘

•网闸

•协议隔离技术

•单向传输部件

•信息摆渡技术

•物理断开技术

物理断开是指处千不同安全域的网络之间不能以直接或间接的方式相连接。在一个物理网

络环境中,实施不同安全域的网络物理断开,在技术上应确保信息在物理传导、物理存储上的断开。物理断开通常由电子开关来实现。

终端隔离产品用于同时连接两个不同的安全域,采用物理断开技术在终端上实现安全域

物理隔离的安全隔离卡或安全隔离计算机。

终端隔离产品一般以隔离卡的方式接入目标主机。隔离卡通过电子开关以互斥的形式同

时连通安全域A 所连硬盘、安全域A 或安全域B 所连硬盘、安全域B, 从而实现内外两个安

全域的物理隔离。该类产品也可将隔离卡整合入主机,以整机的形式作为产品

网络单向导入产品位千两个不同的安全域之间,通过物理方式(可基于电信号传输或光信

号传输)构造信息单向传输的唯一通道,实现信息单向导入,并且保证只有安全策略允许传输的信息可以通过,同时反方向无任何信息传输或反馈。

网络隔离产品用千连接两个不同的安全域,实现两个安全域之间的应用代理服务、协议

转换、信息流访问控制、内容过滤和信息摆渡等功能。产品技术原理采用“2+1" 的架构,

即以两台主机+专用隔离部件构成,采用协议隔离技术和信息摆渡技术在网络上实现安全域安全隔离与信息交换。其中,专用隔离部件一般采用包含电子开关并固化信息摆渡控制逻辑的专用隔离芯片构成的隔离交换板卡,或者是经过安全强化的运行专用信息传输逻辑控制程序的主机。

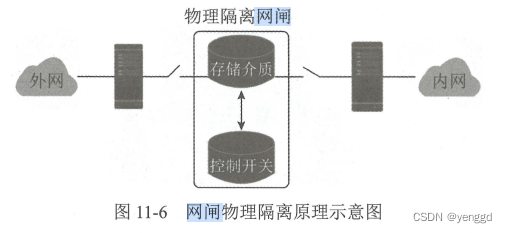

网闸通过利用一种GAP 技术(源于英文的Air Gap) ,使两个或者两个以上的网络在不连通的情况下,实现它们之间的安全数据交换和共享。其技术原理是使用一个具有控制功能的开关读写存储安全设备,通过开关的设置来连接或切断两个独立主机系统的数据交换,

涉密与非涉密网互联要用网闸,非涉密网络与互联网连通用单身网闸,非涉密与互联网不连通时用双向网闸。

网闸代理可看成数据拆卸,拆除应用协议的包头和包尾,只保留数据部分,在风外网间只传递净数据。

两个独立主机系统与网闸的连接是互斥的,因此,两个独立主机不存在通信的物理连接,

而且主机对网闸的操作只有“读”和“写“。所以,网闸从物理上隔离、阻断了主机之间的直

接攻击,从而在很大程度上降低了在线攻击的可能性。但是,网闸仍然存在安全风险,例如,入侵者可以利用恶意数据驱动攻击,将恶意代码隐藏在电子文档中,将其发送到目标网络中,通过具有恶意代码功能的电子文档触发,构成对内部网络的安全威胁。

十二、网络安全审计一般包括:信息获取、信息存储、信息分析、信息展示和利用、系统管理。

审计系统包含3大功能模块:审计事件收集及过滤、审计事件记录与查询、审计分析和响应报警

常见的网络审计数据安全分析技术有字符串匹配、全文搜索、数据关联、统计报表、

可视化分析等。

网络安全审计机制主要有基于主机的审计机制、基千网络通信的审计机制、基千应用的审

计机制等,

常见的系统日志数据采集技术是把操作系统、数据库、网络设备等系统中产生的事件信

息汇聚到统一的服务器存储,以便千查询分析与管理。

网络审计数据存储技术分为两种:

一种是由审计数据产生的系统自己分散存储,审计数据保存在不同的系统中;目前,操作系统、数据库、应用系统、网络设备等都可以各自存储日志数据。

另一种集中采集各种系统的审计数据,建立审计数据存储服务器,由专用的存储设备保存,便于事后查询分析和电子取证。

操作系统、数据库等系统设置操作员、安全员和审计员三种类型的用户。

操作员只负责对系统的操作维护工作,其操作过程被系统进行了详细记录;

安全员负责系统安全策略配置和维护;

审计员负责维护审计相关事宜,可以查看操作员、安全员工作过程日志;操作员不能够修改自己的操作记录,审计员也不能对系统进行操作。

网络安全审计概念:

•网络安全审计是指对网络信息系统的安全相关活动信息进行获取、记录、存储、

分析和利用的工作。

日志安全审计:日志采集、日志存储、日志分析、日志查询、事件警告、统计报表、系统管理

日志分析技术广泛应用千计算机犯罪侦查与电子取证,许多案件借助日志分析技术提供线

索、获取证据

2、按审计对象分类:操作系统安全审计、数据库安全审计、网络通信安全审计、应用系统安全审计、网络安全设备审计、工控安全审计、移动安全审计、互联网安全审计、代码安全审计。

3、linux审计:系统开机自检boot.log

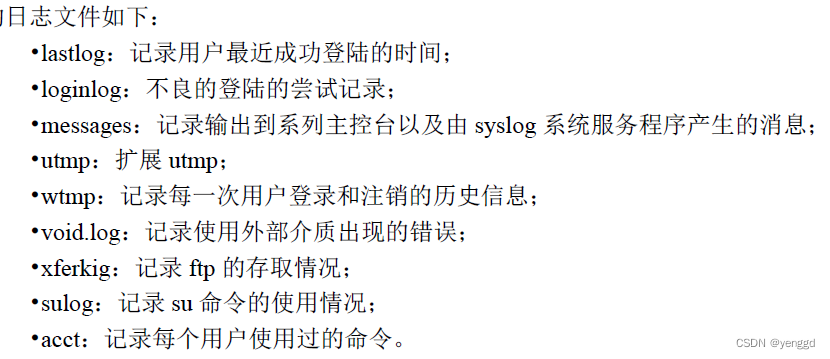

acct/pacct命令操作日志、最后登陆日志lastlog、loginlog不良登录记录、sulog使用su命令日志、utmp当前用户登陆日志、wtmp用户登陆和退出日志、messages 系统消息、 btmp记录登陆失败的用户、xferkig记录ftp存取日志、woldlog记录外部介质错误信息、acct/pacct记录每个用户使用日志。

syslog是linux系统默认日志守护进程,它能记录本地事件或通fp 网络记录另一个主机上的事件。

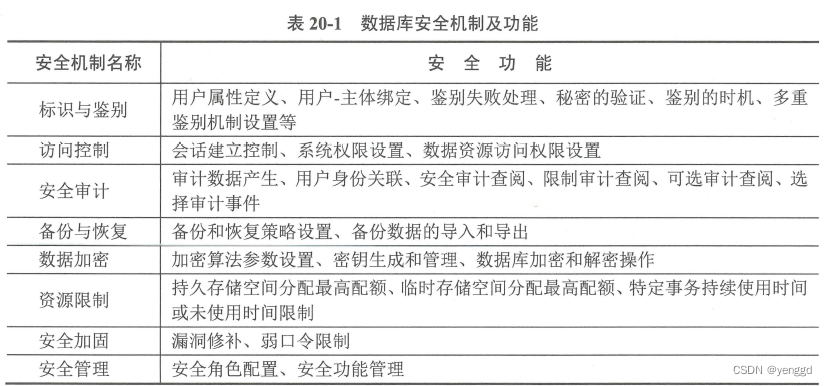

4、数据库存审计方法:

网络监听审计:对数据库网络流量和数据包的深度分析 ,实现对数据库的访问和控制,对加密的数据和本地操作数据库无法审计。

自带审计:数据库系统自带的审计系统,对数据库的性能有一定的影响,容易被删除。

数据库agent:在数据库上安装代理agent,通过agent采集信息审计,对数据库的性能和稳定性有影响。

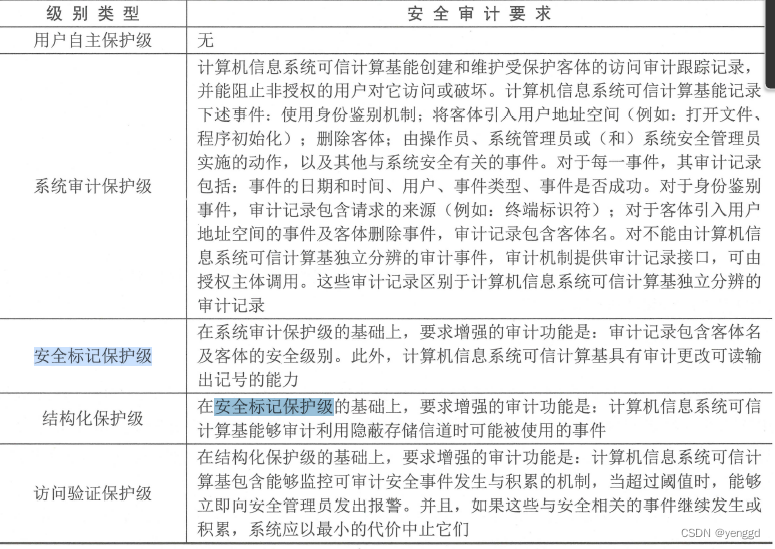

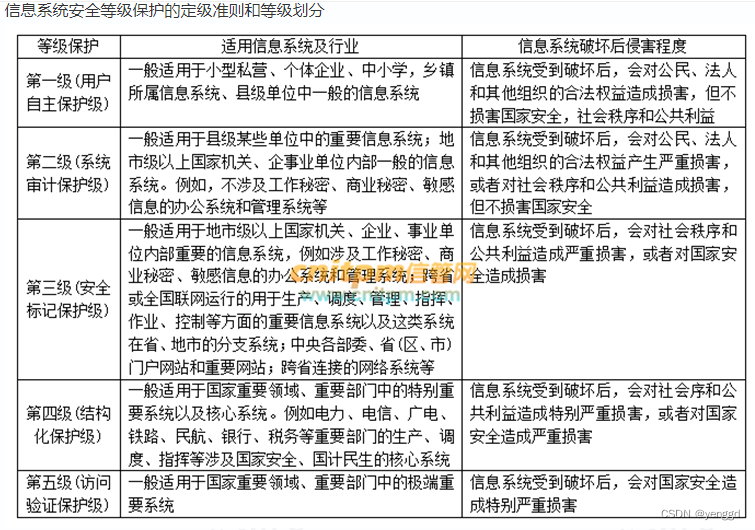

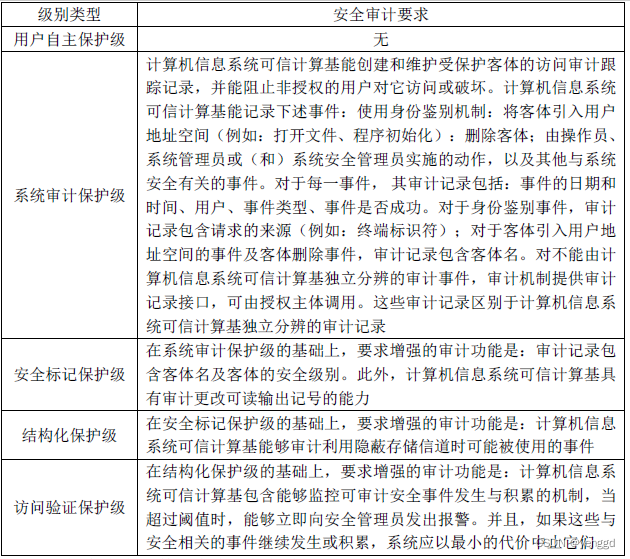

5、GB17859(计算机信息安全等级保护划分准则)

6、网络安全审计机制类型:

基于主机、基于网络通信、基于应用。

我国的国家标准GB17859《计算机信息系统安全保护等级划分准则》(以下简称《准

则》)从二级开始要求提供审计安全机制。《准则》中明确了各级别对审计的要求,如下

表所示。

十三(重点)、网络安全漏洞又叫脆弱性。

模糊测试属于黑盒测试,不需要源代码就可以发现软件漏洞,是种自动化动态漏洞挖掘技术,不存在误报,也不需要人工进行大量逆向分析。

安全漏洞分析及漏洞管理是网络安全的基础性工作。美国的MITRE 公司开发通用漏洞披

露(Common Vulnerab山ties and Exposures, CVE) 来统一规范漏洞命名。MITRE 还建立了一个通用缺陷列表(Common Weakness Enumeration, CWE) ,用千规范化地描述软件架构、设计以及编码存在的安全漏洞。针对安全漏洞的危害性评估,事件响应与安全组织论坛(FIRST)制定和发布了通用漏洞评分系统(Common Vulnerability Scoring System, CVSS) 。CVSS 采用十分制的方式对安全漏洞的严重性进行计分评估,分数越高则表明漏洞的危害性越大。

CVSS 是一个通用漏洞计分系统分数计算依据由基本度量计分、时序度掀计分、环境度

量计分组成。以CVSS v3.0 为例,其中,基本度量计分由攻击向量、攻击复杂性、特权要求、用户交互、完整性影响、保密性影响、可用性影响、影响范围等参数决定。时序度量计分由漏洞利用代码成熟度、修补级别、漏洞报告可信度等参数决定。环境度量计分由完整性要求、保密性要求、可用性要求、修订基本得分等决定。

CVE 是由美国MITRE 公司建设和维护的安全漏洞字典。CVE 给出已经公开的安全漏洞的

统一标识和规范化描述,其目标是便于共享漏洞数据。CVE 条目的包含内容是标识数字、安全漏洞简要描述、至少有一个公开参考。标识数字简称CVE ID, 其格式由年份数字和其他数字组成,如CVE-2019-1543 为一个Open SSL 安全漏洞编号。

国家信息安全漏洞库CNNVD 、国家信息安全漏洞共享平台CNVD

CNVD 根据漏洞产生原因,将漏洞分为11 种类型

CNNVD 在信息安全漏洞搜集、重大漏洞信息通报、高危漏洞

安全消控等方面发挥了重大作用,为国家重要行业和关键基础设施的安全保障工作提供了重要的技术支撑和数据支持。

CERT (Computer Emergency Response Team) 组织建立于1988 年,是世界上第一个计算机安全应急响应组织,其主要的工作任务是提供入侵事件响应与处理。目前,该组织也发布漏洞信息。

国家信息安全漏洞共享平台(CNVD) 是由国家计算机网络应急技术处理协调中心联合国

内重要的信息系统单位、基础电信运营商、网络安全厂商、软件厂商和互联网企业建立的信息安全漏洞信息共享知识库。

国内外漏洞信息来源主要有四个方面:

一是网络安全应急响应机构;

二是网络安全厂商;

三是IT 产品或系统提供商;

四是网络安全组织。

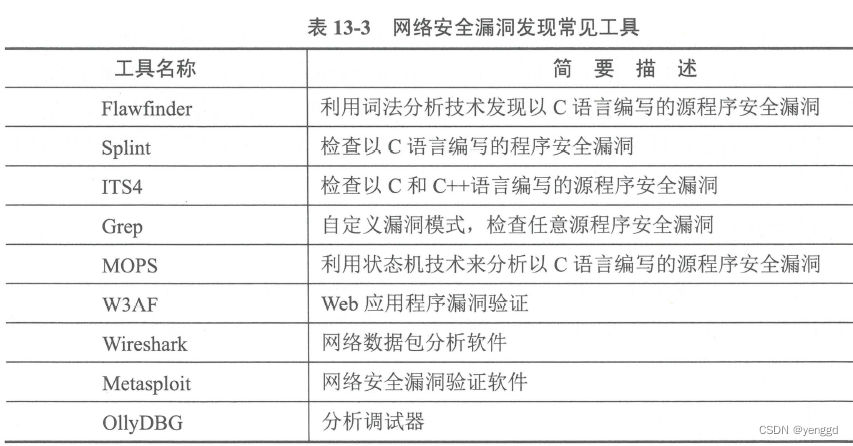

主机漏洞扫描器有COPS 、Tiger、汕crosoft Baseline Security Analyser (MBSA) 等

其中, COPS (ComputerOracle and Password System) 用来检查UNIX 系统的常见安全配置问题和系统缺陷。Tiger 是一个基于shell 语言脚本的漏洞检测程序,用于UNIX 系统的配置漏洞检查。MBSA 是Windows系统的安全基准分析工具。

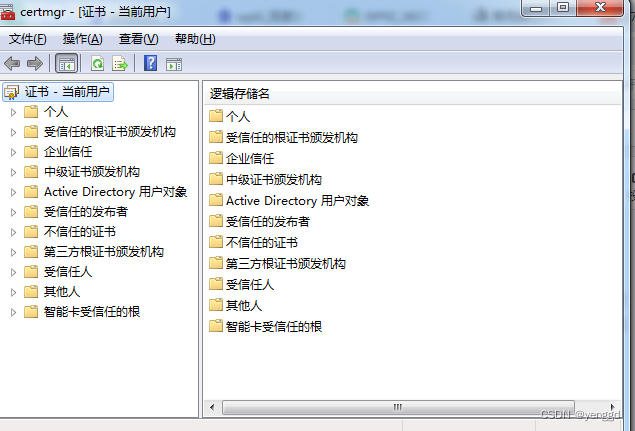

windows证书管理运行打开:certmgr.msc

1、根据漏洞的补丁可以分为:

零日漏洞:新发现的漏洞,未出漏洞补丁。

普通漏洞:已出漏洞补丁,可以修复。

漏洞概述

漏洞一般是致使网络信息系统安全策略相冲突的缺陷,这种缺陷通常称为安全隐患。安全漏洞的影响主要有机密性受损、整性破坏、可用性降低、抗抵性缺失、可控制性下降、真实性不保等。

国外网络安全机构已经公布了Meltdown (融化)和Spectre (幽灵)

两种类型的CPU 漏洞,引爆了一场全球性的网络安全危机。该漏洞允许程序窃取正在计算机上处理的数据。其他层面的安全漏洞也陆续被发现。

网络安全漏洞管理过程:

资产确认

漏洞信息采集

漏洞评估

漏洞消除和控制

漏洞变化跟踪

漏洞发现方法:人工安全性分析、工具自动化检测、人工智能辅助分析

漏洞发现技术:文本搜索、词法分析、范围检查、状态机检查、错误注入、模糊测试、动态污点分析、形式化验证

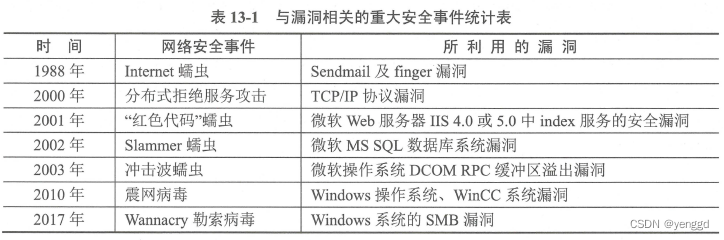

2、internet蠕虫:sendmail和finger漏洞。

分布式拒绝服务式攻击:TCP/IP漏洞。

红色代码蠕虫:iis4.0/5.0 index服务安全漏洞

slammer蠕虫:mssql数据库系统漏洞

冲击波蠕虫:dcomprc缓冲区漏洞

震网病毒:windows wincc系统漏洞

wannacry勒索:windows smb漏洞

3、漏洞分类标准:

全球的:cve漏洞分类

cvss漏洞计分系统,按不同的严重程度进行评分分级。

我国的是owasp top 10 漏洞分类

我国的信息安全漏洞库cnnvd

我国信息安全漏洞共享平台cnvd

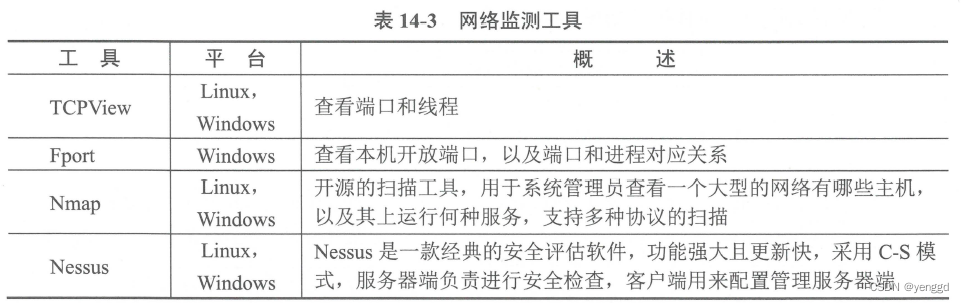

4、漏洞扫描器分三种:

主机漏洞扫描器:oops、tiger、MBSA。

网络漏洞扫描器:nessus、nmap。

专用漏洞扫描器:web、数据器、工控。

常用的扫描软件分为:

地址扫描器、端口扫描器、漏洞扫描器。

危害行为觉的4种

(1) 信息泄露攻击;

(2)完整性破坏攻击;

(3)拒绝服务攻击;

(4)非法使用攻击。

nmap不加 -p 就是所有主机的所有端口:

nmap -sS 192.168.1.0/24 /半连接TCP扫描局域网

nmap -sT 192.168.1.0/24 /全连接TCP扫描局域网

nmap -sU 192.168.1.0/24 /UDP扫描局域网

nmap -sU 192.168.1.1-20 /UDP扫描局域网并且指定范围

nmap -sP 192.168.1.1-20 /icmp扫描

nmap -sS -p 192.168.1.1 /扫描端口

nmap -sC -sV -O 192.168.1.3 /查看目标操作系统类型

5、虚拟补丁,是对没有打上漏洞补丁的对象进行保护,用其它设备对这台有漏洞的对象设备进行网络流量过虑漏洞攻击,从而保证保护对象在不打补丁的同时又能起到保护作用,例如入侵阻断、web防火墙等技术。

6、网络安全漏洞修补6个环节:

现状分析、补丁跟踪、补丁验证、补丁安装、应急处理、补丁检查。

- 非技术性安全漏洞的主要来源

(1) 网络安全责任主体不明确。

(2) 网络安全策略不完备。

(3) 网络安全操作技能不足。

(4) 网络安全监督缺失。

(5) 网络安全特权控制不完备。 - 技术性安全漏洞的主要来源

(1) 设计错误(Design Error) 。

(2) 输入验证错误(Input Validation Error) 。

(3) 缓冲区溢出(Buffer Overflow) 。

(4) 意外情况处置错误(Exceptional Condition Handling Error) 。

(5) 访问验证错误(Access Validation Error) 。

(6) 配置错误(Configuration Error) 。

(7) 竞争条件(Race Cond山on) 。

(8) 环境错误(Condition Error) 。

Web 应用漏洞检查功能。对SQL 注入、跨站脚本、网站挂马、网页木马、CGI 漏洞

等的检查能力。

常见产品的形式是IPS (Intrusion Prevention System) 、Web防火墙(简称WAF) 、统一威胁管理(UTM) 等

统一威胁管理(简称为UTM) 通常会集成入侵检测系统相关的功能模块,是入侵检测技

术产品的表现形态之一。统一威胁管理是由硬件、软件和网络技术组成的具有专门用途的设备,该设备主要提供一项或多项安全功能,同时将多种安全特性集成千一个硬件设备里,形成标准的统一威胁管理平台。其通过统一部署的安全策略,融合多种安全功能,是针对网络及应用系统的安全威胁进行综合防御的网关型设备或系统。UTM 通常部署在内部网络与外部网络的边界,对流出和进入内部网络的数据进行保护和控制。UTM 在实际网络中的部署方式通常包括透明网桥、路由转发和NAT 网关。

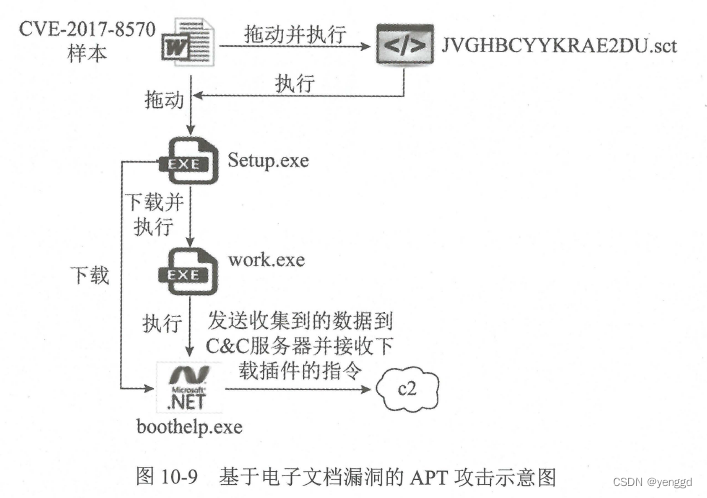

高级持续威胁(简称为APT) 是复杂性攻击技术,通常将恶意代码嵌入Word 文档、Excel

文档、PPT 文档、PDF 文档或电子邮件中,以实现更隐蔽的网络攻击,以逃避普通的网络安全检查。例如,肚脑虫(Donot) 组织以“克什米尔问题”命名的诱饵漏洞文档,该文档利用了CVE-2017-8570 漏洞,其主要的攻击流程如图10-9 所示。

高级待续威胁检测系统是入侵检测技术产品的特殊形态,其产品技术原理基千静态/动态分析检测可疑恶意电子文件及关联分析网络安全大数据以发现高级持续威胁活动。

网络安全漏洞利用防范技术

1、地址空间随机化技术- - 通过对程序加载到内存地址进行随机化处理,使得攻击

者不能事先确定程序的返回地址

2、数据执行阻止- - 操作系统通过对特定的内存区域标注为执行,使得代码不能在

指定的内存区域运行

3、SEHOP – 防止攻击者利用SHE 重写

4、堆栈保护- - -设置堆栈完整性标记以检查函数调用返回地址是否被篡改,从而阻

止攻击者利用缓冲区漏洞

5、虚拟补丁

SEHOP的全称是Structured Exception Handler Overwrite Protection(结构化异常处理覆盖保护),SEH攻击是指通过栈溢出或者其他漏洞,使用精心构造的数据覆盖结构化异常处理链表上面的某个节点或者多个节点,从而控制EIP(控制程序执行流程)。而SEHOP则是是微软针对这种攻击提出的一种安全防护方案。

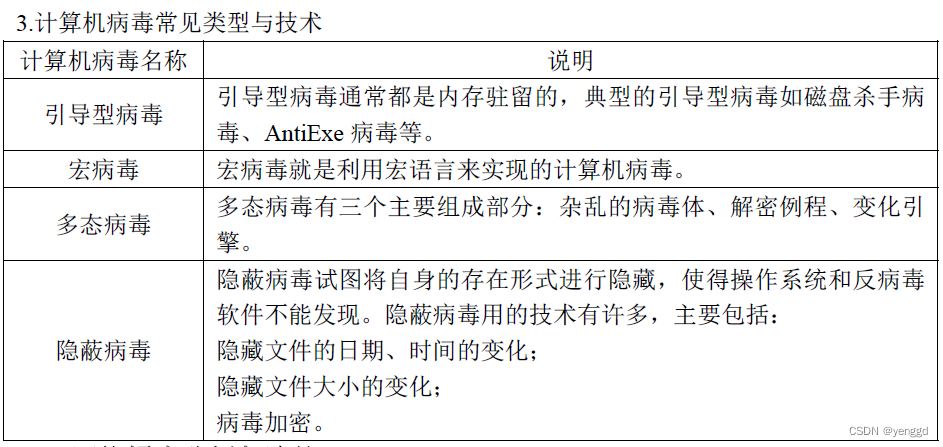

十四(重点)、恶意代码种类包括(主动传播的只有蠕虫、其它为被动):

病毒、蠕虫、特洛伊木马、逻辑炸弹、细菌、恶意脚本、恶意ActiveX控制、间谍软件。

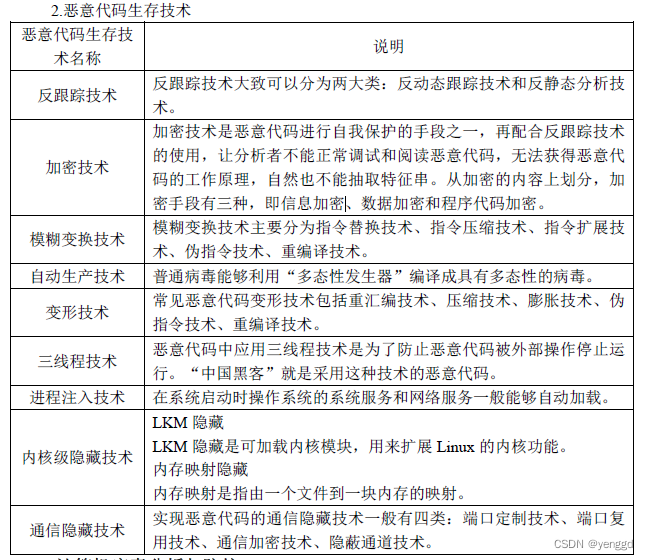

恶意代码生存技术有:反跟踪技术、加密技术、模糊变换技术、变形技术、自动生产技术、三线程技术、进程注入技术、通信隐藏技术。

通道隐藏技术后门有:bo2k 红色代码2 妮母达 cover tcp

冰河使用7626端口,backorifice用54320端口

executor用80端口传控制信息和数据,

ftp trojan wincrash用21端口传

winpc 、winspy木马用25端口

恶意代码检测:rootkit、clam AV

文件安整性检查:md5sum tripwire

Rootkit 是典型的具有隐藏能力的特洛伊木马。目前,检测Rootkit 的技术有三类,分别叙

述如下:

第一类是针对已知的Rootkit 进行检测,这种方法基千Rootkit 的运行痕迹特征来判断计算

机系统是否存在木马。这种方式主要的缺点是只能针对特定的已知的Rootkit, 而对未知的

Rootkit 几乎无能为力。

第二类是基于执行路径的分析检测方法。

第三类是直接读取内核数据的分析检测方法,该方法针对通过修改内核数据结构的方法来

隐藏自己的Root伈t, 其基本原理是直接读取内核中的内部数据以判断系统当前的状态。

逻辑炸弹(Logic Bombs 入细菌(Bacteria) 、恶意脚本(Malicious Scripts) 和恶意ActiveX 控件、间谍软件(Spyware)

恶意代码定义

恶意代码的英文是Malicious Code,它是一种违背目标系统安全策略的程序代码,会造成目标系统信息泄露、资源滥用,破坏系统的完整性及可用性。

恶意代码攻击技术:进程注入技术、超级管理技术、端口反向链接技术、缓冲区溢出攻击技术

常见的攻击技术:

端口扫描、口令破解、缓冲区溢出、恶意代码、拒绝服务、网络钓鱼、网络窃听、SQL 注入、社交工程、电子监听、回话劫持、漏洞扫描、代理技术、数据加密。

特洛伊木马防范技术:

基于查看开放端口检测特洛伊木马技术

基于重要系统文件检测特洛伊木马技术

基于注册表检测特洛伊木马技术

检测具有隐藏能力的特洛伊木马技术

基于网络检测特洛伊木马技术

基于网络阻断特洛伊木马技术

清除特洛伊木马技术

网络蠕虫防范技术

网络蠕虫监测与预警技术-- 安装探测器

网络蠕虫传播抑制技术-- 蜜罐

网络系统漏洞检测与系统加固技术

网络蠕虫免疫技术– 欺骗

网络蠕虫阻断与隔离技术-- 路由器、防火墙

网络蠕虫清除技术–删除文件、注册表、进程

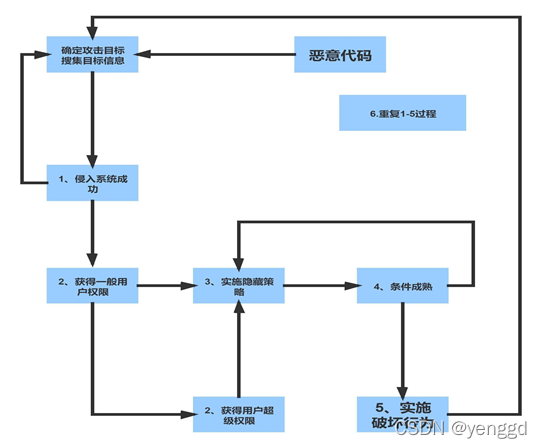

2、恶意代码行为六个步骤:

侵入、提权、隐蔽、潜伏、破坏、重复以上动作。

3、恶意代码自身防护,用反跟踪技术(反动态跟踪和反静态跟踪)来提高自己的伪装和防破解能力。

3、恶意代码分析方法2种:

静态分析:反恶意代码软件检查,字符串分析、静态反编译分析。

动态分析:文件监测、进程监测、注册表监测、动态反汇编分析。

恶意w代码特征:隐蔽性、传染性、潜伏性

4、计算机病毒四个特点:隐蔽性、传染性、潜伏性、破坏性。

计算机病毒生命周期:

潜伏阶段、传播阶段、触发阶段、发作阶段

5、计算机病毒3部分组成:复制传染部件、隐蔽部件、破坏部件。

病毒生命周期阶段:复制传播阶段、激活执行阶段

防御未知病毒的三个技术方法:主动防御、云查杀、AI查杀。

6、木马攻击步骤:寻找目标、收集目标信息、植入木马、隐蔽木马、意图实现。

网络蠕虫是一种具有自我复制和传播能力、可独立自动运行的恶意程序。

根据网络蠕虫发现易感主机的方式,可以将网络蠕虫的传播方法分成三类:随机扫

描、顺序扫描、选择性扫描。

7、蠕虫4个功能模块:

探测模块:对目标主机脆弱性检测

传播模块:生成蠕虫副本,在不同主机间传递。

蠕虫引擎模块:采用算法对目标主机进行信息收集。

负载模块:蠕虫内部实现伪代码。

蠕虫传播方法:随机扫描、顺序扫描、选择性扫描

“Slammer" 蠕虫的传播方法就是采用随机扫描感染主机。

“W32.Blaster”是典型的顺序扫描蠕虫。

勒索病毒属性蠕虫类

8、蠕虫运行三个阶段:

在已感染蠕虫的主机上进行搜索其它可感染的主机。

把蠕虫代码发送到其它已感染的主机,用ftp、tftp、共享等。

被感染的目标代码上传成功后,继续执行第一步,第二步,这样循环往复。

在当前网络与分布式系统安全中,被广泛利用的50%以上都是缓冲区溢出,其中最著名的例子是1988年利用fingerd漏洞的蠕虫。而缓冲区溢出中,最为危险的是堆栈溢出,因为入侵者可以利用堆栈溢出,在函数返回时改变返回程序的地址,让其跳转到任意地址,带来的危害一种是程序崩溃导致拒绝服务,另外一种就是跳转并且执行一段恶意代码,比如得到shell,然后为所欲为

9、SQL Slammer (2003年) Slammer 用随机扫描方法,是一款DDOS恶意程序, 透过一种全新的传染途径, 采取分布式阻断服务攻击感染服务器, 它利用SQL Server 弱点采取阻断服务攻击1434端口并在内存中感染SQL Server, 通过被感染的SQL Server 再大量的散播阻断服务攻击与感染, 造成SQL Server 无法正常作业或宕机, 使内部网络拥塞。和Code Red 一样, 它只是驻留在被攻击服务器的内存中。

由于SQL Slammer爆发的日期是星期六,破坏所造成的金钱损失并不大。尽管如此,它仍然冲击了全球约50万台服务器,曾经使韩国的网络瘫痪长达12小时。

SQL Slammer也被称为“蓝宝石”(Sapphire),2003年1月25日首次出现。它是一个非同寻常的蠕虫病毒,给互联网的流量造成了显而易见的负面影响。有意思的是,它的目标并非终端计算机用户,而是服务器。它是一个单包的、长度为376字节的蠕虫病毒,它可以随机产生IP地址,并向这些IP地址发送自身。如果某个IP地址恰好是一台运行着未打补丁的微软SQL服务器桌面引擎(SQL Server Desktop Engine)软件的计算机,它也会迅速开始向随机IP地址的主机开火,发射病毒。

10、W32.Blaster.Worm 按顺序扫描的蠕虫病毒,利用DCOM RPC 漏洞进行传播,传播能力很强。详细描述请参照Microsoft Security Bulletin MS03-026感染蠕虫可能导致系统不稳定,有可能造成系统崩溃 ,它扫描端口号是TCP/135, 传播成功后他会利用tcp/4444和UDP 69端口下载并运行它的代码程序Msblast.exe.这个蠕虫还将对windowsupdate.com进行拒绝服务攻击。

11、红色代码:“红色代码”病毒是2001年7月15日发现的一种网络蠕虫病毒,感染运行Microsoft IIS Web服务器的计算机。其传播所使用的技术可以充分体现网络时代网络安全与病毒的巧妙结合,将网络蠕虫、计算机病毒、木马程序合为一体,开创了网络病毒传播的新路,可称之为划时代的病毒。如果稍加改造,将是非常致命的病毒,可以完全取得所攻破计算机的所有权限并为所欲为,可以盗走机密数据,严重威胁网络安全。

“红色代码”蠕虫采用了一种叫做"缓存区溢出"的黑客技术, 利用微软IIS的漏洞 [3] 进行病毒的感染和传播。该病毒利用HTTP协议, 向IIS服务器的端口80发送一条含有大量乱码的GET请求,目的是造成该系统缓存区溢出, 获得超级用户权限,然后继续使用HTTP 向该系统送出ROOT.EXE木马程序,并在该系统运行,使病毒可以在该系统内存驻留, 并继续感染其他IIS系统。Code Red 在向侵害对象发送GET 乱码时,总是在乱码前加上一个后缀为.ida的文件名,表示它正在请求该文件, 这是红色代码的重要特征

12、中国黑客(采用三线程技术):该病毒是一个蠕虫病毒。不会感染可执行文件。

病毒在被激活的过程中会把病毒体自身复制到 windows 的系统目录中。在windows 9x 系统中复制自身到 windows\system\runouce.exe

在windows 2000和 windows NT系统中复制自身到winnt\system32\runouce.exe。然后运行该程序。并且在注册表中加入成自启动。使病毒体每次开机时都被激活。

这个病毒通过邮件传染,具备自启动功能,在Outlook中只要被点中就自动启动。病毒把自身拷到Windows\system 32的目录下,命名为Runouce.exe,同时启动这个文件。启动后的病毒建立两个线程,除了普通线程之外,还有一个内核线程。这个内核线程跟踪监控自己的普通线程,一旦普通线程被查杀,就会立刻重新启动再建一个普通线程,因此普通杀毒软件无法彻底查杀。

同时,这个病毒十分有效地利用局域网进行传播。一旦它进入局域网中的某台机器,就会立刻在“网上邻居”中搜索共享文件夹。只要搜索到某个可写共享文件夹,就会生成以被感染机器名开头的.eml文件,因此最后导致局域网的所有机器都成为病毒邮件的“发送基地”。

6. 三线程技术

恶意代码中应用三线程技术是为了防止恶意代码被外部操作停止运行。

三线程技术的工作

原理是一个恶意代码进程同时开启了三个线程,其中一个为负责远程控制工作的主线程,另外两个为用来监视线程负责检查恶意代码程序是否被删除或被停止自启动的监视线程和守护线程。注入其他可执行文件内的守护线程,同步于恶意代码进程。只要进程被停止,它就会重新启动该进程,同时向主线程提供必要的数据,这样就使得恶意代码可以待续运行。“中国黑客”就是采用这种技术的恶意代码。

13、莫里斯蠕虫:它的编写者是美国康乃尔大学一年级研究生罗伯特·莫里斯。这个程序只有99行,利用了Unix系统中的缺点,用Finger命令查联机用户名单,然后破译用户口令,用Mail系统复制、传播本身的源程序,再编译生成代码。最初的网络蠕虫设计目的是当网络空闲时,程序就在计算机间“游荡”而不带来任何损害。当有机器负荷过重时,该程序可以从空闲计算机“借取资源”而达到网络的负载平衡。而莫里斯蠕虫不是“借取资源”,而是“耗尽所有资源”。是通过互联网传播的第一种蠕虫病毒。

14、僵尸网络:僵尸网络 Botnet 是指采用一种或多种传播手段,攻击者通过各种途径传播感染大量主机感染bot程序(僵尸程序)病毒,而被感染的主机将通过一个控制信道接收攻击者的指令,组成一个僵尸网络。然后利用这个僵尸网络来对其它目标进行攻击,一般用蜜罐技术来防御。

僵尸网络的构建方式主要有远程漏洞攻击、弱口令扫描入侵、邮件附件、恶意文档、文件

共享等。早期的IRC 僵尸网络主要以类似蠕虫的主动扫描结合远程漏洞攻击的方式进行构建。目前,攻击者以网页挂马(如ve-by download) 的方式构造僵尸网络。

僵尸网络的运行机制主要由三个基本环节构成。

第一步,僵尸程序的传播。通过利用计算机网络系统的漏洞、社会工程学、犯罪工具包等方式,传播僵尸程序到目标网络的计算机上。

第二步,对僵尸程序进行远程命令操作和控制,将受害目标机组成一个网络。僵尸网络可分为集中式和分布式,僵尸程序和控制端的通信协议方式有IRC 、HTTP 。

第三步,攻击者通过僵尸网络的控制服务器,给僵尸程序发送攻击指令,执行攻击活动,如发送垃圾电子邮件、DDoS攻击等。

僵尸网络为保护自身安全,其控制服务器和僵尸程序的通信使用加密机制,并把通信内容嵌入正常的HTTP 流量中,以保护服务器的隐蔽性和匿名性。控制服务器和僵尸程序也采用认证机制,以防范控制消息伪造和篡改。

botnet防御方法:

- 僵尸网络威胁监测

通常利用蜜罐技术获取僵尸网络威胁信息,部署多个蜜罐捕获传播中的僵尸程序(Bot),

记录该Bot 的网络行为,然后通过人工分析网络日志并结合样本分析结果,可以掌握该Bot 的属性,包括它连接的服务器(DNS /IP) 、端口、频道、密码、控制口令等信息,从而获得该僵尸网络的基本信息甚至控制权。 - 僵尸网络检测

根据僵尸网络的通信内容和行为特征,检测网络中的异常网络流量,以发现僵尸网络。 - 僵尸网络主动遏制

通过路由和DNS 黑名单等方式屏蔽恶意的IP 地址或域名。 - 僵尸程序查杀

在受害的目标机上,安装专用安全工具,清除僵尸程序。

15、逻辑炸弹:依附在软件中的恶意代码。

16、陷门:设备开发商为了维护方便留的维护后门。

陷门不具有自动传播和自我复制功能。

17、细菌:有复制能力的程序。

18、恶意代码监测:IDS、网络安全分析器。

恶意代码最有效的防御方法就是打补丁。

19、APT:高级持续性威胁:利用电子邮件攻击目标主机。

高级持续威胁(简称APT)通常利用电子邮件作为攻击目标系统。攻击者将恶意代

码嵌入电子邮件中,然后把它发送到目标人群,诱使收件人打开恶意电子文档,或单击

某个指向恶意站点的链接。一旦收件人就范,恶意代码将会安装在其计算机中,从而远

程控制收件人的计算机,进而逐步渗透到收件人所在网络,实现其攻击意图。

针对高级持续威胁攻击的特点,部署APT 检测系统,检测电子文档和电子邮件是

否存在恶意代码,以防止攻击者通过电子邮件和电子文档渗透入侵网络。

整体防护包括运行支撑、攻击防范、安全监控、应急响应4个方面

反跟踪技术大致可以分为两大类:反动态跟踪技术和反静态分析技术。

l) 反动态跟踪技术

• 禁止跟踪中断。

• 检测跟踪法。

• 如指令流队列法

•逆指令流法等。

2) 反静态分析技术

•对程序代码分块加密执行。

• 伪指令法。

加密手段有三种,即信息加密、数据加密和程序代码加密

Cascade 是第一例采用加密技术的DOS 环境下的恶意代码,其解密器稳定,能够解密内存中加密的程序体。Mad 和Zomb记是Cascade 加密技术的延伸,让恶意代码加密技术扩展到32 位的操作系统平台。此外, “中国炸弹”和“幽灵病毒”也是这一类恶意代码。

进程注入技术就是将这些与服务相关的嵌入了恶意代码程序的可执行代码作为载体,实现自身隐藏和启动的目的。这类恶意代码只需要安装一次,就能被服务加载到系统中运行,并且可以一直处千活跃状态。

“广外女生”是一个国产特洛伊木马,对“金山毒霸”和“天网防火墙”采用超级管理技术进行拒绝服务攻击。

指令恶意代码使用端口反向连接技术使攻击的服务端(被控制端)主动连接客户端

(控制端)端口。最早实现这项技术的木马程序是国外的“Boinet", 它可以通过ICO 、IRC 、HTTP和反向主动连接这4 种方式联系客户端。

“网络神偷”是我国最早实现端口反向连接技术的恶意代码。“灰鸽子”则是这项技术的集大成者,它内置FTP 、域名、服务端主动连接这3 种服务端在线通知功能。

恶意代码的静态分析主要包括以下方法:

(1) 反恶意代码软件的检测和分析。

(2) 字符串分析

(3) 脚本分析

(4) 静态反编译分析

(5) 静态反汇编分析

恶意代码的动态分析主要包括以下方法:

1、文件监测

2、进程监测

3、网络活动监测

4、注册表监测

5、动态反编译分析

十五、IPS、SPS功能(sps指旁路的ips):

屏蔽指定IP地址、屏蔽指定端口、屏蔽指定域名、为零日漏洞提供热补丁。

IPS的工作基本原理是根据网络包的特性及上下文进行攻击行为判断来控制包转发,其工作机制类似千路由器或防火墙,但是IPS 能够进行攻击行为检测,并能阻断入侵行为。IPS 的应

入侵阻断是网络安全主动防御的技术方法,其基本原理是通过对目标对象的网络

攻击行为进行阻断,从而达到保护目标对象的目的。

IPS/SPS 的主要安全功能如下:

•屏蔽指定IP 地址;

•屏蔽指定网络端口;

•屏蔽指定域名;

•封锁指令URL、阻断特定攻击类型;

•为零日漏洞(Zero-day Vulnerabilities)提供热补丁

热补丁:热补丁(hotfix),又被称之为patch,意指能够修复软件漏洞的一些代码,是一种快速、低成本修复产品软件版本缺陷的方式。通过电子邮件或者其他途径来通知用户有关热补丁的消息,一般在软件供应商的网站上可以免费下载补丁程序。和升级软件版本相比,热补丁的主要优势是不会使设备当前正在运行的业务中断,即在不重启设备的情况下,可以对设备当前软件版本的缺陷进行修复。

中国反网络病毒联盟(ANYA) 主待并建设了网络安全威胁信息共享平台,以方便企业共

享威胁信息

中国反网络病毒联盟(ANVA)牵头建设。针对App 的开发、传播和终端保护三个关键环节,引导App 的开发者、移动应用商店和终端安全软件开展自律工作,为网民提供一个安全的App 使用环境,避免感染移动恶意程序

移动互联网白名单应用审查流程共有如下三个环节:

• 初审。由11 家移动互联网安全企业组成的“白名单工作组”相互独立地对App 进行

全量安全检测。

• 复审。由“白名单工作组”成员单位根据“初审“结果通过线下会议的形式进行协商、

表决。

. 终审。由ANVA 结合“初审”结果、“复审”结果和申请者澄清等综合判定是否通过“白名单”认证。

移动互联网应用自律臼名单的发布过程设立公示和发布两个阶段,

公示阶段由ANVA 向社会发布“白名单”认证结果,公示期为7 个工作日,其间接收社会举报。通过公示阶段的App, ANVA 将举行“白名单发布会”,现场为“白名单App" 颁发证书,同时要求“应用商店自律组”中应用商店在自有应用商店Web 网站和App 客户端中对白名单App 进行醒目提示。

2、网络流量清洗:(流量检测-流量清洗和牵引-流量回注)

流量检测:用DPI深圳度数据包监测技术。

流量清清洗和牵引:当监测到有网络攻击时,用BGP或DNS,进行数据包索引至清先中心。

流量回注:是清洗后的正常的网络数据流量发给目标主机。

dpi技术是分析包头基础上增加对应用层的分析,是基于应用层流量检测和控制技术。

2、网络流量清洗应用有哪些:

畸形数据包过滤、抗拒绝服务攻击、WEB应用保护、DDOS高防IP服务。

常见的拒绝服务流量包括同步风暴(SYN Flood) 、UDP 风暴(UDP Flood) 、ICMP 风暴(ICMPFlood) 、DNS 查询请求风暴(DNS Query Flood) 、HTTP Get 风暴(HTTP Get Flood) 、CC攻击等网络攻击流量。

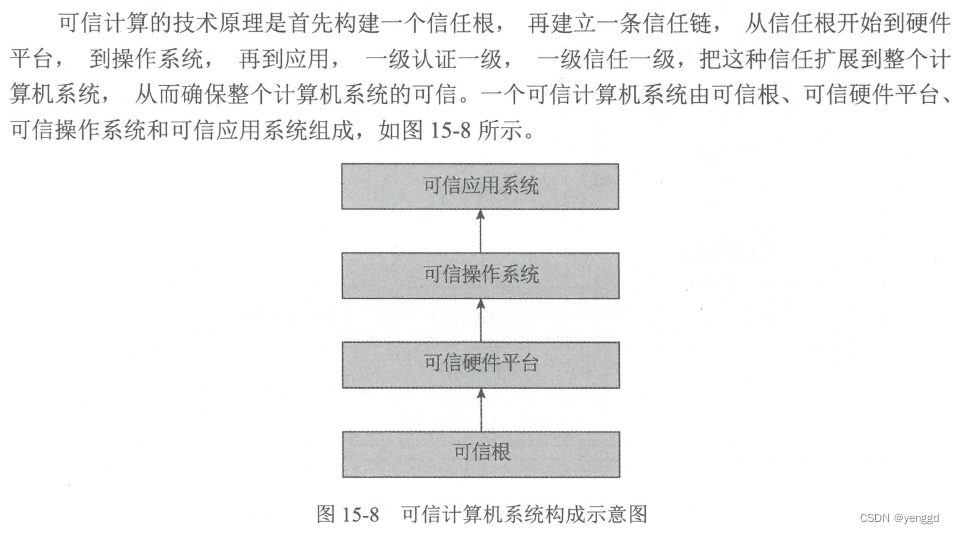

可信计算的技术原理是首先构建一个信任根, 再建立一条信任链, 从信任根开始到硬件

平台, 到操作系统, 再到应用, 一级认证一级, 一级信任一级,把这种信任扩展到整个计算机系统, 从而确保整个计算机系统的可信。一个可信计算机系统由可信根、可信硬件平台、可信操作系统和可信应用系统组成,

3、可信任计算机系统组成部分:

可信根-可信硬件平台-可信操作系统-可信应用系统

安全芯片(TPM) 为信任根的完整性度量机制,使得计算系统平台运行时可鉴别组件的

完整性,防止篡改计算组件运行

TPM 是可信计算平台的信任根, 是可信计算的关键部件。

TCG 定义可信计算平台的信任根包括三个根:

可信度量根RTM、

可信存储根RTS

可信报告根RTR 。

其中,可信度量根RTM 是一个软件模块;可信存储根RTS 由可信平台模块TPM 芯片和存储根密钥SRK 组成;可信报告根RTR 由可信平台模块TPM 芯片和根密钥EK 组成。

可信计算是网络信息安全的核心关键技术,中国基千自主密码算法建立起以TCM 为核心

的自主可信计算标准体系。该平台主要由可信密码模块(TCM) 和TCM 服务模块(TSM) 两大部分组成,其中,可信密码模块(TCM) 是可信计算密码支撑平台必备的关键基础部件,提供独立的密码算法支撑。TCM 是硬件和固件的集合,可以采用独立的封装形式,也可以采用IP 核的方式和其他类型芯片集成在一起,提供TCM 功能

可信计算计算应用

计算平台安全保护–完整性度量和检查,防止恶意代码篡改BIOS、操作系统和

应用软件

可信网络连接- - 身份认证、完整性认证

可信验证

4、可信任计算平台应用:

可信网络连接TNC,利用TPM/TCM安全芯片对计算机关键组件进行完整性度量检查,防篡改bios、操作系统、应用软件,解决终端安全状态认证、接入后控制。

可信网络连接(Trusted Network Connect, TNC)利用TPM/TCM 安全芯片实现平台身份认证和完整性验证,从而解决终端的安全状态认证、接入后控制问题。

TNC结构分为:

完整性度量层:负责搜集和AR验证完整信息

完整性评估层:依据安全策略,评估AR的完整性状态。

网络访问层:安全策略执行、访问授权。

TPM是可信任计算平台信任根,是可信计算重要部件。

TCG定义可信计算平台信任根包括:

可信度量根RTM:是一个软件模块

可信存储根RTS:可信平台模块TPM芯片,存储根密钥SRK

可信报告根RTR:可信平台模拟TPM芯片,可信密钥EK

数字水印原理

通过数字信号处理方法,在数字化的媒体文件中嵌入特定的标记。水印分为可感知的和不易感知的两种。

5、数字水印分为可感知的水印和不易感知的水印。

水印嵌入方法:空间域方法、变换域方法。

6、水印应用场景:

版权保护、信息隐藏、信息溯源、访问控制。

版权数字水印需求包括:隐蔽性,安全性,鲁棒性。

鲁棒性:加入图像中的水印必须能够施加变换操作,不会因变换处理而丢失。

鲁棒攻击:像素失真攻击,敏感性分析攻击,梯度下降攻击。

水印攻击四类:鲁棒性性攻击,表达性攻击,解释性攻击,法律攻击。前三种是技术攻击

7、网络陷阱技术(网络诱骗)有:蜜罐主机技术、陷阱网络技术。

蜜罐技术:空系统(标准主机,上面运行操作系统和应用程序)、镜像系统、虚拟系统(在虚拟机软件里运行多个虚拟机,虚拟机安装不同的操作系统,专用软件honeyd)

8、网络攻击陷阱技术组成:多个蜜罐主机、路上器、防火墙、IDS、审计系统。为攻击者制造一个攻击环境,供防御者研究攻击者的攻击行为。陷阱网络一般需要实现蜜罐系统、数据控制系统、数据捕获系统、数据记录、数据分析、数据管理等功能。

蜜罐系统不会直接提高安全等级。

网络攻击陷阱技术应用:

恶意代码监测:对蜜罐节点的网络流量和系统数量的恶意代码的分析,从而发现高级的恶意代码。

增强抗攻击能力:利用网络攻击陷阱,以虚假的目标来干扰攻击活动,来延缓网络攻击。

网络态势感知:利用大数据进行分析,获取攻击行为特征和来源。

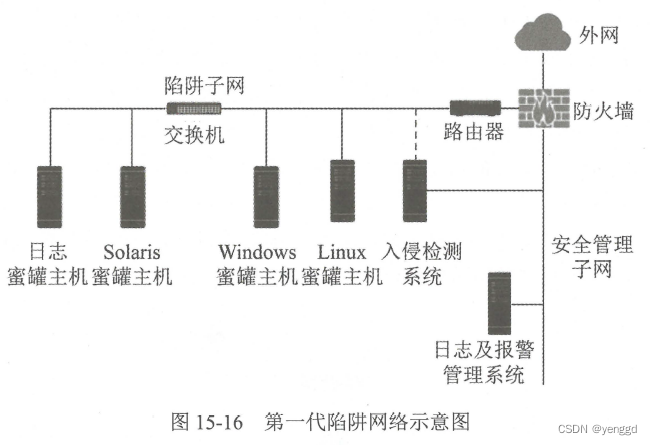

第一代陷阱网络,出入陷阱网络的数据包都经过防火墙和路由器,防火墙的功能是控制内外网络之间的通信连接,防止陷阱网络被作为攻击其他系统的跳板,其规则一般配置成不限制外部网对陷阱网络的访问,但需要对陷阱网络中的蜜罐主机对外的连接加强控制,包括:限制对外连接的目的地、限制主动对外发起连接、限制对外连接的协议类型等。路由器安放在防火墙和陷阱网络之间,路由器可以隐藏防火墙,即使攻击者控制了陷阱网络中的蜜罐主机,发现路由器与外部网相连接,也能被防火墙发现。同时,路由器具有访问控制功能,可以弥补防火墙的不足,例如用千防止地址欺骗攻击、DoS 、基千ICMP 的攻击等。陷阱网络的数据捕获设备是IDS, 它监测和记录网络中的通信连接并报警可疑的网络活动。此外,为掌握攻击者在蜜罐主机中的行为,必须设法获取系统活动记录,方法有两种:一是让所有的系统日志不但在本地记录,同时也传送到一个远程的日志服务器上; 二是安放监控软件,进行击键记录、屏幕拷贝、系统调用记录等,然后传送到远程主机。

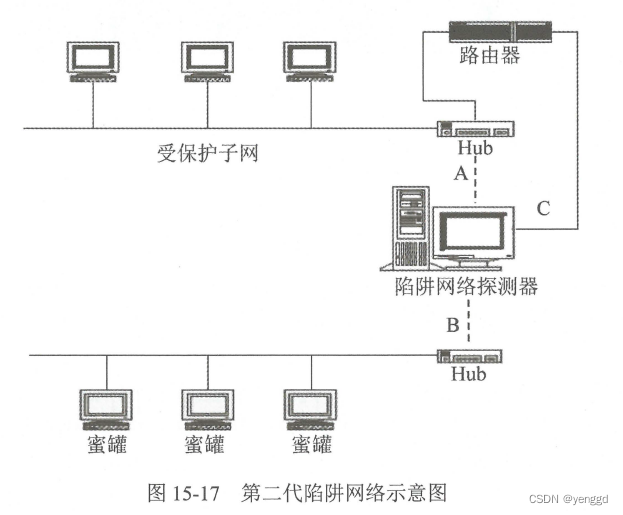

第二代陷阱网络技术实现了数据控制系统、数据捕获系统的集成系统,这样就更便于安装

与管理,如图15-17 所示。它的优点包括:

一是可以监控非授权的活动;

二是隐蔽性更强;

三是可以采用积极的响应方法限制非法活动的效果,如修改攻击代码字节,使攻击失效。

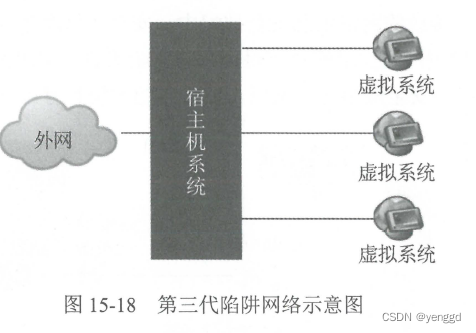

目前,研究人员正在开发虚拟陷阱网络(Virtual Honeynets) ,它将陷阱网络所需要的功

能集中到一个物理设备中运行,实现蜜罐系统、数据控制系统、数据捕获系统、数据记录等功能,我们把它称作第三代陷阱网络技术,

开源的网络攻击陷阱系统有Honeyd、工业控制系统蜜罐Conpot、口令蜜罐Honeywords 等。

态势感知:结合防毒软件、防火墙、入侵检测系统、安全审计对整个网络情况进行评估,预测未来的变化趋势

四个部分:数据采集、特征提取、态势评估、安全预警

内容:1、感知网络资产2、感知资产脆弱性3、感知安全事件4、感知网络威胁5、感知

网络攻击6、感知安全风险

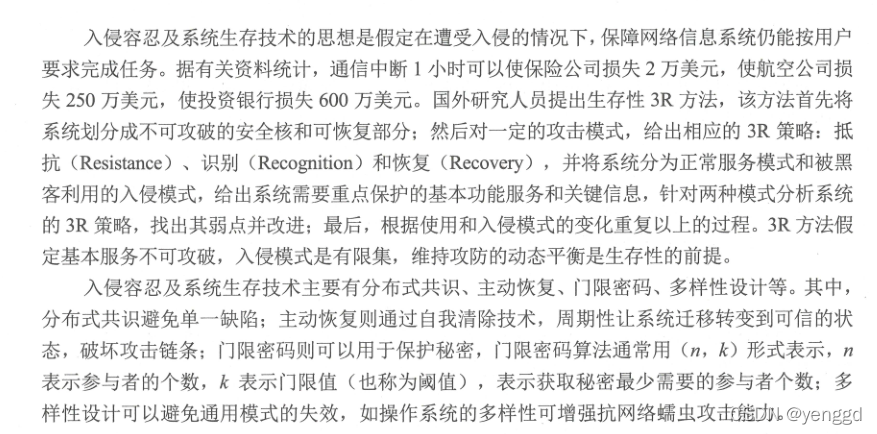

9、入侵容忍3R策略:抵抗(resistance)、识别(recogniation)、恢复(recovery)。

安全1.0 理念是把入侵者挡在保护系统之外,安全2.0 理念是检测网络安全威胁、阻止网络安全威胁、实现网络安全隔离,而安全3.0理念是容忍入侵,对网络安全威胁进行响应,使受害的系统具有可恢复性

区块链由众多对等的节点组成,利用共识机制、密码算法来保持区块数据和交易的完整性、一致性,形成一个统一的分布式账本。区块链是一个去中心化的分布式数据库,数据安全具有较强的入侵容忍能力。

10、隐私保护类型可分为:

身份隐私:用户的真实身份信息。

属性隐私:个人的属性特征如年纪、性别、薪水。

社交关系隐私:用户不愿意公开的社会信息。

位置轨迹隐私:活动轨迹信息。

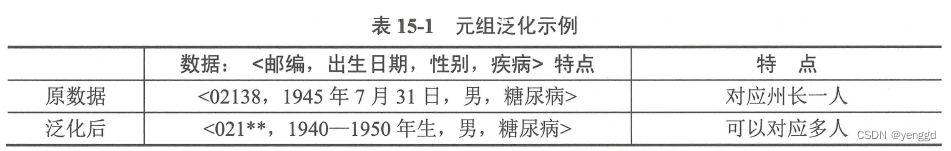

从数据挖掘角度隐私保护技术可分为:

基于数据失真、基于数据加密、基于数据匿名化。

隐私保护方法:

K匿名:对所有的元数据进行泛化处理,数据不在和任何人一一对应。

差分隐私方法:对隐私数据进行添加随机噪声,让攻击者无法推算出真实的信息。

目前,隐私保护的常见技术措施有抑制、泛化、置换、扰动、裁剪等。

其中,抑制是通过将数据置空的方式限制数据发布;

泛化是通过降低数据精度来提供匿名的方法;

置换方法改变数据的属主;

扰动是在数据发布时添加一定的噪声,包括数据增删、变换等,使攻击者无法区分真实数据和噪声数据,从而对攻击者造成干扰;

裁剪是将敏感数据分开发布。

除此之外,密码学技术也用千实现隐私保护。利用加密技术阻止非法用户对隐私数据的未授权访问和滥用。

11、常见的个人信息应用保护场景:

匿名化处理个人信息:把身份证姓名和证号码用星号表示

对个人的信息去标识化处理:用假名或用哈希函数处理

12、域名常见的风险:

域名劫持

域名信息篡改

域名解析配置错误

域名软件安全漏洞

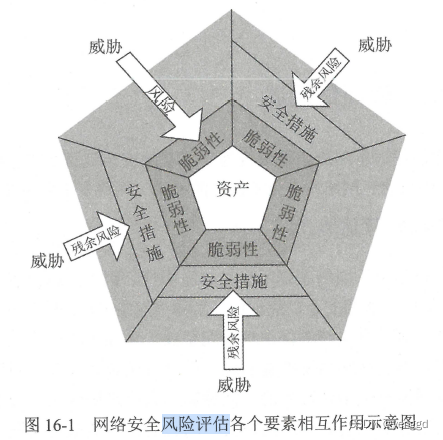

十六、网络安全风险是指网络所存在的脆弱性。

1、网络风险评估模式三种:自评估、检查评估、委托评估

风险要素

基本要素:资产、脆弱性、威胁、风险、安全措施。

风险评估4个过程:

风险评估准备、风险因素识别、风险程度分析和风险等级评价

风险评估不属于信息安全风险评估识别阶段

假设网站受到黑客攻击的概率为0.8, 经济影响为2 万元人民币,则该公司的网站安全风

险量化值为1.6 万元人民币。

以资产的三个基本安全属性为基础进行衡量的,即保密性、完整性和可用性

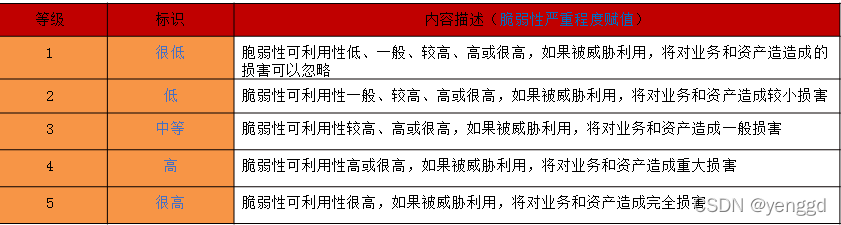

2、脆弱性评估以资产为核心,脆弱性评估分为2种:

技术脆弱性评估、管理脆弱性评估。

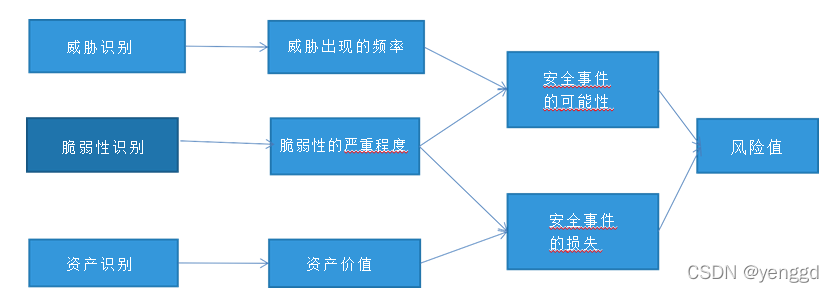

3、网络安全分析步骤:

一、资识别,确定价值。

二、威胁识别,计划威胁的出现频率。

三、脆弱性识别,对脆弱性的严重程序赋值。

四、根据威胁和脆弱性的难易程序来确定发生的概率

五、根据威胁和脆弱性对资产损失价值评估。

六、计算安全事件发生后对组织的影响,也就是网络安全风险值。

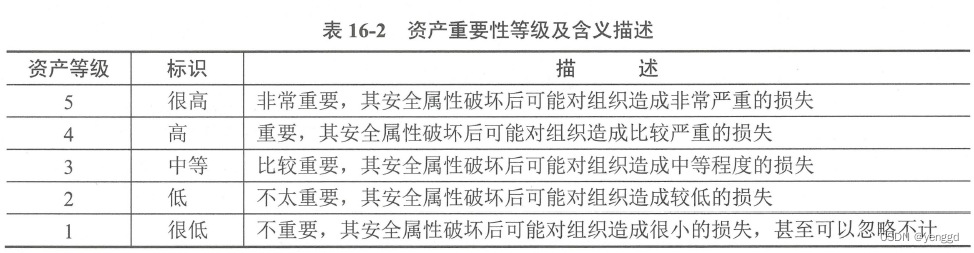

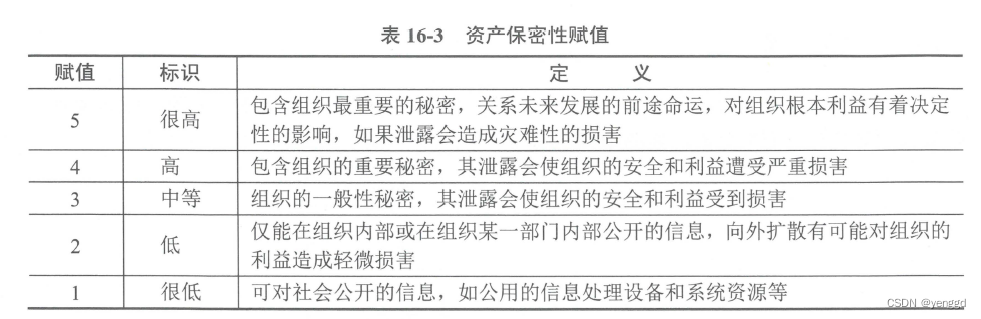

4、国家信息风险评估标准对资产的保密性、完整性和可用性赋值划分为五级,级别越高表示资产越重要。

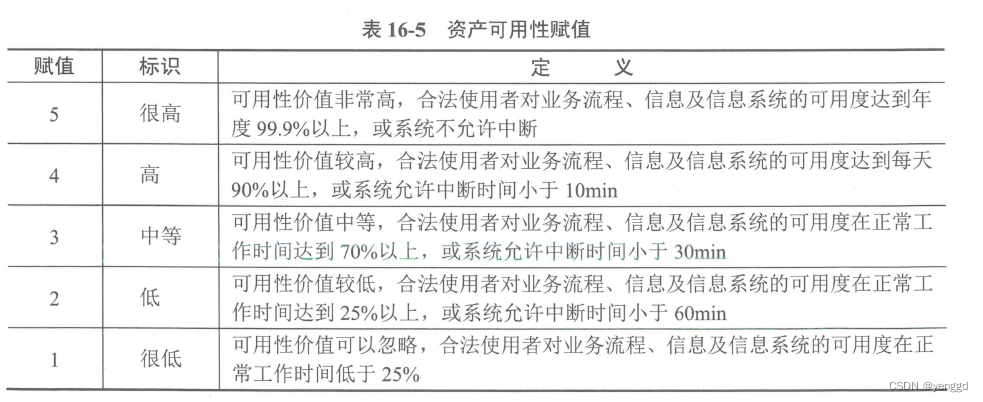

5、价值估算的资产可用性五个等级:

1很低:正常可用低于%25

2低:正常可用%25以上,或系统中断小于60min

3中等:正常可用%70以上,或系统中断小于30min

4高:正常可用每天%90以上,或系统中断小于10min

5很高:正常可用年度%99.9以上,系统不允许中断

价值估算不是资产的物理实际经济价值,而是相对价值,一般是以资产的 三个基本安全属性 为基础进行衡量的,即保密性、完整性和可用性。价值估算的结果是由资产安全属性未满足时,对资产自身及与其关联业务的影响大小来决定的。 目前,国家信息风险评估标准对资产的保密性、完整性和可用性赋值划分为五级,级别越高表示 资产越重要。

6、威胁源按照其性质一般可分为自然威胁和人为威胁,其中自然威胁有雷电、洪水、地震、火灾等,而人为威胁则有盗窃、破坏、网 络攻击等。威胁效果抽象为三种:非法访问、欺骗、拒绝服务。根据威胁者的身份,威胁意图可以分为挑战、情报信息获取、恐怖主义、经济利益和报复。

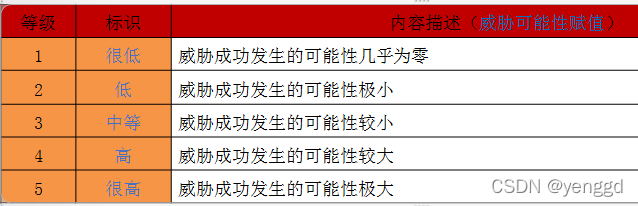

威胁频率赋值五个等级:

1很低:威胁几乎不可能发生。

2低:频率较小,不太可能发生。

3中等:半年大于一次威胁

4高:一个月大于等一次威胁

5很高:一周大于等一次威胁

下图威胁可能性赋值对照表

一般来说,脆弱性识别以资产为核心。

技术脆弱性评估:主要从现有安全技术措施的合理性和有效性方面进管理脆弱性评估。

管理脆弱性评估:从网络信息安全管理上分析评估存在的安全脆弱点,并标识其严重程度。

网络安全风险分析:是指在资产评估、威胁评估、脆弱性评估、安全管理评估、安全影响评估的基础上,综合利用定性和定量的 分析方法,选择适当的风险计算方法或工具确定风险的大小与风险等级。

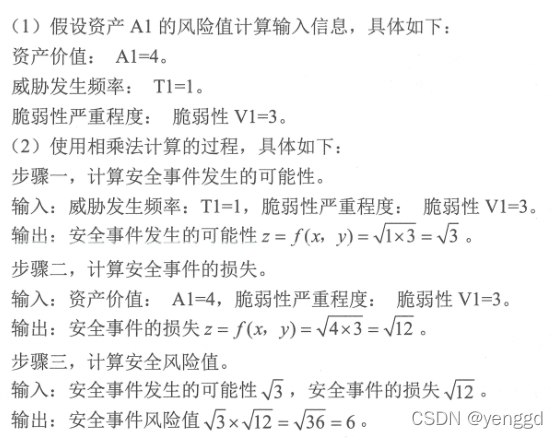

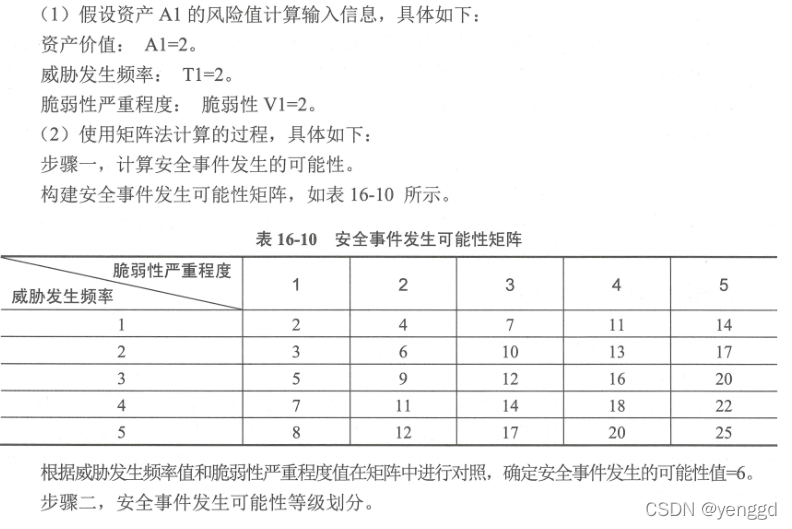

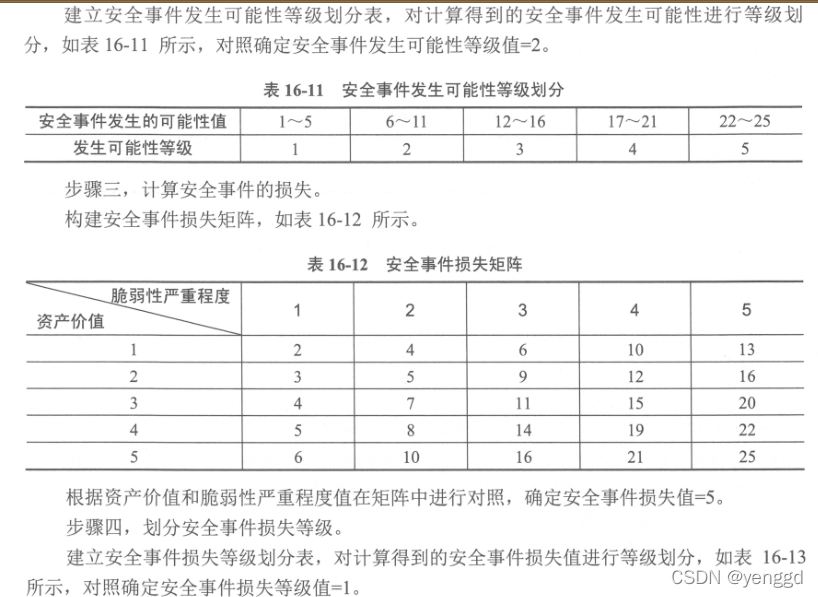

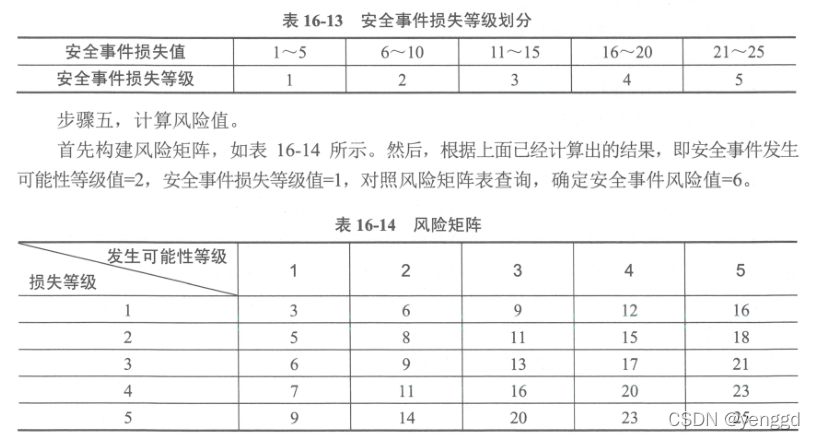

网络安全风险计算方法2种:相乘法和矩阵法

相乘法:安全事件发生的可能性X安全事件造成的损失=风险值

矩阵法:二维矩阵来识别可能性和安全事件的关联性。

相乘法例子:

脆弱性严重程度X威胁发生的频率结果再根号=事件发生的可能性。

脆弱性严重程度X资产价值结果再根号=安全事件造成的损失

事件发生的可能性X安全事件造成的损失再结果根号=风险值

矩阵法:

7、网络安全分析方法主要有:定性分析、定量分析、定性和量结合。

一、定性计算方法:是将风险评估中的资产、威胁、脆弱性等各要素的相关属性进行主观评估,然后再给出风险计算结果。

二、定量计算方法:是将资产、威胁、脆弱性等量化为数据,然后再进行风险的量化计算,通常以经济损失、影响范围大小等进行呈现。 但是实际上资产、 威胁、脆弱性、安全事件损失难以用数据准确地量化,因而完全的定量计算方法不可行。定量计算方法的输出结果 是一个风险数值。

三、综合计算方法:结合定性和定量方法,将风险评估的资产、威胁、脆弱性、安全事件损失等各要素进行量化赋值,然后选用合适的 计算方法进行风险计 算。

8、安全风险管理控制措施:

制订明确安全策略

建立安全组织

进行资产分类控制

加强人员安全管理

保证物理实体和环境安全

加强安全通信安全

采用访问控制机制

进行安全系统开发和维护

保证业务持续运行

遵循法律法规

9、网络安全风险评估前要签订保密协议,敏感系统测试,参加评估人员最少2人,且要领导签字确认,

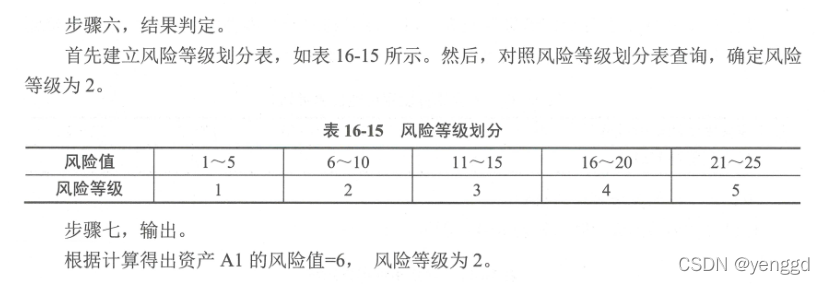

OWASP风险评估方法参考,OWASP是一个针对WEB应用安全的组织,分风险评估分成:0-3低,3-6中,6-9高。

OWASP 是一个针对Web 应用安全方面的研究组织,其推荐的OWASP 风险评估方法分成

以下步骤:

步骤一,确定风险类别

步骤二,评估可能性的因素

步骤三,评估影响的因素

步骤四,确定风险的严重程度

步骤五,决定修复内容

步骤六,定制合适的风险评级模型

网页防篡改方法:时间轮询、核心内嵌、文件过滤驱动

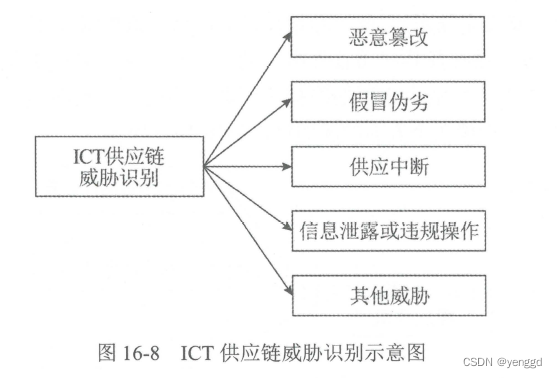

ICT 供应链风险管理的主要目标如下:

• 完整性。确保在ICT 供应链的所有环节中,产品、系统、服务及其所包含的组件、部

件、元器件、数据等不被植入、篡改、替换和伪造。

• 保密性。确保ICT 供应链上传递的信息不被泄露给未授权者。

• 可用性。确保需方对ICT 供应链的使用不会被不合理地拒绝。

• 可控性。可控性是指需方对ICT 产品、服务或供应链的控制能力。

ICT 供应链主要面临恶意篡改、假冒伪劣、供应中断、信息泄露或违规操作和其他威胁五

类安全威胁,

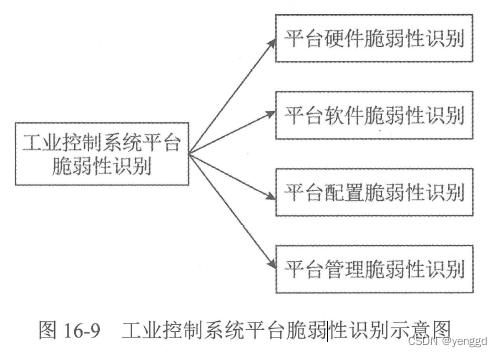

工业控制系统平台是由工业控制系统硬件、操作系统及其应用软件组成的。

-

人工智能训练数据安全风险

研究人员发现在训练样本中掺杂少量的恶意样本,就能较大限度地千扰AI 模型准确率,此种攻击方法称为药饵攻击。 -

人工智能算法安全风险

借助一张特别设计的打印图案就可以避开人工智能视频监控系统;对路标实体做涂改,使AI 路标识别算法将“禁止通行”的路标识别成为“限速45" ;可以在AI 算法模型中嵌入后门,只有当输入图像中包含特定图案才能触发后门。 -

人工智能系统代码实现安全风险

人工智能系统和算法都依赖千代码的正确实现。目前,开源学习框架存在未知的安全漏

洞,可导致智能系统数据泄露或失控。例如, TensorFlow 、Caffe 、Torch 等深度学习框架及其依赖库存在安全漏洞, CVE 网站上已公布多个TensorFlow 的CVE 漏洞,攻击者可利用相关漏洞篡改或窃取智能系统数据。 -

人工智能技术滥用风险

人工智能技术过度采集个人数据和自动学习推理服务,导致隐私泄露风险增加。2018 年

8 月,腾讯安全团队发现亚马逊智能音箱后门,可实现远程窃听并录音。利用深度学习挖掘分析数据资源,生成逼真的虚假信息内容,威胁网络安全、社会安全和国家安全。网络安全威胁者利用智能推荐算法,识别潜在的易攻击目标人群,投送定制化的信息内容和钓鱼邮件,加速不良信息的传播和社会工程攻击精准性。

5.高度自治智能系统导致社会安全风险

自动驾驶、无人机等智能系统的非正常运行,可能直接危害人类身体健康和生命安全。

例如,开启自动驾驶功能的某品牌汽车无法识别蓝天背景下的白色货车,引发车祸致驾驶员死亡事故。智能机器人广泛使用迫使大量机械性、重复性的工作岗位减少,引发机器人与自然人的就业竞争问题、社会公平性问题。

10、网络安全项目评估项目流程:

评论前准备-评估方案设计-评估方案实施-写评估报告-评估结果认可。

网络安全响应组织类型:公益性、商业、内部、厂商。

某网站服务器上的访问日志出现大量类似

如下的HTTP 请求:

“GET/default.ida?NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNN%u9090%u6858%ucbd3%u7801%u9090%u6858%ucbd3%u7801%u9090%

u6858%ucbd3%u7801%u9090%u9090%u8190%u00c3%u0003%u8b00%u53lb%u53ff%u0078%u00

00%u00=a HTTP/1.0”

根据这些日志信息,我们可以推断该网站受到红色蠕虫攻击。

十七、国家互联网应急中心cncert方针是:积极预防、及时发现、快速响应、力保恢复。

《中华人民共和国网络安全法》第八条规定,国家网信部门负责统筹协调网络安全工作和相关监督管理工作。国务院电信主管部门、公安部门和其他有关机关依照本法和有关法律、行政法规的规定,在各自职责范围内负责网络安全保护和监督管理工作。县级以上地方人民政府有关部门的网络安全保护和监督管理职责,按照国家有关规定确定。

对是否属于国家秘密和属于何种密级不明确事项,产生事项的机关、单位在10日内申请确定。

1、网络安全应急响应工作:

网络安全威胁情报分析

网络安全事件监测

网络安全预警信息发布

应急响应预案编制

应急响应知识库开发和管理

应急响应演练

应急事件处理

网络安全应急结果分析总结

网络安全教育和培训。

2、国家网络应急预案把网络安全事件发为四个等级:

特别重大

重大

较大

一般:国家安全、社会秩序造成一定的威胁。

3、当门户网站遭到完整性破坏时启动一级预案:

马上断开网站服务器与互联网连接。

把被攻击的网站服务器隔离出来,保护好现场

由网站专业人员进行数据恢复

追查攻击来源,向上级部门报告或报警。

dos服务攻击最主要的特征是延长服务等待的时间。

dos攻击的特点是:难确认性、隐蔽性、资源有限性、软件复杂性。

4、当门户网站或邮件服务器遭到ddos攻击时时启动二级预案:

使用防火墙对攻击来源进行封堵

更改DNS解析,将拒绝服务攻击分流

记录当前连接情况,保存相关日志

通过以上程序仍无法解决时,即断开网站与互联网的连接,并向上级主管部门或公安部门报警

在互联网管理部门和公安部门的协助下解决此项应急工作

5、当门户网站或电子邮件系统受到黑客入侵攻击时,启动二级预案:

马上断开网站服务器与互联网连接。

用防火墙对攻击来源进行封堵

记录当前的连接情况,保存日志

追查攻击来源,向上级部门报告或报警。

由网站专业人员进行数据恢复

6、外部电源中断后也是启动二级预案

7、网络安全应急处理流程:

安全事件报警(值班人员-应急组长-应急领导小组)

安全事件确认

启动应急预案

安全事件处理(最少2人参加,准备、检测、抑制、根除、恢复、总结)

写安全事件报告(安全事件发生的日期、参加人员、事件发现的途经、事件类型、事件涉及的范围、现场记录、导致的损失和影响、处理的过程、吸取的教训)

应急工作总结。

8、安全取证六个步骤:

现场取证保护、识别证据、传输证据、保存证据、分析证据、提交证据。

网络安全事件应急演练是对假定的网络安全事件出现情况进行模拟响应,以确认应急响应

工作机制及网络安全事件预案的有效性。

网络安全事件应急演练的类型按组织形式划分,可分为桌面应急演练和实战应急演练;

按内容划分,可分为单项应急演练和综合应急演练;

按目的与作用划分,可分为检验性应急演练、示范性应急演练和研究性应急演练

针对网络信息系统的容灾恢复问题,国家制定和颁布了《信息安全技术信息系统灾难恢

复规范(GB/T 20988—2007) 》,该规范定义了六个灾难恢复等级和技术要求,各级规范要求如下:

• 第1 级-基本支持。本级要求至少每周做一次完全数据备份,并且备份介质场外存放;

同时还需要有符合介质存放的场地;企业要制定介质存取、验证和转储的管理制度,

并按介质特性对备份数据进行定期的有效性验证;企业需要制订经过完整测试和演练

的灾难恢复预案。

• 第2 级-备用场地支持。第2 级在第1 级的基础上,还要求配备灾难发生后能在预定时

间内调配使用的数据处理设备和通信线路以及相应的网络设备;并且对于第1 级中存

放介质的场地,需要其能满足信息系统和关键业务功能恢复运作的要求;对于企业的

运维能力,也增加了相应的要求,即要制定备用场地管理制度,同时要与相关厂商、

运营商有符合灾难恢复时间要求的紧急供货协议、备用通信线路协议。

第3 级-电子传输和部分设备支持。第3 级不同于第2 级的调配数据处理设备和具备网

络系统紧急供货协议,其要求配置部分数据处理设备和部分通信线路及相应的网络设

备;同时要求每天多次利用通信网络将关键数据定时批量传送至备用场地,并在灾难

备份中心配置专职的运行管理人员;对千运行维护来说,要求制定电子传输数据备份

系统运行管理制度。

• 第4 级-电子传输及完整设备支待。第4 级相对千第3 级中的配备部分数据处理设备和

网络设备而言,须配置灾难恢复所需的全部数据处理设备和通信线路及网络设备,并

处千就绪状态;备用场地也提出了支持7X24 小时运作的更高的要求,同时对技术支

待和运维管理的要求也有相应的提高。

• 第5 级实时数据传输及完整设备支持。第5 级相对千第4 级的数据电子传输而言,要

求实现远程数据复制技术,并利用通信网络将关键数据实时复制到备用场地;同时要

求备用网络具备自动或集中切换能力。

• 第6 级数据零丢失和远程集群支持。第6 级相对于第5 级的实时数据复制而言,要求

数据远程实时备份,实现数据零丢失;同时要求应用软件是集群的,可以实现实时无

缝切换,并具备远程集群系统的实时监控和自动切换能力;对千备用网络的要求也有

所加强,要求用户可通过网络同时接入主、备中心。

十八。

1999 年,我国颁布了《计算信息系统系统安全保护等级划分准则》

GB 17859— 1999 从自主访问控制、强制访问控制、身份鉴别、数据完整性、客体重用、审计、标记、隐蔽通道分析、可信路径和可信恢复等方面,将计算机信息系统安全保护能力划分为5 个等级:

第一级是用户自主保护级;

第二级是系统审计保护级;

第三级是安全标记保护级;

第四级是结构化保护级;

第五级是访问验证保护级。

系统审计保护级:粒度更细的自主访问控制,审计安全性。

安全标记保护级:对所有主体及所控制的客体实施强制访问控制。

结构化保护级:要考虑隐蔽通信。

2001年,参考国际通用准则CC 和国际标准ISO/IEC 15408, 我国发布了《信息技术安全技术信息技术安全性评估准则》(GB/T 18336—2001) 。

GB/T 18336-2001 共分为三部分(cc):

《第1 部分:简介和一般模型》

《第2 部分:安全功能要求》

《第3 部分:安全保证要求》。

2008 年,综合国外信息安全测评标准,我国建立了自成体系的信息系统安全等级保护标准,

sc27(信息安全通用方法及技术标准化工作的分技术委员会)

第一工作组:WG1:需求,安全服务及指南工作

第二工作组:WG2:安全技术与机制工作组

第三工作组:WG3:安全评估准则工作组

2、网络安全测评分为三种:安全等级测评、安全验收测评、安全风险测评。

按内容测评分:技术测评、管理测评。

基于对像保密性测评分:涉密信息和非涉密信息

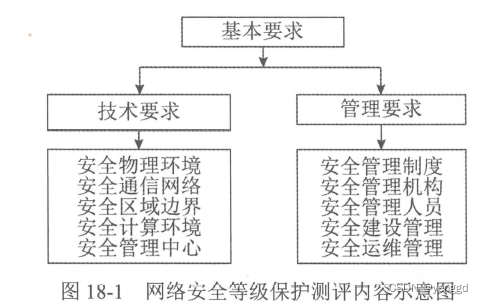

3、网络安全等级测评主要分为:

技术安全测评:安全物理环境、通信网络安全、区域边界安全、安全计算环境、安全管理中心。

管理安全测评:管理机构、管理制度、管理人员、安全建设管理、安全运维管理。

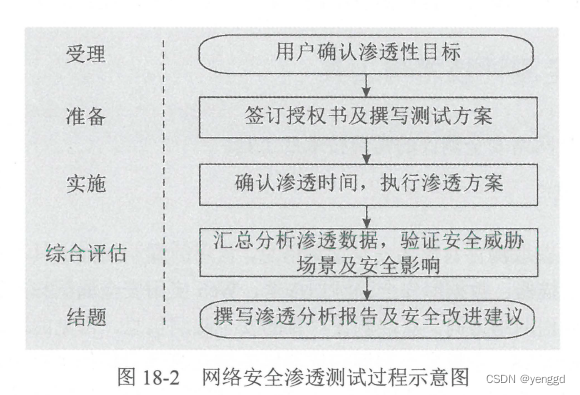

4、网络安全渗透测试的过程:

委托受理、准备、实施、综合评估、结题

5、安全渗透测试:

网络安全渗透测试的过程可分为委托受理、准备、实施、综合评估和结题五个阶段。

基于测评对象保密性分类

按照测评对象的保密性质,网络安全测评可分为两种类型:涉密信息系统安全测评、

非涉密信息系统安全测

3种渗透测试类型

黑盒:

白盒:高级可持续性威胁模拟

灰盒:手机银行和代码安全测试。

测评主要包括:安全功能检测、安全管理检测、代码安全审查、安全渗透、信息系统攻击测试

十九(重点)、操作系统安全需求主要包括:

标识和鉴别

访问控制

系统资源安全

网络安全

抗攻击

自身安全

系统安全研穵分为:基础理论研究、应用技术研究、安全管理研究、安全标准研究、安全策略研究、安全测评研究。

2、操作系统安全机制:

硬件安全

标识与鉴别

访问控制

最小特权

安全审计

可信路径

系统安全增强

Windows 系统安全问题分析:

口令、恶意代码、应用软件漏洞、系统程序漏洞、注册表安全、文件共享安全、物理临近攻击

Windows XP 的结构是层次结构和客户机/服务器结构的混合体,其系统结构如

系统划分为三层。

其中,最底层是硬件抽象层,它为上面的一层提供硬件结构的接口,有了这一层就可以使系统方便地移植;

第二层是内核层,它为低层提供执行、中断、异常处理和同步的支持;

第三层是由一系列实现基本系统服务的模块组

• inetd.conf 的文件权限设置为600;

• inetd.conf 的文件属主为root;

• services 的文件权限设置为644;

• services 的文件属主为root;

• 在inetd.conf 中,注销不必要的服务,比如finger 、echo 、chargen 、rsh 、rlogin 、tftp

服务;

• 只开放与系统业务运行有关的网络通信端口。

3、windows认证类型2种:

本地认证:本机上的用户和ad域控认证

网络认证:根据具体要访问的目标服务来进行认证。

Windows 用户登录到系统时, WinLogon 进程为用户创建访问令牌,包含用户及所属组的安全标识符(SID) ,作为用户的身份标识。文件等客体则含有自主访问控制列表(DACL),标明谁有权访问,还含有系统访问控制列表(SACL) ,标明哪些主体的访问需要被记录。用户进程访问客体对象时,通过WIN32 子系统向核心请求访问服务,核心的安全参考监视器(SRM) 将访问令牌与客体的DACL 进行比较,决定客体是否拥有访问权限,同时检查客体的SACL, 确定本次访问是否落在既定的审计范围内,是则送至审计子系统。

4、windows日志:

系统日志:sysentert

应用程序日志:appsysentert

安全日志:seceventvet

5、如何提高wondows系统的安全性:

定期打漏洞补丁、停止无用的服务和卸载无用的软件、程序定期升级更新、修改系统或应用软件的配置和权限、定期查杀木马和病毒、安装安全工具和杀毒软件。

6、系统启动安全增强:

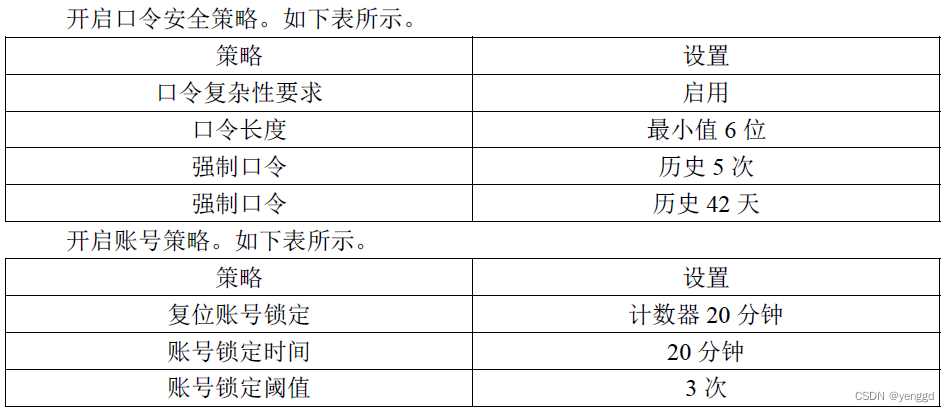

账号和密码安全增强:停用guest账号,把admiistrator改名,再建立一个普通用户权限的administrator账号,设置复杂的密码,不让系统显示上次的登陆账号,开起密码和账号安全策略(密码错误3次自动锁定20分钟、密码使用有效期限42天、密码不低于6位长度),bios进入设置密码,禁止bios的光盘U盘pxe启动等。

windows 2000安全增强:

1.系统启动安全增强

2.账号与口令管理安全增强

1) 停掉guest 账号

2)限制不必要的用户数量

3)把系统Administrator 账号改名

4)创建一个陷阱账号

5)设置安全复杂的口令

6)设置屏幕保护口令

7)不让系统显示上次登录的用户名

8)开启口令安全策略

9)开启账号策

3.安装最新系统补丁

4.网络安全增强

1)禁止建立空连接

2)关闭默认共享

3)关闭不必要的网络服务和网络端口

5.安装第三方防护软件

7、防止匿名访问计算机

HKLM\SYSTEM\CurrentControlSet\Control\Lsa下面的restrictanonymouse=2

8、防火墙上调协禁止外网访问135-139 、445端口

9、windows安全策略有:账户策略、审计策略、远程访问策略、文件共享策略。

Windows 2000 系统在安全设计上有专门的安全子系统,安全子系统主要由本地安全授

权(LSA) 、安全账户管理(SAM) 和安全参考监视器(SRM) 等组成

Windows 2000 安全系统集成三种不同的身份验证技术:

Kerberos V5 、公钥证书和NTLM 。

Linux 三层:硬件层、系统内核、应用层

Linux 认证:1、基于口令的认证方式2、终端认证3、主机信任机制4、第三方认证

finger服务可以获取远程linux主机信息

10、linux系统加固:

确定linux系统上面的的业务应用程序要求。

安装最业务所需要的程序,最小化安全,不安装多余的程序 。

配置系统安全机制:账号密码、访问控制、网络服务、系统审计、系统审计等。

利用第三方软件来增强系统的安全性,例如selinux

安全性自检,用nmap扫描端口,文件配置检测用cops、口令检测用crack、

根据测试结果重新配置

对系统不定期进行安全监控,如:进程监控、用户监控、网络 连接监控、日志分析等

11、linux系统安全增强:

定期打漏洞补丁

最小特权运行,禁止无用的服务和端口

inetd.conf文件给600权限,文件所有者为root并关掉无用服务、

service文件给644权限,文件所有者为root

设置开机保护口令、

避免弱口令、

禁用默认账号、

使用系统自带防火墙例如iptables、

用SSH增强网络服务安全

利用tcp_wrapper增强访问控制

使用Tripwire或MD5Sum完整性检测工具 检测LKM后门

系统安全监测

通过LSM ,相关安全组织可以根据安全需要开发特定的安全模块,挂接到Linux 操作系统。目前,采取这种方式来增强Linux 安全的主要有插件式身份验证模块框架(Pluggable

Authentication Modules, PAM) 、SELinux 等。

PAM安全

/etp/pam.d/下面每个文件内容有4种

一般第一列指定的内容是:module-type,

一共就只有4种,分别是:

auth:对用户身份进行识别,如提示输入密码,判断是root否;

account:对账号各项属性进行检查,如是否允许登录,是否达到最大用户数;

session:定义登录前,及退出后所要进行的操作,如登录连接信息,用户数据的打开和关闭,挂载fs;

password:使用用户信息来更新数据,如修改用户密码。

/etp/pam.d/system-auth

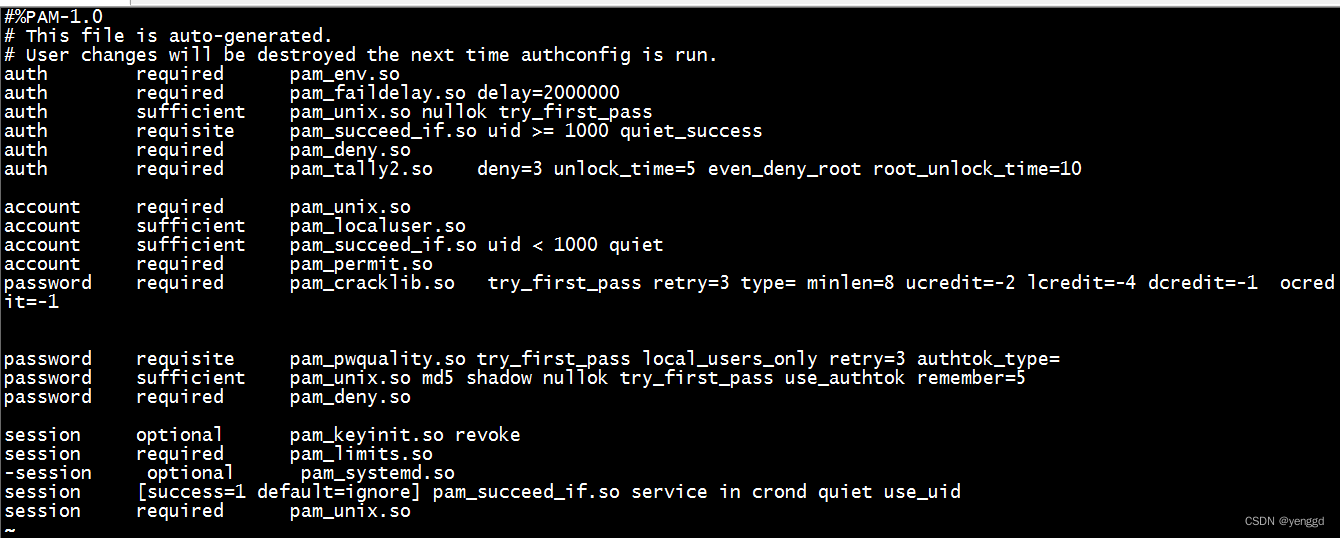

auth required pam_tally2.so deny=3 unlock_time=5 even_deny_root root_unlock_time=10 连续密码错误3次锁定账户,普通用户3秒后解锁,root用户10秒解锁

password requisite pam_cracklib.so try_first_pass retry=3 type= minlen=8 ucredit=-2 lcredit=-4 dcredit=-1 ocredit=-1

(登陆失败可以重试3次;密码最小长度8;最少包括2个大写字母;最少包含4个小写字母;最少包含一个数字;最好包含一个特殊字符)

password sufficient pam_unix.so md5 shadow nullok try_first_pass use_authtok remember=5 (用户最近5次使用过的旧密码不能重复使用)

真实场景中的企业服务器,有时需要限制远程用户的登录次数,避免恶意用户多次尝试输入不同的密码,进行碰运气的撞库攻击,这个功能可以通过PAM认证模块的pam_tally2.so动态库来实现

/etc/pam.d/sshd 加入下 一行:

auth required pam_tally2.so even_deny_root deny=3 unlock_time=60

even_deny_root:甚至会拒绝超级用户root

unlock_time=60:设定解锁时长为60秒,超过60秒这个解锁时长不进行任何登录尝试后,重新输入正确密码又可以重新登录了

deny=3:设定拒绝次数deny为3次,连续deny次输入错误密码后,即使第deny+1次输入正确密码,仍然会被拒绝登录(既用户被锁定)

5)首先用超级用户root进行ssh远程登录,输入3次错误密码后,即使第4次输入正确的密码,仍然被拒绝登录(既root用户被锁定),even_deny_root参数生效;除非执行了命令pam_tally2 --user root --reset重置登录失败次数为0后(即root用户被解锁),输入正确密码又可以成功登录;

6)用普通用户redhat执行登录测试,超过deny=3设定的拒绝次数后看,即使用户输入正确的密码仍然无法登录成功(既redhat用户被锁定),除非执行了命令pam_tally2 --user redhat --reset重置登录失败次数为0后(即redhat用户被解锁),输入正确密码又可以成功登录

SELinux 通过设置标记和安全策略规则实施Linux 系统的强制访问控制。

selinx主要包含模式和策略两种:

模式有:enforcing 强制,permissive 宽容,disabled关闭。

查看getenforce 设置:setenforce 0 或 1 ,1为enforcing模式,0为permissive模式

策略有:targeted,minimum,mls

查看用sestatus

targeted

是默认策略类型,采用mcs级别的安全策略。将系统进程分为两大类,一类运行在confined域,任何访问请求都受到SELinux的限制,被称为targets;另一类运行在unconfined域,不受SELinux的约束。所有位于confined域的进程都受到SELinux的限制。

minimum

是targeted子集,只有指定的confined域的进程都受到SELinux的限制。

mls

SELinux默认采用targeted策略,被targeted的进程运行在受限的domain,没有被targeted的进程运行在不受限的domain。

而在mls策略中,所有进程都被划分为细粒度的安全domain,受mls策略的限制。如果mls策略还采用了Bell And LaPadula模型,则所有进程还进一步受到数据的安全级别的限制。

linux关登陆提示消息

/etc/issue

/r 操作系统版本

/m 硬件等级

/s 操作系统名称

ssh远程连接后提示信息开关

/etc/ssh/sshd_config

Banner none

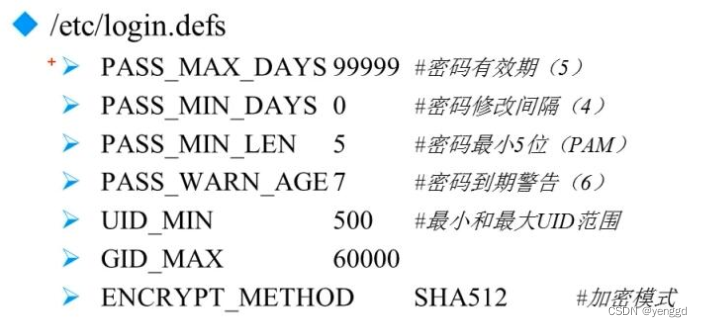

linux设置密码大小、长度等都在这个文件cat /etc/login.defs

iptables四表五链:

1、“四表”是指 iptables 的功能

——filter 表(过滤规则表):控制数据包是否允许进出及转发

——nat 表(地址转换规则表):控制数据包中地址转换

——mangle(修改数据标记位规则表):修改数据包中的原数据

——raw(跟踪数据表规则表):控制 nat 表中连接追踪机制的启用状况

2、“五链”是指内核中控制网络的 NetFilter 定义的 5 个规则链。每个规则表中包含 多个数据链,防火墙规则需要写入到这些具体的数据链中。

——INPUT(入站数据过滤) :处理来自外部的数据