第十章 入侵检测技术原理与应用

入侵检测概述

-

入侵检测概念

- 入侵是指违背访问目标的安全策略的行为

- 具有入侵检测功能的系统称为入侵检测系统,简称为IDS

-

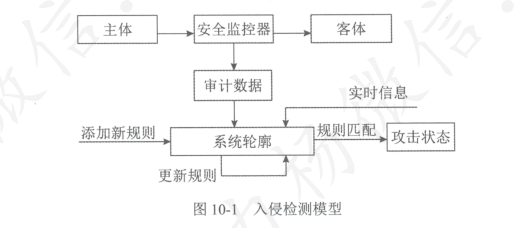

入侵检测模型

-

早期入侵检测模型:根据主机系统的审计记录数据,生成有关系统的若干轮廓,并检测变化差异,发现入侵行为

-

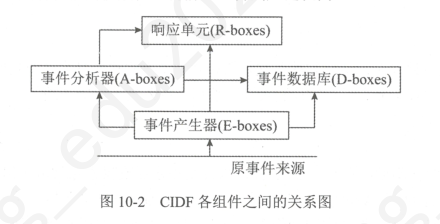

CIDF

- 入侵系统需要分析的数据统称为事件

-

-

入侵检测作用

- 发现受保护系统中的入侵或异常行为

- 校验安全保护措施的有效性

- 分析受保护系统所面临的威胁

- 利于阻止安全事件扩大,及时报警触发应急响应机制

- 为网络安全策略的制定提供重要指导

- 报警信息可用作网络犯罪取证

- 还常用于网络安全态势感知

入侵检测技术

-

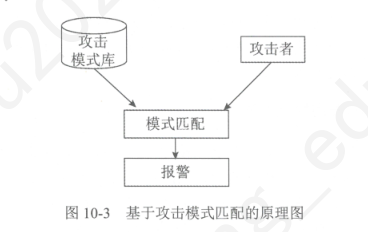

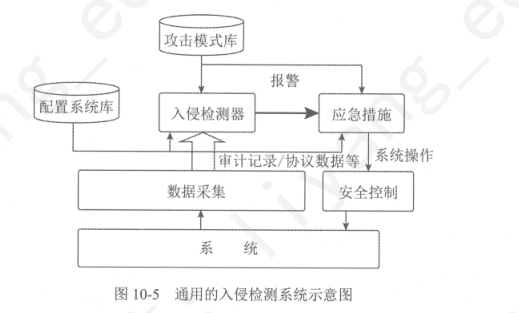

基于误用的入侵检测技术

-

又称为基于特征的入侵检测方法,指根据已知的入侵模式检测入侵行为。

-

显然,误用入侵检测依赖于攻击模式库。攻击模式库决定了IDS的性能

-

常见几种误用检测方法,检测的过程实际上就是模式匹配的过程

- 基于条件概率的误用检测方法

- 将入侵方式对应一个事件序列,然后观测事件发生序列,应用贝叶斯定理推理,推测入侵行为

- 缺点:先验概率难以给出,事件的独立性难以满足

- 基于状态迁移的误用检测方法

- 利用状态图表示攻击特征,通过检查系统状态变化发现入侵行为

- 例如STAT、USTAT

- 基于键盘监控的误用检测方法

- 缺点:没有系统支持下,缺少捕获用户击键的可靠方法;多种击键方式表示同一种攻击;没有击键语义分析;不能检测恶意程序自动攻击

- 基于规则的误用检测方法

- 优点:检测起来比较简单;缺点:受规则库限制,无法发现新攻击,容易受干扰

- 目前大部分IDS采用此方法

- 基于条件概率的误用检测方法

-

-

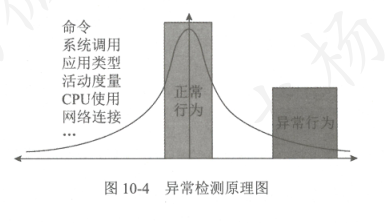

基于异常的入侵检测技术

-

是指通过计算机或网络资源统计分析,建立系统正常行为的“轨迹”,定义一组系统正常情况的数值,然后将系统运行时的数值与所定义的“正常”情况相比较,得出是否有被攻击的迹象

-

异常检测的前提是异常行为包括入侵行为,但是现实中二者并不等同。

-

异常检测方法的基本思路就是构造异常行为合集,从中发现入侵行为

-

几种常见的异常检测方法

- 基于统计的异常检测方法

- 基于模式预测的异常检测方法

- 基于文本分类的异常检测方法

- 基于贝叶斯推理的异常检测方法

-

-

基于规范的检测方法

- 优点:不仅能够发现已知攻击,而且也能发现未知攻击

-

基于生物免疫的检测方法

- 关键技术:构造系统“自我”标志以及标志演变方法

-

基于攻击诱骗的检测方法

- 蜜罐技术

-

基于入侵警报的关联检测方法

- 基于报警数据的相似性进行报警关联分析

- 通过人为设置参数或机器学习进行报警关联分析

- 根据某种攻击的前提条件与结果进行报警关联分析

入侵检测系统组成与分类

-

入侵检测系统组成

-

基于主机的入侵检测系统(HIDS)

- HIDS一般适合检测以下入侵行为:

- 针对主机的端口或漏洞扫描

- 重复失败的登入尝试

- 远程口令破解

- 主机系统的用户账号添加

- 服务启动或停止

- 系统重启动

- 文件的完整性或许可权变化

- 注册表修改

- 重要系统启动文件变更

- 程序的异常调用

- 拒绝服务攻击

- HIDS中的软件

- SWATCH、Tripwire、网页防篡改系统

- 优点:

- 可以检测基于网络入侵检测系统不能检测的攻击

- 可以运行在应用加密系统的网络上,只要加密信息在到达被监控的主机时或到达前解密

- 可以运行在交换网络中

- 缺点:

- 必须在每个监控的主机上都安装和维护信息收集模块

- HIDS可能受到攻击并被破坏者破坏

- 占用主机系统资源,降低系统性能

- 不能有效地检测针对网络中所有主机的网络扫描

- 不能有效地检测和处理拒绝服务攻击

- 只能使用它所监控的主机的计算资源

- HIDS一般适合检测以下入侵行为:

-

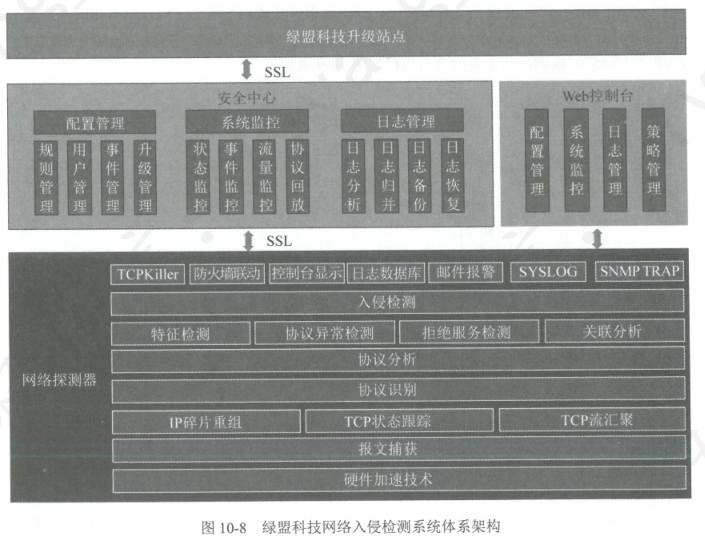

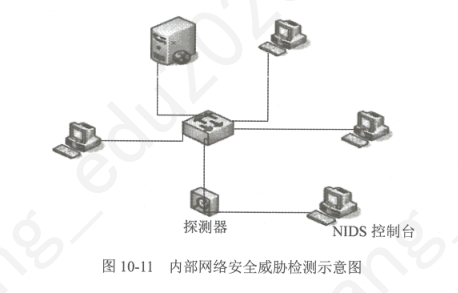

基于网络的入侵检测系统(NIDS)

- NIDS一般构成:探测器和管理控制器。能检测以下入侵行为:

- 同步风暴(SYN Flood)

- 分布式拒绝服务攻击(DDoS)

- 网络扫描

- 缓冲区溢出

- 协议攻击

- 流量异常

- 非法网络访问

- 优点:

- 适当的配置可以监控一个大型网络的安全状况

- 安装对网络影响很小

- 可以很好地避免攻击

- 缺点:

- 在高速网络中很难处理所有网络包

- 交换机不提供统一监测端口,减少监测范围

- 网络流量被加密,探测器无法对数据包中的协议进行有效分析

- 仅依靠网络流量无法推知命令的执行结果,无法判断攻击是否成功

- NIDS一般构成:探测器和管理控制器。能检测以下入侵行为:

-

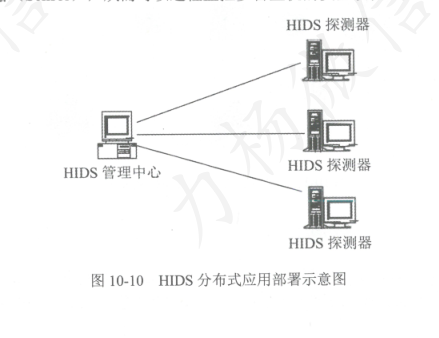

分布式入侵检测系统(DIDS)

- 基于主机检测的分布式入侵检测系统

- HDIDS结构分为两部分:主机探测器和入侵管理控制器。

- 基于网络的分布式入侵检测系统

- NDIDS结构分为两部分:网络探测器和管理控制器

- 基于主机检测的分布式入侵检测系统

入侵检测系统主要技术指标与产品

- 入侵检测相关产品

- 主机入侵检测系统

- 360安全卫士、北信源主机监控审计系统

- 网络入侵检测系统

- 绿盟

- 统一威胁管理(UTM)

- 高级持续威胁检测(APT)

- 安天追影威胁分析系统、360天眼、华为FireHunter6000系列沙箱

- 主机入侵检测系统

- 入侵检测相关指标

- 可靠性、可用性、可扩展性、时效性、准确性和安全性

- 入侵检测应用场景

- 上网保护、网络入侵检测与保护、网络攻击阻断、主机/终端恶意代码检测、网络安全监测预警与应急处置、网络安全等级保护

入侵检测系统应用

-

入侵检测系统部署方法

- 根据组织或公司等安全策略要求,确定IDS要监测等对象或保护网断

- 在监测对象或保护网段,安装IDS检测器,采集网络入侵检测所需要的信息

- 针对监测对象或保护网段的安全需求,制定相应的检测策略

- 依据检测策略,选用合适的IDS结构类型

- 在IDS上,配置入侵检测规则

- 测试验证IDS的安全策略是否正常执行

- 运行和维护IDS

-

基于HIDS的主机威胁检测

- 单机应用:直接安全到受检测主机

- 分布式应用:

-

基于NIDS的内网威胁检测

-

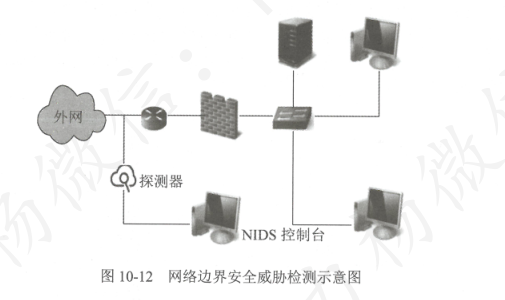

基于NIDS的网络边界威胁检测