第五章 物理与环境安全技术

物理安全概念与要求

- 物理安全概念

- 传统物理安全也称为实体安全,指包括环境、设备和记录介质在内的所有支持网络信息系统运行的硬件的总体安全

- 广义的物理安全指由硬件、软件、操作人员、环境组成的人、机、物融合的网路信息物理系统的安全

- 物理安全要求

- 《信息系统物理安全技术要求(GB/T 21052-2007)》分4级保护:

- 第一级用户自主保护级提供基本的物理安全保护

- 第二级系统审计保护级提供适当的物理安全保护

- 第三级安全标记保护级提供较高程度的物理安全保护

- 第四级结构化保护级提供更高程度的物理安全保护

- 《信息系统物理安全技术要求(GB/T 21052-2007)》分4级保护:

物理环境安全分析与防护

- 自然灾害防护

- 防水、防火、防震、防雷

- 人为破坏及鼠虫害安全防护

- 防盗、防鼠虫害

- 电磁及供电安全防护

- 防电磁、防静电、安全供电

机房安全分析与防护

- 机房组成内容

- 《计算机场地通用规范(GB/T 2887-2011)》(允许一室多用或酌情增减):

- 主要工作房间:主机房、终端室等;

- 第一类辅助房间:低压配电间、不间断电源室、空调机室、发电机室、气体钢瓶室、监控室等

- 第二类辅助房间:资料室、维修室、技术人员办公室

- 第三类辅助房间:储藏室、缓冲间、技术人员休息室、盥洗室

- 《计算机场地通用规范(GB/T 2887-2011)》(允许一室多用或酌情增减):

- 机房安全等级

- 《计算机场地通用规范(GB/T 2887-2011)》分为A、B、C三级:

- A级:计算机系统运行中断后,会对国家安全、社会秩序、公共利益造成严重损害

- B级:计算机系统运行中断后,会对国家安全、社会秩序、公共利益造成较大损害的

- C级:不属于A、B级的情况

- 《计算机场地通用规范(GB/T 2887-2011)》分为A、B、C三级:

- 机房场地选择

- 环境安全性

- 地址可靠性

- 场地抗电磁干扰性

- 应避开强震动源和强噪声源

- 应避免设在建筑物的高层以及用水设备的下层或隔壁

网络通信线路安全分析与防护

- 网络通信线路安全分析(威胁)

- 网络通信线路被切断

- 网络通信线路被电磁干扰

- 网络通信线路泄漏信息

- 网络通信线路安全防护

- 网络通信设备:采取设备冗余

- 网络通信线路:采取多路通信

设备实体安全分析与防护

- 设备实体安全分析(威胁)

- 设备实体环境关联安全威胁

- 设备实体被盗取或损害

- 设备实体受到电磁干扰

- 设备供应链条中断或延缓

- 设备实体的固件部分遭受攻击

- 设备遭受硬件攻击

- 设备实体的控制组件安全威胁

- 设备非法外联

- 设备实体安全防护

- GB/T 21052-2007,主要技术措施:

- 设备的标志和标记

- 设备电磁辐射防护

- 设备静电及用电安全防护

- 设备磁场抗扰

- 设备环境安全保护

- 设备适应性与可靠性保护(包括:温度、湿度、冲击和碰撞适应性、可靠性、供应链弹性、安全质量保障、安全合规、安全审查)

- GB/T 21052-2007,主要技术措施:

存储介质安全分析与防护

- 存储介质安全分析(威胁)

- 存储管理失效

- 存储数据泄密

- 存储介质及存储设备故障

- 存储介质数据非安全删除

- 恶意代码攻击

- 存储介质安全防护

- 强化存储安全管理(专人负责,审批登记、备份、密封、消除数据)

- 数据存储加密保存

- 容错容灾存储技术(磁盘阵列、双机在线备份、离线备份)

第六章 认证技术原理与应用

认证概述

- 认证概念

- 认证是一个实体向另一个实体证明其所声称的身份的过程。

- 认证一般由**标识(Identification)和鉴别(Authentication)**两部分组成

- 认证依据:也称为鉴别信息,指用于确认实体身份的真实性或者其拥有的属性的凭证

- 所知道的秘密信息

- 声称者掌握的秘密信息,如口令、验证码

- 所拥有的实物凭证

- 声称者持有的不可伪造的物理设备,如智能卡、U盾

- 所具有的生物特征

- 声称者具有的生物特征,如指纹、声音、人脸

- 所表现的行为特征

- 声称者表现的行为特征,如键盘敲击力度,鼠标使用习惯

- 所知道的秘密信息

- 认证原理

- 认证机制由验证对象、认证协议、鉴别实体构成

- 按照对验证对象要求提供的认证凭据的类型数量分类

- 单因素认证

- 双因素认证

- 多因素认证

- 根据认证依据利用的时间长度

- 一次性口令(One Time Password)OTP:短信验证码

- 持续性认证:对用户整个会话过程中的特征行为进行连续地检测、验证用户身份

认证类型与认证过程

-

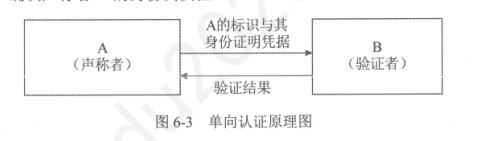

单向认证

- 认证过程中,验证者对声称者进行单方面的鉴别,声称者不需要识别验证者的身份

-

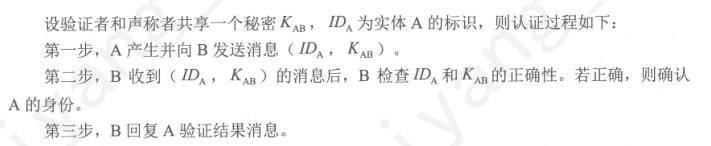

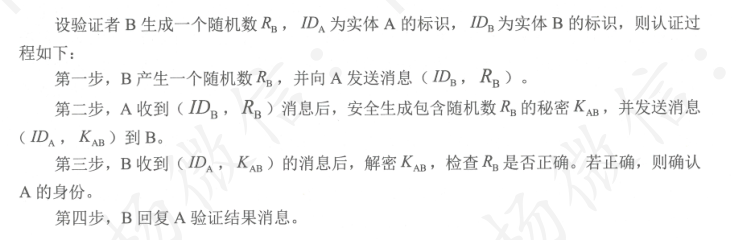

两种实现单向认证的技术方法

-

基于共享秘密

-

基于挑战响应

-

-

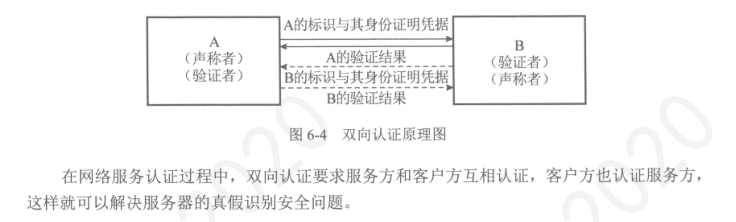

双向认证

- 认证过程中**,验证者对声称者进行单方面的鉴别,同时,声称者也对验证者的身份进行确认**

-

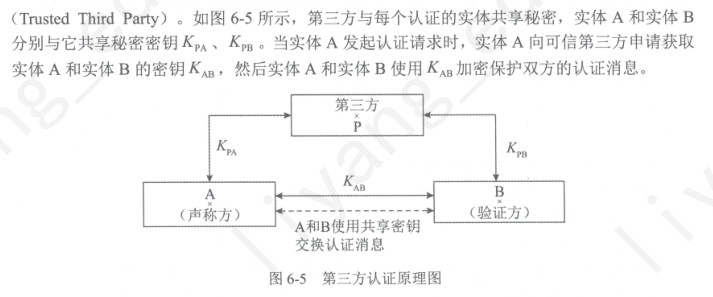

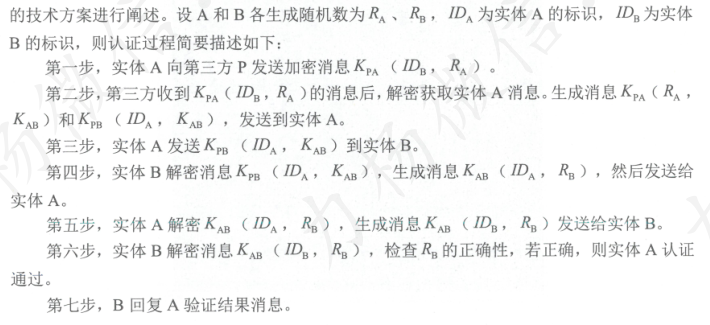

第三方认证:指两个实体在鉴别过程中通过可信的第三方来实现。可信的第三方简称TTP(Trusted Third Party)

扫描二维码关注公众号,回复: 12381312 查看本文章

扫描二维码关注公众号,回复: 12381312 查看本文章

-

实体A和实体B基于第三方的认证方案有多种形式,选取一种基于第三方挑战响应的技术方案

认证技术方法

-

口令认证技术

- 基于用户所知道的秘密而进行的认证技术,是网络常见的身份认证方法。网络设备、操作系统和网络应用服务等都采用了口令认证技术

- 口令认证易受到窃听、重放、中间人攻击、口令猜测等,需满足以下条件:

- 口令信息要安全加密存储

- 口令信息要安全传输

- 口令认证协议要抵抗攻击,符合安全协议设计要求

- 口令选择要求做到避免弱口令

-

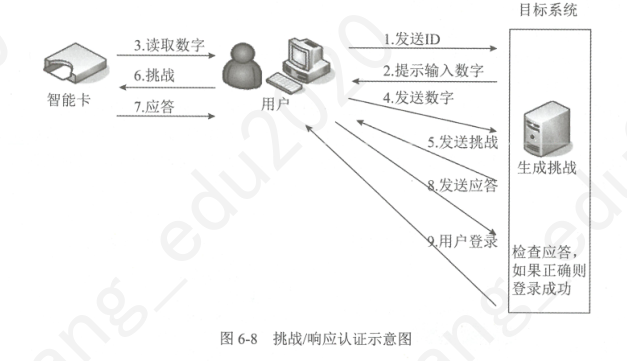

智能卡技术

- 一种带有存储器和微处理器的集成电路卡,能够安全存储认证信息,并具有一定的计算能力

-

基于生物特征认证技术:利用人类生物特征来进行验证

- 目前,使用指纹、人脸、视网膜、语音等生物特征信息用来进行身份认证

-

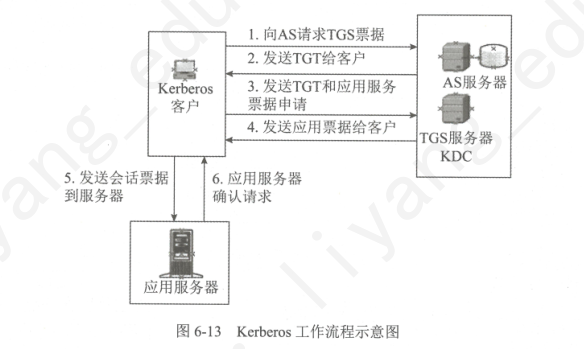

Kerberos认证技术

-

一个网络认证协议,目标是使用密钥加密为客户端/服务器应用程序提供强身份认证

-

技术原理:利用对称密码技术,使用可信的第三方来为应用服务器提供认证服务,并在用户和服务器之间建立安全通道

-

一个Kerberos系统涉及四个基本实体:

- Kerberos客户机,用户用来访问服务器的设备

- AS(Authentication Server,认证服务器),识别用户身份并提供TGS会话密钥

- TGS(Ticket Granting Server,票据发放服务器),为申请服务的用户授予票据(Ticket)

- 应用服务器(Application Server),为用户提供服务的设备或系统

-

其中,AS和TGS统称为KDC(Key Distribution Center)

-

Kerberos V5认证协议主要由六步构成

- Kerberos客户(已知自己用户名密码)向AS(已知所有用户和服务名所有密码)申请票据TGT

- 当AS收到Kerberos客户消息后,在认证数据库检查确认后产生一个会话密钥,同时使用客户秘密密钥对会话密钥加密,生成票据TGT(实体名、地址、时间戳、限制时间、会话密钥组成)。然后发送给Kerberos客户。

- Kerberos客户收到TGT后,使用自己的秘密密钥解密得到会话密钥,利用解密的信息重新构造认证请求单,向TGS发送请求,申请访问应用服务器AP所需的票据。

- TGS使用其秘密密钥对TGT进行解密,同时使用TGT中的会话密钥对Kerberos客户的请求认证单信息进行解密,并将解密后的信息与TGT中信息进行比较。然后TGS生成新的会话密钥以供Kerberos客户和应用服务器使用,并利用各自的秘密密钥加密会话密钥。最后,生成一个票据TGT(由客户的实体名、地址、时间戳、限制时间、会话密钥组成),将TGT发送给Kerberos客户。

- Kerberos客户收到TGS响应后,获得与应用服务器共享的会话密钥。此时,Kerberos客户生成一个新的用于访问应用服务器的认证单,并用与应用服务器共享的会话密钥加密,然后与TGS发送来的票据一并传送到应用服务器。

- 应用服务器确认请求

优点:

- 显著减少用户密钥的密文暴露次数,减少攻击者对有关用户密钥对密文积累

- 具有单点登录的优点,只要TGT未过期,认证过程就不必重新输入密码

缺点:

- 若服务器时间发送错误,则整个Kerberos认证系统将会瘫痪

-

-

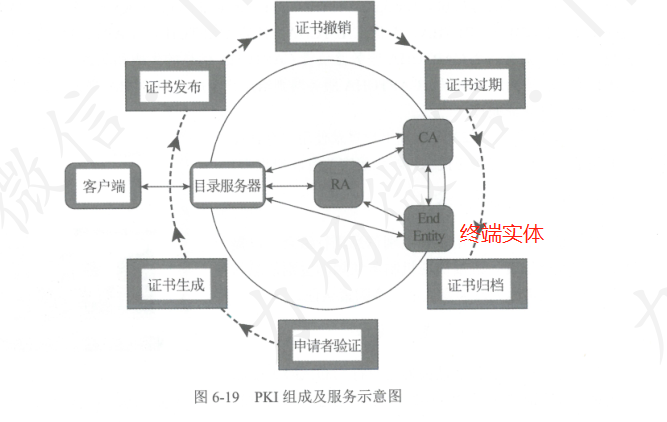

公钥基础设施(PKI)技术

-

PKI就是有关创建、管理、存储、分发和撤销公钥证书所需要的硬件、软件、人员、策略

和过程的安全服务设施。

-

其主要安全服务有身份认证、完整性保护、数字签名、会话加密管理、密钥恢复

-

PKI各实体的功能分别叙述如下:

- CA:证书授权机构,主要进行证书的颁发、废止和更新;认证机构负责签发、管理和撤销一组终端用户的证书

- RA:证书登记权威机构,将公钥和对应的证书持有者的身份及其他属性联系起来,进行注册和担保;RA可以充当CA和他的终端用户之间的中间实体,辅助CA完成其他绝大部分的证书处理功能

- 目录服务器:CA通常使用一个目录服务器,提供证书管理和分发的服务

- 终端实体:指需要认证的对象,如服务器、E-mail地址

- 客户端:指需要基于PKI安全服务的使用者,包括用户、服务进程等

-

-

单点登录

- 指用户访问使用不同的系统时,只需要进行一次身份认证。简化了认证管理工作

认证主要技术指标与产品

- 认证评价指标

- 安全功能要求

- 性能要求

- 安全保障要求

- 认证技术产品主要技术指标:

- 密码算法支持

- 认证准确性

- 用户支持数量

- 安全保障级别

- 认证产品

- 系统安全增强:多因素认证

- 生物认证

- 电子认证服务:数字证书

- 网络准入控制

- 身份认证网关

认证技术应用

- 用户身份验证:验证网络资源的访问者的身份,给网络系统访问授权提供支持服务

- 信息来源证实:验证网络信息的发送者和接收者的真实性,防止假冒

- 信息安全保护:通过认证技术保护网络信息的机密性、完整性、防止泄密、篡改、重放或延迟

相关案例P150-155