第十四章 恶意代码防范技术原理

恶意代码概述

-

恶意代码概念与分类

-

定义:

- Malicious Code,一种违背目标系统安全策略的程序代码,会造成目标系统信息泄露、资源滥用,破环系统的完整性及可用性

- 它能够经过存储介质或网络进行传播,从一台计算机传到另外一台计算机系统,未经授权认证访问或破坏计算机系统

-

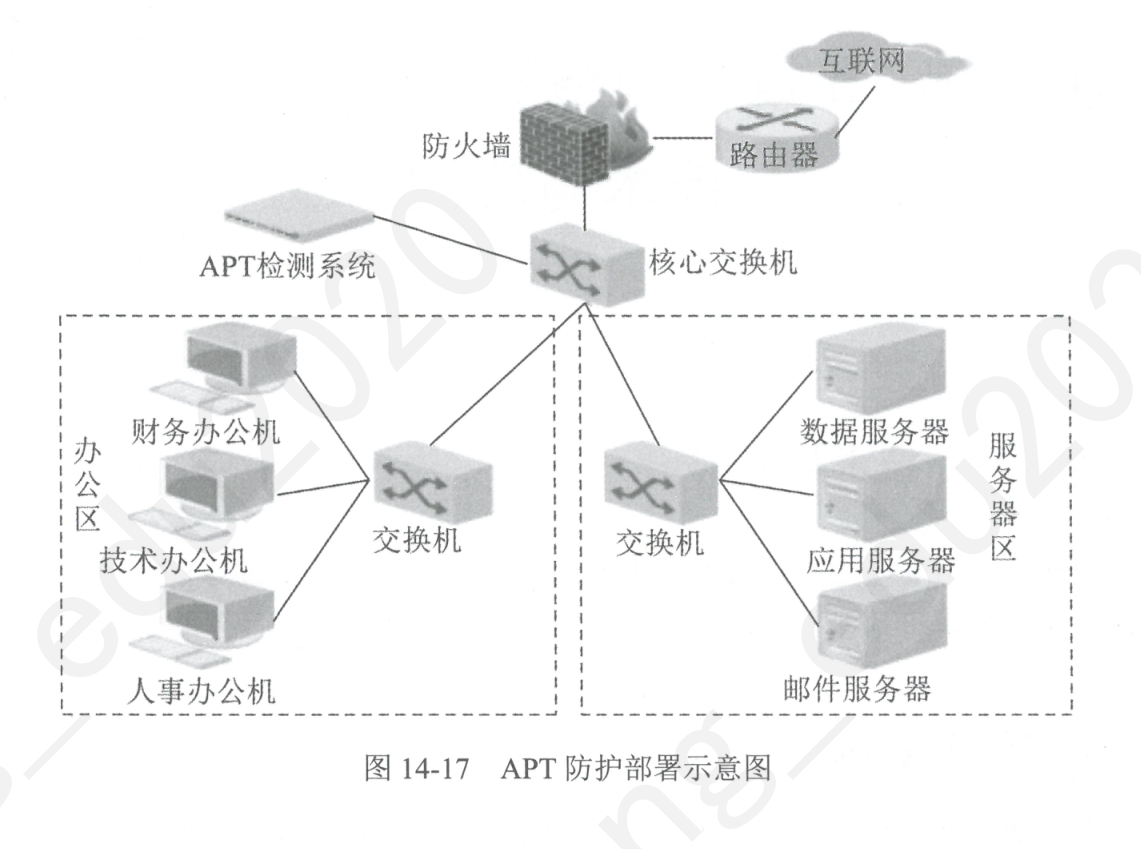

分类:

-

-

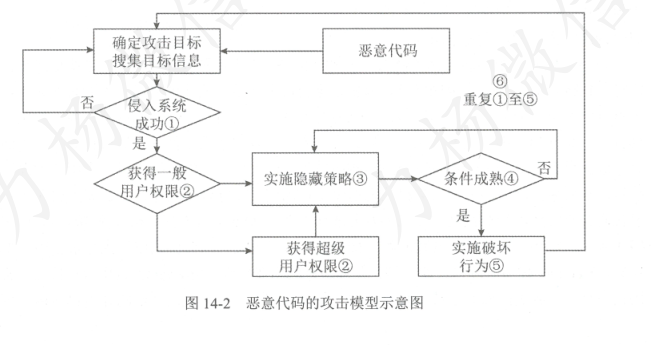

恶意代码攻击模型

-

六个步骤:侵入系统、维持或提升已有的权限、隐蔽、潜伏、破坏、重复前五步骤

-

-

恶意代码生存技术

- 反跟踪技术:提高自身伪装能力和防破译能力

- 反动态跟踪技术

- 禁止跟踪中断

- 检测跟踪法

- 其他反跟踪技术

- 反静态分析技术

- 对程序代码分块加密执行:力求分析者在任何时候都无法从内存中拿到完整代码

- 伪指令法:类似于代码混淆

- 例子–Apparition

- 反动态跟踪技术

- 加密技术

- 信息加密、数据加密、程序代码加密

- 例子—“中国炸弹”,“幽灵病毒”,“Cascade”

- 模糊变换技术

- 指令替换技术

- 指令压缩技术:对可压缩的指令同义压缩

- 指令扩展技术

- 伪指令技术

- 重编译技术:例子—宏病毒和脚本恶意代码

- 自动生产技术

- 利用“多态性发生器”编译成具有多态性的病毒

- 例子----保加利亚的“Dark Avenger”

- 变形技术:变换恶意代码特征码的技术

- 重汇编技术:例子—Regswap

- 压缩技术

- 膨胀技术:压缩的逆变换

- 伪指令技术

- 重编译技术

- 三线程技术

- 原理:一个恶意代码进程同事开启三个线程,一个负责远程控制工作主线程,其他两个检查恶意代码是否正常运行

- 例子—“中国黑客”

- 进程注入技术

- 恶意代码将自身嵌入到操作系统开机启动服务相关进程中

- 例子—windows下的大部分关键服务程序能被“WinEggDropShell”注入

- 通信隐蔽技术

- 端口定制

- 端口复用技术:复用系统打开的端口,如25,139

- 通信加密技术

- 隐蔽通道技术

- 内核级隐藏技术

- LKM隐藏

- 内存映射隐藏

- 反跟踪技术:提高自身伪装能力和防破译能力

-

恶意代码攻击技术

- 进程注入技术

- 超级管理技术

- 恶意代码对反恶意软件系统进行拒绝服务攻击

- 例子—“广外女生”,对“金山毒霸”进行拒绝服务攻击

- 端口反向连接技术:反弹shell

- 反弹shell原理

- 例子—“网络神偷”,“灰鸽子”

- 缓冲区溢出攻击技术

- 例子—“红色代码”

-

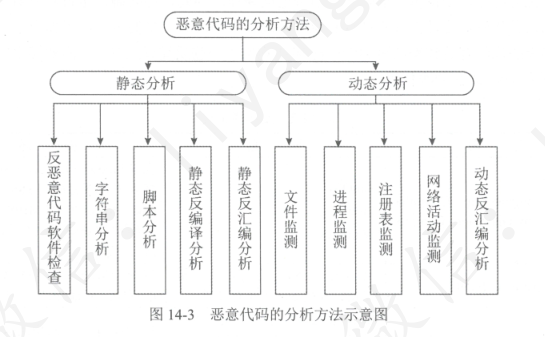

恶意代码分析技术

扫描二维码关注公众号,回复: 12381272 查看本文章

扫描二维码关注公众号,回复: 12381272 查看本文章

-

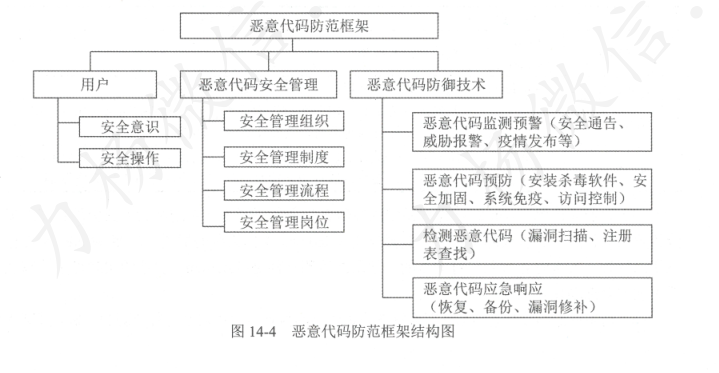

恶意代码防范策略

计算机病毒分析与防护

-

计算机病毒概念与特性

- 一组具有自我复制、传播能力的程序代码

- 特性:

- 隐蔽性

- 传染性

- 潜伏性

- 破坏性

-

计算机病毒组成与运行机制

- 复制传染部件:控制病毒向其他文件的传染

- 隐藏部件:防止病毒被检测到

- 破坏部件:当病毒符合激活条件后,执行破坏操作

- 运行机制

- 第一阶段,计算机病毒的复制传播

- 第二阶段,计算机病毒的激活

-

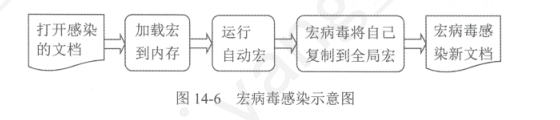

计算机病毒常见类型与技术

- 引导型病毒:感染计算机系统的引导区

- 宏病毒:利用宏语言来实现计算机病毒

- 多态病毒:感染新对象后通过更换加密算法改变其存在形式

- 隐蔽病毒

- 隐藏文件日期,时间的变化

- 隐藏文件大小变化

- 病毒加密

-

计算机病毒防范策略与技术

- 查找计算机病毒源

- 比较法:原始备份与被检测的文件比较

- 搜索法:特定字节串

- 特征字识别法

- 分析法:反病毒技术人员专用

- 阻断计算机病毒传播途径

- 用户具有计算机病毒防范安全意识和安全操作习惯

- 消除计算机病毒载体

- 安全区域隔离

- 主动查杀计算机病毒

- 定期对计算机系统进行病毒检测

- 安装放计算机病毒软件

- 计算机病毒应急响应和灾备

- 备份

- 数据修复技术

- 网络过滤技术

- 计算机病毒应急响应预案

- 查找计算机病毒源

-

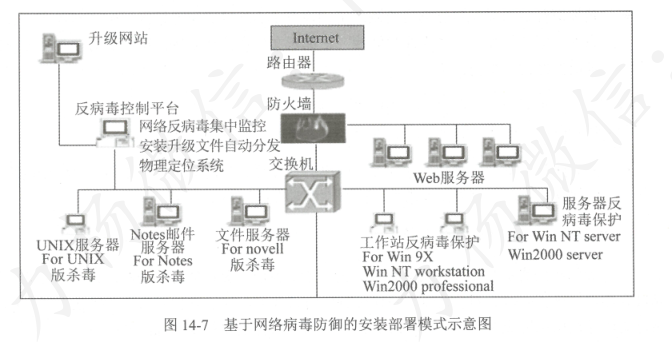

计算机病毒防护模式

-

基于单机计算机病毒防护

-

基于网络计算机病毒防护

-

基于网络分级病毒防护

- 三级管理模式:单机终端杀毒-局域网集中监控-广域网总部管理

-

基于邮件网关病毒防护

-

基于网关防护

-

特洛伊木马分析与防护

-

特洛伊木马概念与特性

- 概念:

- Trojan Horse,具有伪装能力、隐蔽执行非法功能的恶意程序,而受害用户表面上看到的是合法功能的执行

- 不具有自我传播能力,通过其他传播机制实现

- 分类:本地特洛伊木马、网络特洛伊木马(主要类型)

- 概念:

-

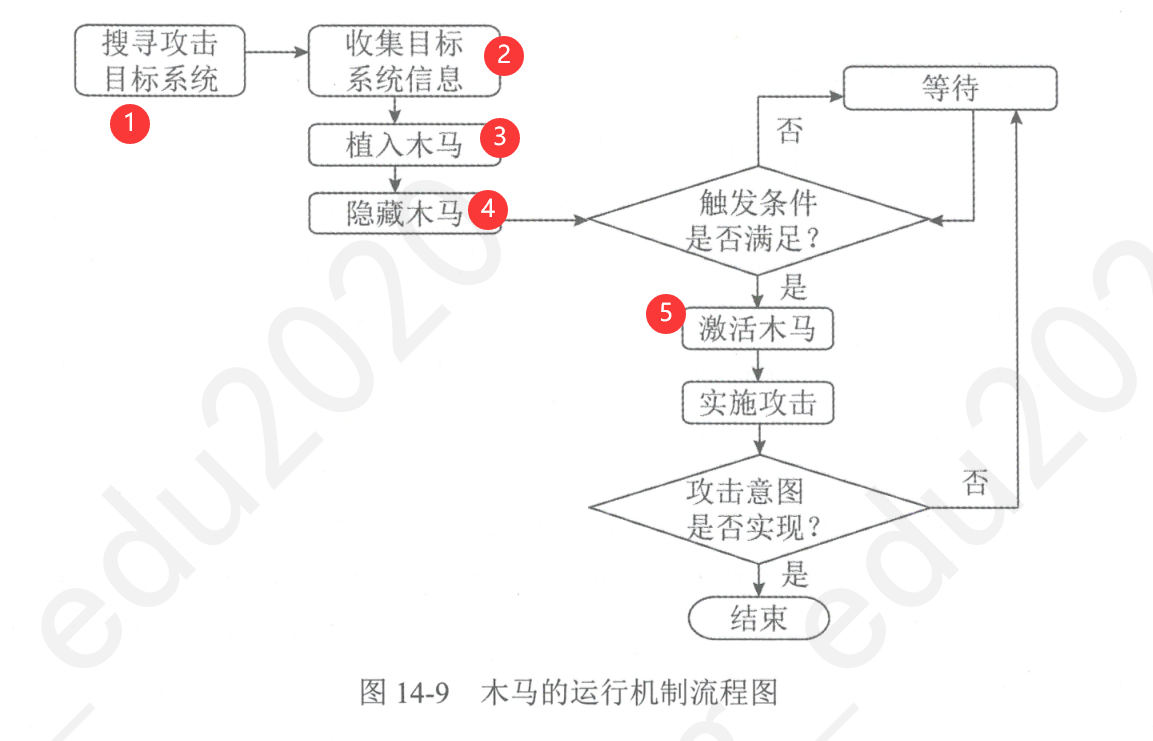

特洛伊木马运行机制

-

特洛伊木马技术

-

特洛伊木马植入技术

- 被动植入:依赖受害者的手工操作,主要通过社会工程学方法植入

- 文件捆绑法

- 邮件附件

- Web网页

- 主动植入:将木马程序通过程序自动安装到目标系统中,无需受害者操作

- 被动植入:依赖受害者的手工操作,主要通过社会工程学方法植入

-

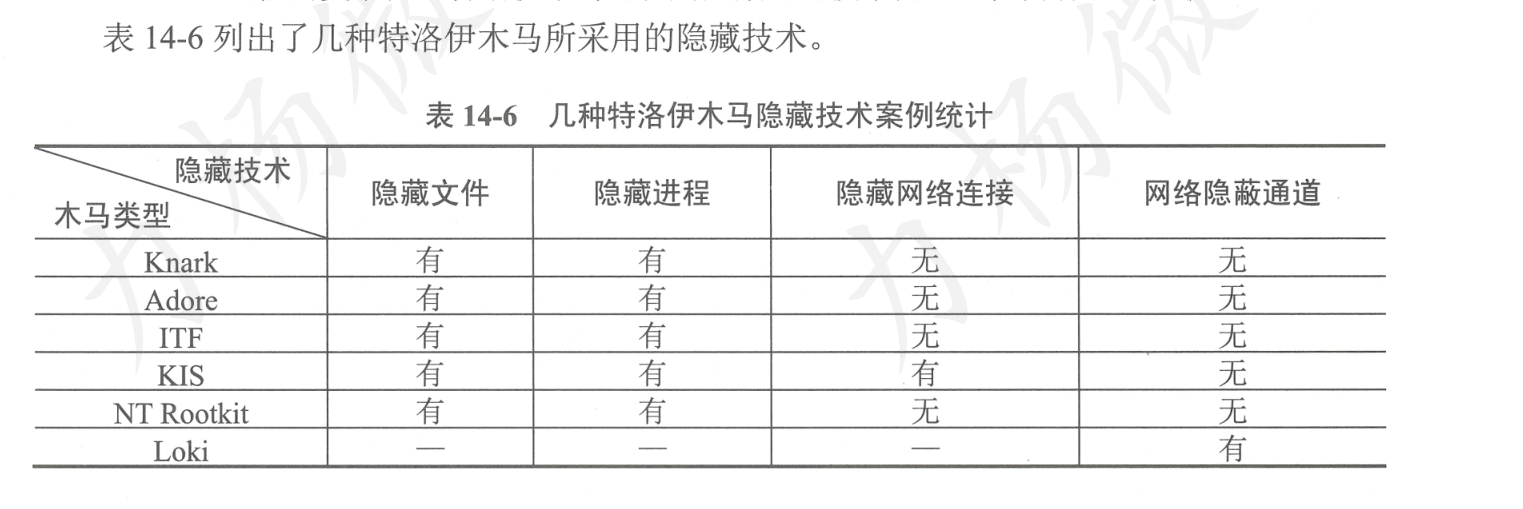

特洛伊木马隐藏技术

-

本地活动行为隐藏技术

- 文件隐藏

- 进程隐藏

- 通信连接隐藏

-

远程通信过程隐藏技术

-

通信内容加密技术

-

通信端口复用技术

-

网络隐蔽通道

-

-

-

特洛伊木马存活技术

- 侵入目标系统时采用反检测技术,中断反网络木马程序运行

-

-

特洛伊木马防范技术

- 基于查看开放端口检测特洛伊木马技术

- 基于重要系统文件检测特洛伊木马技术

- 基于系统注册表检测特洛伊木马技术

- 检测具有隐藏能力的特洛伊木马技术

- Rootkit检测:

- 针对已知的Rootkit进行检测

- 基于执行路径的分析检测方法

- 直接读取内核数据的分析检测方法

- Rootkit检测:

- 基于网络检测特洛伊木马技术:入侵检测系统

- 基于网络阻断特洛伊木马技术:利用防火墙、路由器、安全网关设备阻断通信

- 清除特洛伊木马技术:手工清除和软件清除两种方法

网络蠕虫分析与防护

-

网络蠕虫概念与特性

- 概念:

- 一种具有自我复制和传播能力、可独立自动运行的恶意程序

- 特性:

- 通过利用系统中存在漏洞的节点主机,将蠕虫自身从一个节点传播到另一个节点

- 概念:

-

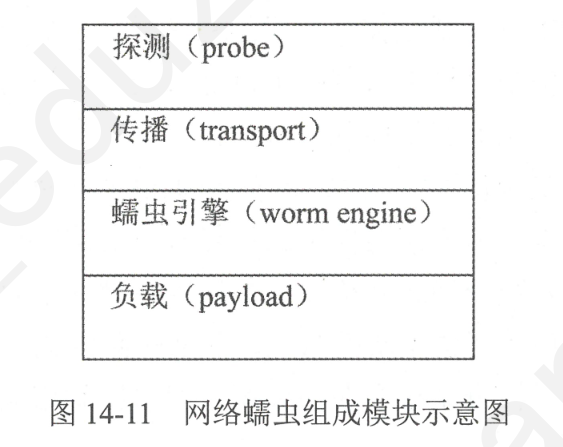

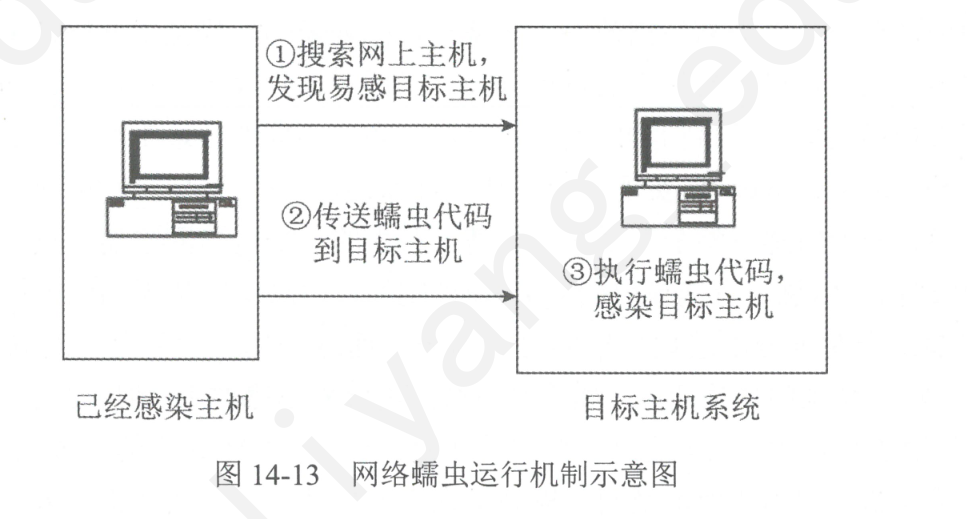

网络蠕虫组成部件与运行机制

-

组成模块

-

运行机制

-

-

网络蠕虫技术

-

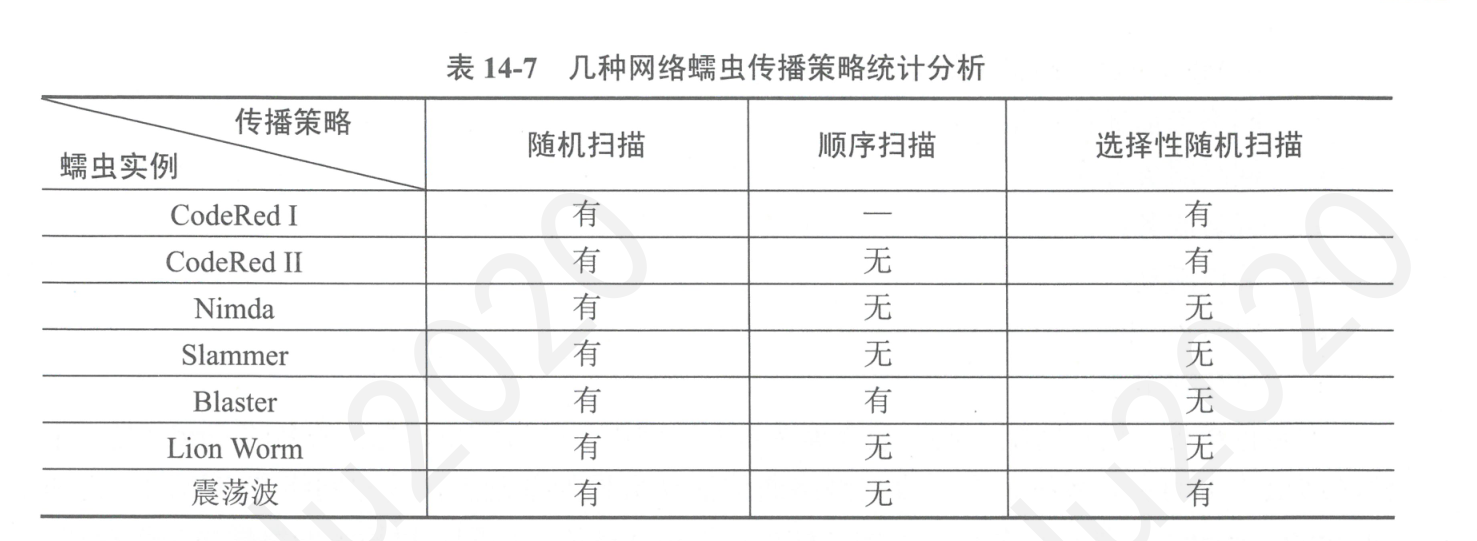

网络蠕虫扫描技术

-

随机扫描

-

顺序扫描

-

选择性扫描

-

-

网络蠕虫漏洞利用技术

- 主机之间的信任关系漏洞

- 目标主机的程序漏洞

- 目标主机的默认用户和口令漏洞

- 目标主机的用户安全意识薄弱漏洞

- 目标主机的客户端程序配置漏洞

-

-

网络蠕虫防范技术

- 网络蠕虫检测与预警技术:使用探测器收集蠕虫相关的信息

- 网络蠕虫传播抑制技术:构造抑制蠕虫传播的环境

- 网络系统漏洞检测与系统加固技术:提高系统安全性

- 网络蠕虫免疫技术:欺骗蠕虫

- 网络蠕虫阻断与隔离技术:安全设备阻断

- 网络蠕虫清除技术:手工清除和专用工具清除两种方法

僵尸网络分析与防护

-

僵尸网络概念与特性

-

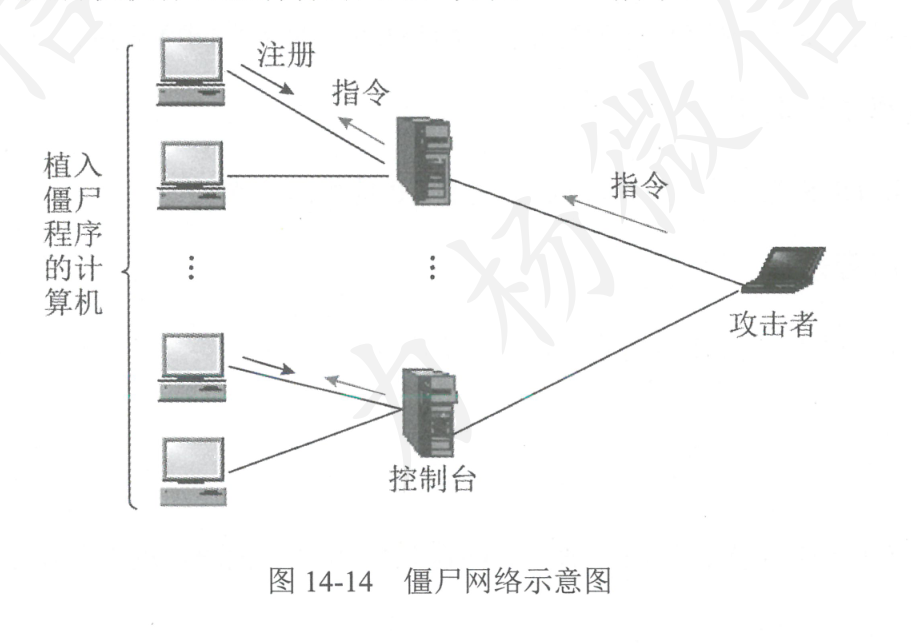

概念:

- 攻击者利用入侵手段将僵尸程序(bot or zombie)植入目标计算机上,进而操纵受害机执行恶意活动的网络

-

特性:

-

-

僵尸网络运行机制与常用技术

- 运行机制

- 僵尸程序的传播

- 对僵尸程序进行远程命令操作和控制,将受害者目标机组成一个网络

- 攻击者通过僵尸网络的控制服务器,给僵尸程序发送攻击指令,执行攻击活动

- 运行机制

-

网络蠕虫防范技术

- 僵尸网络威胁监测:利用蜜罐技术

- 僵尸网络检测:检测网络中异常网络流量

- 僵尸网络主动遏制:路由及DNS黑名单屏蔽

- 僵尸程序查杀:专用工具

其他恶意代码分析与防护

-

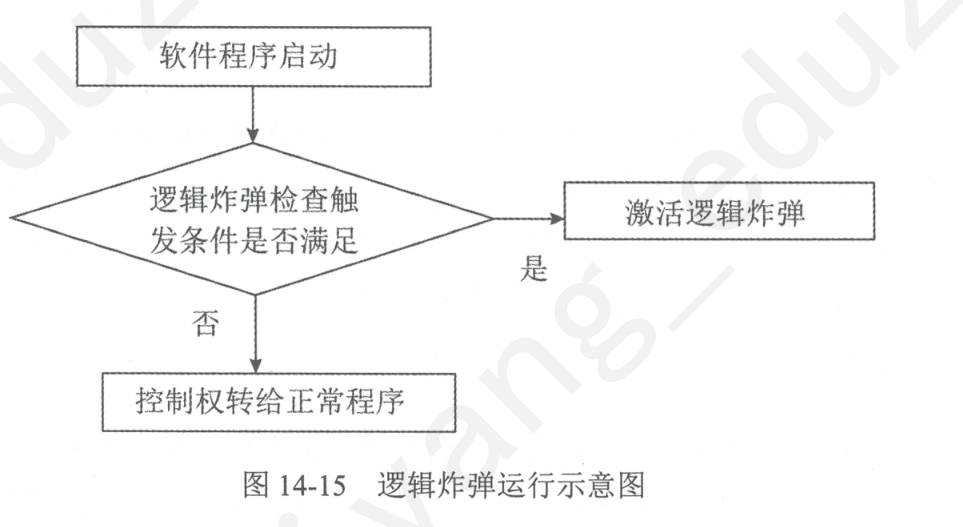

逻辑炸弹

-

一段依附在其他软件中,并具有触发执行破坏能力的程序代码

-

-

陷门

- 软件系统里的一段代码,允许用户避开系统安全机制访问系统

- 不具有自动传播和自我复制功能

-

细菌

- 具有自我复制功能的独立程序

-

间谍软件

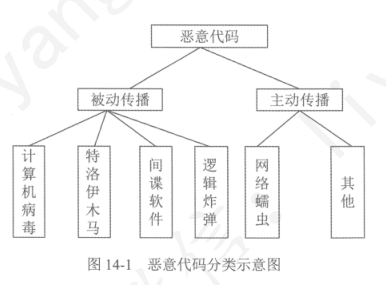

恶意代码防护主要技术指标与产品

- 恶意代码防护主要技术指标

- 恶意代码检测能力

- 恶意代码检测准确性

- 恶意代码阻断能力

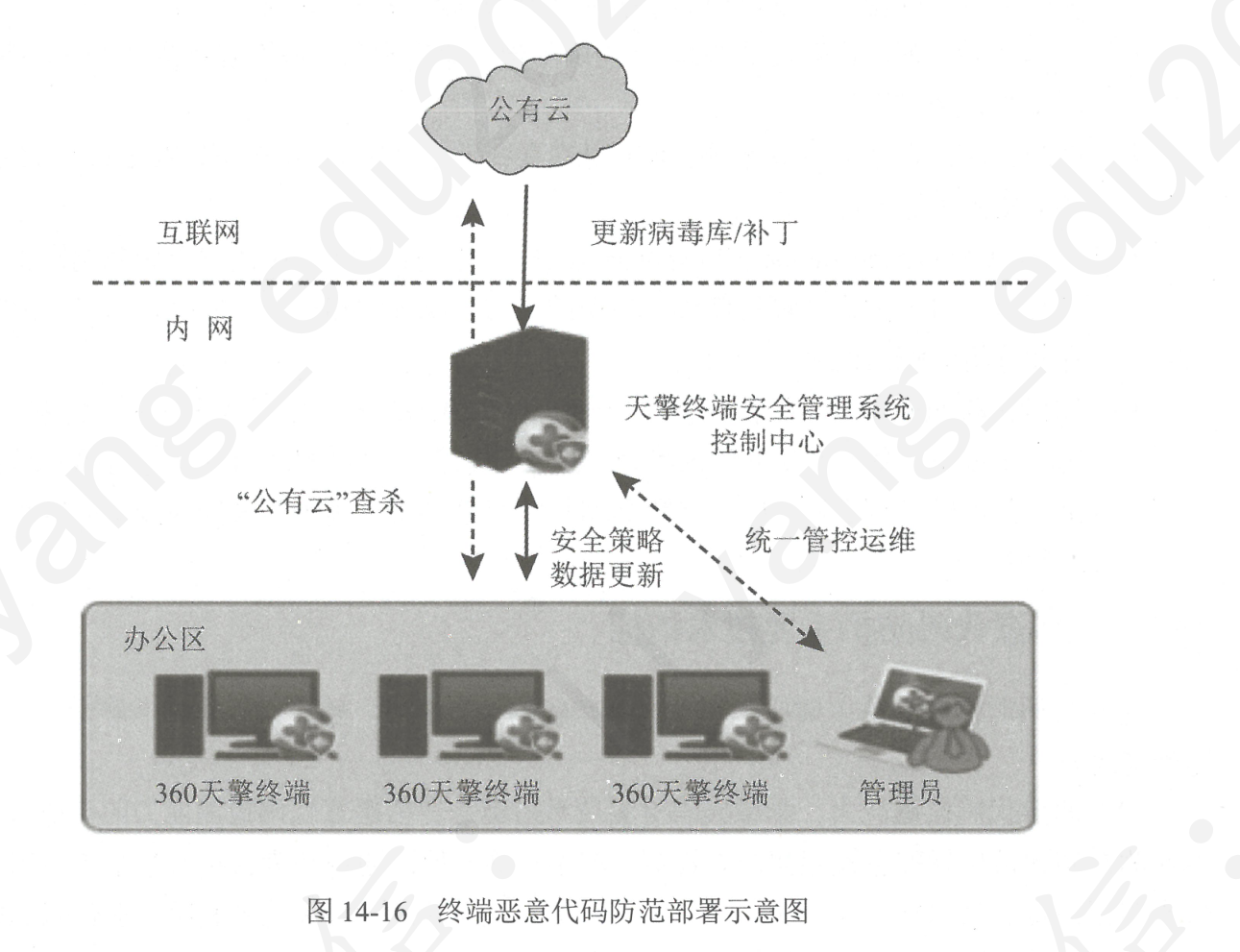

- 恶意代码防护主要产品

- 终端防护产品:部署在受保护的终端上

- 安全网关产品:拦截恶意代码的传播,防止破坏扩大化

- 恶意代码检测产品:IDS

- 恶意代码防护产品:补丁管理系统

- 恶意代码应急响应:金山木马专杀、木马克星、木马清除大师等工具

恶意代码防护技术应用

-

终端恶意代码防护

-

电子文档及电子邮件恶意代码防护